ЕНЭС — это… Что такое ЕНЭС?

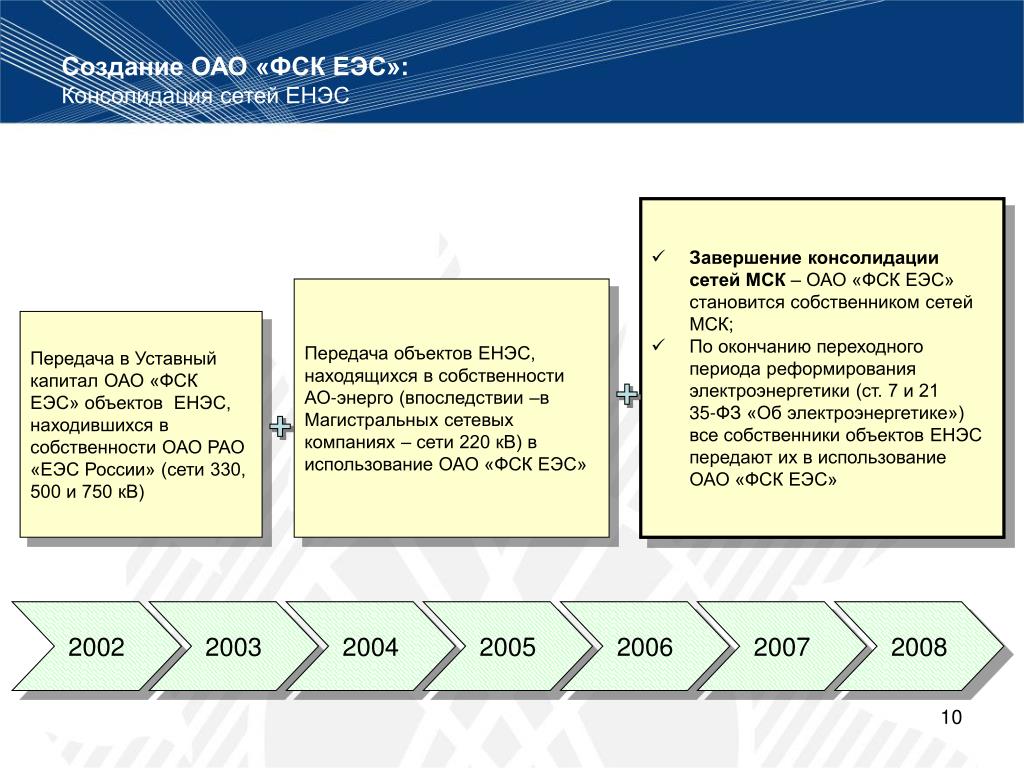

Главсетьсервис ЕНЭС — Главсетьсервис ЕНЭС, Филиал Урала и Западной Сибири Филиал ОАО «Главсетьсервис ЕНЭС» Урала и Западной Сибири образован в мае 2008 года в рамках программы реформирования электроэнергетики. Полное наименование Открытое акционерное общество «Главная … Википедия

ОАО «Электросетьсервис ЕНЭС» — … Википедия

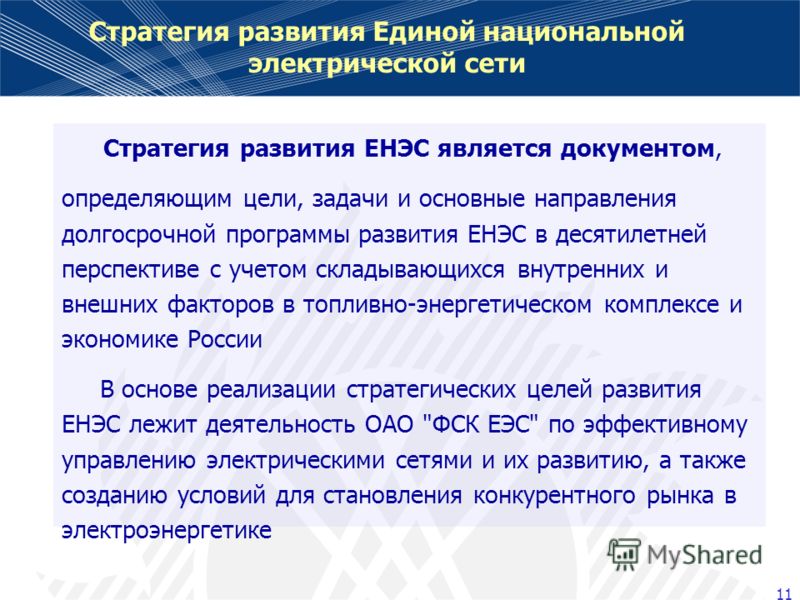

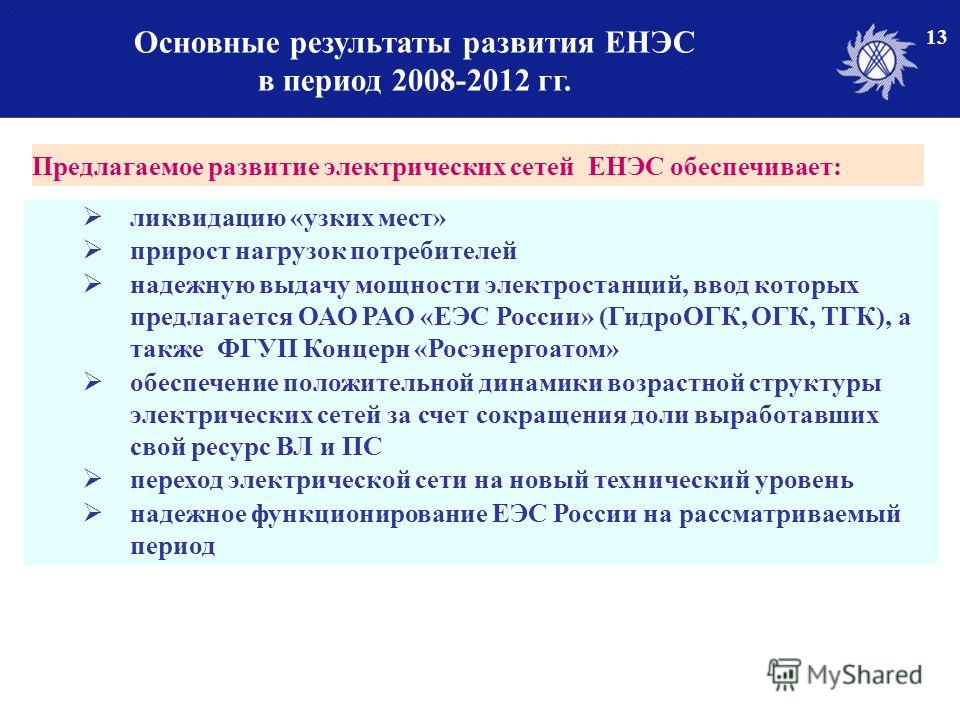

Единая национальная (общероссийская) электрическая сеть (ЕНЭС) — – комплекс электрических сетей и иных объектов электросетевого хозяйства, принадлежащих на праве собственности или на ином предусмотренном федеральными законами основании субъектам электроэнергетики и обеспечивающих устойчивое снабжение… … Коммерческая электроэнергетика. Словарь-справочник

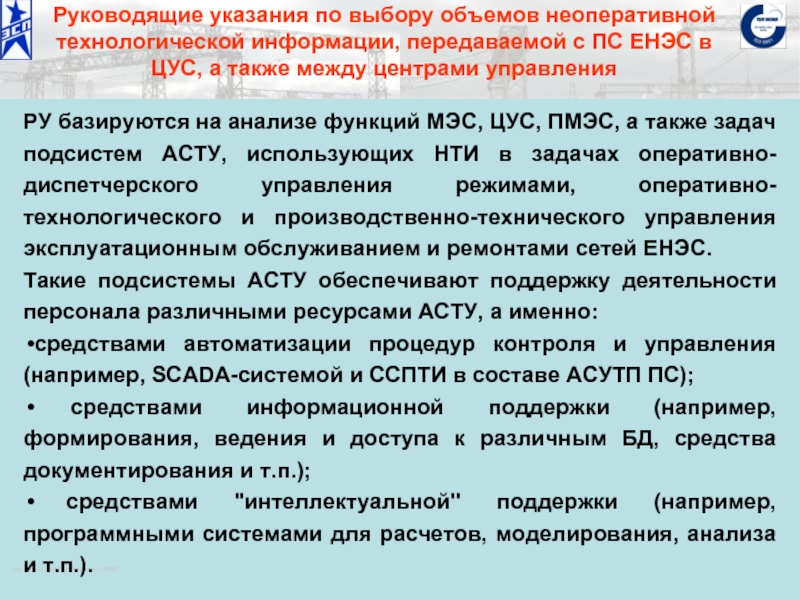

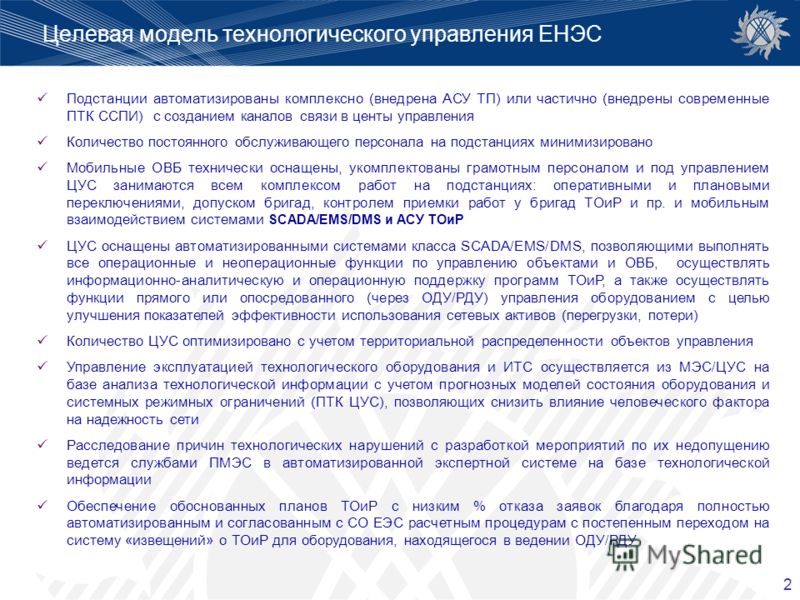

система автоматизированная управления технологическими процессам подстанции ЕНЭС (АСУ ТП ПС ЕНЭС) — 3.1.3 система автоматизированная управления технологическими процессам подстанции ЕНЭС (АСУ ТП ПС ЕНЭС) : Программно технический комплекс средств автоматизации подстанции, интегрирующий в своем составе подсистемы сбора и передачи информации с… … Словарь-справочник терминов нормативно-технической документации

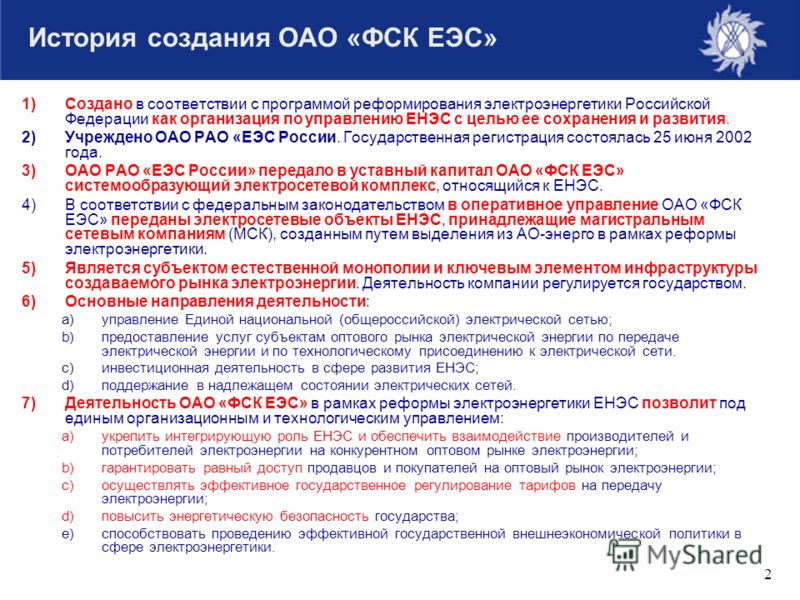

Организация по управлению ЕНЭС — – открытое АО, которому запрещается заниматься деятельностью по купле продаже электрической энергии (за исключением покупки электрической энергии, осуществляемой в целях компенсации потерь в электрических сетях в соответствии с нормативами таких… … Коммерческая электроэнергетика. Словарь-справочник

Словарь-справочник

Единая национальная электрическая сеть (ЕНЭС) — 3.1.9 Единая национальная электрическая сеть (ЕНЭС) : Комплекс электрических сетей и иных объектов электросетевого хозяйства, принадлежащих на праве собственности или на ином предусмотренном федеральными законами основании субъектам… … Словарь-справочник терминов нормативно-технической документации

СТО 70238424.29.240.01.001-2012: Единая национальная электрическая сеть. Условия развития. Нормы и требования — Терминология СТО 70238424.29.240.01.001 2012: Единая национальная электрическая сеть. Условия развития. Нормы и требования: 3.1.4 балансовые перетоки : Перетоки, включаемые в приходную или расходную часть баланса и показывающие, какая часть… … Словарь-справочник терминов нормативно-технической документации

система — 4.48 система (system): Комбинация взаимодействующих элементов, организованных для достижения одной или нескольких поставленных целей. Примечание 1 Система может рассматриваться как продукт или предоставляемые им услуги. Примечание 2 На практике… … Словарь-справочник терминов нормативно-технической документации

Примечание 1 Система может рассматриваться как продукт или предоставляемые им услуги. Примечание 2 На практике… … Словарь-справочник терминов нормативно-технической документации

СТО 70238424.29.240.01.003-2012: Единая национальная электрическая сеть. Условия предоставления продукции. Нормы и требования — Терминология СТО 70238424.29.240.01.003 2012: Единая национальная электрическая сеть. Условия предоставления продукции. Нормы и требования: 3.1.1 аварийный режим работы : Переходный режим работы энергосистемы, характеризующийся повреждением… … Словарь-справочник терминов нормативно-технической документации

система автоматизированная информационно-измерительная коммерческого учета электроэнергии (АИИС КУЭ) — 3.1.1 система автоматизированная информационно измерительная коммерческого учета электроэнергии (АИИС КУЭ) : Иерархическая распределенная автоматизированная система, представляющая собой совокупность специализированных, метрологи чески… … Словарь-справочник терминов нормативно-технической документации

Про кобальтовые сверла.

Их обзор, сплав и характеристики.

Их обзор, сплав и характеристики.

Добрый день. В этой статье мы напишем о сверлах, какие бывают сверла по металлу, их назначение и области применения,а так же сплавы из которых их изготавливают. Сразу скажу какую нишу занимает наша компания – мы занимаемся продажей инструмента разного назначения, в том числе мы возим сверла из Китая.

Сверла по металлу бывают с разными видами хвостовиков. Самые распространённые из них: цилиндрический хвостовик (ц\х) и конический хвостовик (к\х). Так же встречаются сверла с треугольным хвостовиком и шестигранным хвостовиком.

Сверла бывают нескольких серий:

- Средняя серия с ц\х описана в Госте 10902-77.

- Короткая серия с ц\х описана в Госте 4010-77.

- Длинная серия с ц\х описана в Госте 886-77.

- Особо длинная серия – их ещё называют Сверх длинные с ц\х описана в DIN 1869.- Китайский стандарт.

Если внимательно изучить эти Госты, то можно заметить что их все объединяет ссылка на Гост 2034 – Технические требования к сверлам. В Госте 2034 в конце пункта 1.2 написано следующее “По заказу потребителя допускается изготовление сверел из легированной стали марки 9ХС по гост 5950”. Т.е. формально сверла могут быть сделать из любого сплава.

В Госте 2034 в конце пункта 1.2 написано следующее “По заказу потребителя допускается изготовление сверел из легированной стали марки 9ХС по гост 5950”. Т.е. формально сверла могут быть сделать из любого сплава.

Самой большой популярностью пользуются сверла из сплава Р6М5. Что такое Р6М5 ?

Сплав Р6М5 по другому называется М2 (европейское название) , HSS6542 – Китайское название.

Хим состав сплава Р6М5 “W:5.50-6.75; Mo:4.50-5.50; Cr:3.80-4.40; V:1,75-2.20;”

Нередко мы слышим не самые лестные отзывы о китайских сверлах… Почему так происходит ? и что под этим скрывают производители и продавцы.

Расскажу немного о стандартах и сплавах которые не редко, а скорее чаще всего вы покупаете и используете.

Первое место по стоимости в китае отдается сплаву HSS4241. Сверла выполненные из этого сплава бывают “Black finish – черные не шлифованные” , а так же бывают шлифованные (немного дороже). Помимо сплава можно заказать покрытие Нитридом Титана (TiN) – стоит тоже не так дорого , но сверло получает товарный вид за копейки. Ещё одна хитрость – Маркировка. Китайцы сразу предупреждают что это сверла очень дешевые и использовать их можно разве что только по дереву. Однако это не мешает российскому импортеру заказать заветную маркировку “Р6М5”. Что это за сплав? , хим состав этого сплава вот такой “W:1.50-2.50; Mo:0.60-1.20; Cr:3.80-4.40; V:0,50-0.70;” – что в переводе на российское обозначение как “Р2М1”. Этот сплав пользуется большой популярностью на Российском рынке.

Ещё одна хитрость – Маркировка. Китайцы сразу предупреждают что это сверла очень дешевые и использовать их можно разве что только по дереву. Однако это не мешает российскому импортеру заказать заветную маркировку “Р6М5”. Что это за сплав? , хим состав этого сплава вот такой “W:1.50-2.50; Mo:0.60-1.20; Cr:3.80-4.40; V:0,50-0.70;” – что в переводе на российское обозначение как “Р2М1”. Этот сплав пользуется большой популярностью на Российском рынке.

Второе место по стоимости в китае отдается сплаву HSS4341. Исполняются эти сверла аналогично как и HSS4241 – отличаются разным хим. составом в этом случае мы получаем “W:3.50-4.50; Mo:2.50-3.50; Cr:3.80-4.40; V:1,20-1.80;”- что переводиться на российское обозначение как “Р4М3”- по стойкости эти сверла существенно лучше чем 4241. По стоимости существенно отличаются от 4241. Покупатель считает что это хороший китай.

Третье место отдается сплаву HSS9341. Исполняются эти сверла аналогично как и HSS4241 и HSS4341 – отличаются хим. составом в этом случае мы получаем “W:8. 50-9.50; Mo:2.70-3.30; Cr:3.80-4.40; V:1,30-1.70;”- что переводиться на российское обозначение как “Р9М3”- по стойкости эти сверла почти Как Р6М5 (HSS6542). Да и по стоимости почти не отличаются от Р6М5. Пользуются очень маленьким спросом на Китайскоем рынке.

50-9.50; Mo:2.70-3.30; Cr:3.80-4.40; V:1,30-1.70;”- что переводиться на российское обозначение как “Р9М3”- по стойкости эти сверла почти Как Р6М5 (HSS6542). Да и по стоимости почти не отличаются от Р6М5. Пользуются очень маленьким спросом на Китайскоем рынке.

Четвертое место заслуженно достается сплаву HSS6542 – P6M5. Исполнение ничем не отличается от предшественников. Хим состав следующий “W:5.50-6.75; Mo:4.50-5.50; Cr:3.80-4.40; V:1,75-2.20;”. Популярностью они пользуются в Китае , но в Россию их везут намного меньше чем HSS4241 и HSS4341. Стоимость этих сверел существенно выше. Везти эти сверла в Россию и честно маркировать как Р6М5 будет проблематично по причине сформированного рынка и конкурировать по ценам этот сплав просто не сможет.

Пятое место занимает сплав “М35” – Р6М5К5 или HSSCo оно же сверло по нержавейке , его ещё называют “кобальтовое сверло”. У этого сплава появился новый элемент – кобальт . Кобальт повышает термостойкость сверла , а так же улучшает его механические свойства. Исполнение немного отличается от предшественников , китайцы не покрывают их нитридом титана – в этом нет никакого смысла. Угол заточки составляет 135°. Хим состав “W:6.00-6.70; Mo:4.70-5.20; Cr:3.80-4.50; V:1,70-2.00; Co:4.50-5.50;” , по хим составу можно заметить что вольфрам и молибден имеют меньшей допуск по содержанию – это означает что китайцы подходят к изготовлению этих сверел более ответственно и качественно чем к других сплавам.

Исполнение немного отличается от предшественников , китайцы не покрывают их нитридом титана – в этом нет никакого смысла. Угол заточки составляет 135°. Хим состав “W:6.00-6.70; Mo:4.70-5.20; Cr:3.80-4.50; V:1,70-2.00; Co:4.50-5.50;” , по хим составу можно заметить что вольфрам и молибден имеют меньшей допуск по содержанию – это означает что китайцы подходят к изготовлению этих сверел более ответственно и качественно чем к других сплавам.

Шестое и последнее место занимаем сплав “М42”. – Р2М10К8. Сверла из этого сплава почти не представлены на Российском рынке , однако можно заметить что из этого сплава изготовлены Биметаллические Коронки. Хим состав “W:1.15-1.85; Mo:9.00-10.00; Cr:3.50-4.25; V:0,95-1.35; Co:7.75-8.75;”.

Итог по хим. составам приведены в таблице

Купить сверла можно у нас: Ознакомиться с наличием и ценами на сверла– отправив заявку на наш электронный адрес [email protected] либо позвонить по номеру телефона (383) 210-96-47

У порядочного поставщика сверел всегда должен быть хим анализ сверел. У нас принято на каждую пришедшую партию делать хим анализ и результаты прикладывать при первой просьбе клиента.

У нас принято на каждую пришедшую партию делать хим анализ и результаты прикладывать при первой просьбе клиента.

На рынке представлено множество производителей сверел. ВИЗ , Туламаш , ТИЗ и многие другие. Сказать какой сплав они используют при изготовлении сверел мы не можем, так как не проводили хим. анализ их сверел.

Движение WorldSkills

В целях повышения престижа рабочих профессий и внедрения лучших практик и мирового опыта в области развития и оценки профессиональных компетенций производственного персонала Группа компаний Россети регулярно принимает участие в движении «Молодые профессионалы (WorldSkillsRussia)» и Национальном чемпионате сквозных рабочих профессий высокотехнологичных отраслей промышленности по методике WorldSkills (WORLDSKILLS HI-TECH). Мероприятия проходят при поддержке Министерства промышленности и торговли РФ, Правительства Свердловской области, Агентства стратегических инициатив, ГК «Ростех», Союза «Ворлдскиллс Россия».

Каждый год в чемпионате принимают участие команды более 100 ведущих предприятий отечественной промышленности. Соревнования проходят по 24 компетенциям среди которых мобильная робототехника, электроника, мехатроника, металлообработка, сварочные работы, фрезерные и токарные работы на станках с числовым программным управлением, инженерная графика CAD, электромонтаж, обслуживание холодильной и вентиляционной техники, сетевое и системное администрирование и другие.

ПАО «Россети» осуществляют разработку и продвижение профильных для электросетевого комплекса профессиональных компетенций. В 2015 и 2016 годах Россети представили специально разработанные для проведения соревнований по стандартам WorldSkills профессиональные компетенции электросетевого комплекса — «Обслуживание и ремонт оборудования релейной защиты и автоматики» и «Эксплуатация кабельных линий электропередачи», по которым уже проводятся открытые корпоративные чемпионат, а в 2017 году участникам и гостям WorldSkills Hi-Tech-2017 была презентована новая профессиональная компетенция «Эксплуатация средств измерений в электрических сетях».

В 2015 году ПАО «Россети» и движение WorldSkills Russia («Ворлдскиллс Россия») заключили соглашение о сотрудничестве, которое направлено на объединение усилий по работе над повышением престижа рабочих профессий, развитием и популяризацией профессионального образования, улучшением его стандартов, развитием кадрового потенциала в регионах присутствия группы компаний «Россети».

В стратегической перспективе партнерства с WorldSkills Russia ПАО «Россети» рассматривает возможность проведения регулярных долгосрочных программ подготовки молодых специалистов, использование корпоративных образовательных центров для подготовки региональных и российских сборных, а также долговременного сотрудничества с WorldSkills Russia по подготовке и проведению конкурсов профессионального мастерства.

Энес Пашалич: Схемы быстрого шифрования

Datum objave: 7. 11. 2007

Семинар по криптографии в теории кодиранья

V petek, 9. novembra ob 11:15, Jadranska 21 (vhod s strani Gradaščice, soba 23).

novembra ob 11:15, Jadranska 21 (vhod s strani Gradaščice, soba 23).

Криптография с симметричным ключом — это криптографический примитив, который

использует один и тот же секретный ключ как для шифрования, так и для дешифрования.Оба

шифрование и дешифрование происходит в 1000 раз быстрее по сравнению с

криптосистемы с открытым ключом, что делает этот метод предпочтительным, когда

требуется шифрование относительно больших сообщений. Симметричный ключ

схемы шифрования традиционно делятся на два основных семейства, поэтому

называются блочными шифрами и потоковыми шифрами. Знаменитое шифрование данных

Стандарт (DES), это, вероятно, самый заметный и важный блок

алгоритм шифрования, был заменен новым стандартом Advanced

Стандарт шифрования в октябре 2000 г.В случае шифрования потокового шифра

схем, стандартного алгоритма нет, и процесс принятия

стандарт для этого криптографического примитива продолжается. Проект EStream — это

открытый конкурс предложений по потоковому шифрованию, и конечная цель —

выберите одного или двух кандидатов для двух конкретных целей: быстрое программное обеспечение

шифрование и дешевое аппаратное шифрование. Главное преимущество потока

Главное преимущество потока

шифров над блочными шифрами — это либо его исключительная скорость шифрования

(они в несколько раз быстрее блочных шифров) или возможность

разработка устройства шифрования для ограниченных аппаратных сред.Для

В последнем приложении шифрование с использованием потокового шифра на самом деле является

единственная альтернатива выбора. Одно из таких приложений — Радиочастота.

Идентификатор (RFID), который представляет собой метод автоматической идентификации, основанный на

хранение и удаленное получение данных с помощью устройств, называемых RFID-метками. Этот

на семинаре рассматриваются некоторые часто используемые обоснования проектирования потокового шифра.

алгоритмы. Цель состоит в том, чтобы продемонстрировать этот исключительно простой дизайн.

методы по-прежнему могут привести как к безопасным, так и к быстрым алгоритмам шифрования.

(PDF) Влияние криптографических операций на понимание модульной арифметики

A. Ş. Özdemir

учащихся в этом исследовании по направлению к математике изменились в положительную сторону в результате обучения

с шифрованием в 8-м классе.

Это исследование показывает, что криптографические действия могут быть использованы для мотивации и более эффективного обучения определенной теме

математики 8-го класса.Можно использовать аналогичные действия в

разных классах и на разных уровнях. Например, более продвинутые и реалистичные схемы шифрования

могут быть реализованы на компьютерах, в отличие от того, чтобы делать все вручную

, в курсе компьютерного программирования или в курсе математики, который использует компьютеры,

, следовательно, соединяя математику с компьютерами и усиливая математические темы, изученные в

классах ранее. Вполне вероятно, что некоторые студенты, которые иначе не интересовались бы математикой

, могут заинтересоваться такой деятельностью.

Литература

Алтун, М. (2002). İlköğretim ikinci kademede matematik öğretimi İstanbul: Delta Yayınları

Aydin N. (2009) Улучшение учебной программы бакалавриата с помощью теории кодирования и криптографии

. ПРИМУС (19) Выпуск 3, 296-309.

ПРИМУС (19) Выпуск 3, 296-309.

Бакы, А. (2002), Öğrenenler ve öğretenler için bilgisayar destekli matematik, Стамбул:

Ceren Yayın.

Джошкун, Х. (2006). Ifreleme ve Asal Sayılar, Matematik Dünyası, Kış 2006.65-67.

Коды и шифры Ресурсы по математике для учителей [Интернет]

http://www.bletchleypark.org.uk

Churchhouse, R. (2002). Коды и шифры; Юлий Цезарь, Загадка и Интернет.

Кембридж: Кембриджский университет.

Диффи, У. и Хеллман М. Э. (1976). Новые направления в криптографии. IEEE Transactions по теории информации

. ИТ-22 (6): 644-654.

Эскичи, А. (2004). Полибиус Чифреси, Математик Дюньясы, Яз, 2004.72-73.

Ханкерсон, Д. Р. и др. (2000) Теория кодирования и криптография: Основы: Марсель

Деккер, Нью-Йорк, Базель.

Каллис, А.С. Коды и шифры. http://www.otr.com/ciphers.shtml.

Myerscough, D. (1996). Криптография: коды взлома, Учитель математики, 743-750

Орал, Х. (2003). Phi tarihinden günümüze: Ebced ve şifreleme, Matematik Dünyası Yaz,

Phi tarihinden günümüze: Ebced ve şifreleme, Matematik Dünyası Yaz,

2003, 54-57.

Орал, Х. (2003). Phi tarihinden günümüze: İlk Türkçe şifreleme kitaplari, Matematik

Dünyası, Kış, 2003, 59-60.

Özdemir, A. Ş. (2004) Sayılar teorisi çözümlü problem kitabı. Салан Яйневи, Стамбул.

Özdemir, A.Ş, and Güler, E. (2007). Использование «е» в криптологии, ICMOSPS’07. Дурбан,

Южная Африка.

Ривест Р. Л., Шамир А. и Адлеман Л. (1978). Метод получения цифровых подписей

и криптосистем с открытым ключом. Коммуникации. ACM 21 (2): 120-126

Сингх С. (1999). Кодовая книга; Эволюция секретности от Марии Королевы Шотландии до

Quantum, Нью-Йорк: Doubleday

YOKdata — Cloud Inet

ПОЧЕМУ YOKDATA

YOKdata — это частное и безопасное децентрализованное облачное хранилище данных.Он основан на вашем собственном ключе для шифрования военного уровня и технологии блокчейн.

YOKdata на 100% доказывает GDPR!

Миссия Yokdata — защитить ваши данные и обеспечить вашу конфиденциальность!

Шифрование

Ваши данные будут зашифрованы с помощью шифрования военного уровня с использованием вашего собственного ключа, а затем сохранены на наших серверах. После сохранения ваши файлы будут доступны только вам, поскольку вы единственный, у кого есть правильный ключ шифрования.

После сохранения ваши файлы будут доступны только вам, поскольку вы единственный, у кого есть правильный ключ шифрования.

Шифрование ваших файлов выполняется с помощью AES-A (с длиной ключа 256 байт и режимом дешифрования GCM).После шифрования мы разделяем ваши зашифрованные файлы на несколько блоков и храним эти блоки в различных физических местах.

Децентрализованное хранилище

Ваши зашифрованные файлы будут разделены на блоки. Эти блоки с использованием нашей собственной разработанной технологии блокчейнов будут затем храниться на наших серверах хранения в различных центрах обработки данных в Нидерландах.

Расширенная безопасность

Специализированный персонал YokData постоянно следит за нашими системами.Наши разработчики ежедневно работают над обновлениями и новыми функциями. Все наши центры обработки данных защищены современными межсетевыми экранами и защитой от DDOS.

Загрузить файл

Выберите локальный файл на своем компьютере, и он будет загружен на наш центральный сервер. После завершения загрузки система запросит у вас персональный ключ для шифрования вашего файла. Шифрование с помощью AES -A (с длиной ключа 256 байт и режимом дешифрования GCM) происходит в фоновом режиме с ключом, состоящим из сгенерированной системой части и вашего личного ключа.После успешного шифрования ваш (зашифрованный) файл будет разделен на части, и с использованием технологии блокчейн эти части будут дважды сохранены в разных местах физического хранения. Выбор мест хранения производится с помощью самодельного алгоритма, подобного блокчейну. Система никоим образом не хранит личный ключ, который вы использовали для шифрования!

После завершения загрузки система запросит у вас персональный ключ для шифрования вашего файла. Шифрование с помощью AES -A (с длиной ключа 256 байт и режимом дешифрования GCM) происходит в фоновом режиме с ключом, состоящим из сгенерированной системой части и вашего личного ключа.После успешного шифрования ваш (зашифрованный) файл будет разделен на части, и с использованием технологии блокчейн эти части будут дважды сохранены в разных местах физического хранения. Выбор мест хранения производится с помощью самодельного алгоритма, подобного блокчейну. Система никоим образом не хранит личный ключ, который вы использовали для шифрования!

Полный процесс шифрования, разделения и сохранения файла (ов) займет всего несколько секунд (в зависимости от размера файла и количества файлов).

Скачать файл

После того, как вы выберете файл для загрузки через веб-интерфейс YOKdata, вам будет предложено ввести личный ключ. Это должен быть тот же ключ, который вы ввели при загрузке файла! Без этого личного ключа или с неправильным ключом система не сможет расшифровать ваш файл. После того, как система примет ваш ключ, она восстановит различные блоки вашего файла и расшифрует их с помощью введенного вами ключа. После успешной расшифровки файл будет доступен для скачивания.

После того, как система примет ваш ключ, она восстановит различные блоки вашего файла и расшифрует их с помощью введенного вами ключа. После успешной расшифровки файл будет доступен для скачивания.

Удалить файл

После того, как вы выберете файл для удаления через веб-интерфейс YOKdata, вам будет предложено ввести личный ключ. Это должен быть тот же ключ, который вы ввели при загрузке файла! Без этого личного ключа или с неверным ключом система не сможет расшифровать ваш файл. После того, как система примет ваш ключ, она удалит все различные блоки вашего файла во всех разных местах.

Поделиться файлом

У вас есть возможность сказать, что я хочу поделиться этим файлом с другим пользователем Yokdata в течение определенного периода времени.После того, как вы предоставите свой ключ, файл останется готовым к совместному использованию без прикрепления к файлу электронной почты, а целевой пользователь получает уведомление и имеет возможность загрузить файл с помощью общей ссылки или выполнить поиск в общем почтовом ящике.

Почтовый файл

После того, как вы выберете файл для отправки по почте (макс. 10 Мб из-за ограничений функциональности электронной почты) через веб-интерфейс YOKdata, вам будет предложено ввести личный ключ. Это должен быть тот же ключ, который вы ввели при загрузке файла!

Без этого личного ключа или с неверным ключом система не сможет расшифровать ваш файл.После того, как система примет ваш ключ, она даст вам возможность ввести адрес электронной почты получателя и ввести короткое сообщение. Затем письмо будет отправлено с прикрепленным выбранным (расшифрованным) файлом.

Корпоративные функции

В подписке корпоративного класса у вас также есть возможность администрировать пользователей вашей компании, создавая группы безопасности и назначая права доступа к папкам.

В этом виде подписки репозиторий предоставляется всем созданным корпоративным пользователям, таким образом, вы можете использовать репозиторий в качестве системы управления документами для безопасного хранения наиболее важной информации.

Вы также можете заключить контракт с Cloud Inet, вашим менеджером паролей Vault, чтобы дополнить решение и сохранить ключ (и) в надежном месте.Имеет встроенную интеграцию с YOKdata

Более …

ssl | Энес Коч

Язар: enes koc Категория: Администрация

Протокол Secure Socket Layer был создан Netscape для обеспечения безопасных транзакций между веб-серверами и браузерами. Протокол использует третью сторону, центр сертификации (CA), для идентификации одного или обоих концов транзакций. Вот вкратце, как это работает.

- Браузер запрашивает защищенную страницу (обычно https: //).

- Веб-сервер отправляет свой открытый ключ со своим сертификатом.

- Браузер проверяет, был ли сертификат выдан доверенным лицом (обычно доверенным корневым центром сертификации), что сертификат все еще действителен и что сертификат связан с сайтом, с которым осуществляется контакт.

- Затем браузер использует открытый ключ для шифрования случайного симметричного ключа шифрования и отправляет его на сервер с требуемым зашифрованным URL-адресом, а также другими зашифрованными данными http.

- Веб-сервер расшифровывает симметричный ключ шифрования, используя свой закрытый ключ, и использует симметричный ключ для расшифровки URL-адреса и данных http.

- Веб-сервер отправляет обратно запрошенный документ html и данные http, зашифрованные с помощью симметричного ключа.

- Браузер расшифровывает http-данные и html-документ с помощью симметричного ключа и отображает информацию.

Yazar: enes koc Категория: Unix / Linux, WebSphere Applicaiton Server

Управление сертификатами:

Мониторинг истечения срока действия сертификатов SSL для WebSphere или любого сервера приложений на основе Java с использованием хранилища ключей Java

Если вы являетесь администратором WebSphere или администратором любого сервера приложений (WebLogic, Tomcat), вы, возможно, уже знаете, что управление сертификатами SSL в больших сложных средах становится затруднительным и затруднительным. проблематично из-за разных дат истечения срока действия сертификатов, которые использует websphere, а также сертификатов ssl внешних систем (таких как SAP, Siebel), к которым сервер приложений websphere может подключаться с использованием безопасного соединения, несколько администраторов в организации обновляют его и не сохраняют отслеживание сроков годности.Проблема в том, что сертификат SSL может истечь, в результате чего серверы не будут инициализированы, а ваши работающие серверы перестанут работать, станут невосприимчивыми, если не будут своевременно обновлены должным образом. Следовательно, в этой статье объясняется, как вы можете отслеживать истечение срока действия сертификатов ssl с помощью простой команды и заранее отслеживать даты истечения срока действия, настраивать календарь и своевременно обновлять его, чтобы предотвратить любые простои.

проблематично из-за разных дат истечения срока действия сертификатов, которые использует websphere, а также сертификатов ssl внешних систем (таких как SAP, Siebel), к которым сервер приложений websphere может подключаться с использованием безопасного соединения, несколько администраторов в организации обновляют его и не сохраняют отслеживание сроков годности.Проблема в том, что сертификат SSL может истечь, в результате чего серверы не будут инициализированы, а ваши работающие серверы перестанут работать, станут невосприимчивыми, если не будут своевременно обновлены должным образом. Следовательно, в этой статье объясняется, как вы можете отслеживать истечение срока действия сертификатов ssl с помощью простой команды и заранее отслеживать даты истечения срока действия, настраивать календарь и своевременно обновлять его, чтобы предотвратить любые простои.

Yazının tamamını okuyun (читать дальше) »

Eurocrypt 2004

О генерации начального ключа в модели ограниченного хранения Стефан Джимбовски и Ули Маурер Возвращение к поиску малых корней двумерных целочисленных полиномиальных уравнений Жан-Сбастьен Корон Стеганография с открытым ключом Луис фон Ан и Николас Дж.Бункер Оптимальная коммуникационная сложность общего многоадресного распределения ключей Даниэле Миччансио и Саураб Панджвани Иерархия ключевых развивающихся подписей и характеристика подписей доверенных лиц Тал Малкин, Сатоши Обана и Моти Юнг О сложности теоретико-информационных многосторонних вычислений Юваль Ишай и Эял Кушилевиц Эффективное частное сопоставление и пересечение множеств Майкл Дж. Фридман и Кобби Ниссим и Бенни Пинкас Возвращение к обеденным криптографам Филипп Голле и Ари Жуэльс Неустойчивая схема случайной модели Oracle для проблемы гибридного шифрования Михир Белларе и Александра Болдырева и Адриана Паласио Доказательства безопасности для схем идентификации и подписи на основе личности Михир Белларе, Чанатип Нампремпре и Грегори Невен Построение безопасных случайных кривых рода 2 над простыми полями. Пьерк Годри и рик шост Баланс хеш-функции и его влияние на атаки по случаю дня рождения Михир Белларе и Тадаёши Коно Короткие подписи без случайных оракулов Дэн Боне и Ксавьер Бойен Утечка проективных координат Дэвид Наккаш и Найджел П.

Смарт и Жак Стерн Анонимная идентификация в специальных группах Евгений Додис и Аггелос Киаиас, Антонио Николози и Виктор Шоуп Обход дерева Меркла в пространстве и времени журнала Майкл Шидло Нечеткие экстракторы: как создать надежные ключи из биометрических и других зашумленных данных Евгений Додис, Леонид Рейзин и Адам Смит Последовательные агрегированные подписи из перестановок лазейки Анна Лысянская и Сильвио Микали, Леонид Рейзин и Ховав Шахам Безопасный хешированный алгоритм Диффи-Хеллмана по группам, не относящимся к DDH Розарио Дженнаро, Уго Кравчик и Таль Рабин Об обязательствах, связанных с секретами Simulation-Sound Филип Маккензи и Ке Ян Шифрование с открытым ключом с поиском по ключевым словам Дэн Боне, Джованни Ди Крещенцо, Рафаил Островский и Джузеппе Персиано Параллельные подписи Ликун Чен, Кэролайн Кудла и Кеннет Г.Патерсон Отслеживаемые подписи Аггелос Киаиас, Яннис Циунис и Моти Юнг Положительные результаты и методы обфускации Бенджамин Линн, Манодж Прабхакаран и Амит Сахаи Точная цена за безоговорочно безопасную асимметричную криптографию Ренато Реннер и Стефан Вольф О ключевой неопределенности квантовых шифров и вычислительной безопасности односторонней квантовой передачи Иван Дамгаард, Томас Педерсен и Луи Сальвейл Многосторонние вычисления с гибридной безопасностью Матиас Фитци, Томас Холенштейн и Йорг Вулльшлегер Алгебраические атаки и разложение булевых функций Вилли Мейер и Энес Пашалич и Клод Карле Эффективное шифрование на основе идентификационной информации с селективной идентификацией без случайных оракулов Дэн Боне и Ксавьер Бойен Практическая крупномасштабная распределенная генерация ключей Джон Кэнни и Стивен Соркин Защита выбранного зашифрованного текста с помощью шифрования на основе идентификационных данных Ран Канетти, Шай Халеви и Джонатан Кац Безопасное вычисление k-го элемента Гаган Аггарвал, Нина Мишра и Бенни Пинкас Заковать в наручники Большого брата: схема условного депонирования транзакций, устойчивая к злоупотреблениям Станислав Ярецкий и Виталий Шматиков Можно ли доверять криптографическому программному обеспечению? Криптографические недостатки в GNU Privacy Guard v1.

2.3 Фонг К. Нгуен Состав черного ящика не подразумевает адаптивную безопасность Стивен Майерс Иммунизация схем шифрования от ошибок дешифрования Синтия Дворк, Мони Наор и Омер Рейнгольд

Bylock: теневое приложение, по словам Турции, было ключом к перевороту

© AFP / Файл / Разие Аккоц | Вооруженный турецкий полицейский стоит на страже во время церемонии похорон жертв неудавшейся попытки государственного переворота в Анкаре 17 июля 2016 г.

Анкара — 13 июля 2017 г .: Это приложение, по словам Анкары, служило центром обмена сообщениями для многих подозреваемых в заговоре, которые принимали участие в неудачном перевороте в прошлом году.

Тысячи людей были арестованы просто по обвинению в загрузке, в том числе главный судья ООН и председатель Amnesty International в Турции. Звезду НБА также обвиняют в том, что она является пользователем.

Тем не менее, до последствий неудачной попытки 15 июля 2016 года свергнуть президента Реджепа Тайипа Эрдогана даже ведущие эксперты не слышали о скрытом приложении для обмена зашифрованными сообщениями.

Теперь одно его название превратилось в нашептываемый символ причастности к перевороту.

ByLock.

Турция заявляет, что приложение было специально создано для сторонников мусульманского священнослужителя Фетхуллаха Гюлена, чтобы создать сеть для организации его сторонников по всей стране.

Почти каждый день полиция задерживает подозреваемых, или власти выдают ордера на арест подозреваемых пользователей.

Но некоторые из тех, кто был вовлечен в расследование, либо отрицали использование приложения, либо имели какую-либо связь с движением Гюлена.

Анкара обвиняет Гюлена, который с 1999 года жил в добровольном изгнании в Соединенных Штатах, в организации неудавшегося переворота 15 июля, в результате которого погибли 249 человек, не считая заговорщиков.

Он отрицает обвинения.

По словам турецких официальных лиц, Национальная разведывательная организация Турции (MIT) начала расшифровывать сообщения, отправленные через приложение, в мае 2015 года.

По данным Управления информационных и коммуникационных технологий (BTK), власти получили имена более 100 000 человек в сети проповедника.

Неизвестно, планировался ли переворот на ByLock, но официальные лица заявили, что большое количество людей, идентифицированных через ByLock, были непосредственно причастны к попытке переворота.

Турецкие власти заявили, что председатель Amnesty International в Турции Танер Кылыч, задержанный в прошлом месяце, в августе 2014 года имел на своем телефоне приложение для обмена зашифрованными сообщениями.

Но Amnesty гневно отвергла выдвинутые против него обвинения в членстве в террористической организации как «безосновательные».

Посол в отставке Айдин Сефа Акай, судья Механизма ООН для международных уголовных трибуналов, был приговорен к тюремному заключению в прошлом месяце за использование ByLock, что, по мнению властей, доказывает его связи с Гюленом.

Акай, апелляция которого находится на свободе, отрицает какую-либо связь с Гюленом.

Еще одним предполагаемым пользователем ByLock является базирующийся в США Энес Кантер, центр баскетбольной команды Oklahoma City Thunder, который ранее выражал поддержку Гюлену и является откровенным критиком Эрдогана.

Владелец патента на приложение — американский гражданин турецкого происхождения, который в октябре 2016 года рассказал газете Hurriyet daily, назвавшись Дэвидом Кейнсом.

Он сказал Hurriyet, что учился в школах, связанных с Гюленом, и после переезда в Соединенные Штаты для получения степени магистра в 2001 году он жил в тех же домах, что и гюленисты.

Но Кейнс отрицал, что является членом движения, только сказав, что он знал гюленистов. Он сказал, что «90 процентов турецких пользователей приложения — гюленисты».

«Это стало средством общения гюленистов», — добавил он.

Владелец патента сказал, что разработчиком приложения был человек по прозвищу «Фокс», который имел ссылки на механизм. Кейнс жил с «Фоксом» в Портленде с 2003 по 2004 год.

Но министр науки, промышленности и технологий Фарук Озлу заявил в сентябре прошлого года, что приложение было разработано бывшими сотрудниками — и гюленистами — Совета по научным и технологическим исследованиям, известного под турецкими инициалами TUBITAK.

Чтобы получить приложение, пользователи должны загрузить файл, сказал эксперт по кибербезопасности Альпер Басаран.

Изначально он был доступен в Apple App Store и Google Play Store в сентябре 2014 года и марте 2015 года соответственно. Его сервер находился в Литве.

«Если вы поищете в Интернете, вы сможете найти файл», — сказал Басаран AFP.

Когда у пользователя есть ByLock — в отличие от WhatsApp, где пользователям нужен номер мобильного телефона для связи, — люди могут общаться друг с другом только в том случае, если они знают идентификатор пользователя.

По данным Массачусетского технологического института, было более 215 000 пользователей ByLock.

Как только гюленисты поняли, что приложение было взломано, они перешли на приложение под названием Eagle после января 2016 года, сказала Ева Гальперин, директор по кибербезопасности в Electronic Frontier Foundation.

«(ByLock) не было безопасным приложением для обмена сообщениями. Турецкое правительство, как сообщается, шпионило за сообщениями гюленистов, осуществлявшимися через ByLock», — сказала она.

Когда Eagle взломали, они просто переключились на WhatsApp.

Официальные лица совсем недавно заявили, что члены движения теперь используют приложение под названием «Cryptnote».

[TensorFlow] Шифрование / дешифрование предварительно обученной модели в мобильных приложениях | Алексей Овечко (dneprDroid)

Каждое мобильное приложение с функциями машинного обучения должно содержать зашифрованные данные о весах и слоях модели.

Давайте рассмотрим самые популярные фреймворки машинного обучения для мобильных устройств и способы шифрования для каждой из них.

TensorFlow

Модель шифрования для TensorFlow довольно простая .

Каждая модель TensorFlow сериализуется как объект protobuff в файл через Библиотеку буферов протокола Google .

Давайте посмотрим содержимое файла прото TensorFlow (* .pb) в недвоичном представлении:

Файл недвоичного протокола тензорного потока (* .pb)

Он демонстрирует структуру сохраненной pb-модели.

Каждый « Узел » содержит некоторые параметры, такие как « имя », « op », « attr » и т. Д.

Все веса нейронной сети хранятся в каждом свойстве « tensor_content » каждой переменной узла из графа.

Model Graph представлен классом GraphDef в TensorFlow, который наследует класс «google :: protobuf :: Message» от protobuf, поэтому мы можем восстановить этот объект из массива байтов или некоторой строки.

Как это сделать с помощью Python API:

- Загрузить график из пути к файлу:

2. Получить его содержимое и преобразовать в строку.

Таким образом, мы можем зашифровать данные модели (например, через AES), сохранить их в файл, загрузить этот файл из приложения, расшифровать и восстановить объект GraphDef из байтов файла.

Это очень просто!

Я разработал для этого небольшую библиотеку — TFSecured (с демонстрацией iOS), https://github.com/dneprDroid/TFSecured

Зашифруйте pb-модель через скрипт python:

$ python encrypt_model.py\ # input path

\ # output path (для сохранения)

Пример использования — расшифровка (C ++):

Вы можете использовать случайную строку со случайной длиной в качестве ключа, затем библиотеку вычисляет хэш sha256 и использует его в качестве внутреннего ключа AES с размером 256 бит.

Таким образом, вы можете отправить на свой бэкэнд некоторые внутренние данные устройства и / или пользователя (идентификатор устройства и т. Д.), Затем бэкэнд вычисляет из этого ключа и отправляет модель, зашифрованную этим ключом, на мобильное устройство, затем — вы можете таким же образом сгенерировать ключ в мобильном приложении и расшифровать модель.

Бункер

Оптимальная коммуникационная сложность общего многоадресного распределения ключей

Даниэле Миччансио и Саураб Панджвани

Иерархия ключевых развивающихся подписей и характеристика подписей доверенных лиц

Тал Малкин, Сатоши Обана и Моти Юнг

О сложности теоретико-информационных многосторонних вычислений

Юваль Ишай и Эял Кушилевиц

Эффективное частное сопоставление и пересечение множеств

Майкл Дж. Фридман и Кобби Ниссим и Бенни Пинкас

Возвращение к обеденным криптографам

Филипп Голле и Ари Жуэльс

Неустойчивая схема случайной модели Oracle для проблемы гибридного шифрования

Михир Белларе и Александра Болдырева и Адриана Паласио

Доказательства безопасности для схем идентификации и подписи на основе личности

Михир Белларе, Чанатип Нампремпре и Грегори Невен

Построение безопасных случайных кривых рода 2 над простыми полями.

Пьерк Годри и рик шост

Баланс хеш-функции и его влияние на атаки по случаю дня рождения

Михир Белларе и Тадаёши Коно

Короткие подписи без случайных оракулов

Дэн Боне и Ксавьер Бойен

Утечка проективных координат

Дэвид Наккаш и Найджел П.

Бункер

Оптимальная коммуникационная сложность общего многоадресного распределения ключей

Даниэле Миччансио и Саураб Панджвани

Иерархия ключевых развивающихся подписей и характеристика подписей доверенных лиц

Тал Малкин, Сатоши Обана и Моти Юнг

О сложности теоретико-информационных многосторонних вычислений

Юваль Ишай и Эял Кушилевиц

Эффективное частное сопоставление и пересечение множеств

Майкл Дж. Фридман и Кобби Ниссим и Бенни Пинкас

Возвращение к обеденным криптографам

Филипп Голле и Ари Жуэльс

Неустойчивая схема случайной модели Oracle для проблемы гибридного шифрования

Михир Белларе и Александра Болдырева и Адриана Паласио

Доказательства безопасности для схем идентификации и подписи на основе личности

Михир Белларе, Чанатип Нампремпре и Грегори Невен

Построение безопасных случайных кривых рода 2 над простыми полями.

Пьерк Годри и рик шост

Баланс хеш-функции и его влияние на атаки по случаю дня рождения

Михир Белларе и Тадаёши Коно

Короткие подписи без случайных оракулов

Дэн Боне и Ксавьер Бойен

Утечка проективных координат

Дэвид Наккаш и Найджел П. Смарт и Жак Стерн

Анонимная идентификация в специальных группах

Евгений Додис и Аггелос Киаиас, Антонио Николози и Виктор Шоуп

Обход дерева Меркла в пространстве и времени журнала

Майкл Шидло

Нечеткие экстракторы: как создать надежные ключи из биометрических и других зашумленных данных

Евгений Додис, Леонид Рейзин и Адам Смит

Последовательные агрегированные подписи из перестановок лазейки

Анна Лысянская и Сильвио Микали, Леонид Рейзин и Ховав Шахам

Безопасный хешированный алгоритм Диффи-Хеллмана по группам, не относящимся к DDH

Розарио Дженнаро, Уго Кравчик и Таль Рабин

Об обязательствах, связанных с секретами Simulation-Sound

Филип Маккензи и Ке Ян

Шифрование с открытым ключом с поиском по ключевым словам

Дэн Боне, Джованни Ди Крещенцо, Рафаил Островский и Джузеппе Персиано

Параллельные подписи

Ликун Чен, Кэролайн Кудла и Кеннет Г.Патерсон

Отслеживаемые подписи

Аггелос Киаиас, Яннис Циунис и Моти Юнг

Положительные результаты и методы обфускации

Бенджамин Линн, Манодж Прабхакаран и Амит Сахаи

Точная цена за безоговорочно безопасную асимметричную криптографию

Ренато Реннер и Стефан Вольф

О ключевой неопределенности квантовых шифров и вычислительной безопасности односторонней квантовой передачи

Иван Дамгаард, Томас Педерсен и Луи Сальвейл

Многосторонние вычисления с гибридной безопасностью

Матиас Фитци, Томас Холенштейн и Йорг Вулльшлегер

Алгебраические атаки и разложение булевых функций

Вилли Мейер и Энес Пашалич и Клод Карле

Эффективное шифрование на основе идентификационной информации с селективной идентификацией без случайных оракулов

Дэн Боне и Ксавьер Бойен

Практическая крупномасштабная распределенная генерация ключей

Джон Кэнни и Стивен Соркин

Защита выбранного зашифрованного текста с помощью шифрования на основе идентификационных данных

Ран Канетти, Шай Халеви и Джонатан Кац

Безопасное вычисление k-го элемента

Гаган Аггарвал, Нина Мишра и Бенни Пинкас

Заковать в наручники Большого брата: схема условного депонирования транзакций, устойчивая к злоупотреблениям

Станислав Ярецкий и Виталий Шматиков

Можно ли доверять криптографическому программному обеспечению? Криптографические недостатки в GNU Privacy Guard v1.

Смарт и Жак Стерн

Анонимная идентификация в специальных группах

Евгений Додис и Аггелос Киаиас, Антонио Николози и Виктор Шоуп

Обход дерева Меркла в пространстве и времени журнала

Майкл Шидло

Нечеткие экстракторы: как создать надежные ключи из биометрических и других зашумленных данных

Евгений Додис, Леонид Рейзин и Адам Смит

Последовательные агрегированные подписи из перестановок лазейки

Анна Лысянская и Сильвио Микали, Леонид Рейзин и Ховав Шахам

Безопасный хешированный алгоритм Диффи-Хеллмана по группам, не относящимся к DDH

Розарио Дженнаро, Уго Кравчик и Таль Рабин

Об обязательствах, связанных с секретами Simulation-Sound

Филип Маккензи и Ке Ян

Шифрование с открытым ключом с поиском по ключевым словам

Дэн Боне, Джованни Ди Крещенцо, Рафаил Островский и Джузеппе Персиано

Параллельные подписи

Ликун Чен, Кэролайн Кудла и Кеннет Г.Патерсон

Отслеживаемые подписи

Аггелос Киаиас, Яннис Циунис и Моти Юнг

Положительные результаты и методы обфускации

Бенджамин Линн, Манодж Прабхакаран и Амит Сахаи

Точная цена за безоговорочно безопасную асимметричную криптографию

Ренато Реннер и Стефан Вольф

О ключевой неопределенности квантовых шифров и вычислительной безопасности односторонней квантовой передачи

Иван Дамгаард, Томас Педерсен и Луи Сальвейл

Многосторонние вычисления с гибридной безопасностью

Матиас Фитци, Томас Холенштейн и Йорг Вулльшлегер

Алгебраические атаки и разложение булевых функций

Вилли Мейер и Энес Пашалич и Клод Карле

Эффективное шифрование на основе идентификационной информации с селективной идентификацией без случайных оракулов

Дэн Боне и Ксавьер Бойен

Практическая крупномасштабная распределенная генерация ключей

Джон Кэнни и Стивен Соркин

Защита выбранного зашифрованного текста с помощью шифрования на основе идентификационных данных

Ран Канетти, Шай Халеви и Джонатан Кац

Безопасное вычисление k-го элемента

Гаган Аггарвал, Нина Мишра и Бенни Пинкас

Заковать в наручники Большого брата: схема условного депонирования транзакций, устойчивая к злоупотреблениям

Станислав Ярецкий и Виталий Шматиков

Можно ли доверять криптографическому программному обеспечению? Криптографические недостатки в GNU Privacy Guard v1. 2.3

Фонг К. Нгуен

Состав черного ящика не подразумевает адаптивную безопасность

Стивен Майерс

Иммунизация схем шифрования от ошибок дешифрования

Синтия Дворк, Мони Наор и Омер Рейнгольд

2.3

Фонг К. Нгуен

Состав черного ящика не подразумевает адаптивную безопасность

Стивен Майерс

Иммунизация схем шифрования от ошибок дешифрования

Синтия Дворк, Мони Наор и Омер Рейнгольд