Локальная сеть видеонаблюдения — 5 советов по построению. Разграничительные сети

Разграничение прав доступа в сети, общее дисковое пространство в локальной сети. Защита информации, антивирусная защита

Как разделить сеть: деление на подсети

Одной из «классических» задач сисадмина является необходимость в рамках одного предприятия разделить одну физическую сеть на несколько виртуальных – по признаку принадлежности к отделу, департаменту, вип-персонам и т.д. Даже если вы будете использовать в качестве маршрутизатора и фаервола сервер с ОС Linux, осуществляющий технологию «ip-alias», вы не сможете быть уверены в своей безопасности на 100%.

Дело в том, что вышеуказанная технология позволяет одному и тому же интерфейсу вашего сервера выступать в роли нескольких шлюзов для разных подсетей, но она не сможет уберечь вашу сеть от прослушивания трафика.

И причина тому проста — пользователи разных отделов будут оставаться в одном широковещательном домене в рамках коммутатора, хоть подсети будут разными.

Разделение локальной сети с помощью vlan

Для решения данной проблемы используется технология VLAN (Virtual Local Area Network), позволяющая логически разделить физическую сеть на несколько широковещательных не пересекающихся промеж себя доменов, и соответственно, улучшающую безопасность локальной сети. Иными словами, VLAN позволяет осуществлять деление на подсети и создавать отдельные сетевые сегменты на 2-м, канальном, уровне модели OSI в рамках одного или нескольких физических коммутаторов вашей сети.

Обычно коммутатор передает данные от одного устройства к другому на основании mac-таблицы, которая содержит в себе информацию о mac-адресе устройства и физическом порте, с которого данный mac пришел. При разделении локальной сети с помощью vlan добавляется еще информация о принадлежности к определенному сегменту сети – номер vlan.

Технология VLAN позволяет избавиться от большого количества широковещательного трафика, примером которого являются arp-/dhcp-бродкасты или же мультикаст (multicast), использующийся при передаче видеопотоков. Такой тип трафика «съедает» полезную пропускную способность вашей сети.

Как правильно разбить сеть на vlan?

Рассмотрим, как разделить сеть на подсети с помощью VLAN на базе коммутатора Cisco Catalyst. Имеется два компьютера, подключенные к коммутатору и находящиеся в одном широковещательном домене, а также имеющие ip-адреса в одной сети с одинаковой маской подсети, и как следствие, «видящие» друг друга с помощью утилиты ping. Подключимся с помощью telnet или ssh к консоли коммутатора и посмотрим на конфигурацию vlan.

Здесь видно, что все физические порты коммутатора по умолчанию находятся в vlan 1, соответственно, устройства за ними взаимодоступны.

Чтобы разделить сеть на две подсети, создадим два новых vlan: первый для ПК_1, второй для ПК_2:

Проверим, обновилась ли таблица vlan:

Как видно, оба vlan были созданы и их состояние активно.

Однако физические порты еще не привязаны к этим vlan. Чтобы сделать это, выполним следующую конфигурацию:

Первая строка, следующая за названием физического интерфейса (порта), указывает коммутатору, что данный порт используется в режиме access – то есть принимает только единственный возможный vlan. Существуют еще и trunk-порты, поддерживающие несколько разных vlan с одного физического интерфейса – обычно такой режим используется между коммутаторами или коммутатором и маршрутизатором. Вторая строка указывает, какой именно vlan закреплен за данным физическим портом.

Посмотрим теперь на таблицу vlan:

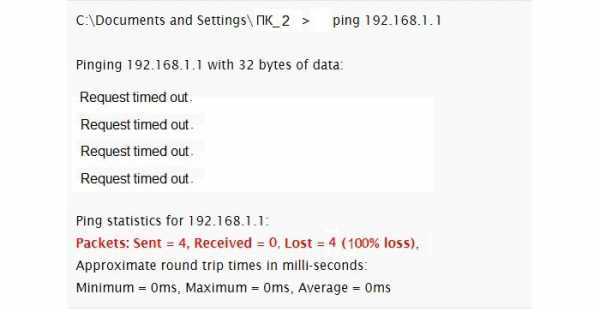

Как видим, информация обновилась: порт ПК_1 находится в vlan 10, а порт ПК_2 – в vlan 20. Попробуем проверить доступность компьютеров друг относительно друга с помощью утилиты ping теперь:

Итак, после деления на подсети два компьютера (имеющие ip-адреса из одной сети и одинаковую маску подсети) стали друг для друга недоступны вследствие помещения их разные vlan на коммутаторе.

Таким образом, можно создать уникальные vlan для разных подразделений, поместив необходимые физические порты в каждый из них, разграничив физическую сеть на несколько взаимонедоступных логических сегментов.

Другое дело, если требуется осуществить маршрутизацию между разными подсетями из разных vlan, частично ограничив доступность каждой из них друг для друга. Для этого потребуется установка маршрутизатора, который примет на свой физический интерфейс несколько разных vlan с коммутаторов вашей сети используя технологию TRUNK. В данном случае на маршрутизаторе создаются виртуальные ip-интерфейсы, выступающие в роли шлюзов для подсетей подразделений. На такой ip-интерфейс уже можно добавить ACL (Access control list), выступающий своего рода фаерволом, ограничивающим доступность между подсетями.

Оцените статью: Поделитесь с друзьями!tvoi-setevichok.ru

Стойки для сеток горнолыжные, стойки ПК, стойки из поликарбоната, стойки пластиковые для информационных знаков, вехи маркировочные для горнолыжных комплексов от компании Бионт

! Распродажа стоек для установки сеток: ПВХ 1,65м с двумя зажимами 360руб (43шт)

Рекомендации по установке заградительных и защитных сеток на горнолыжные стойки. Необходимая высота стоек в зависимости от высоты сетей:

| Для сетей высотой 1,2 м | стойка 1,65 м |

| Для сетей высотой 1,5 м | стойка 2,0 м |

| Для сетей высотой 2,0 м | стойка 2,5 м |

| Разграничительная сеть 2,5мм (ячея 100мм) | длина 25 м | 6-7 стоек |

| Разграничительная сеть 2,5мм (ячея 100мм) | длина 50 м | 11-13 стоек |

| Защитная сетка 3,5мм (ячея 100мм) | длина 25 м | 9-11 стоек |

| Защитная сетка 3,5мм (ячея 50мм) | длина 25 м | 13-17 стоек |

Наверх

2. Вехи маркировочные цветные.

Ограничительные вешки (сигналы – маркеры) применяются для визуального обозначения края и сложности горнолыжных трасс – зеленая, синяя, красная, черная.Сигнальные г

xn--90adflmiialse2m.xn--p1ai

коммутаторы и разграничение сетей, кабеля и РоЕ, протоколы передачи и шифрование данных, разграничение прав, камеры и видеорегистраторы

Большое количество самого разнообразного сетевого оборудования различных уровней дает возможность организовать локальную сеть для передачи значительного объема информации.

В локальных сетях могут использоваться различные средства и способы передачи данных. Это может быть витая пара, оптоволокно, Wi-Fi.

Содержание:

Грамотно настроенная локальная сеть способна успешно функционировать, передавая одновременно и видеосигнал, и обычную информацию.

Коммутаторы и разграничение сетей

Даже если в сети присутствует несколько камер видеонаблюдения, необходимо приобрести для них отдельный гигабитный коммутатор.

Это не только позволит в будущем легче провести масштабирование и модернизацию сети, но эффективно разграничит информационные потоки.

Гигабитные коммутаторы имеют ряд преимуществ над обычными:

- большая пропускная способность портов и внутренней шины;

- увеличенный размер таблицы МАК адресов;

- возможность настройки приоритетов трафика.

Кроме того, это уменьшит вероятность несанкционированного доступа к видеоданным из локальной и глобальной сети.

При монтаже переносного видеодомофона не требуется прокладка кабеля и иного нарушения целостности несущих конструкций.

При монтаже переносного видеодомофона не требуется прокладка кабеля и иного нарушения целостности несущих конструкций.

Наличие выходного интерфейса HS+, HS-, VO, GND позволяет подключать дополнительные устройства. Это может быть такой же монитор или трубка УКП. Подробнее о видеодомофонах на 2 монитора читайте здесь.

Как вариант защиты от проникновения в точке пересечения локальной и видеосети можно установить программируемый маршрутизатор с параметрами безопасности полного запрета по умолчанию и давать доступ с выделенных IP адресов вручную.

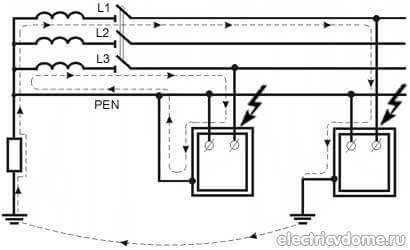

Это подводит сетевых интеграторов к еще одному варианту сетевого разграничения – разведенная адресация подсетей.

Если сеть организации использует Active Directory для управления правами пользователей, то достаточно ограничить диапазон IP адресов, которые используются. Но если сеть одноуровневая, то для системы видеонаблюдения следует использовать IP адреса отличного Domain Forest.

Пример при многоуровневой сети адреса ПК 192.134.1.10 – 20, адреса IP камер 192.134.1.50.-.55. При одноуровневой сети ПК 192.134.1.10, камеры 192.134.2.10. при этом управляющий ПК который должен контролировать сеть видеонаблюдения и предоставлять, при необходимости доступ к видеоархивам, должен иметь две сетевые карты с соответствующими адресами.

Следует заметить, что в системах видеонаблюдения по локальной сети, имеющей сложную пространственную структуру, необходимо соблюдать правило разграничения уровней.

Коммутаторы уровня доступа подключены непосредственно к камере. К уровню распределения относятся промежуточные устройства, которые агрегируют поступающий из каждой подсистемы трафик в один поток.

Уровень ядра это самый мощный коммутатор сети, который непосредственно связан с устройствами хранения и обработки информации.

Кабеля и РоЕ

Для полноценного функционирования гигабитных коммутаторов, как правило, для построения сетей видеонаблюдения используют кабеля витой пары категории 6 и 6А. Только они в состоянии пропускать требуемый поток информации.

Для полноценного функционирования гигабитных коммутаторов, как правило, для построения сетей видеонаблюдения используют кабеля витой пары категории 6 и 6А. Только они в состоянии пропускать требуемый поток информации.

Основное преимущество таких кабелей перед «классическим» коаксиалом:

- легкость монтажа;

- устойчивость к внешним наводкам и другим помехам;

- увеличенная дальность передачи видеоинформации за счет использования симметричного дифференциального сигнала в аналоговых устройствах и пакетного способа передачи в цифровых;

- передача по одному кабелю видеоинформации, аудиосигнала, команд управления и питания.

Последний пункт требует более пристального внимания. Передача питания на IP видеокамеру осуществляется по технологии РоЕ и регламентируется несколькими стандартами.

IEEE 802.3af – обеспечивает максимальную мощность в 15,4 Вт передаваемую через 2 пары проводников в восьмипарном UPT кабеле. По этому стандарту разграничивают 5 классов устройств по мощности потребляемого тока. Нулевой класс потребляет всю предоставляемую по стандарту энергию, 1 класс не более 4 Вт, 2 класс не более 7Вт, 3 Класс от 7Вт до максимума, 4 класс временно не используется.

IEEE 802.3at повышает предел передаваемой мощности до 25,5Вт, но запрещает получение энергии одновременно по четырем проводникам.

Коммутаторы, поддерживающие технологию РоЕ, обычно способны передавать питание только по половине наличных портов. Для подключения дополнительного оборудования на камере используются РоЕ сплиттеры распределяющие сигнал и РоЕ инжекторы, подающие энергию в витую пару.

Следует знать, что эксплуатация РоЕ коммуникаторов на пределе мощности приводит к быстрому выгоранию портов. При построении сети видеонаблюдения нужно искусственно ограничить потребление электроэнергии, оставляя 30% резерв на случай пиковых нагрузок.

Протоколы передачи и шифрование данных

Наиболее популярный протокол передачи данных TCP-IP который используется в локальных сетях не слишком подходит для передачи большого количества видеоданных.

Наиболее популярный протокол передачи данных TCP-IP который используется в локальных сетях не слишком подходит для передачи большого количества видеоданных.

Конечно, этот протокол обеспечивает регулировку скорости при передаче, в зависимости от загруженности канала, к тому же он гарантирует правильный порядок принимаемых пакетов, повторную отсылку поврежденных или потерянных данных, но для видеоинформации это оправдано когда один клиент получает видеопоток с одного сервера при низкой скорости от 4 до 10 кадр./сек.

Если в сети есть несколько клиентов, которые получают информацию с разных серверов или разные видеопотоки с одного сервера, то оптимальнее использовать протокол UDP.

С его помощью можно организовать одновременную передачу данных нескольким клиентам, занимает меньшую часть трафика, а правильность поступающих пакетов происходит за счет буферизации.

При этом, если скорость передачи составляет 25 кадр/сек, то утерянные данные можно просто пропустить. Никаких подтверждений о получении или целостности пакета естественно не запрашивается.

Еще один протокол транспортного уровня RTP целесообразно использовать, когда наряду с видеоизображением передается звук. RTP протокол присваивает передаваемым пакетам временные метки за счет чего и происходит восстановление синхронизации потоков видео и аудио.

При удаленном просмотре видеоданных особенно остро стоит проблема перехвата или несанкционированного проникновения. Для ее решения можно использовать так называемый «протокол нулевого клиента». PCoIP – обеспечивает двухстороннюю передачу данных с их одновременным шифрованием.

Происходит это благодаря дополнительной плате Tera Host Processor устанавливаемой на ПК. Все данные передаются с помощью сетевого UDP протокола.

Кроме того, во многих современных камерах уже встроены протоколы аутентификации стандарта IEEE802.1X.

Разграничение прав и уровней доступа

При работе с видеонаблюдением в локальных сетях существует возможность доступа к базам архива с любого ПК подключенного в ту же сеть. И даже если управляющий ПК в сети один за ним могут работать несколько операторов.

При работе с видеонаблюдением в локальных сетях существует возможность доступа к базам архива с любого ПК подключенного в ту же сеть. И даже если управляющий ПК в сети один за ним могут работать несколько операторов.

Для повышения уровня безопасности доступа к данным рекомендуется ограничивать права обычных операторов (охранников). Ввести систему уникальных учетных записей с обязательной аутентификацией при входе в сеть или на сервер видеонаблюдения.

При этом лог файл должен быть защищен от несанкционированного изменения, а в идеале физически размещен на другом ПК.

Если система управления видеонаблюдением находится на специализированном устройстве с отдельной ОС, то нужно заблокировать паролями функции, изменяющие пользовательские настройки получения и обработки видеосигнала.

Беспроводное мини видеонаблюдение, установленное под углом у самых дорогих групп товаров, помогут идентифицировать преступника.

Беспроводное мини видеонаблюдение, установленное под углом у самых дорогих групп товаров, помогут идентифицировать преступника.

Бескорпусные чёрно-белые камеры с CCD матрицей и объективом в форме усечённого конуса. Имеют разрешение до 380Твл при светочувствительности 0,4 лк. Подробнее о цифровых видеоглазках читайте в этой статье.

При наличии достаточной гибкости системы можно выделить администраторский уровень, директорский, который подразумевает большую свободу в работе с видеоархивами и фильтрами данных. Пользовательский уровень может быть лишен всех прав кроме просмотра информации в текущем времени.

Камеры, видеорегистраторы и прочее

Аппаратная составляющая в процессе построения сети видеонаблюдения не играет значительной роли.

Аппаратная составляющая в процессе построения сети видеонаблюдения не играет значительной роли.

Подобрать среди надежных производителей отдельные устройства или готовый комплект не представляет проблем.

Главное условие соответствие минимально необходимой функциональности:

- отображение событий на мониторе;

- запись в архив;

- управление данными из архива, поиск по событию, дате, времени;

- воспроизведение сохраненного;

- наличие программного детектора движения;

- наличие нескольких режимов записи, по движению, по времени, непрерывно;

- управление настройками камер;

- управление PTZ приводом камер.

nabludau.ru

Разграничение доступа внутри сети | Ak Kamal Security

Задача

Необходимость в разграничения доступа к определенным ресурсам или узлам в пределах корпоративной локальной сети необходима для компаний, в которых каждое подразделение работает с собственными данными и не должно иметь доступа к данным других подразделений. Зачастую эта необходимость обусловлена не только повышением эффективности, но требованиями безопасности при работе с конфиденциальными и персональными данными.

Решение

Для разграничения доступа внутри корпоративной локальной сети совершенно необязательно физически изолировать одну группу пользователей от другой. Тем более что это лишит возможности организовывать общий доступ к каким-то общим ресурсам. Гораздо проще и эффективнее использовать возможность разграничения доступа, которую предоставляет ViPNet KZ. При использовании данного решения, все узлы остаются внутри одной локальной сети, а разграничение доступа ведется за счет выделения в ней виртуальных защищенных сегментов, каждый из которых имеет доступ только к тем ресурсам, к которым необходимо, а также к общим, в соответствии с политиками безопасности.

Ключевые возможности решения для разграничения доступа на основе ViPNet KZ:

- Создание защищенных сегментов внутри локальной сети;

- Идентификация и авторизация пользователей средств VPN;

- Контроль и управление доступом к защищенным сегментам;

- Организация защищенных подсетей из рабочих мест сотрудников, работающих с конфиденциальной информацией;

- Идентификация и аутентификация трафика в защищенной сети в режиме “точка-точка”.

Преимущества

Использование средств ViPNet KZ для разграничении доступа внутри локальной сети имеет несколько важных преимуществ:

- Возможность жестко ограничить доступ к критически важным и конфиденциальным данным для тех пользователей локальной сети, которые с ними не работают;

- Отсутствие необходимости в физическом выделении сегментов сети для определенного круга сотрудников;

- Гибкое управление доступом внутри сети при использовании разных групп;

- Возможность обеспечения общего доступа к определенным ресурсам для всех пользователей сети;

- Эффективное масштабирование;

- Простота в эксплуатации.

www.akkamal.kz

Видеоматериалы

Опыт пилотных регионов, где соцнормы на электроэнергию уже введены, показывает: граждане платить стали меньше

Подробнее...С начала года из ветхого и аварийного жилья в республике были переселены десятки семей

Подробнее...Более 10-ти миллионов рублей направлено на капитальный ремонт многоквартирных домов в Лескенском районе

Подробнее...Актуальные темы

ОТЧЕТ о деятельности министерства энергетики, ЖКХ и тарифной политики Кабардино-Балкарской Республики в сфере государственного регулирования и контроля цен и тарифов в 2012 году и об основных задачах на 2013 год

Подробнее...Предложения организаций, осуществляющих регулируемую деятельность о размере подлежащих государственному регулированию цен (тарифов) на 2013 год

Подробнее...

КОНТАКТЫ

360051, КБР, г. Нальчик

ул. Горького, 4

тел: 8 (8662) 40-93-82

факс: 8 (8662) 47-31-81

e-mail:

Этот адрес электронной почты защищен от спам-ботов. У вас должен быть включен JavaScript для просмотра.