Автоматические выключатели АП 50Б (АП50Б)

Цена на Автоматические выключатели АП 50Б (АП50Б) указана из расчета оптового или мелкооптового объема покупки. При розничных заказах возможно увеличение цены от 5% до 15%. Купить Автоматические выключатели АП 50Б (АП50Б) могут юридические лица путем запроса счета и безналичной оплаты. Физические лица оплачивают выставленный счет через Сбербанк. Автоматические выключатели АП 50Б (АП50Б) является стандартной складской позицией. Срок поставки обычно не превышает 1-3 дня с момента оплаты. Запросить сертификат, отказное письмо или технические характеристики на Автоматические выключатели АП 50Б (АП50Б) можно отправив отдельный запрос на почту tehnolog_zakaz@list.ru. Отгрузка продукции осуществляется с центрального склада (Москва, Медведково). Возможна доставка по Москве, Московской области и отправка в регионы России.

Выключатели АП50Б предназначены для проведения тока в нормальном режиме и отключения тока при перегрузках и коротких замыканиях (обозначение МТ) или только при коротких замыканиях (обозначение М), а также для оперативных включений и отключений электрических цепей

Основное назначение выключателей АП50Б – защита кабелей и проводов, а также электродвигателей.

При правильно выполненной системе заземления выключатели предотвращают поражение человека электрическим током при косвенных прикосновениях.

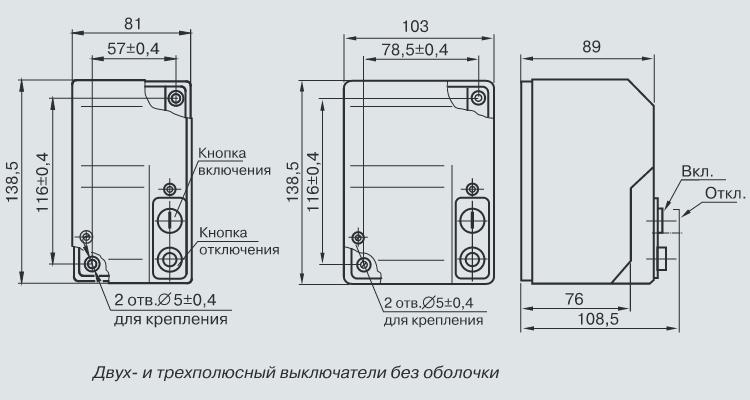

Выключатели выпускаются в двухполюсном (коммутация цепей постоянного и переменного тока) и трехполюсном (коммутация цепей переменного тока) исполнениях.

Соответствуют требованиям ГОСТ 9098-78.

Преимущества:

Выключатель ап смонтирован в корпусе из ударо- и дугостойкой пластмассы, допускающей возможность работы в условиях умеренного, холодного и тропическогоо климата. Корпус состоит из основания 1 и крышки 2. Внешние цепи подключаются к зажимам 3 и 18. Управление выключателем производится двумя кнопками – включения (светлого цвета) 15 и отключения (красного цвета) 17. Внутри корпуса располагается контактная система, состоящая из подвижного 11 и неподвижного 5 контактов с контактными накладками 6 и 9. Контактное нажатие создает пружина 12. Контактные накладки изготовлены из специально подобранной серебросодержащей металлокерамической композиции, которая обеспечивает высокую дугостойкость и износостойкость контактов. Исключение возможности механического удержания контактов в замкнутом состоянии при возникновении аварийного режима обеспечивает механизм свободного расцепления, состоящий из системы «ломающихся» рычагов и пружин. На короткие замыкания реагирует электромагнитный расцепитель, состоящий из обмотки 13 и якоря 14, на котором закреплен шток 19. При аварийных токах, превосходящих ток уставки, электромагнитная сила, втягивающая якорь в отверстие обмотки, становится больше усилия сжатия пружины 16, якорь втягивается в отверстие обмотки и шток, воздействуя на рейку 20 механизма свободного расцепления, проворачивает ее, в результате чего выключатель срабатывает, вызывая размыкание главных и свободных контактов выключателя. Благодаря электродинамической петле 4, опорные точки дуги, возникающей между контактами, быстро перемещаются по дугогасительным рогам 7 и 10, в результате дуга, попадая в камеру, состоящую из ряда стальных пластин 8, гаснет. Защиту от токов перегрузки обеспечивает биметаллический расцепитель 21, с регулятором, рычаг которого установлен на механизме выключателя. Регулятор позволяет уменьшать уставку во всех полюсах до 70% от ее номинального значения. Высокая стабильность защитных характеристик обеспечивается применением в тепловом расцепителе материалов для термобиметалла и нагревательного элемента производства фирмы KANTHAL (Швеция). Обеспечим выгодные цены. Пишите tehnolog-zakaz@list.ru Уточняйте цены по тел. (499) 290-30-16, (495) 973-16-54, 740-42-64 кроме того: белее 20 000 наименований электротехнической продукции и кабеля. Технические характеристики ап50б

Предельная коммутационная способность (ПКС) и износостойкость

* при номинальном токе и напряжении 380 В переменного тока или 220 В постоянного тока

Если Вас заинтересовала наша продукция – звоните:

ЦЕНЫ от 15.04.2015

Весь спектр электротехнической продукции.

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Автоматы АП-50

Устройство автомата АП-50

Автомат АП-50 является легендой советской инженерной мысли, вот уже более шестидесяти лет он выпускается промышленностью и не собирается уходить в историю. АП50 выпускаются в двух- и трехполюсном исполнениях. Их предшественниками были похожие автоматы АП-16 и АП-25. Для этого автомата не нужны какие-либо щитки, din-рейки и т.п — он сам себе щиток с одним автоматом. Он крепится двумя винтами на походящее основание, у него имеется защитный кожух и два кнопочных толкателя для включения и отключения. В автомате реализован классический набор, состоящий из электромагнитного и теплового расцепителей, установленных на каждом полюсе. Автомат АП-50 прост и гениален, как автомат Калашникова:

АП50 выпускаются в двух- и трехполюсном исполнениях. Их предшественниками были похожие автоматы АП-16 и АП-25. Для этого автомата не нужны какие-либо щитки, din-рейки и т.п — он сам себе щиток с одним автоматом. Он крепится двумя винтами на походящее основание, у него имеется защитный кожух и два кнопочных толкателя для включения и отключения. В автомате реализован классический набор, состоящий из электромагнитного и теплового расцепителей, установленных на каждом полюсе. Автомат АП-50 прост и гениален, как автомат Калашникова:

Если посмотреть снизу, то в крышке можно увидеть дугогасительные камеры, а на самом автомате под защитной текстолитовой пластиной есть доступ к пластинам тепловых расцепителей:

Здесь прекрасно всё. Электромагнит с обмоткой, которую при желании можно и перемотать, шток, который рекомендуют слегка смазывать для хорошего скольжения. Дугогасительные камеры можно вынуть, почистить и вставить на место. Практически любой элемент можно снять и заменить. Внутри куча свободного места, куда можно поставить блок-контакты, расцепитель минимального напряжения и т.д. Свобдный корпус обеспечивает хороший теплоотвод. Под кнопками имеется рычажок, изменяющий чувствительность расцепителей в диапазоне 0.7-1In.

Внутри куча свободного места, куда можно поставить блок-контакты, расцепитель минимального напряжения и т.д. Свобдный корпус обеспечивает хороший теплоотвод. Под кнопками имеется рычажок, изменяющий чувствительность расцепителей в диапазоне 0.7-1In.

Производители автоматических выключателей АП-50

Из производителей мне известны КЭАЗ (Россия, Курск) и Коростенское УПП УТОС (Украина, Коростень Житомирской обл.). КЭАЗ выпускает такие автоматы, маркируя их как АП50Б и очень ревностно следит, чтобы их исключительное право на производство данных автоматов было соблюдено. Не так давно у них были судебные терки с московским предприятием, и они этот спор выиграли, а конкуренты сняли АП 50 с производства. Есть еще челябинский завод «Электроконтактор», который выпускает автоматы АП50, которые я видел только на фото и только в закрытом виде. Что-то у них там тоже запатентовано, клавиши не круглые, а прямоугольные, контакты для подключения находятся снаружи основного кожуха. Может быть есть в комплекте какие-то дополнительные крышки, закрывающие эти контакты, не знаю. Коростенские автоматы похожи на КЭАЗовские. Говорят, их тоже подделывают.

Может быть есть в комплекте какие-то дополнительные крышки, закрывающие эти контакты, не знаю. Коростенские автоматы похожи на КЭАЗовские. Говорят, их тоже подделывают.

Класс токоограничения (быстродействие отсечки)

В бумагах от завода этот параметр не указывается. Однако, когда я работал в пусконаладочной организации, мы проверяли время срабатывания отсечки. У исправных автоматов оно было обычно в районе 0.01-0.015с, а браком считались автоматы с временем отсечки выше 0.2с. То есть можно считать, что класс токоограничения для АП-50 равен 1 или даже немного меньше. Это не удивительно — у них довольно большой ход сердечника. Поэтому, если данный параметр критичен, то стоит остановить выбор на других, более быстродействующих, аппаратах.

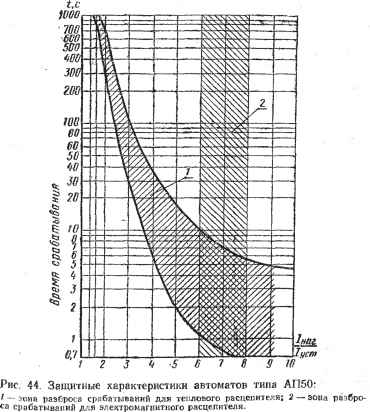

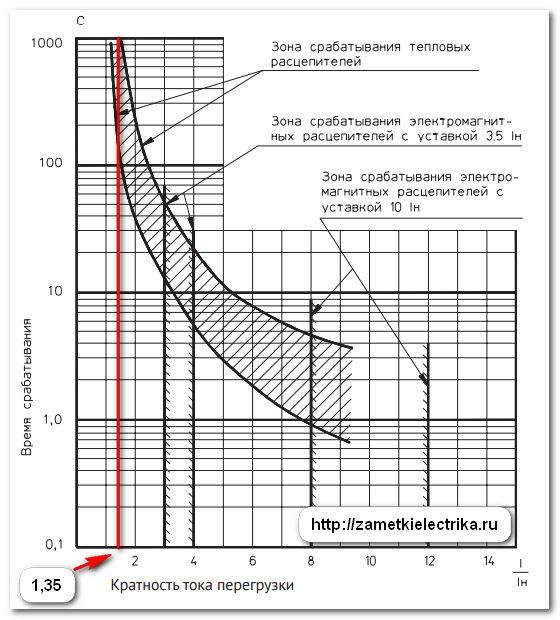

Характеристика срабатывания

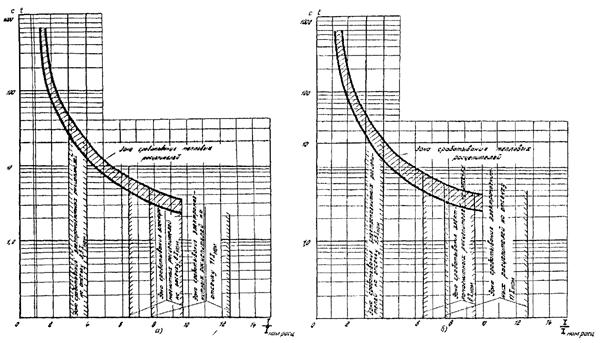

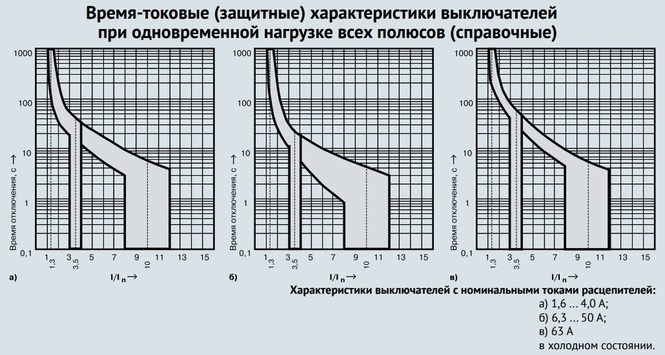

Время-токовые характеристики выключателей АП-50 с тепловыми и электромагнитными расцепителями выглядят так (по оси X показана кратность тока по отношению к номинальному, по оси Y время срабатывания в секундах):

для In 1. 6, 2.5, 4А 6, 2.5, 4А | для In 6.3, 10, 16, 25, 40, 50А | для In 63А |

А — зона срабатывания тепловых расцепителей;

| ||

Усенко К.А., инженер-электрик,

admin@electric-forum.ru

АП-50Б 3МТ 1,6-63А автоматический выключатель ПРОГРЕССЭНЕРГО, цена

Выключатели автоматические типа АП50-3МТ 10A, 16А, 25А, 40А, 50А, 63А предназначены для проведения тока в нормальном режиме, защиты электрических цепей при токах перегрузки и короткого замыкания, нечастых (до 30 в час) оперативных включений и отключений этих цепей, а также защиты, пуска и отключения (до 12 в час) электродвигателей.

Структура условного обозначения автоматического выключателя АП50 — 3МТХХХХ:

АП50 — серия выключателя;

3 — количество максимальных расцепителей тока: 3;

МТ — максимальные расцепители тока: МТ — электромагнитные и тепловые;

X — дополнительные расцепители: Н — минимальный расцепитель напряжения; Д — независимый расцепитель напряжения; О — максимальный расцепитель тока в нулевом проводе;

ХХ — климатическое исполнение и категория размещения: выключателей в пластмассовой оболочке — УЗ, ТЗ, ХЛ5; выключателей в металлической оболочке со степенью защиты IP54 по ГОСТ 1425569-У2, Т2, ХЛ5;

Х — номинальный ток максимальных расцепителей тока: 1 — 1,6; 2,5; 4,0А; 2 — 6,3; 10,0; 16,0А; 3 — 25,0; 40,0; 50,0; 63,0А.

Выключатели АП50 под действием электромагнитного максимального расцепителя при прохождении переменного тока частоты 50Гц:

— не отключается при токе, равном или менее 0,8 уставки по току срабатывания;

— надежно отключаются, когда ток достигает значения 1,2 уставки.

Выключатели с тепловыми максимальными расцепителями тока при температуре окружающего воздуха (205)C в холодном состоянии при прохождении переменного тока частоты 50Гц через расцепители последовательного соединения полюсов:

— не отключаются в течение 1 часа при токе 1,05I;

— отключаются при токе 1,35I за время не более 30мин.

Выключатели при нагрузке каждого полюса в отдельности срабатывают при токе 6I в течение от 1,5 до 15с (-4)%.

Выключатели допускают повторное включение после их отключения тепловыми расцепителями через 2мин.

Технические характеристики АП50-3МТ 10A, 16А, 25А, 40А, 50А, 63А

Характеристики | АП50 БЗМ | АП50 БЗМТ | АП50 Б2МЗТН | АП50 Б2МН | АП50 2БЗТД | АП50 Б2МЗТО |

|

| |||||

Номинальное напряжение, В переменного тока 50 – 60 Гц | до 500 |

|

|

|

|

|

Шкала номинальных токов расцепителей Iн, А | 1,6; 2,5; 4; 6,3; 10; 16; 25; 40; 50; 63 | 16; 25; 40; 50; 63 | ||||

Установки по току мгновенного срабатывания, I/Iн | 3,5 и 10 |

|

|

|

|

|

Характеристика тепловых расцепителей: не срабатывают при токе 1,05 Iн срабатывают при токе 1,35 Iн | — — | <1 ч <0,5 ч | <1 ч <0,5ч | — — | <1 ч <0,5 ч | <1 ч <0,5 ч |

Масса, кг в дополнительной оболочке | до 1,3 |

|

|

|

|

|

до 3,5 |

| |||||

Закажи прямо сейчас!

AP 50 — Дизель-генераторные установки

● DSE, модуль управления автоматическим отключением сети, модель 6120.

● Зарядное устройство: вход 198-264 В, выход 27,6 В, 5 А (24 В) или 13,8 В, 5 А (12 В)

● Кнопка аварийного останова и предохранители цепей управления.

● Компоненты, установленные в корпусе из листовой стали.Фосфатное химическое предварительное покрытие стали обеспечивает коррозионностойкую поверхность. Финишное покрытие из полиэфирного композитного порошка образует глянцевое и чрезвычайно прочное покрытие. Запираемая дверца на петлях обеспечивает легкий доступ к компонентам.

Пульт управления установлен на раме со стальной подставкой. Расположен с правой стороны генераторной установки (если вы посмотрите на генераторную установку от генератора переменного тока)

Модуль DSE 6120 был разработан для контроля частоты генератора, напряжения, тока, давления моторного масла, времени работы охлаждающей жидкости и напряжения аккумуляторной батареи.

Модуль контролирует сетевое питание и переключается на генератор при пропадании сетевого питания.

DSE6120 также отображает рабочее состояние и условия неисправности, автоматически отключает генераторную установку и выдает истинное первое неисправное состояние неисправности генераторной установки. ЖК-дисплей показывает неисправность.

СТАНДАРТНЫЕ ТЕХНИЧЕСКИЕ ХАРАКТЕРИСТИКИ

● Микропроцессорное управление.

● ЖК-дисплей упрощает чтение информации.

● Автоматически переключается между электросетью (электросетью) и мощностью генератора.

● Ручное программирование на передней панели.

● Удобная настройка и расположение кнопок.

● Удаленный запуск.

● Журнал событий (50) с указанием даты и времени.

● Элементы управления: Стоп / Сброс, Вручную, Авто, Тест, Пуск, кнопки. Дополнительная кнопка рядом с ЖК-дисплеем используется для прокрутки дисплеев измерений модулей.

Инструменты

ДВИГАТЕЛЬ

● Обороты двигателя.

● Давление масла.

● Температура охлаждающей жидкости.

● Время работы.

● Напряжение аккумуляторной батареи.

● Настраиваемое время.

ГЕНЕРАТОР

● Напряжение (L-L, L-N).

● Ток (L1-L2-L3).

● Частота.

● Gen. Готово.

● Gen. Набор включен.

СЕТЬ

● Готовность к сети.

● Сеть включена.

Цепи защиты

ПРЕДУПРЕЖДЕНИЕ

● Сбой зарядки.

● Низкое / высокое напряжение аккумулятора.

● Не удалось остановиться.

● Низкое / высокое напряжение генератора.

● Пониженная / повышенная частота генератора.

● Скорость выше / ниже.

● Низкое давление масла.

● Высокая температура охлаждающей жидкости.

ОТКЛЮЧЕНИЕ

● Не удалось запустить.

● Аварийная остановка.

● Низкое давление масла.

● Высокая температура охлаждающей жидкости.

● Скорость выше / ниже.

● Пониженная / повышенная частота генератора.

● Пониженное / повышенное напряжение генератора.

● Датчик давления масла разомкнут.

● Датчик температуры охлаждающей жидкости разомкнут.

ЭЛЕКТРИЧЕСКАЯ ПОЕЗДКА

● Перегрузка генератора по току.

Опции

● Гибким датчиком можно управлять с помощью температуры, давления, процента (предупреждение / отключение / электрическое отключение)

● Параметры локальной настройки и мониторинг от ПК к модулю управления с USB-соединением (макс. 6 м).

6 м).

Стандарты

● Электробезопасность / совместимость с ЭМС

● BS EN 60950 Электрооборудование для бизнеса.

● Стандарт устойчивости к электромагнитным помехам BS EN 61000-6-2.

● BS EN 61000-6-4 Стандарт излучения электромагнитной совместимости

● Зарядное устройство для аккумуляторов изготовлено с переключаемым режимом и по технологии SMD и имеет высокий КПД.

● Вольт-амперная характеристика моделей зарядных устройств на выходе очень близка к квадрату, а выходная мощность составляет 5 ампер, 13,8 В для 12 В и 27,6 В для 24 В. Вход 198 — 264 В переменного тока.

Вход 198 — 264 В переменного тока.

● Зарядное устройство оснащено защитным диодом на выходе.

● Подключите катушку реле сбоя заряда между положительным выходом и выходом CF.

● Они оснащены фильтром радиопомех для уменьшения электрического шума, излучаемого устройством.

● Гальванически изолированные вход и выход обычно 4 кВ для высокой надежности.

(PDF) Характеристики фага AP50, фага РНК, содержащего фосфолипиды

Краткие сообщения ~ 31

Таблица 1.

Физические и химические свойства вирионов фага AP5o

Плавучая плотность сахарозы l «198 г / мл

Плавучая плотность в CsCI 1 «307 г / мл

Содержание РНК 65 мкг / мл (Schneider, I957)

Содержание ДНК Нет (Burton, 1956)

Содержание белка 683 мкг / мл (Lowry

et al

195I)

Содержание липидов I4 «3% от сухого веса (Bligh & Dyer, 1959)

Липидный экстракт дал пять различных пятен, четыре из которых можно было идентифицировать как фосфатидилэтарлол-

амин, фосфатидную кислоту, кардиолипин и фосфатидилгликоль . Одно пятно не удалось идентифицировать

Одно пятно не удалось идентифицировать

. При 37 ° C латентный период составлял 55 мин, а средний размер вспышки составлял 31 o p.f.u. / ячейку.

Константу скорости адсорбции на штамме Sterne измеряли при t’5 + _ o’5 × xo -9 мл / мин.

В предварительных электронно-микроскопических исследованиях, проведенных Надем (I974) с концентрированными суспензиями

фага AP5o, вирионы показали значительные различия в своей морфологии. Мы

предположили, что различный внешний вид отдельных частиц мог быть вызван

деградацией, происходящей во время манипуляций, связанных с электронной микроскопией.То, что это так,

было доказано изготовлением препаратов для электронной микроскопии с материалом фага

, взятым из фракции пика градиента сахарозы. На рис. 1 (а) показана очень гомогенная, электронно-плотная гексагональная популяция вирионов с диаметром частиц 8o нм. Очевидно, что

вирионов AP5o легко разрушались различными неспецифическими агентами. Самый поразительный эффект

Самый поразительный эффект

может быть продемонстрирован при воздействии на вирионы гипертонических растворов CsCI

в течение нескольких часов.Когда фаговый материал, очищенный градиентом сахарозы, смешивали с

CsCI в конечной концентрации 5 ° C и выдерживали в течение 241a при 4 ° C, инфекционность была фактически потеряна на

, параллельно с глубоким морфологическим изменением вирионов. Примерно половина из

частиц, по-видимому, имела структуру, подобную хвосту, и все вирионы частично или полностью утратили свою нуклеиновую кислоту

. Капсид деградированных вирионов имел двухслойную структуру

, из которой образовалась хвостовидная структура или отверстие, предположительно вызванное удалением

этого структурного элемента (рис.I б). Однако данные показывают, что у фага AP5 o

нет хвоста; то, что кажется хвостом, на самом деле является искаженным вирионом с артефактом, напоминающим структуру, подобную хвосту

. Это может быть результатом эффектов, которые приводят к экструзии нуклеиновой кислоты

Это может быть результатом эффектов, которые приводят к экструзии нуклеиновой кислоты

и эластичного липопротеинового капсида, возможно, в участке, соответствующем рецептору, который

расширяет и временно вмещает часть нуклеиновой кислоты. Мы склонны к

, полагая, что фаги PR3 и PR4 (Bradley & Rutherford, I975) также не имеют контактного хвоста, отличного от

, а скорее имеют артефакт, напоминающий хвост.

Мы хотели бы поблагодарить миссис Джудит Надь и мисс Джудит Шенди-Хорвет за техническую помощь

.

Институт микробиологии

EL1SABETH NAGY

Медицинский университет

B. PR ~, GAI

Szeged, Венгрия

G. IV, ~ NOVICS

ССЫЛКИ

ABRAMERSON, D. & 19 ) — Количественная двумерная тонкослойная хроматография природных фосфолипидов

.

Journal of Lipid Research 5,

628-63 I.

BLIGH, E. G. & DYER, W. J. (1959). Экспресс-метод экстракции и очистки общих липидов.

Канадский журнал

биохимии и физиологии 37, 91 ~ -917.

BRADLEY, D. E. & RUTHERFORD, E. L. (1975) — Основная характеристика липидсодержащего бактериофага, специфичного

для плазмид групп совместимости P, N и W.

Канадский журнал микробиологии 2x, I52-163.

БЕРТОН, К. (1956). Изучение условий и механизма реакции дифениламина для колориметрической оценки дезоксирибонуклеиновой кислоты

.

Биохимический журнал

62, 3 ~ 5-323.

AP Wire / APZ Wire / Вольфрамовая проволока │ Sodick

Проволока для фортепиано с латунным покрытием Поперечное сечение

Таблица размеров Заказать Лот: от 1 ящика

ВЕРХНЯЯ СТРАНИЦА Проволока для фортепиано с цинковым покрытием Поперечное сечение

Таблица размеров Заказать Лот: от 1 ящика

ВЕРХНЯЯ СТРАНИЦА Проволока сверхвысокой точности

Проволока Таблица размеров Заказ Лот: от 1 ящика

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Несанкционированное управление в единой беспроводной сети

Введение

В этом документе содержится информация об обнаружении и устранении несанкционированного доступа в беспроводных сетях Cisco.

Беспроводные сети расширяют возможности проводных сетей и повышают производительность труда и доступ к информации. Однако несанкционированная беспроводная сеть представляет собой дополнительный уровень безопасности. Меньше внимания уделяется безопасности портов в проводных сетях, а беспроводные сети — это легкое расширение проводных сетей. Следовательно, сотрудник, который добавляет свою точку доступа (Cisco или не Cisco) в хорошо защищенную беспроводную или проводную инфраструктуру и разрешает неавторизованным пользователям доступ к этой защищенной в противном случае сети, может легко взломать защищенную сеть.

Обнаружение несанкционированного доступа позволяет сетевому администратору отслеживать и устранять эту проблему безопасности. Унифицированная сетевая архитектура Cisco предоставляет методы обнаружения несанкционированного доступа, которые обеспечивают полное решение для выявления и локализации мошенников без необходимости использования дорогостоящих и трудно оправдываемых наложенных сетей и инструментов.

Предварительные требования

Требования

Cisco рекомендует ознакомиться со следующими темами:

- Контроллеры беспроводной локальной сети Cisco.

- Инфраструктура Cisco Prime.

Используемые компоненты

Информация в этом документе основана на следующих версиях программного и аппаратного обеспечения:

Унифицированные контроллеры беспроводной локальной сети Cisco (серии 5520, 8540 и 3504), работающие под управлением версии 8.8.120.0.

Точки доступа Wave 2 серий 1832, 1852, 2802 и 3802.

- Точки доступа Wave 1 серий 3700, 2700 и 1700.

Информация в этом документе была создана на устройствах в определенной лабораторной среде.Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если ваша сеть работает, убедитесь, что вы понимаете потенциальное влияние любой команды.

Rogue Обзор

Любое устройство, которое использует ваш спектр и не управляется вами, может считаться мошенником. Мошенник становится опасным в следующих случаях:

При настройке на использование того же идентификатора набора услуг (SSID), что и в вашей сети (приманка).

При обнаружении в проводной сети.

Нестандартные мошенники.

Установка посторонним, чаще всего со злым умыслом.

Лучше всего использовать обнаружение мошенничества, чтобы минимизировать риски безопасности, например, в корпоративной среде. Однако существуют определенные сценарии, в которых обнаружение несанкционированного доступа не требуется, например, при развертывании точки доступа Office Extend Access Point (OEAP), в масштабах города и вне помещений. Использование уличных ячеистых AP для обнаружения мошенников не принесет особой пользы, в то время как для анализа потребуются ресурсы.Наконец, критически важно оценить (или вообще избежать) мошенническое автоматическое сдерживание, поскольку есть потенциальные юридические проблемы и обязательства, если оставить его для работы автоматически.

Однако существуют определенные сценарии, в которых обнаружение несанкционированного доступа не требуется, например, при развертывании точки доступа Office Extend Access Point (OEAP), в масштабах города и вне помещений. Использование уличных ячеистых AP для обнаружения мошенников не принесет особой пользы, в то время как для анализа потребуются ресурсы.Наконец, критически важно оценить (или вообще избежать) мошенническое автоматическое сдерживание, поскольку есть потенциальные юридические проблемы и обязательства, если оставить его для работы автоматически.

В решении Cisco Unified Wireless Network (UWN) есть три основных этапа управления мошенническими устройствами:

Обнаружение — сканирование с использованием управления радиоресурсами (RRM) используется для обнаружения присутствия несанкционированных устройств.

- Классификация

— Протокол обнаружения незаконного местоположения (RLDP), незаконные детекторы (только точки доступа волны 1) и отслеживание портов коммутатора используются для определения того, подключено ли мошенническое устройство к проводной сети.

Правила классификации мошенников также помогают отфильтровать мошенников по определенным категориям на основе их характеристик.

Правила классификации мошенников также помогают отфильтровать мошенников по определенным категориям на основе их характеристик. Смягчение — закрытие порта коммутатора, обнаружение несанкционированного доступа и сдерживание несанкционированного доступа используются для отслеживания его физического местоположения и устранения угрозы, исходящей от несанкционированного устройства.

Обнаружение мошенников

Мошенник — это, по сути, любое устройство, которое разделяет ваш спектр, но не находится под вашим контролем. Сюда входят мошеннические точки доступа, беспроводной маршрутизатор, мошеннические клиенты и мошеннические одноранговые сети.Cisco UWN использует ряд методов для обнаружения несанкционированных устройств на основе Wi-Fi, таких как сканирование вне канала и возможности специального режима мониторинга. Cisco Spectrum Expert также можно использовать для идентификации несанкционированных устройств, не основанных на протоколе 802. 11, таких как мосты Bluetooth.

11, таких как мосты Bluetooth.

Автономное сканирование

Эта операция выполняется локальными точками доступа и точками доступа Flex-Connect (в подключенном режиме) и использует метод временного квантования, который позволяет клиентскому сервису и сканированию каналов с использованием одного и того же радиомодуля.При переходе на отключенный канал на период 50 мс каждые 16 секунд точка доступа по умолчанию тратит лишь небольшой процент своего времени на то, чтобы не обслуживать клиентов. Также обратите внимание, что будет иметь место интервал смены канала 10 мс. В интервале сканирования по умолчанию 180 секунд каждый канал FCC 2,4 ГГц (1-11) сканируется как минимум один раз. Для других регулирующих доменов, таких как ETSI, точка доступа будет отключена от канала в течение немного большего процента времени. Список каналов и интервал сканирования можно настроить в конфигурации RRM.Это ограничивает влияние на производительность максимумом 1,5%, а в алгоритм встроен интеллект для приостановки сканирования, когда необходимо доставить высокоприоритетные кадры QoS, такие как голосовые.

На этом рисунке показан алгоритм сканирования вне канала для точки доступа в локальном режиме в полосе частот 2,4 ГГц. Аналогичная операция выполняется параллельно на радиостанции 5 ГГц, если она есть у точки доступа. Каждый красный квадрат представляет время, потраченное на домашний канал AP, тогда как каждый синий квадрат представляет время, потраченное на соседние каналы для целей сканирования.

Сканирование в режиме монитора

Эта операция выполняется точками доступа в режиме мониторинга и адаптивного режима мониторинга wIPS, которые используют 100% времени радиомодуля для сканирования всех каналов в каждой соответствующей полосе частот. Это позволяет повысить скорость обнаружения и позволяет уделять больше времени каждому отдельному каналу. Точки доступа в режиме мониторинга также намного превосходят в обнаружении мошеннических клиентов, поскольку они имеют более полное представление о деятельности, которая происходит на каждом канале.

На этом рисунке показан алгоритм сканирования вне канала для точки доступа в режиме мониторинга в полосе частот 2,4 ГГц. Аналогичная операция выполняется параллельно на радиостанции 5 ГГц, если она есть у точки доступа.

Сравнение локального режима и режима монитора

Точка доступа в локальном режиме разделяет свои циклы между обслуживанием клиентов WLAN и сканированием каналов на наличие угроз. В результате AP в локальном режиме требуется больше времени для цикла по всем каналам, и она тратит меньше времени на сбор данных на любом конкретном канале, так что операции клиента не прерываются.Следовательно, время обнаружения мошенничества и атаки больше (от 3 до 60 минут), и может быть обнаружен меньший диапазон атак по воздуху, чем при использовании точки доступа в режиме мониторинга.

Кроме того, обнаружение прерывистого трафика, такого как мошеннические клиенты, гораздо менее детерминировано, поскольку точка доступа должна находиться на канале трафика в то же время, когда трафик передается или принимается.![]() Это становится упражнением в вероятностях. Точка доступа в режиме мониторинга тратит все свои циклы на сканирование каналов в поисках злоумышленников и беспроводных атак.Точка доступа в режиме мониторинга может одновременно использоваться для адаптивного wIPS, сервисов определения местоположения (контекстно-зависимых) и других сервисов в режиме мониторинга.

Это становится упражнением в вероятностях. Точка доступа в режиме мониторинга тратит все свои циклы на сканирование каналов в поисках злоумышленников и беспроводных атак.Точка доступа в режиме мониторинга может одновременно использоваться для адаптивного wIPS, сервисов определения местоположения (контекстно-зависимых) и других сервисов в режиме мониторинга.

При развертывании точек доступа в режиме мониторинга преимущества заключаются в меньшем времени обнаружения. Когда точки доступа в режиме мониторинга дополнительно настроены с помощью Adaptive wIPS, можно обнаруживать более широкий спектр угроз и атак по беспроводной сети.

Точки доступа в локальном режиме | Точки доступа в режиме мониторинга |

Обслуживает клиентов с внеканальным сканированием с квантованием времени | Специальное сканирование |

Прослушивает 50 мс на каждом канале | Слушает 1. |

Настраивается для сканирования:

| Сканирует все каналы |

Идентификация несанкционированного доступа

Если тестовый ответ или маяки от несанкционированного устройства слышны либо локальными точками доступа, AP с гибким подключением или режимом мониторинга, то эта информация передается через CAPWAP контроллеру беспроводной локальной сети (WLC) для процесса.Чтобы предотвратить ложные срабатывания, используется ряд методов, позволяющих гарантировать, что другие управляемые точки доступа на базе Cisco не будут идентифицированы как несанкционированные устройства. Эти методы включают обновления групп мобильности, пакеты соседних радиочастот и дружественные по списку точки доступа через Prime Infrastructure (PI).

Rogue Records

В то время как база данных контроллера-мошенников содержит только текущий набор обнаруженных мошенников, PI также включает историю событий и регистрирует мошенников, которых больше не видно.

Информация о мошенниках

AP CAPWAP отключается от канала на 50 мс, чтобы прослушивать мошеннических клиентов, отслеживать шум и помехи в канале. Любые обнаруженные мошеннические клиенты или точки доступа отправляются контроллеру, который собирает эту информацию:

MAC-адрес несанкционированной точки доступа

Имя обнаруженной AP мошеннической

MAC-адрес клиента (ов), подключенного к мошенническим действиям

Политика безопасности

Преамбула

Отношение сигнал / шум (SNR)

Индикатор уровня сигнала приемника (RSSI)

Канал обнаружения разбойников

Радио, в котором обнаружен мошенник

Несанкционированный SSID (если транслируется ложный SSID)

Неверный IP-адрес

Первое и последнее сообщение о мошеннике

Ширина канала

Экспорт мошеннических событий

Чтобы экспортировать ложные события в стороннюю систему управления сетью (NMS) для архивирования, WLC разрешает добавление дополнительных приемников ловушек SNMP. Когда мошенничество обнаруживается или устраняется контроллером, ловушка, содержащая эту информацию, передается всем получателям ловушек SNMP. Одно предостережение при экспорте событий через SNMP заключается в том, что если несколько контроллеров обнаруживают одну и ту же мошенническую систему, NMS видит повторяющиеся события, поскольку корреляция выполняется только в PI.

Когда мошенничество обнаруживается или устраняется контроллером, ловушка, содержащая эту информацию, передается всем получателям ловушек SNMP. Одно предостережение при экспорте событий через SNMP заключается в том, что если несколько контроллеров обнаруживают одну и ту же мошенническую систему, NMS видит повторяющиеся события, поскольку корреляция выполняется только в PI.

Тайм-аут записи мошенников

После того, как несанкционированная точка доступа была добавлена в записи WLC, она останется там до тех пор, пока не исчезнет из виду. После настраиваемого пользователем тайм-аута (по умолчанию 1200 секунд) мошенник из категории _unclassified_ устаревает.

Разбойники в других состояниях, такие как _Contain_ и _Friendly_ , будут сохраняться, поэтому в случае их повторного появления к ним будет применена соответствующая классификация.

Существует максимальный размер базы данных для мошеннических записей, который может меняться на разных платформах контроллеров:

Обнаружитель несанкционированного доступа AP

AP обнаружения несанкционированного доступа стремится сопоставить ложную информацию, полученную по радиоканалу, с информацией ARP, полученной из проводной сети. Если MAC-адрес слышен по радиоканалу как несанкционированная точка доступа или клиент, а также слышен в проводной сети, то считается, что мошенник находится в проводной сети.Если обнаруживается, что злоумышленник находится в проводной сети, серьезность тревоги для этой мошеннической точки доступа повышается до _critical_ . Следует отметить, что AP обнаружения мошенничества не может успешно идентифицировать мошеннических клиентов за устройством, которое использует NAT.

Если MAC-адрес слышен по радиоканалу как несанкционированная точка доступа или клиент, а также слышен в проводной сети, то считается, что мошенник находится в проводной сети.Если обнаруживается, что злоумышленник находится в проводной сети, серьезность тревоги для этой мошеннической точки доступа повышается до _critical_ . Следует отметить, что AP обнаружения мошенничества не может успешно идентифицировать мошеннических клиентов за устройством, которое использует NAT.

Этот подход используется, когда несанкционированная точка доступа имеет какую-либо форму аутентификации, либо WEP, либо WPA. Когда форма аутентификации настроена на мошеннической точке доступа, облегченная точка доступа не может установить связь, поскольку ей неизвестны метод проверки подлинности и учетные данные, настроенные на мошеннической точке доступа.

Примечание : Только AP волны 1 могут быть настроены как незаконные детекторы.

Рекомендации по масштабированию

AP обнаружения мошенничества может обнаружить до 500 мошенников и 500 мошенников клиентов. Если несанкционированный детектор размещен на магистрали со слишком большим количеством несанкционированных устройств, эти ограничения могут быть превышены, что вызывает проблемы. Чтобы этого не произошло, держите точки доступа несанкционированного детектора на уровне распределения или доступа в вашей сети.

Если несанкционированный детектор размещен на магистрали со слишком большим количеством несанкционированных устройств, эти ограничения могут быть превышены, что вызывает проблемы. Чтобы этого не произошло, держите точки доступа несанкционированного детектора на уровне распределения или доступа в вашей сети.

РЛДП

Цель RLDP — определить, подключена ли конкретная несанкционированная точка доступа к проводной инфраструктуре.Эта функция по существу использует ближайшую точку доступа для подключения к несанкционированному устройству в качестве беспроводного клиента. После подключения в качестве клиента отправляется пакет с адресом назначения WLC, чтобы оценить, подключена ли точка доступа к проводной сети. Если обнаруживается, что мошенник находится в проводной сети, серьезность тревоги для этой мошеннической точки доступа повышается до критической.

Алгоритм RLDP представлен здесь:

Определите ближайшую унифицированную точку доступа к злоумышленнику по значениям мощности сигнала.

AP затем подключается к мошеннику как клиент WLAN, пытается выполнить три ассоциации, прежде чем истечет время ожидания.

Если ассоциация успешна, точка доступа затем использует DHCP для получения IP-адреса.

Если IP-адрес был получен, AP (который действует как клиент WLAN) отправляет пакет UDP на каждый из IP-адресов контроллера.

Если контроллер получает хотя бы один из пакетов RLDP от клиента, этот мошенник помечается как подключенный с серьезностью критического.

Примечание : Пакеты RLDP не могут достичь контроллера, если между сетью контроллера и сетью, в которой находится мошенническое устройство, установлены правила фильтрации.

Предостережения RLDP

RLDP работает только с открытыми несанкционированными точками доступа, которые транслируют свой SSID с отключенными аутентификацией и шифрованием.

RLDP требует, чтобы управляемая точка доступа, выступающая в роли клиента, могла получить IP-адрес через DHCP в мошеннической сети.

Ручной RLDP можно использовать для многократных попыток и трассировки RLDP на несанкционированном сервере.

В процессе RLDP точка доступа не может обслуживать клиентов. Это отрицательно повлияет на производительность и возможность подключения для точек доступа в локальном режиме.

RLDP не пытается подключиться к несанкционированной точке доступа, работающей в канале DFS 5 ГГц.

Отслеживание порта коммутатора

Отслеживание портов коммутатора — это метод защиты от несанкционированных точек доступа. Хотя трассировка портов коммутатора инициируется на PI, она использует информацию CDP и SNMP для отслеживания несанкционированного доступа к определенному порту в сети.

Для запуска трассировки порта коммутатора все коммутаторы в сети должны быть добавлены в PI с учетными данными SNMP. Хотя учетные данные только для чтения работают для определения порта, на котором находится мошенник, учетные данные для чтения и записи позволяют PI также отключать порт, таким образом, он содержит угрозу.

В настоящее время эта функция работает только с коммутаторами Cisco, на которых работает IOS с включенным CDP, и CDP также должен быть включен на управляемых точках доступа.

Алгоритм отслеживания портов коммутатора приведен здесь:

PI находит ближайшую точку доступа, которая обнаруживает несанкционированную точку доступа по беспроводной сети и находит ее соседей по CDP.

PI затем использует SNMP для проверки таблицы CAM в соседнем коммутаторе, он ищет положительное совпадение, чтобы определить местоположение мошенников.

Положительное совпадение основано на точном ложном MAC-адресе, + 1 / -1 мошенническом MAC-адресе, любых мошеннических клиентских MAC-адресах или совпадении OUI на основе информации поставщика, присущей MAC-адресу.

Если на ближайшем коммутаторе не обнаружено положительного совпадения, PI продолжает поиск в соседних коммутаторах на расстоянии до двух переходов (по умолчанию).

Классификация мошенников

По умолчанию все мошенники, обнаруженные Cisco UWN, считаются неклассифицированными. Как показано на этом рисунке, мошенников можно классифицировать по ряду критериев, включая RSSI, SSID, тип безопасности, сеть включения / выключения и количество клиентов:

Правила классификации мошенников

Правила классификации мошенников, позволяют вам определить набор условий, которые помечают мошенника как злонамеренного или дружественного.Эти правила настраиваются на PI или WLC, но они всегда выполняются на контроллере по мере обнаружения новых мошенников.

Прочтите документ Классификация мошенничества на основе правил в контроллерах беспроводной локальной сети (WLC) и основной инфраструктуре (PI) для получения дополнительной информации о правилах мошенничества в контроллерах WLC.

HA Факты

Если вы вручную переводите какое-либо мошенническое устройство в ограниченное состояние (любой класс) или дружественное состояние, эта информация сохраняется во флеш-памяти Cisco WLC в режиме ожидания; однако база данных не обновляется. Когда происходит переключение HA, загружается список мошенников из ранее резервной флэш-памяти Cisco WLC.

Когда происходит переключение HA, загружается список мошенников из ранее резервной флэш-памяти Cisco WLC.

В сценарии высокой доступности, если уровень безопасности обнаружения несанкционированного доступа установлен на Высокий или Критический, таймер несанкционированного доступа на резервном контроллере запускается только по истечении времени стабилизации ожидания обнаружения несанкционированного доступа, которое составляет 300 секунд. Таким образом, активные конфигурации на резервном контроллере отображаются только через 300 секунд.

Факты о Flex-Connect

AP FlexConnect (с включенным обнаружением несанкционированного доступа) в подключенном режиме берет список включения от контроллера.Если в контроллере заданы автосодержание SSID и автосодержание adhoc, то эти конфигурации устанавливаются для всех AP FlexConnect в подключенном режиме, и AP сохраняет их в своей памяти.

Когда точка доступа FlexConnect переходит в автономный режим, выполняются следующие задачи:

Сдерживание, установленное контроллером, продолжается.

Если точка доступа FlexConnect обнаруживает любую несанкционированную точку доступа, имеющую такой же SSID, что и инфра-SSID (SSID, настроенный в контроллере, к которому подключена точка доступа FlexConnect), то запускается сдерживание, если автоматическое содержание SSID было включено с контроллера, прежде чем он перемещается в автономный режим.

Если точка доступа FlexConnect обнаруживает любого несанкционированного доступа, сдерживание запускается, если автоматическое сдерживание adhoc было включено с контроллера, когда он находился в подключенном режиме.

Когда автономная точка доступа FlexConnect возвращается в подключенный режим, выполняются следующие задачи:

Защита от мошенничества

Сдерживание мошенников

Сдерживание — это метод, использующий беспроводные пакеты для временного прерывания обслуживания на несанкционированном устройстве до тех пор, пока его не удастся физически удалить. Сдерживание работает с подделкой пакетов деаутентификации с поддельным адресом источника несанкционированной точки доступа, так что все связанные клиенты запускаются.

Сдерживание работает с подделкой пакетов деаутентификации с поддельным адресом источника несанкционированной точки доступа, так что все связанные клиенты запускаются.

Подробности содержания мошенников

Сдерживание, инициированное на мошеннической точке доступа без клиентов, будет использовать только кадры деаутентификации, отправленные на широковещательный адрес:

Сдерживание, инициированное на мошеннической точке доступа с клиентом (-ами), будет использовать кадры деаутентификации, отправленные на широковещательный адрес и на адрес (-ов) клиента (-ов):

Пакеты ограничения отправляются на уровне мощности управляемой точки доступа и с самой низкой разрешенной скоростью передачи данных.

Containment отправляет минимум 2 пакета каждые 100 мс:

Примечание : сдерживание, выполняемое точками доступа в режиме без мониторинга, отправляется с интервалом 500 мс вместо интервала 100 мс, используемого точками доступа в режиме мониторинга.

Отдельное мошенническое устройство может содержаться от 1 до 4 управляемых точек доступа, которые работают вместе для временного смягчения угрозы.

Сдерживание может быть выполнено с использованием точек доступа в локальном режиме, режиме мониторинга и режиме гибкого подключения (Connected).Для локального режима AP с гибким подключением может содержаться максимум три несанкционированных устройства на каждый радиомодуль. Для точек доступа в режиме мониторинга может содержаться максимум шесть несанкционированных устройств на каждый радиомодуль.

Автоблокировка

В дополнение к ручному запуску сдерживания на мошенническом устройстве через PI или графический интерфейс WLC, существует также возможность автоматически запускать сдерживание при определенных сценариях. Эта конфигурация находится в разделе General в разделе Rogue Policies интерфейса PI или контроллера.Каждая из этих функций отключена по умолчанию и должна быть включена только для устранения угроз, которые могут причинить наибольший ущерб.

Rogue on Wire — Если обнаруживается, что несанкционированное устройство подключено к проводной сети, оно автоматически помещается под защиту.

Использование нашего SSID — если несанкционированное устройство использует SSID, который совпадает с настроенным на контроллере, он автоматически сохраняется. Эта функция направлена на устранение атаки с горшком с медом до того, как она нанесет ущерб.

Допустимый клиент на несанкционированной точке доступа — если обнаруживается, что клиент, указанный на сервере Radius / AAA, связан с мошенническим устройством, сдерживание запускается только для этого клиента, это предотвращает его связь с любой неуправляемой точкой доступа.

AdHoc Rogue AP — Если обнаруживается одноранговая сеть, она автоматически блокируется.

Предостережения по сдерживанию мошенничества

Поскольку сдерживание использует часть радио-времени управляемой точки доступа для отправки кадров деаутентификации, производительность как для данных, так и для голосовых клиентов снижается до 20%.

Для клиентов данных снижается пропускная способность. Для голосовых клиентов сдерживание может вызвать прерывание разговора и снижение качества голоса.

Для клиентов данных снижается пропускная способность. Для голосовых клиентов сдерживание может вызвать прерывание разговора и снижение качества голоса.Сдерживание может иметь юридические последствия при запуске против соседних сетей. Перед запуском сдерживания убедитесь, что мошенническое устройство находится в вашей сети и представляет угрозу безопасности.

Закрытие порта коммутатора

После того, как порт коммутатора отслеживается с помощью SPT, есть возможность отключить этот порт в PI.Администратор должен проделать это упражнение вручную. Доступна опция для включения порта коммутатора через PI, если мошенник физически удален из сети.

Настроить

Настроить обнаружение мошенников

Обнаружение несанкционированного доступа включено в контроллере по умолчанию.

Для настройки различных параметров перейдите к Security> Wireless Protection Policies> Rogue Policies> General . Например:

Например:

Шаг 1. Измените тайм-аут для несанкционированных точек доступа.

Шаг 2. Включите обнаружение одноранговых мошеннических сетей.

Из интерфейса командной строки:

(Контроллер Cisco)> конфиг. Таймаут мошеннического AP? <секунды> Количество секунд <240 - 3600> до сброса несанкционированных записей. (Контроллер Cisco)> config rogue adhoc включить / отключить

Настроить сканирование каналов для обнаружения несанкционированного доступа

Для локальной точки доступа / AP в режиме Flex-Connect / Monitor есть опция в конфигурации RRM, которая позволяет пользователю выбирать, какие каналы сканируются на наличие мошенников.Это зависит от конфигурации, точка доступа сканирует весь канал / канал страны / канал DCA на наличие мошенников.

Чтобы настроить это из графического интерфейса, перейдите к Wireless> 802. 11a / 802.11b> RRM> General, , как показано на изображении.

11a / 802.11b> RRM> General, , как показано на изображении.

Из интерфейса командной строки:

(контроллер Cisco)> настроить расширенный список каналов монитора 802.11a? все Мониторинг всех каналов страна Мониторинг каналов, используемых в настроенном коде страны dca Мониторинг каналов, используемых при автоматическом назначении каналов

Настроить классификацию мошенников

Ручная классификация несанкционированной точки доступа

Чтобы классифицировать мошенническую AP как дружественную, вредоносную или неклассифицированную, перейдите к Monitor> Rogue> Unclassified APs и щелкните конкретное имя мошеннической AP.Выберите вариант из раскрывающегося списка, как показано на изображении.

Из интерфейса командной строки :

(Контроллер Cisco)> config rogue ap? classify Настраивает классификацию мошеннических точек доступа.дружественный Настраивает дружественные точки доступа. rldp Настраивает протокол обнаружения незаконного местоположения. ssid Настраивает политику для несанкционированных точек доступа, объявляющих наш SSID. timeout Настраивает время истечения срока действия несанкционированных записей в секундах.valid-client Настраивает политику для допустимых клиентов, использующих мошеннические точки доступа.

Для удаления мошеннической записи вручную из мошеннического списка перейдите к Monitor> Rogue> Unclassified APs и нажмите Remove , как показано на изображении.

Для настройки несанкционированной точки доступа в качестве дружественной точки доступа перейдите к Security> Wireless Protection Policies> Rogue Policies> Friendly Rogues и добавьте мошеннический MAC-адрес.

Добавленные записи дружественных мошенников можно проверить на странице Monitor> Rogues> Friendly Rogue , как показано на изображении.

Настроить AP Rogue Detector

Чтобы настроить точку доступа как обнаружитель мошенничества через графический интерфейс, перейдите к Беспроводная связь> Все точки доступа. Выберите имя AP и измените режим AP, как показано на изображении.

Из интерфейса командной строки :

(Контроллер Cisco)> Конфигурация режима AP мошеннической AP_Managed Изменение режима точки доступа вызовет перезагрузку точки доступа. Вы уверены что хотите продолжить? (да / нет) да

Настроить Switchport для AP Rogue Detector

интерфейс GigabitEthernet1 / 0/5 описание Rogue Detector коммутатор магистраль родной влан 100 Ствол режима коммутации

Примечание : Собственная VLAN в этой конфигурации — это та, которая имеет IP-соединение с WLC.

Настроить RLDP

Для настройки RLDP в графическом интерфейсе контроллера перейдите к Security> Wireless Protection Policies> Rogue Policies> General .

Точки доступа в режиме мониторинга — Позволяет только ТД в режиме мониторинга участвовать в RLDP.

Все AP — AP в режиме Local / Flex-Connect / Monitor участвуют в процессе RLDP.

Отключено — RLDP не запускается автоматически.Однако пользователь может вручную запустить RLDP для определенного MAC-адреса через интерфейс командной строки.

Примечание : точка доступа в режиме мониторинга получает предпочтение перед локальной точкой доступа или точкой доступа Flex-Connect для выполнения RLDP, если обе они обнаруживают конкретный мошенник с уровнем RSSI выше -85 дБм.

Из интерфейса командной строки :

(Контроллер Cisco)> config rogue ap rldp enable ?alarm-only Включает RLDP и тревогу при обнаружении несанкционированного доступа.

auto-contain. Включает RLDP, тревогу и автоматическое сдерживание при обнаружении несанкционированного доступа.

(Cisco Controller)> config rogue ap rldp включить только тревогу?

monitor-ap-only Выполнять RLDP только на AP монитора

Расписание

RLDP и запуск вручную можно настроить только через командную строку. Для запуска RLDP вручную:

(Контроллер Cisco)> config rogue ap rldp initiate ?

Введите MAC-адрес несанкционированной точки доступа (например, 01: 01: 01: 01: 01: 01).

Для расписания РЛДП:

(Контроллер Cisco)> настроить расписание rldp мошеннического AP? add Введите дни, когда будет выполнено планирование RLDP.delete Введите дни, когда необходимо удалить расписание RLDP. включите Настроить, чтобы включить планирование RLDP. disable Настроить, чтобы отключить планирование RLDP. (Контроллер Cisco)> config rogue ap rldp schedule add? пт Настройте пятницу для планирования RLDP. sat Настроить субботу для планирования RLDP. sun Настройте воскресенье для планирования RLDP.пн Настройте понедельник для планирования RLDP. вт Настройте вторник для планирования RLDP.wed Настроить среду для планирования RLDP. чт. Настройте четверг для планирования RLDP.

попыток RLDP можно настроить с помощью команды:

(Контроллер Cisco)> config rogue ap rldp retries? <количество> Введите количество раз (1 - 5) RLDP, которое будет проверяться на каждую мошенническую точку доступа.

Настройка защиты от мошенничества

Настройка локализации вручную

Чтобы вручную ограничить несанкционированную точку доступа, перейдите к Monitor> Rogues> Unclassified , как показано на изображении.

Из интерфейса командной строки :

(Контроллер Cisco)> Настроить мошеннический клиент ?aaa Конфигурирует для проверки того, является ли мошеннический клиент допустимым клиентом, используя AAA / локальную базу данных.

alert Настроить мошеннический клиент в состояние тревоги.

содержит Start, содержащий мошеннического клиента.

delete Удалить мошеннический клиент

mse Настраивает, чтобы проверить, является ли мошеннический клиент допустимым клиентом, использующим MSE.(Cisco Controller)> config мошеннический клиент содержит 11: 22: 33: 44: 55: 66 ?

<количество AP> Введите максимальное количество AP Cisco для активного сдерживания мошеннического клиента [1-4].

Примечание : конкретный мошенник может быть ограничен 1-4 точками доступа. По умолчанию контроллер использует одну точку доступа, чтобы содержать клиента. Если две AP способны обнаружить конкретного мошенника, AP с наивысшим RSSI будет содержать клиента независимо от режима AP.

Авто сдерживание

Чтобы настроить автоматическое ограничение, перейдите к Security > Wireless Protection Policies > Rogue Policies > General и включите все применимые параметры для вашей сети.

Если вы хотите, чтобы Cisco WLC автоматически содержал определенные мошеннические устройства, установите флажки ниже. В противном случае не устанавливайте флажки, это значение по умолчанию.

Предупреждение : При включении любого из этих параметров появляется сообщение: «Использование этой функции может иметь юридические последствия. Вы хотите продолжить?» Частоты 2,4 и 5 ГГц в промышленном, научном и медицинском (ISM) диапазоне открыты для общественности и могут использоваться без лицензии.Таким образом, включение устройств в чужую сеть может иметь правовые последствия.

Это параметры автоматического содержания:

Параметр | Описание |

|---|---|

Автосодержание, уровень | Выпадающий список, из которого вы можете выбрать уровень автоматического сдерживания мошенников от 1 до 4. Вы можете выбрать до четырех AP для автоматического сдерживания, когда мошенник переводится в изолированное состояние с помощью любой из политик автоматического сдерживания. Вы также можете выбрать «Авто» для автоматического выбора количества точек доступа, используемых для автоматического сдерживания. Cisco WLC выбирает необходимое количество AP на основе RSSI для эффективного сдерживания. Значение RSSI, связанное с каждым уровнем сдерживания, выглядит следующим образом: |

Автоматическое удержание только для точек доступа в режиме мониторинга | Флажок, который можно установить, чтобы включить автоматическое удержание точек доступа в режиме мониторинга. По умолчанию отключено состояние. |

Автоматическое ограничение на автономном устройстве FlexConnect | Флажок, который можно установить, чтобы включить автоматическое удержание на точках доступа FlexConnect в автономном режиме. По умолчанию отключено состояние. Когда точки доступа FlexConnect находятся в автономном режиме, вы можете включить только политики автоматического сдерживания «Использование нашего SSID» или «AdHoc Rogue AP». |

Разбойник на проводе | Установите флажок, чтобы автоматически сдерживать мошенников, обнаруженных в проводной сети.По умолчанию отключено состояние. |

Использование нашего SSID | Установите флажок, чтобы автоматически блокировать мошенников, которые объявляют SSID вашей сети. Если вы оставите этот параметр невыделенным, Cisco WLC генерирует сигнал тревоги только при обнаружении такого мошенничества. По умолчанию отключено состояние. |

Действительный клиент на Rogue AP | Установите флажок, чтобы автоматически ограничивать мошенническую точку доступа, с которой связаны доверенные клиенты.Если вы оставите этот параметр невыделенным, Cisco WLC генерирует сигнал тревоги только при обнаружении такого мошенничества. По умолчанию отключено состояние. |

AdHoc Rogue AP | Установите флажок, который вы активируете, чтобы автоматически содержать одноранговые сети, обнаруженные Cisco WLC. Если вы оставите этот параметр невыделенным, Cisco WLC генерирует сигнал тревоги только при обнаружении такой сети. По умолчанию отключено состояние. |

Нажмите Применить, чтобы отправить данные на Cisco WLC, но данные не сохраняются в течение цикла включения питания; эти параметры временно хранятся в энергозависимой оперативной памяти.

Из интерфейса командной строки :

(Контроллер Cisco)> config rogue adhoc?

предупреждение Остановить автоматическое сдерживание, сгенерировать ловушку при обнаружении

adhoc rogue.

auto-contain Автоматическое сдерживание мошенничества adhoc.

содержать Пуск, содержащий мошенническую версию.

disable Отключить обнаружение и сообщение о мошенниках Ad-Hoc. enable Включить обнаружение и сообщение о мошенниках Ad-Hoc.

external Подтверждение присутствия мошенника adhoc.(Контроллер Cisco)> config rogue adhoc auto-contain?

(Контроллер Cisco)> config rogue adhoc auto-contain

Предупреждение! Использование этой функции может иметь юридические последствия

Вы хотите продолжить (да / нет): y

enable Включить обнаружение и сообщение о мошенниках Ad-Hoc.

external Подтверждение присутствия мошенника adhoc.(Контроллер Cisco)> config rogue adhoc auto-contain?

(Контроллер Cisco)> config rogue adhoc auto-contain

Предупреждение! Использование этой функции может иметь юридические последствия

Вы хотите продолжить (да / нет): y

с основной инфраструктурой

Cisco Prime Infrastructure может использоваться для настройки и мониторинга одного или нескольких контроллеров и связанных точек доступа. Cisco PI имеет инструменты для облегчения мониторинга и управления крупными системами. Когда вы используете Cisco PI в своем беспроводном решении Cisco, контроллеры периодически определяют клиента, мошенническую точку доступа, мошенническую точку доступа клиента, местоположение тега радиочастотного идентификатора (RFID) и сохраняют эти местоположения в базе данных Cisco PI.

Cisco Prime Infrastructures поддерживает классификацию на основе правил и использует правила классификации, настроенные на контроллере. Контроллер отправляет прерывания в инфраструктуру Cisco Prime после следующих событий:

Контроллер отправляет прерывания в инфраструктуру Cisco Prime после следующих событий:

Если неизвестная точка доступа впервые переходит в состояние Friendly, контроллер отправляет прерывание в Cisco Prime Infrastructure только в том случае, если для параметра roguestate установлено значение Alert. Он не отправляет прерывание, если аргумент Internal или External.

Если логическая запись удаляется по истечении тайм-аута, контроллер отправляет ловушку в Cisco Prime Infrastructure для точек доступа с ошибками, которые классифицируются как Вредоносный (Предупреждение, Угроза) или Неклассифицированный (Предупреждение).Контроллер не удаляет подписки со следующими паролями: Сохранено, Сохранено Ожидание , Внутреннее, и Внешнее.

Проверить

Чтобы найти сведения о мошенниках в контроллере в графическом интерфейсе, перейдите к Monitor> Rogues , как показано на изображении.

На этой странице доступны разные классификации жуликов:

Дружественные AP — AP, помеченные администратором как дружественные.

Вредоносные AP — AP, которые определены как вредоносные через RLDP или Rogue Detector AP.

- Настраиваемые точки доступа — точки доступа, которые классифицируются как настраиваемые в соответствии с правилами мошенничества.

Неклассифицированные точки доступа — по умолчанию несекретные точки доступа будут отображаться в контроллере как несекретный список.

Незаконные клиенты — клиенты, подключенные к чужим точкам доступа.

Adhoc Rogues — Клиенты-мошенники Adhoc.

Список игнорирования несанкционированной точки доступа — как указано в PI.

Примечание : Если WLC и автономная AP управляются одним и тем же PI, WLC автоматически вносит эту автономную AP в список игнорирования Rogue AP.![]() Для включения этой функции в WLC не требуется дополнительной конфигурации.

Для включения этой функции в WLC не требуется дополнительной конфигурации.

Щелкните конкретную мошенническую запись, чтобы получить подробную информацию об этом мошеннике. Вот пример Rogue, обнаруженного в проводной сети:

F через интерфейс командной строки :

(Контроллер Cisco)> показать сводку мошеннических AP Уровень безопасности обнаружения мошенничества................... обычай Время ожидания Rogue ............................... 180 секунд Rogue on wire Auto-Contain ....................... Отключено Мошенничество, использующее наше автоматическое содержание SSID ................ Отключено Действительный клиент на мошеннической AP Auto-Contain ............ Отключено Тайм-аут Rogue AP ................................. 1200 Интервал отчета об обнаружении мошенников .................. 10 Мин.Rssi обнаружения мошенников ......................... -90 Интервал переходного процесса обнаружения мошенничества ............... 0 Пороговое значение количества клиентов обнаружения мошенничества............. 0 Подтвердить мошенническую точку доступа против AAA .................... Включено Интервал проверки Rogue AP AAA ................. 0 секунд Общее количество мошенников (AP + Ad-hoc) поддерживается ................ 600 Всего засекречено разбойников .......................... 12 Состояние класса MAC-адреса #Det #Rogue # Наивысший RSSI #RSSI # Канал # Второй высший #RSSI # Канал Клиенты Aps det-Ap RSSI Det-Ap ----------------- ------------ -------------------- - --- ------- ----------------- ------ --------------- - --------------- ------ --------------- 00: a3: 8e: db: 01: a0 Несекретное оповещение 1 0 00: 27: e3: 36: 4d: a0 -16 13 00: a3: 8e: db: 01: a1 Несекретное оповещение 1 0 00: 27: e3: 36: 4d: a0 -16 13 00: a3: 8e: db: 01: a2 Несекретное оповещение 1 0 00: 27: e3: 36: 4d: a0 -16 13 00: a3: 8e: db: 01: b0 Вредоносная угроза 2 1 00: 27: e3: 36: 4d: a0 -27 40 00: 27: e3: 36: 4d: a0 -37 40 00: a3: 8e: db: 01: b1 Несекретное оповещение 2 0 00: 27: e3: 36: 4d: a0 -28 40 00: 27: e3: 36: 4d: a0 -36 40 00: a3: 8e: db: 01: b2 Несекретное оповещение 2 0 00: 27: e3: 36: 4d: a0 -28 40 00: 27: e3: 36: 4d: a0 -37 40 50: 2f: a8: a2: 0a: 60 Вредоносная угроза 1 2 00: 27: e3: 36: 4d: a0 -66 1 50: 2f: a8: a2: 0d: 40 Несекретное оповещение 1 0 00: 27: e3: 36: 4d: a0 -65 11 9c: 97: 26: 61: d2: 79 Несекретное оповещение 1 0 00: 27: e3: 36: 4d: a0 -89 6 ac: 22: 05: ea: 21: 26 Несекретное оповещение 1 0 00: 27: e3: 36: 4d: a0 -89 (1,5) c4: e9: 84: c1: c8: 90 Несекретное оповещение 1 0 00: 27: e3: 36: 4d: a0 -89 (6,2) d4: 28: d5: da: e0: d4 Несекретное предупреждение 1 0 00: 27: e3: 36: 4d: a0 -85 13

(Cisco Controller)> показать мошеннический AP с подробным описанием 50: 2f: a8: a2: 0a: 60 Rogue BSSID...................................... 50: 2f: a8: a2: 0a: 60 Является ли мошенник в проводной сети ........................ Да Классификация ................................... Вредоносный Изменение классификации на ......................... Авто Руководство содержит ................................. Нет Состояние ............................................ Угроза Изменение состояния на .................................. Авто Впервые было сообщено о мошенничестве .................... Вт 4 июн 13:06:55 2019 Последний раз сообщалось о Роуге..................... 5 июн, среда, 08:25:57 2019 Сообщает AP 1 MAC-адрес .............................. 00: 27: e3: 36: 4d: a0 Имя ..................................... tiagoAPcb.98E1.3DEC Тип радио ............................... 802.11n2.4G SSID ..................................... бабочка Канал .................................. 1 RSSI ..................................... -64 дБм SNR ...

................................... 29 дБ Политика безопасности.......................... WPA2 / FT ShortPreamble ............................ Отключено Последнее сообщение этого AP ................. Ср, 5 июн 08:25:57 2019

Устранение неполадок

Если мошенник не обнаружен

Убедитесь, что на точке доступа включено обнаружение мошенничества. В графическом интерфейсе:

В CLI:

(Контроллер Cisco)> показать общую конфигурацию ap tiagoAPcb.98E1.3DEC Идентификатор точки доступа Cisco .............................. 13 Имя точки доступа Cisco .................................... tiagoAPcb.98E1.3DEC [...] Административное государство ............................ ADMIN_ENABLED Состояние операции ................................. ЗАРЕГИСТРИРОВАНО Режим зеркалирования .................................. Отключено Режим AP ......................................... Локальный Общественная безопасность ................................... Инвалиды Подрежим AP ...................................... Не настроен Обнаружение мошенников ................................. Включено Удаленная отладка AP ................................. Отключено Уровень важности ловушки журнала ..................... информационный KPI не настроен .............................. Функция журналирования системного журнала ......................... kern Версия ПО .................................... 8.8.120.0 Версия загрузки ................................... 1.1.2.4 [...] Тип питания / режим .................................. PoE / полная мощность Количество слотов .................................. 3 Модель AP ......................................... AIR-AP3802I-I-K9 Изображение AP ......................................... AP3G3-K9W8-M Версия iOS ...................................... 8.8.120.0 Кнопка сброса ..................................... Включено Серийный номер AP ....................

............. FGL2114A4SU [...]

Обнаружение несанкционированного доступа можно включить на AP с помощью этой команды:

(Контроллер Cisco)> Включить обнаружение несанкционированного доступа? all Применяет конфигурацию ко всем подключенным точкам доступа.Введите имя Cisco AP.

Точка доступа в локальном режиме сканирует только каналы страны / каналы DCA и зависит от конфигурации. Если мошенник находится в любом другом канале, контроллер не сможет идентифицировать мошенника, если у вас нет точек доступа в режиме мониторинга в сети. Выполните эту команду, чтобы проверить:

(контроллер Cisco)> показать расширенный монитор 802.11a

Мониторинг точек доступа 802.11a по умолчанию

Режим монитора 802.11a ........................... включить

802.11a Monitor Mode for Mesh AP Backhaul ...... отключить

802.11a Каналы монитора ....................... Каналы стран

Тип обнаружения соседа 802. 11a RRM ............. Прозрачный

802.11a RRM Neighbor RSSI Normalization ........ Включено

Интервал охвата точки доступа 802.11a ................... 90 секунд

Интервал загрузки точки доступа 802.11a ....................... 60 секунд

Интервал измерения монитора точки доступа 802.11a ........ 180 секунд

802.11a AP Neighbor Timeout Factor ............. 20

Интервал измерения отчета точки доступа 802.11a......... 180 секунд

11a RRM ............. Прозрачный

802.11a RRM Neighbor RSSI Normalization ........ Включено

Интервал охвата точки доступа 802.11a ................... 90 секунд

Интервал загрузки точки доступа 802.11a ....................... 60 секунд

Интервал измерения монитора точки доступа 802.11a ........ 180 секунд

802.11a AP Neighbor Timeout Factor ............. 20

Интервал измерения отчета точки доступа 802.11a......... 180 секунд

Несанкционированная точка доступа не может передавать SSID.

Убедитесь, что MAC-адрес несанкционированной точки доступа не добавлен в дружественный список мошенников и не разрешен в списке через PI.

Маяки от мошеннической точки доступа могут быть недоступны для точки доступа, обнаружившей мошенников. Это можно проверить путем перехвата пакетов сниффером рядом с AP-детектором мошенничества.

Точка доступа в локальном режиме может занять до 9 минут на обнаружение несанкционированного доступа (3 цикла 180×3).

Точки доступа Cisco не могут обнаруживать злоумышленников на таких частотах, как канал общественной безопасности (4,9 ГГц).

Точки доступа Cisco не могут обнаруживать мошенников, которые работают с FHSS (расширенный спектр со скачкообразной перестройкой частоты).

Полезные отладки

(Контроллер Cisco)> клиент отладки(если известен мошеннический Mac) (Контроллер Cisco)> клиент отладки 50: 2f: a8: a2: 0a: 60 (Контроллер Cisco)> * apfRogueTask_2: 05 июня, 08:46:57.111: 50: 2f: a8: a2: 0a: 60 Найдено Rogue AP: 50: 2f: a8: a2: 0a: 60 в слоте 0 * apfRogueTask_2: 05 июня 08: 46: 57.111: 50: 2f: a8: a2: 0a: 60 Новый отчет RSSI от AP 00: 27: e3: 36: 4d: a0 rssi -55, snr 39 wepMode 81 wpaMode 86, определение lradtypes : 20 * apfRogueTask_2: 05 июня 08: 46: 57.111: 50: 2f: a8: a2: 0a: 60 Временная карта нелегального SSID установлена на 15517. Обнаружение lrad: 00: 27: e3: 36: 4d: a0 * apfRogueTask_2: 05 июня 08: 46: 57.111: 50: 2f: a8: a2: 0a: 60 SYNC для канала (новый / старый: 1/0) или изменения ширины канала (новый / старый: 0/0) при обнаружении lrad: 00: 27: e3: 36: 4d: a0 * apfRogueTask_2: 05 июня, 08:46:57.111: 50: 2f: a8: a2: 0a: 60 rg изменено rssi предыдущее -64, новое -55 * apfRogueTask_2: 05 июня 08: 46: 57.111: 50: 2f: a8: a2: 0a: 60 Обновленный отчет AP 00: 27: e3: 36: 4d: a0 rssi -55, snr 39 * apfRogueTask_2: 05 июня 08: 46: 57.111: 50: 2f: a8: a2: 0a: 60 Мошенник обнаружен AP: 00: 27: e3: 36: 4d: a0 * apfRogueTask_2: 05 июня 08: 46: 57.111: 50: 2f: a8: a2: 0a: 60 RadioType: 3 lradInfo-> containSlotId = 2 ReceiveSlotId = 0 ReceiveBandId = 0 * apfRogueTask_2: 05 июня 08: 46: 57.111: 50: 2f: a8: a2: 0a: 60 Разбойник до классификации правил: класс вредоносный, изменение автоматически Состояние угрозы Изменение автоматически * apfRogueTask_2: 05 июня, 08:46:57.111: 50: 2f: a8: a2: 0a: 60 Разбойник не соответствует критериям классификации правил: Класс вредоносный, Изменение автоматически Состояние Угроза Изменение автоматически * apfRogueTask_2: 05 июня 08: 46: 57.

111: 50: 2f: a8: a2: 0a: 60 Флаг, содержащийся в ручном режиме = 0, trustlevel = 7 * apfRogueTask_2: 05 июня 08: 46: 57.111: 50: 2f: a8: a2: 0a: 60 ssidLen = 8 min = 8 50: 2f: a8: a2: 0a: 60 * apfRogueTask_2: 05 июня 08: 46: 57.111: 50: 2f: a8: a2: 0a: 60 Этот мошенник не использует мой SSID. Rogue ssid = бабочка * apfRogueTask_2: 05 июня 08: 46: 57.111: 50: 2f: a8: a2: 0a: 60 Rogue AP: 50: 2f: a8: a2: 0a: 60 autocontain = 2 Mode = 7 * apfRogueTask_2: 05 июня, 08:46:57.111: 50: 2f: a8: a2: 0a: 60 Проверка источника олицетворения 50: 2f: a8: a2: 0a: 60 обнаружено 00: 27: e3: 36: 4d: a0, FailCnt 0, режим 7, apAuthEnabled на Mac 0, ptype 318505456 mfp_supported 1 * apfRogueTask_2: 05 июня 08: 46: 57.111: 50: 2f: a8: a2: 0a: 60 Известная AP 0 глобальная mfp 0 глобальная аутентификация AP 0 олицетворение mfp 0 флаги идентификаторов 2 * apfRogueTask_2: 05 июня 08: 46: 57.111: 50: 2f: a8: a2: 0a: 60 Rogue Client ssid: buterfly * apfRogueTask_2: 05 июня 08: 46: 57.111: 50: 2f: a8: a2: 0a: 60 Rogue Client ssid: buterfly

(контроллер Cisco)> debug dot11 rogue enable (Контроллер Cisco)> * emWeb: 05 июня, 08:39:46.828: Сеанс отладки начался 05 июня 08:39: 46.828 для WLC AIR-CT3504-K9 Версия: 8.8.120.0 SN: FCW2245M09Y Имя хоста tiagoWLCcb * iappSocketTask: 05 июня 08: 39: 57.104: 00: 27: e3: 36: 4d: a0 Публикация отчета AP Iapp от AP для обработки Версия полезной нагрузки: c1, слот: 0, Всего записей: 5, количество записей в этом пакете: 5 Индекс записи: 0, pakLen: 285 * apfRogueTask_2: 05 июня 08: 39: 57.104: 00: 27: e3: 36: 4d: a0 проверка fakeAp: slot = 0, entryIndex = 0, (Radio_upTime-now) = 152838 * apfRogueTask_2: 05 июня 08: 39: 57.105: 00: 27: e3: 36: 4d: a0 записи 5 slotId 0 bssid b0: 72: bf: 93: e0: d7 src b0: 72: bf: 93: e0: d7 канал 1 rssi -59 ssid SMA12865 * apfRogueTask_2: 05 июня, 08:39:57.105: 00: 27: e3: 36: 4d: a0 записи 5 slotId 0 bssid 50: 2f: a8: a2: 0a: 60 src 50: 2f: a8: a2: 0a: 60 канал 1 rssi -63 ssid buterfly * apfRogueTask_2: 05 июня 08: 39: 57.105: 00: 27: e3: 36: 4d: a0 записи 5 slotId 0 bssid 00: a3: 8e: db: 01: a1 src 00: a3: 8e: db: 01: a1 канал 13 rssi -16 ssid * apfRogueTask_2: 05 июня 08: 39: 57.

105: 00: 27: e3: 36: 4d: a0 записи 5 slotId 0 bssid 00: a3: 8e: db: 01: b0 src a4: c3: f0: cf: db: 18 канал 40 рсси -26 ссид метель * apfRogueTask_1: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: b2 Новый отчет RSSI от AP 00: 27: e3: 36: 4d: a0 rssi -28, snr 61 wepMode 81 wpaMode 82, определение lradtypes : 30 * apfRogueTask_2: 05 июня, 08:39:57.105: 00: 27: e3: 36: 4d: a0 записи 5 slotId 0 bssid 00: a3: 8e: db: 01: b2 src 00: a3: 8e: db: 01: b2 канал 40 rssi -28 ssid * apfRogueTask_3: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: a1 Найден Rogue AP: 00: a3: 8e: db: 01: a1 в слоте 0 * apfRogueTask_1: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: b2 Истек срок действия карты времени мошеннического SSID. последнее обновление в 0 Обнаружение lrad: 00: 27: e3: 36: 4d: a0 * apfRogueTask_2: 05 июня 08: 39: 57.105: 00: 27: e3: 36: 4d: a0 проверка fakeAp: knownApCount = 0, totalNumOfRogueEntries = 5, # entriesThisPkt = 5, # totalEntries = 5 * apfRogueTask_3: 5 июня, 08:39:57.105: 00: a3: 8e: db: 01: a1 Новый отчет RSSI от AP 00: 27: e3: 36: 4d: a0 rssi -16, snr 76 wepMode 81 wpaMode 82, обнаружение lradtypes: 28 * apfRogueTask_2: 05 июня 08: 39: 57.

105: 00: 27: e3: 36: 4d: a0 проверка fakeAp: avgNumOfRogues [0] / 10 = 4, rogueAlarmInitiated [0] = 0 * apfRogueTask_1: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: b2 SYNC для канала (новый / старый: 40/0) или изменения ширины канала (новый / старый: 0/0) при обнаружении lrad: 00: 27: e3: 36: 4d: a0 * apfRogueTask_3: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: a1 Истек срок действия карты времени мошеннического SSID.последнее обновление в 0 Обнаружение lrad: 00: 27: e3: 36: 4d: a0 * apfRogueTask_1: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: b2 rg изменено rssi предыдущее -28, новое -28 * apfRogueTask_3: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: a1 SYNC для канала (новый / старый: 13/0) или изменение ширины канала (новый / старый: 0/0) при обнаружении lrad: 00: 27: e3: 36: 4d: a0 * apfRogueTask_1: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: b2 Обновленный отчет AP 00: 27: e3: 36: 4d: a0 rssi -28, snr 61 * apfRogueTask_3: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: a1 Обновленный отчет AP 00: 27: e3: 36: 4d: a0 rssi -16, snr 76 * apfRogueTask_1: 5 июня, 08:39:57.

105: 00: a3: 8e: db: 01: b2 RadioType: 3 lradInfo-> containSlotId = 1 ReceiveSlotId = 0 ReceiveBandId = 1 * apfRogueTask_1: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: b2 Разбойник до классификации правил: класс неклассифицирован, изменение по умолчанию Предупреждение о состоянии Изменение по умолчанию * apfRogueTask_2: 05 июня 08: 39: 57.105: b0: 72: bf: 93: e0: d7 Создана таблица мошеннических клиентов для мошеннической точки доступа 0xfff0617238 * apfRogueTask_1: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: b2 Разбойник является кандидатом в правило для: Изменение класса по умолчанию Изменение состояния по умолчанию * apfRogueTask_2: 05 июня, 08:39:57.105: b0: 72: bf: 93: e0: d7 Добавлен Rogue AP: b0: 72: bf: 93: e0: d7 * apfRogueTask_1: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: b2 Применение правила Rogue к этому MAC * apfRogueTask_2: 05 июня 08: 39: 57.105: b0: 72: bf: 93: e0: d7 В поисках разбойника b0: 72: bf: 93: e0: d7 в известной таблице AP * apfRogueTask_2: 05 июня 08: 39: 57.

105: b0: 72: bf: 93: e0: d7 Несанкционированная точка доступа b0: 72: bf: 93: e0: d7 не найден ни в списке точек доступа, ни в соседней, известной или группе мобильности AP списки * apfRogueTask_1: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: b2 Rogue After Rule Classification: Класс неклассифицирован, изменение по умолчанию Предупреждение о состоянии Изменение по умолчанию * apfRogueTask_1: 5 июня, 08:39:57.105: 00: a3: 8e: db: 01: b2 Флаг, содержащийся в ручном режиме = 0, уровень доверия = 2 * apfRogueTask_2: 05 июня 08: 39: 57.105: b0: 72: bf: 93: e0: d7 Запланированное время ожидания 184 и время истечения 1200 для мошеннических AP b0: 72: bf: 93: e0: d7 * apfRogueTask_1: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: b2 ssidLen = 0 min = 0 00: a3: 8e: db: 01: b2 * apfRogueTask_2: 05 июня 08: 39: 57.105: b0: 72: bf: 93: e0: d7 Изменить состояние с 0 на 1 для мошеннической точки доступа b0: 72: bf: 93: e0: d7 * apfRogueTask_1: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: b2 Этот мошенник не использует мой SSID.

Разбойник ssid = * apfRogueTask_2: 05 июня, 08:39:57.105: b0: 72: bf: 93: e0: d7 rg изменить состояние Rogue AP: b0: 72: bf: 93: e0: d7 * apfRogueTask_1: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: b2 Rogue AP: 00: a3: 8e: db: 01: b2 autocontain = 2 Mode = 2 * apfRogueTask_3: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: a1 Мошенник обнаружен AP: 00: 27: e3: 36: 4d: a0 * apfRogueTask_1: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: b2 Проверка источника олицетворения 00: a3: 8e: db: 01: b2, обнаруженного 00: 27: e3: 36: 4d: a0, FailCnt 0, режим 2, apAuthEnabled на Mac 0, ptype -155740480 mfp_supported 1 * apfRogueTask_3: 5 июня, 08:39:57.105: 00: a3: 8e: db: 01: a1 RadioType: 3 lradInfo-> containSlotId = 2 ReceiveSlotId = 0 ReceiveBandId = 0 * apfRogueTask_2: 05 июня 08: 39: 57.105: b0: 72: bf: 93: e0: d7 Новый отчет RSSI от AP 00: 27: e3: 36: 4d: a0 rssi -59, snr 36 wepMode 81 wpaMode 83, определение lradtypes : 20 * apfRogueTask_3: 05 июня 08: 39: 57.105: 00: a3: 8e: db: 01: a1 Разбойник является кандидатом в правило для: Изменение класса по умолчанию Изменение состояния по умолчанию * apfRogueTask_2: 05 июня 08: 39: 57.