Настройка конфигурации сети. Конфигурация сетей

Выбор конфигурации сетей Ethernet и Fast Ethernet

В этой лекции дается представление о методах оценки работоспособности различных конфигураций сетей Ethernet и Fast Ethernet, моделях, применяемых для этого, а также о способах преодоления ограничений, обусловленных особенностями данной сети.

Выбор конфигурации Ethernet

При выборе конфигурации сети Ethernet, состоящей из сегментов различных типов, возникает много вопросов, связанных прежде всего с максимально допустимым размером (диаметром) сети и максимально возможным числом различных элементов. Сеть будет работоспособной только в том случае, если задержка распространения сигнала в ней не превысит предельной величины. Это определяется выбранным методом управления обменом CSMA/CD, основанном на обнаружении и разрешении коллизий.

Прежде всего, следует отметить, что для получения сложных конфигураций Ethernet из отдельных сегментов применяются промежуточные устройства двух основных типов:

· Репитерные концентраторы (хабы) представляют собой набор репитеров и никак логически не разделяют сегменты, подключенные к ним;

· Коммутаторы передают информацию между сегментами, но не передают конфликты с сегмента на сегмент.

При использовании более сложных коммутаторов конфликты в отдельных сегментах решаются на месте, в самих сегментах, но не распространяются по сети, как в случае применения более простых репитерных концентраторов. Это имеет принципиальное значение для выбора топологии сети Ethernet, так как используемый в ней метод доступа CSMA/CD предполагает наличие конфликтов и их разрешение, причем общая длина сети как раз и определяется размером зоны конфликта, области коллизии (collision domain). Таким образом, применение репитерного концентратора не разделяет зону конфликта, в то время как каждый коммутирующий концентратор делит зону конфликта на части. В случае применения коммутатора оценивать работоспособность надо для каждого сегмента сети отдельно, а при использовании репитерных концентраторов – для сети в целом.

На практике репитерные концентраторы применяются гораздо чаще, так как они и проще и дешевле. Поэтому в дальнейшем речь пойдет именно о них.

При выборе и оценке конфигурации Ethernet используются две основные модели.

Правила модели 1

Первая модель формулирует набор правил, которые необходимо соблюдать проектировщику сети при соединении отдельных компьютеров и сегментов:

1. Репитер или концентратор, подключенный к сегменту, снижает на единицу максимально допустимое число абонентов, подключаемых к сегменту.

2. Полный путь между двумя любыми абонентами должен включать в себя не более пяти сегментов, четырех концентраторов (репитеров) и двух трансиверов (MAU).

3. Если путь между абонентами состоит из пяти сегментов и четырех концентраторов (репитеров), то количество сегментов, к которым подключены абоненты, не должно превышать трех, а остальные сегменты должны просто связывать между собой концентраторы (репитеры). Это уже упоминавшееся "правило 5–4–3".

4. Если путь между абонентами состоит из четырех сегментов и трех концентраторов (репитеров), то должны выполняться следующие условия:

o максимальная длина оптоволоконного кабеля сегмента 10BASE–FL, соединяющего между собой концентраторы (репитеры), не должна превышать 1000 метров;

o максимальная длина оптоволоконного кабеля сегмента 10BASE–FL, соединяющего концентраторы (репитеры) с компьютерами, не должна превышать 400 метров;

o ко всем сегментам могут подключаться компьютеры.

При выполнении перечисленных правил можно быть уверенным, что сеть будет работоспособной. Никаких дополнительных расчетов в данном случае не требуется. Считается, что соблюдение данных правил гарантирует допустимую величину задержки сигнала в сети.

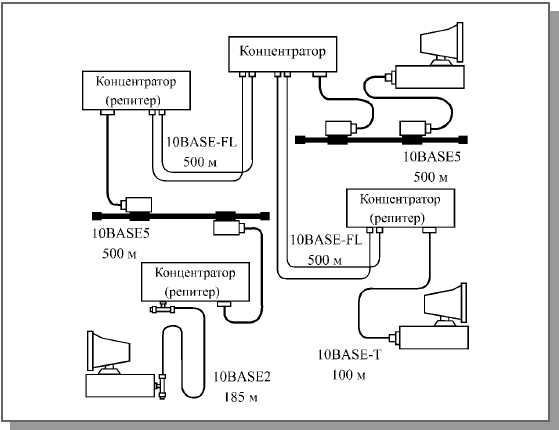

На рисунке 14.1 показан пример максимальной конфигурации, удовлетворяющей этим правилам. Здесь максимально возможный путь (диаметр сети) проходит между двумя нижними по рисунку абонентами: он включает в себя пять сегментов (10BASE2, 10BASE5, 10BASE–FL, 10BASE–FL и 10BASE–T) четыре концентратора (репитера) и два трансивера MAU.

Рисунок 14.1 – Пример максимальной конфигурации в соответствии с первой моделью

Расчет по модели 2

Вторая модель, применяемая для оценки конфигурации Ethernet, основана на точном расчете временных характеристик выбранной конфигурации сети. Эта модель иногда позволяет выйти за пределы жестких ограничений модели 1. Применение модели 2 необходимо в том случае, когда размер проектируемой сети близок к максимально допустимому.

В модели 2 используются две системы расчетов:

· первая система предполагает вычисление двойного (кругового) времени прохождения сигнала по сети и сравнение его с максимально допустимой величиной;

· вторая система проверяет допустимость величины получаемого межпакетного временного интервала, межпакетной щели (IPG – InterPacket Gap) в сети.

При этом вычисления в обеих системах расчетов ведутся для наихудшего случая, для пути максимальной длины, то есть для такого пути передаваемого по сети пакета, который требует для своего прохождения максимального времени.

При первой системе расчетов выделяются три типа сегментов:

· начальный сегмент, соответствует началу пути максимальной длины;

· конечный сегмент расположен в конце пути максимальной длины;

· промежуточный сегмент входит в путь максимальной длины, но не является ни начальным, ни конечным.

Промежуточных сегментов в выбранном пути может быть несколько, а начальный и конечный сегменты при разных расчетах могут меняться местами друг с другом. Выделение этих трех типов сегментов позволяет автоматически учитывать задержки сигнала на всех концентраторах, входящих в путь максимальной длины, а также в приемопередающих узлах адаптеров.

Для расчетов используются величины задержек, представленные в таблице 14.1.

Таблица 14.1 – Величины задержек для расчета двойного времени прохождения сигнала (задержки даны в битовых интервалах)

| Тип сегмента Ethernet | Макс. длина, м | Начальный сегмент | Промежуточный сегмент | Конечный сегмент | Задержка на метр длины | |||

| t0 | tm | t0 | tm | t0 | tm | t1 | ||

| 10BASE5 | 11,8 | 55,0 | 46,5 | 89,8 | 169,5 | 212,8 | 0,087 | |

| 10BASE2 | 11,8 | 30,8 | 46,5 | 65,5 | 169,5 | 188,5 | 0,103 | |

| 10BASE–T | 15,3 | 26,6 | 42,0 | 53,3 | 165,0 | 176,3 | 0,113 | |

| 10BASE–FL | 12,3 | 212,3 | 33,5 | 233,5 | 156,5 | 356,5 | 0,100 | |

| FOIRL | 7,8 | 107,8 | 29,0 | 129,0 | 152,0 | 252,0 | 0,100 | |

| AUI | 5,1 | 5,1 | 5,1 | 0,103 |

Методика расчета сводится к следующему:

1. В сети выделяется путь максимальной длины. Все дальнейшие расчеты ведутся для него. Если этот путь не очевиден, то рассчитываются все возможные пути, затем на основании этого выбирается путь максимальной длины.

2. Если длина сегмента, входящего в выбранный путь, не максимальна, то рассчитывается двойное (круговое) время прохождения в каждом сегменте выделенного пути по формуле: ts = L*tl + to, где L – это длина сегмента в метрах (при этом надо учитывать, тип сегмента: начальный, промежуточный или конечный).

3. Если длина сегмента равна максимально допустимой, то из таблицы для него берется величина максимальной задержки tm.

4. Суммарная величина задержек всех сегментов выделенного пути не должна превышать предельной величины 512 битовых интервалов (51,2 мкс).

5. Затем необходимо проделать те же действия для обратного направления выбранного пути (то есть в данном случае конечный сегмент считается начальным и наоборот). Из–за разных задержек передающих и принимающих узлов концентраторов величины задержек в разных направлениях могут отличаться (но незначительно).

6. Если задержки в обоих случаях не превышают величины 512 битовых интервалов, то сеть считается работоспособной.

В частности, для конфигурации, показанной на рисунке 14.1, путь наибольшей длины – это путь между двумя нижними по рисунку компьютерами. В данном случае это довольно очевидно. Этот путь включает в себя пять сегментов (слева направо): 10BASE2, 10BASE5, 10BASE–FL (два сегмента) и 10BASE–T.

К примеру, можно произвести расчет, считая начальным сегментом 10BASE2, а конечным 10BASE–T:

1. Начальный сегмент 10BASE2 имеет максимально допустимую длину (185 метров), для него следует взять из таблицы величину задержки 30,8.

2. Промежуточный сегмент 10BASE5 также имеет максимально допустимую длину (500 метров), поэтому для него нужно взять из таблицы величину задержки 89,8.

3. Оба промежуточных сегмента 10BASE–FL имеют длину 500 метров, следовательно, задержка каждого из них будет вычисляться по формуле:

500 * 0,100 + 33,5 = 83,5.4. Конечный сегмент 10BASE–T имеет максимально допустимую длину (100 метров), поэтому величина задержки для него в таблице равняется 176,3.

5. В путь наибольшей длины входят также шесть AUI–кабелей: два из них (в сегменте 10BASE5) показаны на рисунке, а четыре (в двух сегментах 10BASE–FL) не показаны, но в реальности вполне могут присутствовать. Можно считать, что суммарная длина всех этих кабелей равна 200 метрам, то есть четырем максимальным длинам. Тогда задержка на всех AUI–кабелях будет равна:

4 * 5,1 = 20,46. В результате суммарная задержка для всех пяти сегментов составит:

30,8 + 89,8 + 83,5 + 83,5 + 176,3 + 20,4 = 484,3что меньше, чем предельно допустимая величина 512, то есть сеть работоспособна.

Теперь можно рассчитать суммарную задержку для того же пути, но в обратном направлении. При этом начальным сегментом будет 10BASE–T, а конечным – 10BASE2. В результате в конечной сумме изменятся только два слагаемых (промежуточные сегменты остаются промежуточными). Для начального сегмента 10BASE–T максимальной длины задержка составит 26,6 битовых интервалов, а для конечного сегмента 10BASE2 максимальной длины задержка составит 188,5 битовых интервалов. Суммарная задержка будет равняться:

26,6 + 83,5 + 83,5 + 89,8 + 188,5 + 20,4 = 492,3что опять же меньше 512. Работоспособность сети подтверждена.

Однако для того, чтобы сделать окончательный вывод о работоспособности сети, расчета двойного времени прохождения, в соответствии со стандартом, еще не достаточно.

Второй расчет, применяемый в модели 2, проверяет соответствие стандарту величины межпакетного интервала (IPG). Эта величина изначально не должна быть меньше, чем 96 битовых интервалов (9,6 мкс), то есть только через 9,6 мкс после освобождения сети абоненты могут начать свою передачу (см. Лекция 10 "Метод управления обменом CSMA/CD"). Однако при прохождении пакетов (кадров) через репитеры и концентраторы межпакетный интервал может сокращаться, вследствие чего два пакета могут в конце концов восприниматься абонентами как один. Допустимое сокращение IPG определено стандартом в 49 битовых интервалов (4,9 мкс).

Для вычислений здесь так же, как и в предыдущем случае, используются понятия начального и промежуточного сегментов. Конечный сегмент не вносит вклада в сокращение межпакетного интервала, так как пакет доходит по нему до принимающего компьютера без прохождения репитеров и концентраторов.

Вычисления здесь очень простые. Для них используется данные таблицы 14.2.

Таблица 14.2 – Величины сокращения межпакетного интервала (IPG) для разных сегментов Ethernet

| Сегмент | Начальный | Промежуточный |

| 10BASE2 | ||

| 10BASE5 | ||

| 10BASE–T | ||

| 10BASE–FL |

Для получения полной величины сокращения IPG надо просуммировать величины из таблицы для сегментов, входящих в путь максимальной длины, и сравнить сумму с предельной величиной 49 битовых интервалов. Если сумма меньше 49, можно сделать вывод о работоспособности сети. Для гарантии расчет производится в обоих направлениях выбранного пути.

Для примера стоит обратиться все к той же конфигурации, показанной на рисунке 14.1. Максимальный путь здесь – между двумя нижними по рисунку компьютерами. Можно взять в качестве начального сегмента 10BASE2. Для него сокращение межпакетного интервала равно 16. Далее следуют промежуточные сегменты: 10BASE5 (величина сокращения равна 11) и два сегмента 10BASE–FL (каждый из них внесет свой вклад по 8 битовых интервалов). В результате суммарное сокращение межпакетного интервала составит:

16 + 11 + 8 + 8 = 43,что меньше предельной величины 49. Следовательно, данная конфигурация и по этому показателю будет работоспособна.

Вычисления для обратного направления по этому же пути дадут тот же результат, так как начальный сегмент 10BASE–T даст ту же величину, что и начальный сегмент 10BASE2 (16 битовых интервалов). А все промежуточные сегменты останутся промежуточными.

Теперь можно попробовать с помощью второй модели расчетов оценить максимальный размер сети Ethernet. Теоретически возможный размер сети составляет 6,5 километров. Но это в предположении, что вся сеть выполнена на одном сегменте. Однако на практике это неосуществимо. Ведь предельная длина сегмента не превышает 2 километров (для 10BASE–FL). Присутствие репитеров или концентраторов в сети максимального размера обязательно, а они внесут свой вклад в задержку прохождения сигнала по сети.

Простейшая конфигурация сети из двух сегментов 10BASE–FL, соединенных концентратором (Рисунок 14.2).

Рисунок 14.2 – Сеть Ethernet максимально возможной длины

Из таблицы 14.1 видно, что при выборе максимальной длины обоих сегментов по 2000 метров (один из них будет начальным, а другой – конечным) суммарная двойная задержка распространения составит:

212,3 + 356,5 = 568,8,что значительно больше допустимой величины 512. Таким образом, реальная длина сети будет даже меньше, чем 4 километра. Элементарный расчет показывает, что при двух одинаковых сегментах 10BASE–FL длина каждого из них не должна превышать 1716 метров. Двойная задержка распространения при этом будет вычисляться так (таблица 14.1):

12,3 + 1716 * 0,1+ 156,5 + 1716 * 0,1 = 512.И общая длина сети при этом составит 3432 метра, что значительно меньше теоретически возможной длины в 6500 метров.

Следует отметить, что сегменты в конфигурации на рисунке 14.2 могут быть и разной длины, но их общая длина не должна превышать 3432 метров. При этом стоит еще учитывать, что в расчет не включены задержки трансиверных кабелей. Если используются внешние трансиверы, то необходимо еще уменьшить длину оптоволоконных кабелей.

Теперь можно попробовать оценить максимально возможный размер сети при использовании только электрического кабеля, например, наиболее популярной сейчас витой пары.

Допустим, имеется конфигурация из пяти сегментов 10BASE–T предельно допустимой длины (100 метров), соединенных между собой четырьмя концентраторами. Задержка начального сегмента составит (из таблицы 14.1) 26,6 битовых интервалов. Задержка конечного сегмента будет равна 176,3 битовых интервалов. Задержка трех промежуточных сегментов будет 53,3 битовых интервала на каждый сегмент.

Итого суммарная задержка равняется:

26,6 + 176,3 + 3 * 53,3 = 362,8,что меньше предельной величины 512.

Можно добавить еще два 100–метровых промежуточных сегмента, которые дадут еще 106,6, увеличив количество сегментов до 7, а число концентраторов до 6. И еще останется запас в 42,6 битовых интервалов. Получается, что всего сегментов может быть даже 8 при семи концентраторах, а общая длина всех кабелей может достигать 705,3 метра. Это значительно превышает ограничения модели 1.

Можно подсчитать величину сокращения межпакетного интервала при такой конфигурации.

Один начальный сегмент даст 16 битовых интервалов (см. таблицу 14.2). Шесть промежуточных сегментов дадут 77 битовых интервалов. В сумме получится 93 битовых интервала, что значительно превышает разрешенные 49 битовых интервалов. Поэтому в данном случае предельная длина сети будет ограничена всего лишь пятью сегментами, которые сократят межпакетный интервал на величину 16 + 11 * 3 = 49 битовых интервалов.

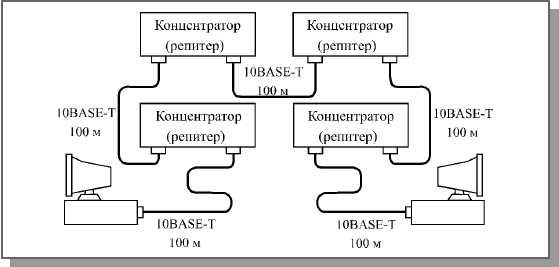

В результате сеть максимального размера на витой паре будет состоять из пяти сегментов по 100 метров (Рисунок 14.3), что совпадает с требованиями модели 1. Полная длина сети в этом случае равна 500 метрам. Предельная длина сети на одном сегменте 10BASE5 составляет те же самые 500 метров, но там не требуется применения концентраторов.

Рисунок 14.3 – Сеть Ethernet максимального размера на витой паре

Интересно, что пути максимальной длины для расчета круговой задержки и для расчета IPG могут быть различными. Вполне возможна ситуация, когда максимальную задержку прохождения дает один путь в сети, а максимальное сокращение IPG дает другой путь. Например, если один путь состоит из пяти коротких сегментов (электрических и оптоволоконных) и четырех концентраторов, а другой путь имеет всего два оптоволоконных сегмента, но зато с суммарной длиной, близкой к максимально возможной, то первый даст максимальное сокращение IPG, а второй – максимальную задержку прохождения сигнала.

Значит, в идеале необходимо рассчитывать как круговую задержку, так и сокращение IPG для каждого из возможных путей в данной топологии сети. А условие работоспособности сети будет состоять в том, что задержки всех путей должны быть меньше 512 битовых интервалов, а величины сокращения IPG для всех путей должны быть меньше 49 битовых интервалов. Правда, неоднозначность пути максимальной длины надо учитывать только в том случае, когда в сети присутствует больше четырех концентраторов, так как четыре концентратора (пять сегментов) в принципе не могут уменьшить IPG больше, чем на 49 битовых интервалов при выборе любых возможных сегментов (см. таблицу 14.2).

Таким образом, для оценки работоспособности той или иной конфигурации можно использовать обе модели (модель 1 и модель 2), хотя для сложных топологий и предельно длинных сегментов предпочтительнее вторая (числовая) модель, позволяющая количественно оценить временные характеристики сети. В случае же более простых топологий вполне достаточно проверить выполнение элементарных правил первой модели, что не требует никаких расчетов.

Если расчеты показывают, что сеть неработоспособна, то для преодоления этих ограничений предлагаются следующие методы:

1. Уменьшение длины кабелей с целью снижения задержки прохождения сигнала по сети (если возможно).

2. Уменьшение количества концентраторов для снижения задержек и сокращения IPG (если возможно).

Выбор кабеля с наименьшей задержкой. Кабели различных марок имеют разные задержки, то есть разные скорости распространения сигнала (см. таблицу 2.3). Различия могут достигать 10%. Все данные в таблице 14.1 приведены для усредненного случая.

3. Разбиение сети на две части или более с помощью коммутатора – более радикальный метод. Коммутатор снижает требования к сети во столько раз, на сколько сегментов (зон конфликта) он разбивает сеть. Для каждой новой части сети требуется произвести расчет работоспособности еще раз. Сегмент, который присоединяет коммутатор, также входит в зону конфликта, и его надо учитывать при расчетах.

4. Переход на другую локальную сеть (самый радикальный метод). Наиболее часто в таких случаях применяют сеть FDDI, которая позволяет строить максимальные по размеру сети. Правда, оборудование ее очень дорого, и для связи с сетью Ethernet нужны мосты.

infopedia.su

Настройка конфигурации сети

Несмотря на то что мастер настройки сети автоматически создает все необходимые сетевые параметры, свойства сетевых протоколов могут не соответствовать текущей конфигурации локальной сети. Иными словами, мастер не всегда на «отлично» справляется со своей работой. Если, открыв папку Сетевое окружение, вы не увидите в ней значков подключенных к локальной сети компьютеров, придется изменять настройки сетевых протоколов вручную. Для этого понадобятся следующие параметры:

Ø IP-адрес вашего компьютера;

Ø маска подсети;

Ø IP-адрес основного шлюза доступа к Интернету.

Откройте папку Сетевое окружение и щелкните на ссылке Отобразить сетевые подключения в левой панели Сетевые задачи. Откроется окно Сетевые подключения, содержащее значки всех настроенных в системе сетевых подключений. Дважды щелкните на значке соответствующего сетевого подключения, чтобы открыть окно с данными о состоянии подключения локальной сети.

В частности, в окне указана длительность активного сетевого соединения, скорость соединения, активность (сколько байтов информации отправлено и принято). Все параметры сетевого соединения представлены в этом же окне на вкладке Поддержка. Там можно узнать тип IP-адреса (введен вручную или назначен DHCP), IP-адрес компьютера, маску подсети и IP-адрес основного шлюза.

Вкладка Поддержка.

Кроме того, если щелкнуть на кнопке Подробности, можно получить дополнительные сведения, такие как физический MAC-адрес сетевого адаптера. В окне также расположена кнопка Исправить, позволяющая исправить некоторые проблемы, связанные с подключением.

Щелкните на кнопке Подробности, чтобы открыть это окно.

Щелкните на кнопке Исправить, чтобы исправить проблемы с сетевым подключением. Порой действительно помогает :)

Чтобы внести какие-либо изменения в конфигурацию локальной сети, щелкните на кнопке Свойства. Откроется окно со свойствами сетевого подключения.

Чтобы изменить аппаратные настройки сетевой платы, щелкните на кнопке Настроить. Кроме того, установите флажок При подключении вывести значок в области уведомлений, чтобы при подключении к локальной сети в области уведомления Windows XP отображался специальный значок.

Настройка параметров TCP/IP - основной шаг, позволяющий добиться работоспособности локальной сети. В окне Подключение по локальной сети выберите пункт Протокол Интернета (TCP/IP) и щелкните на кнопке Свойства. Откроется окно Свойства: Протокол Интернета (TCP/IP).

Для стандартной домашней сети можно рекомендовать такие параметры. Адреса компьютеров указывайте в диапазоне 192.168.0.2-192.168.0.50, т.е. первый компьютер получает адрес 192.168.0.2, второй - 192.168.0.3 и т.д. Адрес 192.168.0.1, как правило, присваивается основному шлюзу сети. Маску подсети укажите как 255.255.255.0. Во многих случаях такая конфигурация подойдет для организации работы локальной сети.

Если мастер настройки сети выполнил свою работу, то IP-адрес компьютеру назначается автоматически. В противном случае адрес придется указать вручную. Для этого выберите переключатель Использовать следующий IP-адрес и введите IP-адрес компьютера в поле Использовать следующий IP-адрес, а в поле Маска подсети – маску подсети. Если в сети используется определенный шлюз, такой как маршрутизатор, укажите его IP-адрес в поле Основной шлюз. Вводить IP-адреса первичного и вторичного DNS-серверов, как правило, не обязательно (хотя порой и требуется).

Если компьютер используется в нескольких сетях, щелкните на вкладке Альтернативная конфигурация. В ней можно, выбрав переключатель ввести параметры альтернативной конфигурации IP, включая IP-адрес, маску подсети и основной шлюз, а также предпочитаемые и альтернативные DNS-серверы.

Щелкните на кнопке OK, чтобы сохранить произведенные изменения. Для того чтобы изменения вступили в силу, потребуется перезагрузка компьютера. Если все параметры были указаны верно, после перезагрузки локальная сеть будет активизирована, и компьютеры смогут обмениваться данными.

Теперь, чтобы получить доступ к

папкам и файлам другого компьютера,

необходимо настроить сетевой доступ к

удаленным компьютерам.

Дата добавления: 2015-07-07; просмотров: 289 | Нарушение авторских прав

Читайте в этой же книге: Компьютерная сеть – это система компьютеров, связанная каналами передачи информации. | Общая схема соединения компьютеров в локальной сети называется топологией сети. | Возможности сетей с различными топологиями | Аппаратное обеспечение сети | Концепция рабочих групп | Подключение сетевого диска |mybiblioteka.su - 2015-2018 год. (0.028 сек.)mybiblioteka.su

Настройка конфигурации сети

Несмотря на то что мастер настройки сети автоматически создает все необходимые сетевые параметры, свойства сетевых протоколов могут не соответствовать текущей конфигурации локальной сети. Иными словами, мастер не всегда на «отлично» справляется со своей работой. Если, открыв папку Сетевое окружение, вы не увидите в ней значков подключенных к локальной сети компьютеров, придется изменять настройки сетевых протоколов вручную. Для этого понадобятся следующие параметры:

Ø IP-адрес вашего компьютера;

Ø маска подсети;

Ø IP-адрес основного шлюза доступа к Интернету.

Откройте папку Сетевое окружение и щелкните на ссылке Отобразить сетевые подключения в левой панели Сетевые задачи. Откроется окно Сетевые подключения, содержащее значки всех настроенных в системе сетевых подключений. Дважды щелкните на значке соответствующего сетевого подключения, чтобы открыть окно с данными о состоянии подключения локальной сети.

В частности, в окне указана длительность активного сетевого соединения, скорость соединения, активность (сколько байтов информации отправлено и принято). Все параметры сетевого соединения представлены в этом же окне на вкладке Поддержка. Там можно узнать тип IP-адреса (введен вручную или назначен DHCP), IP-адрес компьютера, маску подсети и IP-адрес основного шлюза.

Вкладка Поддержка.

Кроме того, если щелкнуть на кнопке Подробности, можно получить дополнительные сведения, такие как физический MAC-адрес сетевого адаптера. В окне также расположена кнопка Исправить, позволяющая исправить некоторые проблемы, связанные с подключением.

Щелкните на кнопке Подробности, чтобы открыть это окно.

Щелкните на кнопке Исправить, чтобы исправить проблемы с сетевым подключением. Порой действительно помогает :)

Чтобы внести какие-либо изменения в конфигурацию локальной сети, щелкните на кнопке Свойства. Откроется окно со свойствами сетевого подключения.

Чтобы изменить аппаратные настройки сетевой платы, щелкните на кнопке Настроить. Кроме того, установите флажок При подключении вывести значок в области уведомлений, чтобы при подключении к локальной сети в области уведомления Windows XP отображался специальный значок.

Настройка параметров TCP/IP - основной шаг, позволяющий добиться работоспособности локальной сети. В окне Подключение по локальной сети выберите пункт Протокол Интернета (TCP/IP) и щелкните на кнопке Свойства. Откроется окно Свойства: Протокол Интернета (TCP/IP).

Для стандартной домашней сети можно рекомендовать такие параметры. Адреса компьютеров указывайте в диапазоне 192.168.0.2-192.168.0.50, т.е. первый компьютер получает адрес 192.168.0.2, второй - 192.168.0.3 и т.д. Адрес 192.168.0.1, как правило, присваивается основному шлюзу сети. Маску подсети укажите как 255.255.255.0. Во многих случаях такая конфигурация подойдет для организации работы локальной сети.

Если мастер настройки сети выполнил свою работу, то IP-адрес компьютеру назначается автоматически. В противном случае адрес придется указать вручную. Для этого выберите переключатель Использовать следующий IP-адрес и введите IP-адрес компьютера в поле Использовать следующий IP-адрес, а в поле Маска подсети – маску подсети. Если в сети используется определенный шлюз, такой как маршрутизатор, укажите его IP-адрес в поле Основной шлюз. Вводить IP-адреса первичного и вторичного DNS-серверов, как правило, не обязательно (хотя порой и требуется).

Если компьютер используется в нескольких сетях, щелкните на вкладке Альтернативная конфигурация. В ней можно, выбрав переключатель ввести параметры альтернативной конфигурации IP, включая IP-адрес, маску подсети и основной шлюз, а также предпочитаемые и альтернативные DNS-серверы.

Щелкните на кнопке OK, чтобы сохранить произведенные изменения. Для того чтобы изменения вступили в силу, потребуется перезагрузка компьютера. Если все параметры были указаны верно, после перезагрузки локальная сеть будет активизирована, и компьютеры смогут обмениваться данными.

Теперь, чтобы получить доступ к

папкам и файлам другого компьютера,

необходимо настроить сетевой доступ к

удаленным компьютерам.

Дата добавления: 2015-08-18; просмотров: 84 | Нарушение авторских прав

Читайте в этой же книге: Компьютерная сеть – это система компьютеров, связанная каналами передачи информации. | Общая схема соединения компьютеров в локальной сети называется топологией сети. | Возможности сетей с различными топологиями | Аппаратное обеспечение сети | Концепция рабочих групп | Подключение сетевого диска |mybiblioteka.su - 2015-2018 год. (0.016 сек.)mybiblioteka.su

Конфигурирование виртуальных ЛВС (VLAN) - Корпоративные информационные сети - Информационные технологии - Каталог статей

Конфигурирование виртуальных ЛВС (VLAN).

Виртуальные локальные сети представляет собой логическое объединение устройств или пользователей. Объединение их в группу может производиться по выполняемым функциям, используемым приложениям, по отделам и т.д., независимо от их физического расположения в сегментах (segment). Конфигурирование виртуальной сети производится на коммутаторе программным путем. Виртуальные сети не стандартизированы и требуют использования программного обеспечения от производителя коммутатора.

Конфигурация типичной локальной сети определяется физической инфраструктурой соединения устройств, образующих сеть. Группировка пользователей осуществляется исходя из расположения их компьютеров по отношению к концентратору (hub), и основывается на структуре кабелей, ведущих к монтажному шкафу. Маршрутизатор, связывающий между собой все концентраторы, обычно осуществляет сегментацию сети и действует как широковещательный брандмауэр (broadcast firewall). В то же время сегменты, созданные коммутаторами, таким свойством не обладают. Такой тип сегментации при группировке не учитывает взаимосвязи рабочих групп и требования к ширине полосы пропускания. Вследствие этого они используют один и тот же сегмент и в равной степени претендуют на одну и ту же полосу пропускания, хотя требования к ней для различных групп и подразделений могут значительно различаться.

Виртуальная сеть логически сегментирует физическую инфраструктуру сети на отдельные подсети (в Ethernet они называются широковещательными доменами, broadcast domain). В образовавшейся виртуальной сети широковещательные фреймы коммутируются только между портами (port) этой сети.

В первоначальных реализациях виртуальных сетей использовалась разметка портов, которая объединяла в широковещательный домен устройства группы, выбираемые по умолчанию. Современные требования включают в себя необходимость расширения сферы действия виртуальной сети на всю сеть. Такой подход позволяет объединить географически разделенных пользователей посредством создания виртуальной локальной сети. Конфигурация виртуальной сети осуществляет скорее логическое, чем физическое объединение.

В локальных сетях, содержащих коммутирующие устройства, использование технологии виртуальных сетей представляет собой эффективный и экономически выгодный способ объединения пользователей сети в рабочие группы независимо от их физического расположения. На рис. 3.2 проиллюстрированы различия между сегментацией в виртуальной сети и в обычной локальной сети. Главными среди них являются следующие:

1.

2. Обмен информацией между виртуальными сетями обеспечивается маршрутизацией 3-го уровня.

3. Виртуальная сеть предоставляет средство управления широковещанием.

4. Включение пользователей в виртуальную сеть производится сетевым администратором.

5. VLAN позволяет повысить степень защиты информации в сети за счет задания сетевых узлов, которым разрешено обмениваться информацией друг с другом.

Использование технологии виртуальных сетей позволяет сгруппировать порты коммутатора и подсоединенные к ним компьютеры в логически определенные рабочие группы следующих типов:

1. Сотрудники одного отдела.

2. Группа сотрудников с пересекающимися функциями.

3. Различные группы пользователей, совместно использующих приложения или программное обеспечение.

Важной особенностью архитектуры виртуальных сетей является их способность передавать информацию между взаимосвязанными коммутаторами и маршрутизаторами, подключенными к корпоративной магистрали. Такая транспортировка делает возможным обмен информацией в рамках всего предприятия. Благодаря транспортировке исчезают физические границы между пользователями, повышается гибкость конфигурационных решений при перемещении пользователей в другое место и становятся доступными механизмы, обеспечивающие взаимосвязанную работу компонентов магистральной системы.

Магистраль обычно служит местом сбора больших потоков данных. Она также передает конечному пользователю информацию виртуальной сети и выполняет идентификацию коммутаторов, маршрутизаторов и непосредственно подсоединенных к магистрали серверов. В магистрали обычно используются мощные широкополосные каналы, обеспечивающие передачу потоков данных по всему предприятию.

Роль маршрутизаторов в виртуальных сетях отличается от их роли в обычных локальных сетях, заключающейся в создании брандмауэров (firewall), в управлении широковещанием, а также в обработке и распределении информации о маршрутах.

Маршрутизаторы остаются необходимыми и в коммутируемых архитектурах, в которых создана конфигурация виртуальной сети, поскольку они обеспечивают обмен информацией между логически определенными рабочими группами. Маршрутизаторы обеспечивают устройствам виртуальной сети доступ к совместно используемым ресурсам, таким как серверы и хосты. Они также обеспечивают связь с другими частями сети, которые логически сегментированы на основе традиционного подхода, основанного на выделении подсетей, или требуют доступа к удаленным серверам через каналы распределенных сетей. Обмен информацией на 3-м уровне, осуществляемый в коммутаторе или обеспечиваемый извне, является необходимым элементом любой высокопроизводительной коммутационной архитектуры.

Внешние маршрутизаторы могут быть с высокой финансовой эффективностью интегрированы в коммутируемую архитектуру путем использования одного или нескольких высокоскоростных магистральных соединений. Как правило, используются соединения FDDI, Fast Ethernet или ATM, которые обладают следующими преимуществами:

1. Увеличенная пропускная способность соединений между коммутаторами и маршрутизаторами.

2. Использование всех физических портов маршрутизатора, требуемых для обмена информацией между VLAN.

3. Архитектура виртуальной локальной сети не только обеспечивает логическую сегментацию, но и значительно увеличивает эффективность работы сети.

Проблемы, связанные с совместным использованием локальных сетей и появление коммутаторов побуждают к замене традиционных конфигураций локальных сетей на конфигурации коммутируемых виртуальных сетей. Эти коммутируемые конфигурации отличаются от традиционных конфигураций локальных сетей следующими особенностями:

· Коммутаторы устраняют физические ограничения, возникающие вследствие совместного использования концентратора, поскольку они логически группируют пользователей и порты всего предприятия. Вместо концентраторов в монтажных шкафах устанавливаются коммутаторы. Они не требуют изменений в расположении кабелей (или требуют незначительных) и могут полностью заменить совместно используемый концентратор с выделенными для каждого пользователя портами.

· Коммутаторы могут быть использованы для создания виртуальных сетей осуществляющих сегментацию. В традиционных конфигурациях локальных сетей сегментация осуществляется маршрутизаторами.

Каждый коммутатор обладает способностью принимать решения о фильтрации и отправке фреймов (frame) на основе метрики виртуальной сети, определяемой сетевым администраторами, а также способностью передавать эту информацию другим коммутаторам и маршрутизаторам сети.

Наиболее общими подходами к логической группировке пользователей в отдельные виртуальные сети являются фильтрация фреймов и их идентификация. Оба этих подхода характеризуются тем, что каждый фрейм исследуется при получении или отправке его коммутатором. Основываясь на наборе правил, определяемом администратором, коммутаторы определяют, куда будет передан фрейм, будет ли он фильтроваться или передаваться широковещательно. Эти механизмы контроля могут применяться администратором централизованно (с использованием программного обеспечения для управления сетью) и легко реализуются во всей сети.

При фильтрации фреймов исследуется индивидуальная информация каждого фрейма. Для каждого коммутатора создается таблица фильтрации; это обеспечивает высокий уровень административного контроля, поскольку становится возможным исследование многих атрибутов каждого фрейма. В зависимости от типа коммутатора локальной сети (LAN switch) группировка может производиться на основе адресов управления доступом к передающей среде (Media Access Control address) или на основе протокола (protocol) сетевого уровня. Коммутатор сравнивает фильтруемые фреймы с элементами таблицы фильтрации и на этой основе предпринимает соответствующее действие.

Первоначально виртуальные сети базировались на фильтрах, а группировка пользователей основывалась на таблице фильтрации. Расширение такой модели было затруднительным, поскольку для каждого фрейма приходилось выполнять поиск в таблице фильтрации.

При использовании тегов (tag) каждому фрейму назначается уникальный, определяемый пользователем идентификатор. Такой метод был избран отделом стандартов Института инженеров по электротехнике и электронике (Institute of Electrical and Electronic Engineers, IEEE) по той причине, что он допускает расширяемость сети. Использование фреймовых тегов получает все большее признание в качестве стандартного механизма распределения портов; по сравнению с фильтрацией фреймов он обеспечивает большие возможности расширения (scalability) сети в пределах предприятия. Стандарт IEЕЕ 802.lq регламентирует использование фреймовых тегов в качестве способа реализации виртуальной сети.

Использование фреймовых тегов при проектировании виртуальных сетей представляет собой подход, специально разработанный для коммутируемых коммуникаций. При использовании тегов в заголовок каждого фрейма при его отправке по сетевой магистрали помещается уникальный идентификатор. Этот идентификатор считывается и анализируется каждым коммутатором перед его широковещательной передачей или перед отправкой на другие коммутаторы, маршрутизаторы или устройства конечных станций. При выходе фрейма из сетевой магистрали и перед отправкой на конечную станцию коммутатор удаляет этот идентификатор из фрейма. Процесс идентификации фреймов происходит на 2-м уровне эталонной модели OSI и не требует большой обработки или обмена служебными сообщениями.

Статическая виртуальная сеть (Static VLAN) представляет собой совокупность портов коммутатора, статически объединенных в виртуальную сеть. Эти порты поддерживают назначенную конфигурацию до тех пор, пока она не будет изменена администратором. Хотя для внесения изменений статические виртуальные сети требуют вмешательства администратора, к их достоинствам можно отнести высокий уровень безопасности, легкость конфигурирования и возможность непосредственного наблюдения за работой сети. Статические виртуальные сети эффективно работают в ситуациях, когда необходимо контролировать переезды пользователей и вносить соответствующие изменения в конфигурацию.

Динамические виртуальные сети (dynamic VLAN) представляют собой логическое объединение портов коммутатора, которые могут автоматически определять свое расположение в виртуальной сети. Функционирование динамической виртуальной сети основывается на МАС-адресах, на логической адресации или на типе протокола пакетов данных. При первоначальном подключении станции к неиспользуемому порту коммутатора соответствующий коммутатор проверяет МАС-адрес в базе данных управления виртуальной сетью и динамически устанавливает соответствующую конфигурацию на данном порте. Основными достоинствами такого подхода является уменьшение объема работ в монтажном шкафу при добавлении нового пользователя или при переезде уже существующего и централизованное извещение всех пользователей при добавлении в сеть неопознанного пользователя. Основная работа в этом случае заключается в установке базы данных в программное обеспечение управления виртуальной сетью и в поддержания базы данных, содержащей точную информацию обо всех пользователях сети.

Резюме

Виртуальные сети функционируют на 2-м и 3-м уровнях эталонной модели OSI.

Важной особенностью архитектуры VLAN является ее способность передавать информацию между взаимосвязанными коммутаторами и маршрутизаторами, подсоединенными к корпоративной магистрали.

Проблемы, возникающие при совместном использовании локальных сетей и коммутаторов, побуждают к замене традиционных конфигураций локальных сетей коммутируемыми конфигурациями виртуальных сетей.

Наиболее общими подходами при осуществлении логической группировки пользователей в отдельные виртуальные сети являются фильтрация фреймов, использование фреймовых тегов и идентификация фреймов.

Существуют три основных типа виртуальных сетей: сети с центральным портом, статические виртуальные сети и динамические виртуальные сети.

Среди достоинств виртуальных сетей можно выделить следующие.

Использование виртуальных сетей позволяет уменьшить административные затраты, связанные с решением вопросов переезда, добавления новых пользователей и изменений в структуре сети.

Они обеспечивают управление широковещанием.

Виртуальные сети обеспечивают защиту информации в рабочих группах и во всей сети.

Виртуальные сети позволяют сэкономить средства за счет использования уже существующих концентраторов.

Протокол распределенного связующего дерева (STP) и его конфигурирование

kiberfix.ucoz.ru

Видеоматериалы

Опыт пилотных регионов, где соцнормы на электроэнергию уже введены, показывает: граждане платить стали меньше

Подробнее...С начала года из ветхого и аварийного жилья в республике были переселены десятки семей

Подробнее...Более 10-ти миллионов рублей направлено на капитальный ремонт многоквартирных домов в Лескенском районе

Подробнее...Актуальные темы

ОТЧЕТ о деятельности министерства энергетики, ЖКХ и тарифной политики Кабардино-Балкарской Республики в сфере государственного регулирования и контроля цен и тарифов в 2012 году и об основных задачах на 2013 год

Подробнее...Предложения организаций, осуществляющих регулируемую деятельность о размере подлежащих государственному регулированию цен (тарифов) на 2013 год

Подробнее...

КОНТАКТЫ

360051, КБР, г. Нальчик

ул. Горького, 4

тел: 8 (8662) 40-93-82

факс: 8 (8662) 47-31-81

e-mail:

Этот адрес электронной почты защищен от спам-ботов. У вас должен быть включен JavaScript для просмотра.