Чем отличается ноль от нуль?

Сегодня огромное множество статей посвящено электрике и практически ни одно пособие, будь то электронное издание или статья, изложенная на бумаге, не обходит стороной всем известный проводник, имеющий аббревиатуру N (нулевой проводник). В одних статьях пишут «ноль», в других «нуль». Поэтому возникает вопрос, как правильно называть понятный и, в то же время, загадочный проводник N, ноль или нуль?

Прежде чем ответить на поставленный вопрос, предлагаю окунутся в этимологию, т.е в науку, которая правильно толкует слова.

Ноль происходит от латинского слова “NULLUS”- никакой, пустой, несуществующий. В русском языке, ноль позаимствовали с немецкого языка,”NULL”. Привезли в Россию “NULL” ученые, во времена Петра I. До петровских времен вычислениями занимались с помощью римских цифр.

Нуль в словаре русских синонимов

На голом месте плешь, ничто, шантрапа, десятая спица, отставной козы барабанщик, не велика птица, последняя спица в колеснице, мелкая сошка, нуль без палочки, мелкота, зеро, ниль, маленький человек, ноль без палочки, никто, пятая спица в колеснице, шиш, ноль, нулевой цикл, козявка, шушваль, ничтожность, пигмей, червяк, мелочь, червь, шваль, шушера, шишка на ровном месте, песчинка, пустое место, миздрюшка, нолик, нулевка, ординар, ничтожество, пешка, тля, прыщ на ровном месте, мелюзга, мыльный пузырь, некомпетентный, стрюцкий, нулик.

Что такое ноль и нуль?

Из Справочника по Русскому языку

1. Существуют две формы: ноль и нуль. В терминологическом значении (особенно в косвенных падежах) обычно используется вторая, например: равняется нулю, температура держится на нуле. В устойчивых выражениях встречаются обе формы: а) ноль целых, ноль внимания, в двенадцать ноль-ноль; б) абсолютный нуль, круглый нуль, обратиться в нуль, свести к нулю.

Производное прилагательное обычно образуется от формы нуль, например: нулевой меридиан, нулевой пробег.

Если ноль или нуль означает пусто, зачем он тогда нужен?

Мы не считаем графин в доме бесполезной емкостью, сосуд, который можно было бы выбросить. Согласитесь, на все есть свое время. Графин может какое то время оставаться пустым, затем, в каких-то случаях, мы захотим использовать его для наполнения жидкостью.

Как используется нулевой проводник?

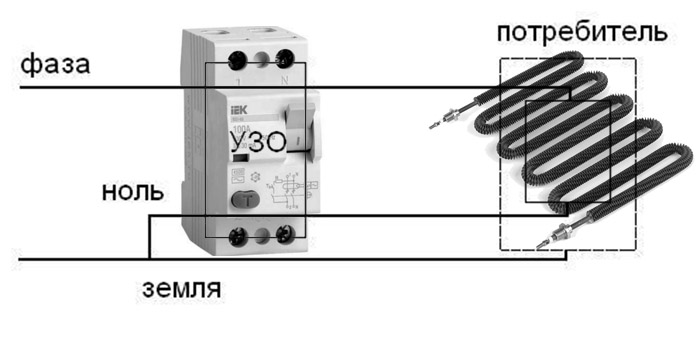

Для однофазной цепи ноль – это просто название проводника, не находящегося под высоким потенциалом,относительно земли.

Нулевой проводник

Схема звезда, в которой присутствует нулевой проводник

Переменные токи каждой фазы в трех одинаковых нагрузках сдвинуты по фазе ровно на одну треть и в идеале компенсируют друг друга, поэтому нагрузка в такой схеме обычно называется трехфазной, сосредоточенной нагрузкой. При такой нагрузке векторная сумма токов в средней точке равна нулю.

Нулевой провод, подключённый к средней точке, практически не нужен, т. к. ток через него не течёт. Незначительный ток появляется только тогда, когда нагрузки на каждой фазе не полностью одинаковые и не полностью компенсируют друг друга. И действительно, на практике многие виды трёхфазных четырёхжильных кабелей имеют нулевую жилу вдвое меньшего сечения. Нет смысла тратить дефицитную медь на проводник, по которому ток практически не течёт.

Нулевой проводник

Ноль и нуль в электрике пустым не бывает

Нулевой проводник бывает не таким уж и пустым. Однажды в статье я описал одну нехорошую тенденцию, которая нередко происходит с тех времен, как в обиход вошли импульсные источники питания: DVD видео, телевизоры, компьютеры и т. п.. Эту тенденцию называют — отгорание нуля.

п.. Эту тенденцию называют — отгорание нуля.

Итак, подведем итог: Ноль или нуль используется исходя от того какие строятся предложения, но смысл двух слов имеет один корень от латинского слова «NULLUS»: никакой, пустой, не существующий. Но в электрике нулевой проводник не считается бесполезным. Как раз без него, никак не обойтись. Ноль и нуль — это своего рода синонимы, происходящие от немецкого слова null.

Читайте также статью: «Модульно-штыревое заземление«

Оцените качество статьи:

Ноль или нуль как правильно писать и говорить

Ноль или нуль — как правильно писать и говорить. Казалось бы этот вопрос больше подходит математикам, но на самом деле этот вопрос целиком практически относится к русскому языку. Но результатами нашего исследования вполне могут воспользоваться математики. И смело говорить правильно это слово.

Ноль или нуль

Раньше не было слова «ноль», говорили «нуль», так и писали. Но русский язык очень живой и все слова, которые сложно произносить, он упрощает. Конечно, проще сказать «ноль», а не «нуль». Все слова, которые стало сложно произносить, в конце концов человек заменяет более простыми словами. Так из речи исчезли очень многие слова. Такие слова становятся архаизмами, то есть устаревшими словами.

Конечно, проще сказать «ноль», а не «нуль». Все слова, которые стало сложно произносить, в конце концов человек заменяет более простыми словами. Так из речи исчезли очень многие слова. Такие слова становятся архаизмами, то есть устаревшими словами.

Однако, лингвисты все еще признают правомерное употребление и слова «ноль», и слова «нуль». Поэтому, если старенький профессор математики говорит «нуль» — не спешите его исправлять. Он говорит совершенно правильно. Но, слову нуль очень сложно бороться с новеньким ноликом. Слово ноль удобнее и проще говорить и буква «о» в первом слоге смотрится очень логично, гораздо уместнее, чем буква «у» в слове «нуль».

К сожалению, слово нуль постепенно уходит из оборота русского языка. И это не остановить. То есть, можно смело сказать, что «нуль» — это слово — будущий архаизм, который формируется прямо на наших глазах.

Когда писать нуль

Слово «нуль» употребляется в устойчивых выражениях, которые говорят и те, кто при счете употребляет ноль.

Это, например, такие выражения:

- выражение равно нулю;

- стремится к нулю;

- начинать все с нуля;

- показатель нулевой;

- он стал полным нулем.

Вот в таких выражениях всегда используется нуль.

Как правильно ноль или нуль — ответить на этот вопрос однозначно сложно. И ноль, и нуль — это правильно. Но чаще всего используется слово «ноль». Однако, есть устойчивые выражения, в которых нужно писать только нуль.

Мы часто говорим ноль, наверное, потому что с развитием спорта стало очень удобно быстро сказать «счет ноль-ноль» или «счет ноль-один» и т.д.

В порядковом счете надо использовать слово «ноль», например:

0, 1, 2, 3, 4 и 5 — ноль, один, два, три, четыре, пять.

В алгебре, когда исследуются уравнения и графики, часто используется слово «нулю» в родительном, дательном, творительном и в предложном падежам. В именительном падеже слово нуль практически не используется. Как пишется ноль или нуль в русском языке — вы можете написать нуль и это не будет ошибкой, просто не современно. А можете написать ноль — и это не вызовет к вам никаких вопросов, а у проверяющего вашу письменную работу не возникнет такого эффекта, как «зацепиться взглядом». Кроме того, не все учителя знают, что слово нуль еще является правильным к написанию и к говорению и могут посчитать употребление этого слова, как ошибку.

Как пишется ноль или нуль в русском языке — вы можете написать нуль и это не будет ошибкой, просто не современно. А можете написать ноль — и это не вызовет к вам никаких вопросов, а у проверяющего вашу письменную работу не возникнет такого эффекта, как «зацепиться взглядом». Кроме того, не все учителя знают, что слово нуль еще является правильным к написанию и к говорению и могут посчитать употребление этого слова, как ошибку.

Также и может случиться наоборот. Поинтересуйтесь у учителя, как он относится к вопросу «ноль или нуль», чтобы не получить неудовлетворительную оценку. Многие наши учителя учились в то время — когда на ноль говорили нуль и считают только написание «нуль» правильным и могут требовать это и от своих учеников. Тогда вы можете пойти такому учителю навстречу, ведь все равно написание «нуль» тоже является верным, просто слегка устаревшим. Но если вы напишете ноль в устойчивых выражениях вместо нуля, вы получите неудовлетворительную оценку вполне справедливо. Советуем вам, выучить эти выражения наизусть.

Примеры написания

- Ты сегодня обнулился, выбросив из головы негативные мысли, и снова стал свежим, помолодевшим и полным планов и надежд.

- Нулевой показатель нами совсем не ожидался.

- Счет матча «пять-ноль».

- Ты должен рассмотреть, при каком значении икс, это выражение стремится к нулю.

- Ты должен стремится к вершинам знания, а ты стремишься к нулю в них.

- Мой телефон «плюс семь девять шесть два три семь ноль». Запомнила?

- Выражение изначально равно нулю.

- Нарисуем числовую ось и отметим на ней ноль. Посмотрите, справа от нуля — положительные числа, а слева от нуля — отрицательные числа. Давайте отметим их.

«Ноль» или «нуль»: как правильно писать слово?

Русский язык отличается тем, что сохранил в себе слова, которые сформировались еще во времена Древней Руси. Сейчас они имеют немного другое написание и звучание. Однако современному человеку приходится задумываться об их правописании, потому как исторические корни слов ему не знакомы. Статья расскажет о том, как же все-таки правильно: «ноль» или «нуль».

Статья расскажет о том, как же все-таки правильно: «ноль» или «нуль».

Как правильно: «ноль» или «нуль»?

Традиционно лингвистами считается, что оба варианта употребления слов уместны и правильны в русском языке. Однако «нуль» − это устаревшая форма употребления, которая практически не используется в современной речи и письме. Слово «нуль» можно нередко встретить в математике.

Запомнить! Слова «ноль» и «нуль» оба являются правильными, нельзя утверждать, что какое-либо из них неверно.

Для современной речи и письма слово «ноль» является более актуальным. Поэтому можно утверждать, что именно эта форма слова правильная. Но это не означает, что писать и говорить «нуль» неправильно.

Дополнительная информация. Большое количество лингвистов считает, что словоформа «нуль» в скором времени станет «мертвой», то есть останется в существовании лишь в словаре устаревших слов.

Этимология слова

Одной из теорий происхождения слова «нуль» считают заимствование слова «null» из немецкого в 18 веке. Также существует теория, что слово произошло от шведского «noll», однако с ней согласны не все лингвисты. Другая теория повествует, что слово пришло в русский язык из итальянского от слова «nulla», которое имеет значение пустоты, ничего не содержащей.

Также существует теория, что слово произошло от шведского «noll», однако с ней согласны не все лингвисты. Другая теория повествует, что слово пришло в русский язык из итальянского от слова «nulla», которое имеет значение пустоты, ничего не содержащей.

Слово «ноль» также произошло от немецкого «null» посредством преобразования из слова «нуль». Однако «ноль» как цифра существовал еще в записках племен Майя и Древнем Востоке.

Дополнительная информация. Жители Древнего Египта еще во 2 веке до нашей эры использовали похожие на ноль иероглифы.

В каких случаях следует использовать слово «нуль»?

Сейчас слово «нуль» чаще всего используется в математическом языке. Его можно услышать в различных учебных заведениях.

Также именно слово «нуль» используется в различных устных фразеологизмах и устойчивых фразах, поскольку они были образованы, когда форма «нуль» была наиболее актуальной.

Примеры предложений

Ниже представлены слова, содержащие слово «нуль», для лучшего понимания его значения и употребления:

- Майк решил начать с нуля и переехал в Канаду к бабушке.

- Все считали, что опуститься ниже нуля было невозможно, но она разрушила этот миф.

- Он попросил отстричь его волосы под нуль, потому что его огненные кудри ассоциировались с прошлыми неудачами и падениями.

- Она всеми способами пыталась свести их общение к нулю, но ее будущий муж был настойчивым мужчиной.

- Нуль был излюбленным числом нашей учительницы математики, потому что задачи, имеющие такой ответ, были самыми простыми для решения.

- Начать жизнь с нуля могут лишь люди с сильным характером и огромным багажом неудач.

- Отстричь волосы под нуль было ее худшим решением, потому что она навсегда потом осталась с короткими волосами.

В каких случаях используется слово «ноль»?

Стоит заметить, что, по правилам русского языка, именно слово «ноль» используется в различных выражениях.

А также в выражениях с числительными. Выражение, означающее полночь, имеет написание «ноль-ноль».

Слово «ноль» также нередко используется по отношению к человеку, который совсем не обладает знаниями и умениями в какой-либо области («Он был полный ноль в математике»).

Нередко слово «ноль» используется в разговорных выражениях и словосочетаниях.

Примеры предложений

Далее приведены предложения, содержащие слово «ноль»:

- Если ты считаешь, что я ноль в физике, то посмотри на то, с какой скоростью я решаю самые трудные задачи.

- Абсолютный ноль в математике, это когда при любом умножении, делении и сложении в конце все равно получается ноль.

- Я получила от Алексея ноль внимания, хотя надеялась на взаимную симпатию ко мне.

- «Да ты ноль без палочки, друг мой!» − прокричала мне бабушка, считая, что я пуст и бесполезен.

- Ноль кажется пустым, но в то же время чем-то бесконечным и бескрайним, показателем того, насколько Вселенная глубокая.

- Если из пятидесяти вычесть пятьдесят, то получится ноль.

- Ноль является загадочным числом, одно лишь его написание − загадка.

Заключение

В статье читатель ознакомился с историей происхождения и различиями слов «ноль» и «нуль». Также в статье приведены синонимы и предложения с данными словами для наилучшего понимания их сходств и различий.

Также в статье приведены синонимы и предложения с данными словами для наилучшего понимания их сходств и различий.

Как правильно писать ноль или нуль

Общаясь на различные темы, читая научную и популярную литературу, решая задачи по математике, люди очень часто задумываются, как правильно писать «ноль» или «нуль»?

Правописание многих слов в русском языке — вопрос очень интересный. Попробуем разобраться в каких случаях правильно писать «ноль», а в каких «нуль».

Происхождение слов «ноль» и «нуль»

Цифра «0» известна с глубокой древности, однако, буквенное обозначение этой цифры появилось не так давно путем заимствования сразу из двух языков: немецкого и шведского.

От немецкого слова «null» произошло наше русское произношение «нуль», в то время как от шведского слова «noll» произошло написание на русском слова «ноль». Отсюда и разночтения в написании слова, обозначающего «ничто, отсутствие чего-либо».

За многие годы существования двух вариантов написания, между ними шла ожесточенная борьба за первенство. Однако, в итоге получилась ничья — в русском языке допустимы оба произношения данного слова. Все различие лишь в значении, в котором эти слова употребляются.

Однако, в итоге получилась ничья — в русском языке допустимы оба произношения данного слова. Все различие лишь в значении, в котором эти слова употребляются.

Когда правильно писать «ноль»

Ниже приведем примеры, когда правильно употреблять написание слова «ноль»:

- Разговорное выражение «ноль без палочки» — так говорят про человека, который из себя мало что представляет.

- Выражение «ноль-ноль» — часто используется в спорте для обозначения счета или в разговорной речи для обозначения времени.

- Шутливое выражение «ноль внимания» — его используют в адрес человека, который всегда поступает по-своему, никогда не прислушивается к чужому мнению и вообще не внимательный.

Когда правильно писать «нуль»

В приведенных ниже выражениях всегда следует писать слово «нуль»:

- Применяется в математике для обозначения нулевого значения числа.

- Для обозначения нуля градусов Цельсия, в разговорах о погоде, о ситуации, когда, например, нет денежных средств, то есть баланс ушел в нуль.

- В выражении: «Я начал все с нуля» — то есть, когда человек все начинает заново, своими силами.

- Делать прическу «под нуль» — в значении: постричь волосы очень коротко, практически налысо.

- Разговорное выражение «свести все к нулю» — то есть превратить какое-то дело в совершенно не значительное, не важное для человека.

Также существуют ситуации, когда возможно употребление обоих вариантов произношения. Например, когда используется прилагательное «нулевой» или «нолевой», в русском языке они считаются равноправными. Также допустима уменьшительно-ласкательная форма: нулик и нолик.

В итоге, чтобы определиться, какое именно слово «ноль» или «нуль» нужно использовать в данном конкретном случае, следует проанализировать контекст, в котором это слово упоминается.

Видео по теме

Подпишитесь на наши интересные статьи в соцетях!

Или подпишитесь на рассылку

Сохрани статью себе в соцсеть!

что значит фаза и ноль в розетке, в чём отличие ноля от фазы

При мелком домашнем ремонте часто возникает необходимость переместить или заменить розетку или выключатель. Сняв их защитные корпуса, можно понять, что к каждому устройству идут всего два (иногда – три) контактных провода. Электрики называют их нолём и фазой, и чаще всего не испытывают трудностей с отличием одного от другого, однако непосвящённому отличить эти провода друг от друга бывает довольно сложно. Тем не менее, чтобы понимать, какая разница между фазой и нолём, не обязательно иметь статус доки в вопросах электричества, и в этой статье мы разберём основные отличия фазы от ноля, а также дадим их общее определение.

Сняв их защитные корпуса, можно понять, что к каждому устройству идут всего два (иногда – три) контактных провода. Электрики называют их нолём и фазой, и чаще всего не испытывают трудностей с отличием одного от другого, однако непосвящённому отличить эти провода друг от друга бывает довольно сложно. Тем не менее, чтобы понимать, какая разница между фазой и нолём, не обязательно иметь статус доки в вопросах электричества, и в этой статье мы разберём основные отличия фазы от ноля, а также дадим их общее определение.

Фаза и ноль в розетке: что это значит

Для того чтобы понять принцип работы любого выключателя или розетки, необходимо знать базовые определения, касающиеся их работы. Итак, для работы любой розетки необходимо два провода: фазный и нулевой. При этом ток поступает только по первому проводу (его ещё называют рабочим). Только подключенная к двум проводникам розетка будет исправно работать.

Справка! На просторах постсоветского пространства существует два основных типа розеток: так называемые евророзетки нового образца, и «совдеповские» старые розетки.

Это отличие имеет ключевую важность, поскольку особенности монтажа, количество и положение проводов у разных типов разъёмов различаются.

Для того чтобы правильно определить «кто есть кто» из проводов, используется специальная отвёртка-индикатор. Приобрести таковую можно во многих магазинах строительной техники или даже в бытовых отделах некоторых супермаркетов. Принцип действия отвёртки довольно прост: при прикосновении кончиком инструмента к фазному проводу, лампочка-индикатор на корпусе прибора начнёт светиться.

Справка! Если дотронуться только до одного провода из двух, удара током не произойдёт. Главное — не «замкнуть» их между собой.

Если дотронуться индикатором до ноля, лампочка отвёртки не засветится, поскольку основная функция «нулевого» – отвод электричества при коротких замыканиях. Обычно такие провода маркируются при помощи синей или голубоватой оплётки. В разъёмах современного стандарта можно также встретить проводки с жёлто-зелёной обмоткой. Они называются «защитными нулевыми» и также служат дополнительной защитой при коротких замыканиях, перенаправляя напряжение к источнику тока или «в землю».

Справка! Определить местоположение фазы и нуля при помощи индикаторной отвёртки, можно вовсе не разбирая розетки.

При любой работе с электричеством в доме необходимо соблюдать базовые правила безопасности и ни в коем случае не пытаться без какого-либо опыта и знаний в области электрики справиться с той или иной проблемой. Помните, что истории известны случаи смертельных исходов при ударах током с напряжением в 50 вольт, не говоря уже о «штатных» 220-вольтовых розетках, находящихся сегодня в каждой квартире.

В чём отличие ноля от фазы

Если подходить к данному вопросу с чисто визуальной точки зрения, то провода обычно можно отличить по цвету защитной оплётки. Фазные провода обычно покрывают оплёткой любого оттенка, кроме синего. Нулевые же провода, как упоминалось выше, имеют синий или голубой окрас.

Если же говорить о функциях проводов, то они достаточно сильно различаются, и если основное предназначение рабочей фазы – подать электричество от источника к электроприбору, то ноль защищает этот прибор от перегорания и жилище от пожара в случае коротких замыканий, происходящих по тем или иным причинам.

Вопреки распространённому мнению, ни ноль, ни фаза не имеют «фиксированного» положения в гнезде розетки и могут находиться как справа, так и слева. Большинство электриков, тем не менее стараются всегда располагать фазу с правой стороны розетки.

Заземление и зануление в чем разница и как отличить проводники

Очень часто даже сами электрики путают два таких понятия как заземление и зануление. Как же их отличить рядовому потребителю?

По определению заземление — это принудительное соединение металлических частей оборудования с землей. Главное его назначение — понизить до минимума напряжение, которое может возникнуть на корпусе аппарата, если произойдет пробой изоляции.

Зануление — это соединение металлических частей эл.оборудования с нулевым проводом. Если произойдет пробой изоляции и фаза попадет на зануленный корпус — получится однофазное короткое замыкание. Оно то и вызовет отключение напряжение через защитный автомат.

Зануление и заземление выполняют по сути одну задачу, но немного разными способами.

Как на практике отличить проводник заземления от нулевого провода?

Допустим у вас не завершен до конца ремонт и из подрозетника торчит кабель с тремя жилами. Определить какая из них фазная не так сложно. Для этого нужно воспользоваться индикаторной отверткой или тестером.

Только поняв какой из проводников является фазным, можно приступать с методам поиска земли и нуля.

1-й способ отличия заземления от зануления

Чтобы выяснить, где заземление и зануление, необходимо в первую очередь обратить внимание на цветовою маркировку. Если проводку делал грамотный электрик, то как правило нулевой рабочий проводник имеет синий цвет, а заземляющий защитный желто-зеленый.

Но не стоит полагаться на это на 100% и всегда перепроверяйте другими способами:

2-й способ

- ⚡отключите все приборы в квартире и автоматы в эл.щите

- ⚡отсоедините заземляющий проводник в щите от шинки заземления (шина PE) или корпуса

- ⚡заново включите автоматы

- ⚡мультиметром в режиме переменного напряжения замерьте показания между жилами. При этом заранее индикаторной отверткой выясните где у вас фаза.

- ⚡там где относительно фазного проводника напряжение будет в пределах 220В — это и есть ноль. Другой проводник — защитная земля.

3-й способ отличия заземляющего проводника от нулевого

Данный метод применим, когда на вводе установлен двухполюсный автомат (то есть автомат одновременно отключает фазный и нулевой проводники):

- ⚡отключаете все приборы и вводной автомат

- ⚡мультиметром в режиме «прозвонки» соединяете предполагаемый заземляющий провод и металлические корпуса ближайшего борудования, которое должно быть заземлено — батареи, ванная и т.д.

- ⚡та жила, на которой тестер будет показывать близкое значение к нулевому или издавать звуковой сигнал — и будет землей. Там где сопротивление будет близко к бесконечности — рабочий ноль.

4-й способ как определить заземление и зануление

- ⚡отключаете все приборы в квартире, не только выключателем, но и из розеток тоже

- ⚡отключаете вводной двухполюсный автомат

- ⚡на выходе с автомата между нулевым и фазным проводом ставите перемычку — шунт

- ⚡с помощью тестера в режиме прозвонки диодов проводите замеры на проводниках в подрозетнике

- ⚡фазная и нулевая жила должны давать между собой полный ноль. Тестер будет пищать.

- ⚡оставшаяся жила и есть заземляющая

Данный способ наименее предпочтительный и несет за собой большие риски для неопытного пользователя эл.энергии. Поэтому используйте его в последнюю очередь, если имеете необходимые навыки и знания.

Статьи по теме

Что, почему и как создать сеть с нулевым доверием

Этот доклад объясняет, почему прошлые решения, такие как SDN или SDF, не очень хороши, и как HashiCorp Consul может помочь вам построить сеть с нулевым доверием, которая будет работать для ваших инженерных групп.

Обновление 2020: Чтобы узнать больше о проблемах, влиянии на бизнес и 4 столпах безопасности нулевого доверия, посетите новую страницу HashiCorp Zero Trust Explained.

Выписка

Спасибо, ребята; спасибо, что нашли время.Для тех из вас, кто меня не знает, меня зовут Армон. Я один из основателей и технический директор HashiCorp. Ты найдешь меня повсюду в Интернете как Армон, после этого я опубликую слайды в Твиттере. И если у вас есть какие-либо вопросы, не стесняйтесь связаться со мной.

Для тех из вас, кто менее знаком с HashiCorp или, возможно, знает только некоторые из инструментов, над которыми мы работаем: Как компания, мы стараемся сосредоточиться на следующем: Каков широкий круг проблем, когда мы пытаемся внедрить облачные технологии? на базе инфраструктуры? И, на наш взгляд, есть четыре разных уровня, четыре разных проблемы.Один из них: как мы обеспечиваем инфраструктуру? Что мы думаем о настройке и управлении инфраструктурой в первый день, второй день, когда мы его развиваем с течением времени, и день N, когда мы выводим эту инфраструктуру из эксплуатации на протяжении всего жизненного цикла. И наша главная цель — наш инструмент Terraform.

Как мы относимся к проблемам защиты облачных инфраструктур, таких как управление секретами, управление ключами, защита данных, идентификация приложений? В центре нашего внимания находится наш инструмент Vault. Тогда возникает вопрос: как соединить все эти сервисы вместе? Поскольку мы собираемся смешивать наши приложения на основе виртуальных машин, наши приложения на основе контейнеров и наши бессерверные приложения, и мы хотим, чтобы все они работали как единое логическое приложение.Как нам объединить все эти части и связать их вместе? Проблема с сетевым сервисом подключения. Это наш инструмент Consul, и сегодня мы поговорим о нем подробнее.

И, наконец, как мы развертываем наши приложения? Как предоставить разработчикам простой интерфейс, чтобы они могли развертывать приложение, увеличивать и уменьшать масштаб, изменять конфигурации и управлять жизненными циклами приложений независимо от жизненного цикла машины. И это наш инструмент Nomad для развертывания приложений. Просто дает немного контекста.

Помимо традиционных сетей

На самом деле речь идет о сетях с нулевым доверием. Я думаю, прежде чем мы сможем это сделать, полезно иметь немного контекста о традиционных сетях. Что мы думаем об эксплуатации и обеспечении безопасности наших сетей сегодня, и почему нулевое доверие вообще имеет смысл? Я думаю, что эта диаграмма — это то, что вы считаете классической стандартной сетевой топологией. У вас есть четыре стены центра обработки данных и ваша единственная точка входа / выхода, где все ваши данные входят и выходят по одному каналу в центр обработки данных.

При таком подходе мы бы развернули все наши забавные сетевые промежуточные устройства прямо у входной двери. Мы разместили наши брандмауэры, наш четвертый уровень, наш WAF (межсетевой экран веб-приложений), наш седьмой уровень, наши системы IDS, IDP, SIEM — все эти сетевые устройства промежуточного слоя, чтобы в основном фильтровать входящий и исходящий трафик. И наша цель — в основном создать это разделение зон. Нам нужна красно-зеленая зона, в которой мы говорим, что все, что находится вне нашей сети, плохо — это красный цвет, это ненадежный.Мы не знаем, что это за трафик. Внутри все зеленое. Он прошел проверку, прошел через все наши проверки у входной двери, и мы сказали: «Это хорошее движение. Теперь мы находимся в доверенной зоне ».

Это классический подход к сетевой безопасности. И в четырех стенах нашей сети, если у нас есть служба A и служба B, и они хотят общаться друг с другом, они могут просто это сделать. Это открытая сеть, поэтому служба A просто подключается и использует HTTP, RPC или любой другой протокол.Но, как правило, этот трафик не шифруется и не аутентифицируется. Вам разрешено разговаривать со службой только благодаря тому, что вы находитесь в моей частной сети. Или мы можем фильтровать блок CIDR и говорить: «Все, что находится внутри блока CIDR, может разговаривать со мной». В четырех стенах.

Что происходит? Периметр сети позволяет нам утверждать доверие. Мы утверждаем, что любому трафику, идущему из четырех стен, мы безоговорочно доверяем. Если мы начнем говорить: «Что ж, внутренняя часть нашей сети становится слишком большой для удобства.Мы не обязательно доверяем всем в этой сети », мы можем начать ее разделять. Мы начнем расставлять в нем зоны. И это могут быть такие вещи, как виртуальные локальные сети, то есть виртуальная локальная сеть, или мы говорим: «Мы помечаем трафик, и тогда они не могут смешиваться вместе».

Он может быть более сложным, чем другие подходы, но мы сегментируем эту сеть. И это модное слово в этой категории. Вы услышите все: от макросегментации, микро, нано, теперь есть пикосегментация.Бог знает, что это такое, правда? Но основная логическая идея все та же. У меня одна общая плоская физическая сеть, и как мне разделить ее на более мелкие куски, более мелкие сегменты? И называем ли мы их фемтосегментами или макросегментами, логически все одно и то же, верно?

И цель наличия этих сегментов состоит в том, чтобы ограничить трафик, проходящий между этими сегментами, чтобы уменьшить радиус действия. И исторически эти сегменты имеют тенденцию быть довольно крупными, довольно крупнозернистыми.Когда мы говорим о VLAN, у вас могут быть сотни или тысячи услуг в каждой VLAN.

Проблемы с традиционной моделью

Так в чем проблема? Это кажется великолепным, кажется достаточно простым. Зачем нужно что-то менять? Первая проблема возникает из модели угроз, которую мы используем, когда думаем об этом портрете сетевой безопасности. Предполагается, что именно эту ситуацию мы предотвращаем. У нас есть замок, вокруг которого мы построили четыре стены, и все идет по нашему подъемному мосту, и мы как бы знаем, что входит и выходит.И мы хотим помешать плохому парню, который находится вне нашей сети, получить доступ к нашей сети, верно? Этот злоумышленник не должен иметь возможность войти и получить доступ, скажем, к Сервису A.

Проблема в том, что в большинстве случаев злоумышленник находится не снаружи. Злоумышленник — сотрудник. Они подрядчик. Они субподрядчики. Это тот, кому мы дали учетные данные для доступа, и у них есть учетные данные VPN, и оказывается, что они находятся внутри сети. Очень редко бывает, что кто-то полностью и полностью находится вне сети.Может быть, это кто-то, кто не является злоумышленником. Это сотрудник, который имеет добрые намерения, но плохо понимает, какие вложения открывать в электронной почте. Они не обязательно являются непосредственно злоумышленником, но фактически они позволили злоумышленнику сесть в частной сети, открыв то, чего у него не должно быть.

Частью проблемы, связанной с предположением: «Давайте построим эту действительно высокую стену замка, а затем все тщательно отфильтруем», является момент, когда злоумышленник оказывается внутри, это провал.Вся система рушится, правда? Потому что предположение было основано на «Я доверяю внутреннему трафику». Так что это серьезная проблема.

Вторая серьезная проблема состоит в том, что логически одна входная дверь, но практически очень редко бывает одна входная дверь. Это похоже на то, что да, есть настоящий вход / выход, когда наши клиенты входят и выходят и достигают наших веб-серверов, но есть небольшая боковая VPN, к которой подключена корпоративная сеть, и к ней подключен наш офис, и еще один наших партнеров подключено через VPN.

На самом деле входной двери никогда не бывает; есть много входных дверей. И это приводит нас к ситуации, когда мы не охраняем ни одного замка. Мы начинаем задумываться об обеспечении безопасности множества различных взаимосвязанных замков. Каждый из них может быть центром обработки данных, физическим офисом или партнерской сетью, и мы не всегда понимаем, что там происходит. Это может быть мобильное устройство, подключенное к VPN. Итак, вы начинаете разрастаться, когда вы внезапно попадаете в этот режим, когда вы думаете: «Есть много разных входных дверей, которые нам нужно убедитесь, что они все время заблокированы.”

Эти вещи можно наблюдать через разные устройства. Это может быть VPN, это может быть темное волокно, это может быть MPLS, верно? Есть много разных подходов. Но на самом деле мы говорим, что у нас есть разделение между доверенной внутренней сетью и ненадежной внешней сетью, и мы собираемся объединить все наши доверенные зоны.

Так что же произойдет, если я смогу попасть в любую из них? Как злоумышленник, моя цель теперь реально состоит в том, чтобы добраться до любой из этих входных дверей.Это не имеет значения, правда? И с практической точки зрения, мне не обязательно атаковать брандмауэр или искать способ обойти правила. Все, что мне нужно найти, — это все, что связано с веб-доступом и имеет уязвимость нулевого дня, или что-нибудь с устаревшей библиотекой. Или зависимость, которая не была исправлена. Каким-то образом я могу подключиться к этой сети. Или я отправляю вам фишинговое письмо и прошу кого-нибудь изнутри открыть его для меня.

В тот момент, когда я могу подключиться к этой сети, теперь она становится чем-то вроде бесплатного для всех.Я могу развернуться и добраться до всего. И если все это звучит относительно гипотетически, то мне очень нравится пример анекдота о взломе Target. Это было всего 18, 24 месяца назад. И было широко известно, что данные о кредитных картах клиентов Target были украдены через систему отопления, вентиляции и кондиционирования воздуха, верно? И когда вы видите этот заголовок, вы спрашиваете: «Как такое возможно? Как система HVAC может привести к компрометации данных кредитной карты клиента? »

Но все сводится к предположению и архитектуре этих сетей.И вы видите, что система HVAC подключена через Wi-Fi к сети магазина. Сеть магазина подключена к корпоративной сети через обратную сеть VPN, а корпоративная сеть подключена к производственной базе данных. Как злоумышленник, они смогли заблокировать слабый протокол шифрования Wi-Fi со стоянки. Им не нужно было заходить в магазин.

На стоянке они могли сломать Wi-Fi, который соединял систему отопления, вентиляции и кондиционирования воздуха, и как только они смогли подключиться к этой сети Wi-Fi, они смогли развернуться — несколько переходов.Если представить себе, в каком-то смысле, магазин может быть слева, корпоративная сеть — посередине, производство — справа. Они могут преобразовать сеть в сеть — потому что все это доверенные зоны, которые взаимодействуют друг с другом — до тех пор, пока они не смогут добраться до базы данных. И оттуда они смогли просто выгнать все данные, находясь на парковке, за тысячи миль от производственной базы данных.

Это супер-супер-актуальный тип атаки, и это то же самое, что случилось с Нейманом Маркусом, это атака Google Aurora, верно? Этот список можно продолжить, чтобы вернуться к предположению, что наша сеть безопасна, и оказалось, что это неверное предположение.

На что все это указывает? В этой модели безопасности есть фундаментальная слабость, верно? У подхода, ориентированного на периметр, есть слабость. Первая большая угроза — внутренняя угроза — это просто полное упущение из модели безопасности. Это просто даже не рассматривается. Он не учитывает, что произойдет, если вы дадите полномочия плохим парням, которые теперь работают на вас. Они внутри вашей сети.

Вторая проблема заключается в том, что у вас так много точек входа, что их трудно защитить.У вас много правил брандмауэра. Для управления всем этим нужно много процесса. Со временем становится сложно управлять всем этим. А когда мы говорим об облаке, все становится сложнее. Все является API, а не точкой входа в нашу сеть. И я думаю, что самым большим обвинением в этом является модель «все или ничего». В отличие от всего остального в сфере безопасности, где это глубокая защита, периметр превращается в все или ничего. Как только я вхожу, я в игре. Игра окончена.

У новых подходов тоже есть проблемы

Я знаю, что это звучит как мрак и мрак.Все печально и безнадежно, правда? Как нам двигаться дальше? Как мы в некотором смысле научимся снова доверять? Думаю, это мотивирующий вопрос. Если мы заглянем внутрь центра обработки данных, он будет выглядеть примерно так: у вас есть десятки, сотни, тысячи уникальных сервисов, все они общаются друг с другом. Существует сложный транспортный поток с востока на запад, и все эти объекты взаимодействуют друг с другом.

Проблема, с которой мы столкнулись сегодня, состоит в том, что эта зона представляет собой плоскую сеть. Как злоумышленник, если я смогу получить доступ к любой из этих служб, я, скорее всего, смогу перейти на любую из других служб.В этом суть проблемы. Если бы мы отступили и спросили: «Что такое платонический идеал? Какой был бы идеальный мир? » Потому что в каком-то смысле нет мира, в котором ни у одного из наших приложений никогда не было бы библиотеки нулевого дня, устаревшей библиотеки или чего-то еще, верно? Это просто реальность.

Если мы примем это и скажем: «Что лучше всего, что мы могли бы иметь с точки зрения сети?» мы хотели бы, чтобы он был настолько детальным, чтобы только сервисы, которым необходимо общаться друг с другом, могли общаться друг с другом.Если сервису A нужно поговорить с сервисом B, отлично, это должно быть разрешено. Если C и D нужно поговорить друг с другом, им следует разрешить это. И мы ограничиваем зону, коробку как можно меньше. Если A скомпрометирован, единственное, что может достать злоумышленник, — это B.

На самом деле проблема в том, что эти чистые срезы встречаются очень редко. A также нужно поговорить с C, B также нужно поговорить с D. Итак, что нам с этим делать? На практике мы обычно уменьшаем масштаб. Мы создаем большую зону, которая затем включает A, B, C и D, и тогда это создает проблему.Потому что теперь, внезапно, если я сломаю B, я могу поговорить с C, даже если нет реальной причины, по которой B и C должны иметь возможность разговаривать друг с другом. Это потому, что я уменьшил масштаб и создал эту более грубую сеть.

Как мы можем придерживаться платонического идеала, заключающегося в том, чтобы представить эти сегменты как можно более мелкими, не уменьшая масштаб, а просто снова создавая эти большие грубозернистые сети?

Когда мы говорим о восстановлении этого доверия к нашей сети, я думаю, что есть три философских лагеря.Есть много разных технических подходов к этой проблеме. Я думаю, что наиболее распространенными из них являются программно определяемые сети, программно определяемый брандмауэр и модель нулевого доверия BeyondCorp. Если вы слышите «BeyondCorp», это в некотором смысле синоним нулевого доверия. Логически похожий подход.

Подход SDN

Когда мы говорим о программно-определяемых сетях, подход гласит: «Давайте начнем с базовой физической сети, которой мы не доверяем». У нас есть эта гигантская плоская сеть, мы объединили все наши центры обработки данных, но мы ей больше не доверяем.Так что же мы будем делать вместо этого? Мы создадим эти виртуализированные сети гораздо меньшего размера, которым мы действительно доверяем.

Мы не будем размещать всех в виртуальной сети. Мы просто добавим A, B, C и D в нашу виртуальную сеть, потому что им нужно общаться друг с другом. Но другие 50 наших сервисов не участвуют. Теперь, если вы сломаете одну из этих служб в этой виртуальной сети, вы сможете получить доступ только к другим в той же виртуальной сети. Проблема в этом подходе — и я думаю, вы, естественно, получите некоторую предвзятость с моей точки зрения; Я думаю, что один из этих подходов имеет наибольший смысл, отсюда и название: SDN исключительно сложно развертывать, исключительно сложно работать и исключительно сложно отлаживать.

Они, как правило, требуют инкапсуляции пакетов, обычно с ними связано снижение производительности, их администрирование сложно, и они в некотором смысле инвертируют то, что вы хотите от своей сети. Типичное обещание моей сети — биты могут попасть туда. Вот что сделало возможным создание сетей. А сейчас вам нужна высоконадежная, хорошо масштабируемая плоскость управления, иначе детали точно не достигнут. Это приносит с собой эту сложную операционную задачу. Нельзя сказать, что это невозможно.Но это один подход.

Подход SDF

Другой подход — это программно-определяемый межсетевой экран. В нем говорится: «Хорошо, давайте оставим нашу плоскую, физическую, ненадежную сеть. Мы ему больше не доверяем ». Но вместо того, чтобы говорить: «Просто потому, что вы находитесь внутри этой штуки, весь трафик неявно разрешен», мы собираемся раздвинуть брандмауэр до предела. Каждый узел — это брандмауэр. На каждом узле работает собственный брандмауэр.

Таким образом, мы можем запускать правила, которые говорят: «Нашему веб-серверу разрешено взаимодействовать с нашей базой данных.«Таким образом, вы не только должны находиться во внутренней сети, но и только определенные машины, которые являются веб-серверами, могут подключаться к базе данных. Так что в некотором смысле это гораздо более приятный подход со стороны SDN, потому что мы сохраняем нашу плоскую сеть, поэтому с ней проще работать, легче отлаживать, и наши обычные инструменты работают. И мы по-прежнему говорим о тех же физических IP-адресах. Это просто немного логики брандмауэра. Большая часть этого превращается в некий центральный набор правил, который гласит: «Веб-сервер может взаимодействовать с базой данных, то есть с шаблонами IP-таблиц на границе.«Появляется новый веб-сервер, вы повторно визуализируете IP-таблицы на границе и говорите:« Хорошо, этому IP-адресу также разрешено разговаривать с ним ».

Проблема заключается в том, что мы сделали привязку личности к IP. Мы сказали: «Хорошо, веб-сервер может взаимодействовать с базой данных. Следовательно, если вы веб-сервер, этот IP-адрес может взаимодействовать с этим IP-адресом. Итак, мы выполняем перевод логической службы в IP для правила. Теперь проблема заключается в следующем: что, если на одном IP-адресе работает несколько устройств? И это может проявляться двумя разными способами.

Один из способов его появления — это использование планировщика: Nomad, Kubernetes, Mesos, Docker, ECS, выберите свой любимый. Они собираются разместить несколько приложений на одном компьютере. Теперь, внезапно, при появлении любого трафика с этого компьютера вы не знаете, какая служба исходит. Это веб-сервер, который обращается к вам, API или какая-то другая служба, работающая на этом компьютере? Все они имеют один и тот же исходный IP-адрес, когда вы видите его в сети. Итак, у вас есть проблема атрибуции.

Другая проблема: что, если в середине сети есть что-то, что переписывает IP-адреса? Это может быть VPN, может быть балансировщик нагрузки, может быть NAT, может быть шлюз. Любое из этих устройств переписывает IP на выходе, и что теперь вы думаете о вашем источнике? Если у меня есть два центра обработки данных, которые общаются через VPN, весь мой трафик выглядит так, как будто он идет из VPN, поэтому я просто говорю: «Все, что идет от VPN», и в этом случае я только что снова создал гигантскую плоскую сеть. .

Внедрение нулевого доверия

Есть проблема: идентификация IP не очень стабильная единица. Это не стабильная личность. Является ли нулевое доверие логическим продолжением всего этого до самого края? Сказать: «Как же нам получить устойчивое представление об идентичности?» Опять же, начните с ненадежной физической сети. Мы этому не верим; мы предполагаем, что злоумышленник попытается это сделать. Затем мы говорим: «Как нам навязать идентичность на грани?» Мы по-прежнему хотим выполнять фильтрацию на границе, как и в случае с брандмауэром, но нам нужна настоящая криптографическая идентификация, а не просто IP-адрес, который является взаимозаменяемым элементом.

Проблема здесь — и нет панацеи ни от одного из этих решений — в том, что мы должны каким-то образом присвоить личность. Должен быть какой-то способ передать идентификационные данные нашему приложению. Обычно это превращается в проблему распространения сертификата. И затем нам нужен какой-то способ усиления этих осевых элементов управления, определяющих, кому разрешено с кем разговаривать, не используя брандмауэр. Потому что межсетевой экран думает «IP-адреса и порты». Здесь мы начинаем говорить о гораздо более логичной идентификации службы.

Здесь возникает вопрос: «Хорошо, как нам сделать это более конкретным? Как это выглядит, когда мы думаем о внедрении нулевого доверия? » Давайте спустимся вниз и сделаем это очень и очень простым с помощью двух сервисов. Начнем с веб-службы и базы данных. Эти объекты могут находиться в одном центре обработки данных. Возможно, они находятся в одном физическом центре обработки данных. Может быть, они оба в облаке. Возможно, наш веб-сервер находится на Prime, а наша база данных находится в облаке.Кто знает? Для целей данного приложения это не имеет значения. Эти вещи существуют где-то в сети, и они могут разговаривать друг с другом.

Раздаем им обоим по паре сертификатов. Один с именем web.foo.com, другой с именем database.foo.com. В сертификате мы закодировали понятие удостоверения службы. Идентификатор веб-службы кодируется как префикс, как и в базе данных. Теперь, когда эти две системы хотят общаться друг с другом, они создают взаимное соединение TLS.Каждый раз, когда вы заходите на веб-сайт своего банка, bankofamerica.com, вы делаете одностороннее соединение TLS. Вы проверяете личность банка. Вы говорите: «Дайте мне сертификат, на котором написано bankofamerica.com. Меня не волнует, какой IP я получил ». Наверняка у них тысячи серверов и тысячи разных IP-адресов. Меня волнует только то, что в сертификате написано bankofamerica.

В их случае им все равно, кто вы. Может быть на вашем телефоне, может быть на вашем ноутбуке, может быть банкомат, подключенный обратно к их серверу.Они делают одностороннюю проверку. Отличие от взаимного TLS в том, что другая сторона проверяет вашу личность. В этом случае веб-сервер подключается к базе данных, выполняет ли эта односторонняя проверка типа «Вы база данных?» Но база данных также проверяет: «Вы действительно веб-сервер?» Вы должны предоставить мне сертификат, подтверждающий, что вы также являетесь веб-сервером. Вот что делает это взаимным, в отличие от стандартного однонаправленного TLS.

После того, как они выполнили эту проверку и сказали: «У нас обоих есть действующие сертификаты; они оба подписаны центром сертификации », и они установили зашифрованный канал.Все, что происходит между ними по сети, теперь зашифровано. Мы создали общий ключ шифрования. Это только половина проблемы. То, что мы сейчас сделали, — это утверждение личности. Мы знаем, что одна сторона — это веб-сервер, а другая — база данных. Мы не знаем, разрешено ли веб-серверам взаимодействовать с базами данных? Нам нужно иметь возможность рассматривать некий набор правил, некий набор политик, который гласит: «Хорошо, отлично, я — база данных, другая сторона — это веб-сервер. Разрешено ли этим вещам разговаривать друг с другом, да или нет? » В этом разница между аутентификацией: «Знаем ли мы личность вызывающего абонента?» и авторизация: «Я знаю вашу личность, но разрешено ли вам это действие?» Нам нужен способ разрешить это.

Логично, что это идея нулевого доверия. Это вопрос: «Как мы можем кодировать и предоставлять идентификационные данные каким-либо стабильным образом, в форме чего-то вроде сертификата, и выдвигать его на край для обеспечения соблюдения идентификационных данных?» И теперь, что мы получаем из этого, не имеет значения, что находится в середине этой сети. Не имеет значения, являетесь ли вы злоумышленником, который сидит в этой сети и может прослушивать трафик. Неважно, случайное ли вы приложение, попавшее в мою частную сеть, или злоумышленник.Если у вас нет действующей личности и у вас нет прав доступа к базе данных, вы не сможете получить доступ к базе данных. Очень маловероятно, что системе HVAC разрешено обращаться к базе данных. По крайней мере, надеюсь, что нет.

Нулевое доверие с Консулом

Как перенести это со слайдов на практическую реализацию? Для нас это является основным направлением работы нашего инструмента Consul, и в последнее время мы работали над превращением Consul в сервисную сеть. Когда мы говорим о проблеме эксплуатации сервис-ориентированной архитектуры или микросервисной архитектуры, я думаю, что есть три большие проблемы.Один из них: как соединить все это вместе? » У меня будет мешанина технологий, верно? Я люблю шутить, что любая достаточно старая компания похожа на гигантское дерево. Вы сокращаете любой банк, и у вас есть мэйнфрейм, расположенный в самом центре, а затем у вас есть голый металл, LVM.

У вас есть контейнеры. У вас будет бессерверная граница. Каждое кольцо технологий все еще существует. Как склеить все это вместе и позволить им работать? Во все времена общим знаменателем была сеть.Что позволяет бессерверной функции взаимодействовать с мэйнфреймом? Они оба говорят по TCP / IP.

Я думаю, что проблема в том, как заставить все эти вещи разговаривать друг с другом, открывать друг друга и объединять их функции? Это одна проблема. Еще одна проблема: как настроить все эти системы? Итак, теперь мы ушли от относительно монолитного мира: «У нас есть несколько крупных монолитных сервисов.

У них есть свои свойства в файле XML. Итак, теперь у нас есть беспорядок распределенной конфигурации.У нас есть 500 сервисов с 500 различными файлами конфигурации. Как вы все логически настраиваете? Как нам это изменить и снова столкнуться с центральной проблемой конфигурации? » И третья проблема — проблема сегментации. Как нам перейти от этих гигантских плоских сетей, в которых все неявно доверяют каждому, к сети с нулевым доверием, в которой неявно никто никому не доверяет? Все явно разрешено.

Для тех, кто не знаком с Consul, это один из наших старых инструментов.Он запущен в 2014 году. Он делает более миллиона загрузок в месяц. У нас есть индивидуальные клиенты с более чем 50 000 агентов. Мы только что прошли интересный тест. Один клиент управлял более чем 35 000 агентов Consul в едином центре обработки данных. И некоторые из людей, которые только что говорили об этом публично — и я думаю, что я хочу выделить, это весь спектр людей. Не думайте об этом так: «Это проблема, которая возникает у меня, если я родился в облачной среде, или это проблема, которая возникает у меня, если я родился в частном центре обработки данных и у меня нет облачной инфраструктуры».Это касается всех, у кого есть сеть, будь то частная сеть, публичная сеть или гибрид этих двух сетей. Это касается всего этого диапазона, потому что в тот момент, когда у вас есть несколько вещей, находящихся в сети, и вы доверяете этой сети, у вас возникает эта проблема.

Первая большая проблема в объединении всех этих сервисов: как они просто общаются друг с другом? Как они находят друг друга? На наш взгляд, вам нужен централизованный реестр. Каждый раз, когда появляется служба или машина, они заполняются как часть этого реестра.Реестр знает: что это за машины? Какие все службы работают? Каково их текущее состояние здоровья? А затем он предоставляет эту розетку через ряд различных API, чтобы вы ее использовали. Может DNS. Что хорошо в DNS, так это то, что об этом говорит почти каждое приложение. Вместо того, чтобы указывать IP-адрес, вы указываете DNS-имя, и оно волшебным образом преобразуется в IP. Интерфейсы HTTP позволяют создавать более совершенные средства автоматизации и инструменты. А веб-интерфейсы удобны для операторов. Если я человек-оператор, я могу войти в систему и увидеть что-то вроде этого: снимок: «Какие узлы в моем кластере? Какие у них услуги? Каково их текущее состояние здоровья? »

Мы не собираемся тратить много времени на поиск сервисов.

Сервисная конфигурация

Идея в основном в том, что вместо того, чтобы иметь источник истины, будут файлы конфигурации на границе, где каждое приложение имеет свой собственный файл конфигурации, и теперь у меня есть 50 или 500 различных источников истины. Как мне это перевернуть? Я хочу иметь центральный источник истины, а файлы конфигурации на краю — лишь его фрагменты.

50 ключей, необходимых для моего приложения, извлекаются из центрального репозитория и вводятся в приложение, но источником истины является централизованная система, а не распределенная система, поэтому управление этими системами немного упрощается.Это также упрощает, когда вы хотите что-то сделать, например: «Я собираюсь перевести приложение в режим обслуживания. Мне не нужно изменять 50 конфигураций и повторно развертывать 50 приложений. Я просто меняю одно центральное значение, выставляю его в реальном времени и перенастраиваю эти системы на периферии ». Это помогает нам, когда мы начинаем создавать более динамичные системы с флагами функций, режимами обслуживания или тому подобными вещами, в которых мы хотим динамически настраивать их во время выполнения.

Самое интересное, что касается сегментации услуг, — это Consul Connect.И Consul Connect был нашим подходом, говоря: «Как сделать нулевое доверие практичным?» Потому что, когда мы говорим о доверии к услугам, возникает несколько ключевых проблем. Как я уже сказал, любая из этих систем — SDN, программно-конфигурируемый межсетевой экран, нулевое доверие — имеет свои проблемы. И я думаю, что проблемы, когда мы говорим о нулевом доверии, заключаются в этих трех проблемах.

Первый: как управлять набором правил, касающихся того, кто и с чем может разговаривать, той проблемы авторизации, о которой мы говорим? Скажем, веб-сервер подключен ко мне как база данных.Это разрешено? Да или нет? Для этого нам нужен какой-то язык правил. Вторая проблема: как мы думаем о распространении сертификатов? Это общеизвестно ужасная проблема. И третий вопрос: как это интегрировать в реальный путь данных? Мы не можем полагаться на что-то вроде таблиц IP, потому что они смотрят на уровень IP и портов.

Когда мы говорим о графе доступа к сервису, мы имеем в виду набор правил, которыми мы можем управлять, кто с кем может разговаривать. А с точки зрения Consul, это логическая услуга логической.Это веб-сервер может взаимодействовать с базой данных. И что очень важно в этой единице управления, так это то, что она не зависит от масштаба, в отличие от IP. И я имею в виду, что если я сказал, что мой веб-сервер может взаимодействовать с моей базой данных, но то, что я пытаюсь обеспечить, это набор элементов управления IP, ну, если у меня есть 50 веб-серверов и 5 баз данных, у меня будет 250 правила брандмауэра — вы их просто умножаете. А если мне нужен 51-й веб-сервер, мне нужно еще пять правил брандмауэра, верно? Итак, существует зависимость IP от масштаба. В результате это не очень хорошая единица.

Если мой веб-сервер перемещается, я меняю правила брандмауэра. В результате это плохой агрегат. Противоположность: если я могу сказать, что мое логическое правило таково: «Веб-сервер может подключиться к базе данных», на самом деле не имеет значения, есть ли у меня 1, 10 или 1000 веб-серверов. Правило «Веб-сервер достигает базы данных» — это то же правило. Есть много способов, которыми вы можете захотеть управлять этим: через CLI, API, UI, инфраструктуру как код с чем-то вроде Terraform. Это не имеет значения; зависит от ваших предпочтений. Вот пример управления им с помощью интерфейса командной строки.Для Consul у вас может быть правило с относительно низким приоритетом, которое гласит: «Мой веб-сервер для чего-либо запрещает», правило общего запрета, но мое правило с более высоким приоритетом «от веб-сервера к базе данных» разрешено. Вы можете создать иерархию правил, как если бы вы это делали с брандмауэром.

Вы можете управлять точно таким же набором правил с помощью веб-интерфейса. Это более удобно для администраторов брандмауэра. Все это сводится к одному и тому же: есть ли у меня центральный набор правил, которые определяют, кто и что может делать? Затем вы перейдете к самой интересной части, настоящей сути проблемы, а именно: как мы распространяем сертификаты? И на практике у большинства организаций есть несколько способов подписания сертификатов, но я думаю, что шутка заключается в том, что средний срок действия сертификата всегда больше, чем средний срок пребывания в должности сотрудника.И это по очень конкретной причине: вы не хотите быть там, когда срок действия истекает. Я уверен, что все мы видели 10-летний сертификат, верно?

Это указывает на проблему: зачем мы это делаем? Это не потому, что имеет смысл иметь 10-летние сертификаты, верно? Никто не может их отозвать или управлять ими. Мы делаем это, потому что распределение и генерация — это кошмар, и поэтому мы минимизируем то, как часто нам приходится это делать. Как мы думаем о решении этой проблемы, чтобы нам не потребовались эти 10-летние сертификаты? И это наша главная цель Consul.Что нам нужно сделать, так это выпустить набор сертификатов TLS, и эти вещи делают для нас две вещи. Они позволяют приложениям иметь надежную криптографическую идентификацию и позволяют им шифровать трафик. Самое сложное — это средняя зона. Как получить там эти сертификаты? И это наша цель.

В тот момент, когда веб-сервер появляется на границе, назначается на машине или вы его развертываете, клиенты Consul создают для него новую пару открытого и закрытого ключей — генерируют пару ключей в памяти, просто случайным образом. ключ с высокой энтропией, но они еще не подписаны.Что им нужно сделать, так это сгенерировать запрос на подпись сертификата, который по сути просто смещает часть открытого ключа с машины и говорит: «Вот открытый ключ, который говорит. «Я веб-сервер». Пожалуйста, подпишите это в центре сертификации ».

Это поступает на серверы Consul, которые затем отвечают за вопрос: «Вы веб-сервер? Можно ли получить сертификат — да или нет? » И если так, они перенаправят его кому-нибудь, чтобы он его подписал. Они могут подписать его сами, если вы хотите, чтобы Consul был вашим центром сертификации, или они могут передать его на аппаратное устройство, Venafi или внешний центр сертификации, такой как Vault.Он переходит к тому, кем вы являетесь, там подписывается, а затем возвращается клиенту.

Ключ в том, что мы не генерируем CSR на время, превышающее, скажем так, 72 часа. Мы не генерируем 10-летние сертификаты; мы создаем трехдневные сертификаты. Затем клиенты становятся ответственными за владение этим жизненным циклом. По мере приближения к истечению срока действия мы сгенерируем новый запрос на подпись сертификата, повторно разместим его, отправим в отставку, вернем его клиенту и будем постоянно управлять этим процессом создания, подписания и ротации.Итак, у нас есть краткосрочные ключи, а не эти десятилетние ключи, которыми сложно управлять.

Как часть формата, сертификаты в основном представляют собой стандартные сертификаты X.509 — то, что вы получите, если зайдете на bankofamerica.com. В них есть небольшой поворот, который называется SPIFFE. Для людей, которые об этом знают, это проект через CNCF, чтобы иметь общий способ говорить об идентичности услуг. А если вы используете другую систему, поддерживающую SPIFFE, — шлюз API, STO, канал и т. Д. — эти вещи могут взаимодействовать друг с другом и согласованно говорить об идентичности.Это цель этого. Но на самом деле форматы не так уж сильно отличаются от того, что уже использует ваш браузер.

Обеспечение соблюдения правил

Затем последняя задача: «Отлично, у нас есть центральный набор правил, кто с кем может разговаривать. Мы разослали удостоверяющие личность сертификаты на периферию. Как вы что-то добиваете? » И это становится вопросом интеграции приложений, и на него есть только два ответа. Во-первых, либо приложение знает о том, что происходит, либо, во-вторых, приложение не знает, что происходит.Если приложение не знает, что происходит, то мы делаем прозрачные прокси. Мы запускаем что-то вместе с приложением, которое использует сертификаты, обеспечивает соблюдение правил и затем передает трафик обратно в приложение.

Он имеет минимальные накладные расходы на производительность, дает нам операционную гибкость, нам не нужно менять приложения. Это будет выглядеть примерно так. Вы передаете элемент управления, метаданные, этим прокси-серверам, которые настроены с помощью сертификатов, правил и всего прочего.Приложения общаются с прокси-сервером, который прозрачно обменивается данными по сети с другой стороной. А как приложение они не модифицируются, они не знают, что происходит.

Итак, приложение общается с прокси, прокси переходит от прокси к прокси, завершается от имени другой стороны. Теперь это может быть любой действительный прокси-сервер, который правильно обрабатывает сертификаты и авторизацию правил. Это может быть такая система, как Envoy, мы поставляем встроенный прокси; может быть HAproxy, NGINX — выберите свой любимый прокси.

Это пример настройки прокси. Здесь мы говорим прокси: «Когда локальное приложение обращается к порту один, два, три, четыре, вышестоящий, это Redis». С точки зрения приложения, все, что оно делает, это подключается к локальному хосту номер один, два, три, четыре. Затем прокси-сервер подключается к Redis, обертывает его в TLS, применяет все правила и авторизации, и приложение просто думает, что общается с Redis как обычно. Что в этом хорошего, так это то, что это дает нам рабочий процесс разработки, так что я могу относиться к нему почти как к SSH, что-то вроде обратного туннеля.Я мог запустить локальный прокси. Это просто обратный туннель к конечному приложению, а затем использование моих обычных инструментов, таких как psql, к которым я привык.

Единственный другой подход — встроенная интеграция. Приложение может знать, что происходит. Хорошая особенность нулевого доверия — это стандартный TLS. Мы не делаем много всего, кроме взаимного TLS. Пакеты SDK для этого в основном просто навязывают взаимный TLS, как обычно, а затем перезванивают и говорят: «Я — база данных. Веб-сервер, поговорите со мной.Разрешите это, да или нет ». Нам нужен обратный вызов для этого центрального набора правил, и на этом все. Вот пример такой интеграции в Go.

Он эффективно добавляет четырехстрочный перфикс, в котором мы настраиваем SDK, чтобы иметь возможность разговаривать с Consul, а затем мы вносим то единственное изменение строки, которое выделено красным, для получения нашей конфигурации TLS. Что это будет делать, так это читать этот публично-частный ключ динамически, выполнять обратный вызов при подключении, чтобы проверить: «Да, нет? Должно ли это быть разрешено? » Но в остальном это стандартный TLS.

Возвращаясь назад, я думаю, что мы пытаемся сосредоточиться на Connect: каковы три большие проблемы рабочего процесса, если вы пытаетесь внедрить сеть с нулевым доверием? Вам нужен способ говорить о правилах того, кто с кем может разговаривать; вам необходимо решить проблему распространения сертификатов на последней миле; а затем вам нужно занять место на пути к данным — вы должны указать, кто с кем может разговаривать. В противном случае все правила мира ничего не значат.

Вкратце, подытоживая, когда мы возвращаемся и говорим о проблемах традиционных сетей, есть три ключевых.Во-первых, мы обычно не рассматриваем внутренние угрозы. Это вопиющее упущение. Будь то Сноуден или ваш фаворит, внутренняя угроза реальна. Вторая большая проблема заключается в том, что существует слишком много точек входа, которые нельзя реально защитить, или, по крайней мере, слишком много, чтобы сказать, что мы будем полностью, в 100% случаев, защищать. Это усугубляется даже тогда, когда мы думаем об облаке.

Последняя часть состоит в том, что она работает против всего остального в области безопасности, то есть многоуровневой защиты. По сути, это подход «все или ничего»; как только вы окажетесь внутри периметра, поцелуйте его на прощание.Таким образом, точка зрения с нулевым доверием состоит в том, чтобы сказать: «Находиться в моей сети или иметь определенный IP-адрес ничего не дает». Мы, опять же, не доверяем самой сети.

И вместо этого подтолкнуть элементы управления к идентификации. Этим удостоверением может быть пользователь — модель Google-BeyondCorp — это может быть служба. Но мы говорим: «Важна идентичность, потому что это более стабильная единица, а не IP». И подход, использующий взаимный TLS, очень похож на то, что мы делаем в общедоступном Интернете.Наша цель с Consul состоит в том, чтобы попытаться решить эту проблему как часть интегрированной линзы размышлений о том, «Каковы все проблемы, когда мы управляем сервисно-ориентированной инфраструктурой?» Но есть много решений этой проблемы.

Это все, что у меня было. Если у вас возникнут вопросы, я опубликую слайды позже. Не стесняйтесь обращаться ко мне. Спасибо. Спасибо.

Поставщики и ресурсы беспроводной связи RF

О мире беспроводной связи RF

Веб-сайт RF Wireless World является домом для поставщиков и ресурсов радиочастотной и беспроводной связи.На сайте представлены статьи, руководства, поставщики, терминология, исходный код (VHDL, Verilog, MATLAB, Labview), тестирование и измерения,

калькуляторы, новости, книги, загрузки и многое другое.

Сайт RF Wireless World охватывает ресурсы по различным темам, таким как RF, беспроводная связь, vsat, спутник, радар, волоконная оптика, микроволновая печь, wimax, wlan, zigbee,

LTE, 5G NR, GSM, GPRS, GPS, WCDMA, UMTS, TDSCDMA, bluetooth, Lightwave RF, z-wave, Интернет вещей (IoT), M2M, Ethernet и т. Д.

Эти ресурсы основаны на стандартах IEEE и 3GPP.Он также имеет академический раздел, который охватывает колледжи и университеты по инженерным дисциплинам и MBA.

Статьи о системах на основе Интернета вещей

Система обнаружения падений для пожилых людей на основе Интернета вещей : В статье рассматривается архитектура системы обнаружения падений, используемой для пожилых людей.

В нем упоминаются преимущества или преимущества системы обнаружения падений Интернета вещей.

Узнать больше➤

Также ссылайтесь на другие статьи о системах на базе Интернета вещей:

• Система чистоты туалетов самолета.

• Система измерения столкновения

• Система отслеживания скоропортящихся продуктов и овощей

• Система помощи водителю

• Система умной торговли

• Система мониторинга качества воды.

• Система Smart Grid

• Система умного освещения на базе Zigbee

• Система интеллектуальной парковки на основе Zigbee.

• Система интеллектуальной парковки на основе LoRaWAN

RF Статьи о беспроводной связи

В этом разделе статей представлены статьи о физическом уровне (PHY), уровне MAC, стеке протоколов и сетевой архитектуре на основе WLAN, WiMAX, zigbee, GSM, GPRS, TD-SCDMA, LTE, 5G NR, VSAT, Gigabit Ethernet на основе IEEE / 3GPP и т. Д. .стандарты.

Он также охватывает статьи, относящиеся к испытаниям и измерениям, по тестированию на соответствие, используемым для испытаний устройств на соответствие RF / PHY. УКАЗАТЕЛЬ СТАТЬИ ДЛЯ ССЫЛКИ >>.

Физический уровень 5G NR : Обработка физического уровня для канала 5G NR PDSCH и канала 5G NR PUSCH рассмотрена поэтапно.

Это описание физического уровня 5G соответствует спецификациям физического уровня 3GPP.

Читать дальше➤

Основы повторителей и типы повторителей :

В нем объясняются функции различных типов ретрансляторов, используемых в беспроводных технологиях.Читать дальше➤

Основы и типы замирания : В этой статье рассматриваются мелкомасштабные замирания, крупномасштабные замирания, медленные, быстрые и т. Д., Используемые в беспроводной связи.

Читать дальше➤

Архитектура сотового телефона 5G : В этой статье рассматривается блок-схема сотового телефона 5G с внутренними модулями 5G

Архитектура сотового телефона.

Читать дальше➤

Основы помех и типы помех: В этой статье рассматриваются помехи в соседнем канале, помехи в одном канале,

ЭМ помехи, ICI, ISI, световые помехи, звуковые помехи и т. Д.Читать дальше➤

5G NR Раздел

В этом разделе рассматриваются функции 5G NR (New Radio), нумерология, диапазоны, архитектура, развертывание, стек протоколов (PHY, MAC, RLC, PDCP, RRC) и т. Д.

5G NR Краткий указатель ссылок >>

• Мини-слот 5G NR

• Часть полосы пропускания 5G NR

• 5G NR CORESET

• Форматы DCI 5G NR

• 5G NR UCI

• Форматы слотов 5G NR

• IE 5G NR RRC

• 5G NR SSB, SS, PBCH

• 5G NR PRACH

• 5G NR PDCCH

• 5G NR PUCCH

• Эталонные сигналы 5G NR

• 5G NR m-последовательность

• Золотая последовательность 5G NR

• 5G NR Zadoff Chu Sequence

• Физический уровень 5G NR

• Уровень MAC 5G NR

• Уровень 5G NR RLC

• Уровень 5G NR PDCP

Учебные пособия по беспроводным технологиям

В этом разделе рассматриваются учебные пособия по радиочастотам и беспроводной связи.Он охватывает учебные пособия по таким темам, как

сотовая связь, WLAN (11ac, 11ad), wimax, bluetooth, zigbee, zwave, LTE, DSP, GSM, GPRS,

GPS, UMTS, CDMA, UWB, RFID, радар, VSAT, спутник, WLAN, волновод, антенна, фемтосота, тестирование и измерения, IoT и т. Д.

См. УКАЗАТЕЛЬ Учебников >>

Учебное пособие по 5G — Это руководство по 5G также охватывает следующие подтемы по технологии 5G:

Учебное пособие по основам 5G

Полосы частот

руководство по миллиметровым волнам

Волновая рамка 5G мм

Зондирование волнового канала 5G мм

4G против 5G

Тестовое оборудование 5G

Сетевая архитектура 5G

Сетевые интерфейсы 5G NR

канальное зондирование

Типы каналов

5G FDD против TDD

Разделение сети 5G NR

Что такое 5G NR

Режимы развертывания 5G NR

Что такое 5G TF

В этом руководстве GSM рассматриваются основы GSM, сетевая архитектура, сетевые элементы, системные спецификации, приложения,

Типы пакетов GSM, структура кадров GSM или иерархия кадров, логические каналы, физические каналы,

Физический уровень GSM или обработка речи, вход в сеть мобильного телефона GSM, установка вызова или процедура включения питания,

MO-вызов, MT-вызов, VAMOS, AMR, MSK, модуляция GMSK, физический уровень, стек протоколов, основы мобильного телефона,

Планирование RF, нисходящая линия связи PS и восходящая линия связи PS.

➤Подробнее.

LTE Tutorial , охватывающий архитектуру системы LTE, охватывающий основы LTE EUTRAN и LTE Evolved Packet Core (EPC).

Он обеспечивает связь с обзором системы LTE, радиоинтерфейсом LTE, терминологией LTE, категориями LTE UE, структурой кадра LTE, физическим уровнем LTE,

Стек протоколов LTE, каналы LTE (логические, транспортные, физические), пропускная способность LTE, агрегация несущих LTE, передача голоса по LTE, расширенный LTE,

Поставщики LTE и LTE vs LTE продвинутые.➤Подробнее.

RF Technology Stuff

Эта страница мира беспроводной радиосвязи описывает пошаговое проектирование преобразователя частоты RF на примере преобразователя RF UP от 70 МГц до диапазона C.

для микрополосковой платы с использованием дискретных радиочастотных компонентов, а именно. Смесители, гетеродин, MMIC, синтезатор, опорный генератор OCXO,

колодки аттенюатора. ➤Подробнее.

➤Проектирование и разработка радиочастотного трансивера

➤Конструкция RF фильтра

➤VSAT Система

➤Типы и основы микрополосковой печати

➤Основы работы с волноводом

Секция испытаний и измерений

В этом разделе рассматриваются контрольно-измерительные ресурсы, испытательное и измерительное оборудование для тестирования DUT на основе

Стандарты WLAN, WiMAX, Zigbee, Bluetooth, GSM, UMTS, LTE.ИНДЕКС испытаний и измерений >>

➤ Система PXI для T&M.

➤ Генерация и анализ сигналов

➤Измерения слоя PHY

➤Тест устройства на соответствие WiMAX

➤ Тест на соответствие Zigbee

➤ Тест на соответствие LTE UE

➤Тест на соответствие TD-SCDMA

Волоконно-оптическая технология

Оптоволоконный компонент , основы, включая детектор, оптический соединитель, изолятор, циркулятор, переключатели, усилитель,

фильтр, эквалайзер, мультиплексор, разъемы, демультиплексор и т. д.Эти компоненты используются в волоконно-оптической связи.

Оптические компоненты INDEX >>

➤Учебник по оптоволоконной связи

➤APS в SDH

➤SONET основы

➤SDH Рамочная конструкция

➤SONET против SDH

Поставщики, производители радиочастотных беспроводных устройств

Сайт RF Wireless World охватывает производителей и поставщиков различных радиочастотных компонентов, систем и подсистем для ярких приложений,

см. ИНДЕКС поставщиков >>.

Поставщики радиочастотных компонентов, включая радиочастотный изолятор, радиочастотный циркулятор, радиочастотный смеситель, радиочастотный усилитель, радиочастотный адаптер, радиочастотный разъем, радиочастотный модулятор, радиочастотный трансивер, ФАПЧ, ГУН, синтезатор, антенну, генератор, делитель мощности, сумматор мощности, фильтр, аттенюатор, диплексор, дуплексер, чип-резистор, чип-конденсатор, чип-индуктор, ответвитель, оборудование для ЭМС, программное обеспечение для проектирования RF, диэлектрический материал, диод и т. д.Производители RF компонентов >>

➤Базовая станция LTE

➤RF Циркулятор

➤RF Изолятор

➤Кристаллический осциллятор

MATLAB, Labview, встроенные исходные коды

Раздел исходного кода RF Wireless World охватывает коды, связанные с языками программирования MATLAB, VHDL, VERILOG и LABVIEW.

Эти коды полезны для новичков в этих языках.

ИНДЕКС ИСХОДНОГО КОДА >>

➤3-8 декодер кода VHDL

➤Код MATLAB для дескремблера

➤32-битный код ALU Verilog

➤T, D, JK, SR коды labview flipflop

* Общая информация о здоровье населения *

Выполните эти пять простых действий, чтобы остановить коронавирус (COVID-19).

ДЕЛАТЬ ПЯТЬ

1. РУКИ: часто мойте их

2. КОЛЕНО: Откашляйтесь

3. ЛИЦО: Не трогай его

4. НОГИ: держитесь на расстоянии более 3 футов (1 м) друг от друга

5. ЧУВСТВОВАТЬ: Болен? Оставайся дома

Используйте технологию отслеживания контактов >>, соблюдайте >> рекомендации по социальному дистанцированию и

установить систему видеонаблюдения >>

чтобы спасти сотни жизней.

Использование концепции телемедицины стало очень популярным в

таким странам, как США и Китай, остановить распространение COVID-19, поскольку это заразное заболевание.

RF Калькуляторы и преобразователи беспроводной связи

Раздел «Калькуляторы и преобразователи» охватывает ВЧ-калькуляторы, беспроводные калькуляторы, а также преобразователи единиц.

Сюда входят беспроводные технологии, такие как GSM, UMTS, LTE, 5G NR и т. Д.

СПРАВОЧНЫЕ КАЛЬКУЛЯТОРЫ Указатель >>.

➤ Калькулятор пропускной способности 5G NR

➤5G NR ARFCN против преобразования частоты

➤Калькулятор скорости передачи данных LoRa

➤LTE EARFCN для преобразования частоты

➤ Калькулятор антенны Яги

➤ Калькулятор времени выборки 5G NR

IoT-Интернет вещей Беспроводные технологии

Раздел IoT охватывает беспроводные технологии Интернета вещей, такие как WLAN, WiMAX, Zigbee, Z-wave, UMTS, LTE, GSM, GPRS, THREAD, EnOcean, LoRa, SIGFOX, WHDI, Ethernet,

6LoWPAN, RF4CE, Bluetooth, Bluetooth Low Power (BLE), NFC, RFID, INSTEON, X10, KNX, ANT +, Wavenis, Dash7, HomePlug и другие.Он также охватывает датчики Интернета вещей, компоненты Интернета вещей и компании Интернета вещей.

См. Главную страницу IoT >> и следующие ссылки.

➤ НИТЬ

➤EnOcean

➤Учебник по LoRa

➤Учебник по SIGFOX

➤WHDI

➤6LoWPAN

➤Zigbee RF4CE

➤NFC

➤Lonworks

➤CEBus

➤UPB

СВЯЗАННЫЕ ЗАПИСИ

RF Wireless Tutorials

Датчики различных типов

Поделиться страницей

Перевести страницу

базовых регулярных выражений: ноль или единица

базовых регулярных выражений: ноль или единица

Ответ:

Да.0-9]

Правило 5. Ноль или один экземпляр

Когда за символом следует ? в регулярном выражении

это означает соответствие нулю или одному экземпляру символа.

Итак, X? соответствует ‘X’, если он есть в строке,

но в остальном ничего не соответствует.

| Регулярное выражение | Соответствует | |

|---|---|---|

a? Bc | abc | bc |

цвет | цвет | цвет |

компьютеров? | компьютер | компьютер |

А? | A | Ø |

Ø в приведенной выше таблице означает, что регулярное выражение A?

соответствует пустой строке — строке, не содержащей символов.AB]?

[0-9]? [0-9]? [1-9] ВОПРОС 14:

Какая из следующих строк соответствует [BD] [ae] [ae]? D ?

Напишите RE, который соответствует строкам

Ba? D , г.

Be? D ,

De? D ,

а также

Да? D

(это строки, а не шаблоны, и вопросительный знак является частью строки).

Это отличие имеет ключевую важность, поскольку особенности монтажа, количество и положение проводов у разных типов разъёмов различаются.

Это отличие имеет ключевую важность, поскольку особенности монтажа, количество и положение проводов у разных типов разъёмов различаются.