ПКТ 103-10-100-12,5 У3 предохранитель — ООО «Смартснаб»

Описание

Предохранитель ПКТ 103-10-100-12,5 У3 применяется для защиты силовых трансформаторов, воздушных и кабельных линий, в сетях трехфазного переменного тока частоты 50 и 60 Гц. Предохранитель состоит из двух контактов, двух опорных изоляторов и одного сдвоенного патрона (плавкой вставки).

Расшифровка маркировки:

П — предохранитель;

К — с кварцевым наполнителем;

Т — для силовых трансформаторов;

1 — однополюсный;

03 — конструктивное исполнение контакта;

10 — номинальное напряжение в киловольтах;

100 — номинальный ток предохранителя в амперах;

12,5 — номинальный ток отсечки в килоамперах;

У — климатическое исполнение;

3 — категория размещения.

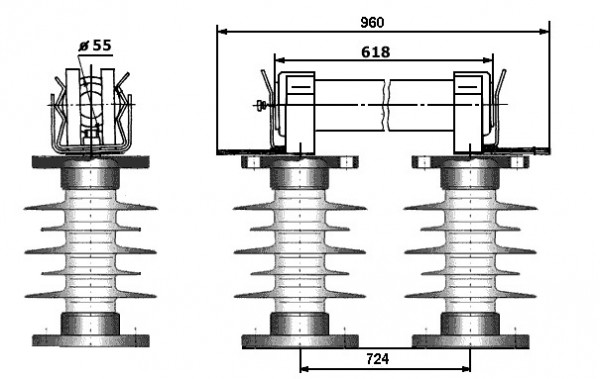

Габаритные, установочные и присоединительные размеры предохранителя ПКТ 103-10-100-12,5 У3

| Тип | Размеры, мм | Масса, кг | |||||||

|---|---|---|---|---|---|---|---|---|---|

| L | L1 | A1 | A | H | h2 | B | d | ||

| ПКТ 101-6 | 420 | 312 | 396±2 | 285±1 | 176 | 109±2 | 77 | 10 | 3,9 (1,4)* |

| ПКТ 101-10 | 520 | 412 | 496±2 | 385±1 | 196 | 120±2 | 82 | 10 | 4,9 (1,8)* |

| ПКТ 102-6 | 466 | 364 | 442±2 | 330±1 | 215 | 100±1 | 84 | М10 | 5,0 (2,3)* |

| ПКТ 102-10 | 566 | 464 | 430±1 | 542±2 | 235 | 120±1 | 84 | М10 | 6,3 (2,91)* |

| ПКТ 103-6 | 466 | 364 | 330±1 | 442±2 | 290 | 100±1 | 84 | М10 | 7,3 (4,5)* |

| ПКТ 103-10 | 566 | 464 | 430±1 | 542±2 | 310 | 120±1 | 84 | М10 | 9,2 (5,8)* |

Вопросы по Предохранителю 103-10-100-12,5 У3 вы можете задать по телефону +7(499) 394-00-15, прочитать на нашем сайте или по почте.

ПКТ, предохранитель ПКТ, патрон пкт,пкт, патроны ПТ, пкт, высоковольтные предохранители ПКТ, патрон ПКТ, ПКТ-10, ПКТ-6, ПКТ 101, ПКТ 102, ПКТ 103

Предохранитель ПКТ 101-10-2-12,5 У3 Предохранитель ПКТ 101-6-16-40 У1

Предохранитель ПКТ 101-10-2-31,5 У3 Предохранитель ПКТ 101-6-16-40 У3

Предохранитель ПКТ 101-10-3,2-12,5 У3 Предохранитель ПКТ 101-6-20-20 У3

Предохранитель ПКТ 101-10-3,2-31,5 У3 Предохранитель ПКТ 101-6-20-40 У1

Предохранитель ПКТ 101-10-5-12,5 У3 Предохранитель ПКТ 101-6-20-40 У3

Предохранитель ПКТ 101-10-5-31,5 У3 Предохранитель ПКТ 101-6-31,5-20 У3

Предохранитель ПКТ 101-10-8-12,5 У3 Предохранитель ПКТ 101-6-31,5-20 У1

Предохранитель ПКТ 101-10-8-31,5 У3 Предохранитель ПКТ 101-3-2-31,5 У3

Предохранитель ПКТ 101-10-10-12,5 У3 Предохранитель ПКТ 101-3-2-40 У3

Предохранитель ПКТ 101-10-10-20 У1 Предохранитель ПКТ 101-3-3,2-31,5 У3

Предохранитель ПКТ 101-10-10-31,5 У3 Предохранитель ПКТ 101-3-3,2-40 У3

Предохранитель ПКТ 101-10-16-12,5 У3 Предохранитель ПКТ 101-3-5-31,5 У3

Предохранитель ПКТ 101-10-16-20 У1 Предохранитель ПКТ 101-3-5-40 У3

Предохранитель ПКТ 101-10-16-31,5 У3 Предохранитель ПКТ 101-3-8-31,5 У3

Предохранитель ПКТ 101-10-20-12,5 У3 Предохранитель ПКТ 101-3-8-40 У3

Предохранитель ПКТ 101-10-20-20 У1 Предохранитель ПКТ 101-3-10-31,5 У3

Предохранитель ПКТ 101-10-20-31,5 У3 Предохранитель ПКТ 101-3-10-40 У3

Предохранитель ПКТ 101-10-31,5-12,5 У3 Предохранитель ПКТ 101-3-16-31,5 У3

Предохранитель ПКТ 101-10-31,5-12,5 У1 Предохранитель ПКТ 101-3-16-40 У3

Предохранитель ПКТ 101-6-2-20 У3 Предохранитель ПКТ 101-3-20-31,5 У3

Предохранитель ПКТ 101-6-2-40 У3 Предохранитель ПКТ 101-3-20-31,5 У3

Предохранитель ПКТ 101-6-3,2-20 У3 Предохранитель ПКТ 101-3-20-40 У3

Предохранитель ПКТ 101-6-3,2-40 У1 Предохранитель ПКТ 101-3-31,5-31,5 У3

Предохранитель ПКТ 101-6-2-40 У1 Предохранитель ПКТ 101-3-31,5-40 У3

Предохранитель ПКТ 101-6-3,2-40 У3 Предохранитель ПКТ 102-10-31,5-31,5 У3

Предохранитель ПКТ 101-6-5-20 У3 Предохранитель ПКТ 102-10-40-31,5 У3

Предохранитель ПКТ 101-6-5-40 У1 Предохранитель ПКТ 102-10-50-12,5 У3

Предохранитель ПКТ 101-6-5-40 У3 Предохранитель ПКТ 102-6-31,5-31,5 У3

Предохранитель ПКТ 101-6-8-20 У3 Предохранитель ПКТ 102-6-40-31,5 У3

Предохранитель ПКТ 101-6-8-40 У1 Предохранитель ПКТ 102-6-50-31,5 У3

Предохранитель ПКТ 101-6-8-40 У3 Предохранитель ПКТ 102-6-80-20 У3

Предохранитель ПКТ 101-6-10-20 У3 Предохранитель ПКТ 103-10-50-31,5 У3

Предохранитель ПКТ 101-6-10-40 У1 Предохранитель ПКТ 103-10-80-20 У3

Предохранитель ПКТ 101-6-10-40 У3 Предохранитель ПКТ 103-10-100-12,5 У3

Предохранитель ПКТ 101-6-10-40 У3 Предохранитель ПКТ 103-6-80-31,5 У3

Предохранитель ПКТ 101-6-16-20 У3 Предохранитель ПКТ 103-6-100-31,5 У3

Предохранитель ПКТ 103-6-160-20 У3

Предохранители высоковольтные токоограничивающие серий ПКТ101, ПКТ102, ПКТ103 и ПКТ104 предназначены для защиты силовых трансформаторов, воздушных и кабельных линий, в сетях трехфазного переменного тока частоты 50 и 60 Гц с номинальным напряжением от 3 до 35 кВ и рабочими токами от 2 до 400 А.

Климатическое исполнение У, категории размещения 1 и 3 по ГОСТ 15150-69. Высоковольтные предохранители ПКТ 101-10-(2;3,2;5;8;10;16;20;31,5А)-ХХХ У3 предназначены для защиты силовых трансформаторов, воздушных и кабельных линий на номинальное напряжение 10 кВ.

Расшифровка условного обозначения высоковольтный предохранителей

серий ПКТ101, ПКТ102, ПКТ103 и ПКТ104 на 3, 6, 10, 20, 35 кВ климатического исполнения У1, УЗ:

Например: ПКТ101-10-16-20 У1:П — предохранитель; К — с кварцевым наполнителем; Т — для силовых трансформаторов; 1 — однополюсный, с указателем срабатывания; 01 — конструктивное исполнение контакта; 10 — номинальное напряжение в киловольтах; 16 — номинальный ток предохранителя в амперах; 20 — номинальный ток отключения в килоамперах; У — климатическое исполнение;1 — категория размещения.

Предохранители ПКТ 101-10-(2;3,2;5;8;10;16;20;31,5А)-ХХХ У3с кварцевым наполнителем являются токоограничивающими. Отключение тока короткого замыкания в предохранителях с кварцевым песком обеспечивается за счет интенсивной деионизации дуги, возникающей на месте пролегания плавкой вставки, в узких щелях между песчинками наполнителя.

Отключение тока короткого замыкания в предохранителях с кварцевым песком обеспечивается за счет интенсивной деионизации дуги, возникающей на месте пролегания плавкой вставки, в узких щелях между песчинками наполнителя.

Высоковольтный предохранитель ПКТ 101-10-(2;3,2;5;8;10;16;20;31,5А)-ХХХ У3 является комплектом, который состоит из следующих элементов и поставляется в разобранном виде: — Патрон ПТ 1.1-10 -(2;3,2;5;8;10;16;20;31,5А)-ХХХ У3 — Контакт К01-10 У3 — 2 шт. — Опорный изолятор ИО-10-3,75 I — 2 шт

Высоковольтные предохранители ПКТ 102-10-(31,5;40;50А)-ХХХ У3 предназначены для защиты силовых трансформаторов, воздушных и кабельных линий на номинальное напряжение 10 кВ.

Предохранители ПКТ 102-10-(31,5;40;50А)-ХХХ У3 с кварцевым наполнителем являются токоограничивающими. Отключение тока короткого замыкания в предохранителях с кварцевым песком обеспечивается за счет интенсивной деионизации дуги, возникающей на месте пролегания плавкой вставки, в узких щелях между песчинками наполнителя.

Высоковольтные предохранители ПКТ 102-6-(31,5;40;50А)-ХХХ У3 предназначены для защиты силовых трансформаторов, воздушных и кабельных линий на номинальное напряжение 6 кВ. Предохранители ПКТ 102-6-(31,5;40;50А)-ХХХ У3 с кварцевым наполнителем являются токоограничивающими. Отключение тока короткого замыкания в предохранителях с кварцевым песком обеспечивается за счет интенсивной деионизации дуги, возникающей на месте пролегания плавкой вставки, в узких щелях между песчинками наполнителя.

- Высоковольтные предохранители ПКТ 103-6-(80;100;160А)-ХХХ У3 предназначены для защиты силовых трансформаторов, воздушных и кабельных линий на номинальное напряжение 6 кВ.

- Предохранители ПКТ 103-6-(80;100;160А)-ХХХ У3 с кварцевым наполнителем являются токоограничивающими. Отключение тока короткого замыкания в предохранителях с кварцевым песком обеспечивается за счет интенсивной деионизации дуги, возникающей на месте пролегания плавкой вставки, в узких щелях между песчинками наполнителя.

- Высоковольтный предохранитель ПКТ 103-6-(80;100;160А)-ХХХ У3 является комплектом, который состоит из следующих элементов и поставляется в разобранном виде:

- — Патрон ПТ 1.3-6-(80;100;160А)-ХХХ У3 — 1 шт.

- — Контакт К03-10 У3 — 2 шт.

- — Опорный изолятор ИО-6-3,75 I — 2 шт

- Высоковольтные предохранители ПКТ 103-10-(80;100;160А)-ХХХ У3 предназначены для защиты силовых трансформаторов, воздушных и кабельных линий на номинальное напряжение 10 кВ.

- Предохранители ПКТ 103-10-(80;100;160А)-ХХХ У3 с кварцевым наполнителем являются токоограничивающими. Отключение тока короткого замыкания в предохранителях с кварцевым песком обеспечивается за счет интенсивной деионизации дуги, возникающей на месте пролегания плавкой вставки, в узких щелях между песчинками наполнителя.

- Высоковольтный предохранитель ПКТ 103-10-(80;100;160А)-ХХХ У3 является комплектом, который состоит из следующих элементов и поставляется в разобранном виде:

- — Патрон (заменяемый элемент) ПТ 1.

3-10-(80;100;160А)-ХХХ У3 — 1 шт.

3-10-(80;100;160А)-ХХХ У3 — 1 шт. - — Контакт (др. названия: губка, пинцет) К03-10 У3 — 2 шт.

- — Опорный изолятор ИО-10-3,75 I — 2 шт

- Предохранители ПТ являются заменяемыми частями предохранителя ПКТ!

Обозначение высоковольтного | Размеры, | Масса, | Масса | |||||

А | L | Н | В | d | ||||

ПКТ101-3 УЗ | 185 | 320 | 176 | 77 |

М10 | 3,4 | 0,9 |

|

ПКТ101-6 УЗ | 285 | 420 | 176 | 77 | 3,9 | 1,4 | ||

ПКТ101-10 УЗ | 385 | 520 | 196 | 82 | 4,9 | 1,8 | ||

ПКТ101-20 УЗ | 505 | 660 | 286 | 110 | М12 | 11,1 | 2,2 | |

ПКТ101-35 УЗ | 620 | 760 | 448 | 110 | М16 | 17,4 | 2,7 | |

ПКТ102-3 УЗ | 230 | 366 | 215 | 84 |

М10 | 4,5 | 1,8 |

|

ПКТ102-6 УЗ | 330 | 466 | 215 | 84 | 5,0 | 2,3 | ||

ПКТ102-10 УЗ | 430 | 566 | 234 | 84 | 6,3 | 2,9 | ||

ПКТ102-20 УЗ | 552 | 705 | 325 | 110 | М12 | 12,7 | 3,4 | |

ПКТ102-35 УЗ | 665 | 805 | 487 | 110 | М16 | 19,0 | 3,9 | |

Высоковольтные предохранители ПКТ

Электротехника > Предохранители > Высоковольтные предохранители ПКТ

Высоковольтные предохранители ПКТ предназначены для защиты силовых трансформаторов, воздушных и кабельных линий.

Предохранители ПКТ с кварцевым наполнителем являются токоограничивающими. Отключение тока короткого замыкания в предохранителях с кварцевым песком обеспечивается за счет интенсивной деионизации дуги, возникающей на месте пролегания плавкой вставки, в узких щелях между песчинками наполнителя. Срабатывание патрона определяется в предохранителях ПКТ 101, ПКТ 102, ПКТ 103 и ПКТ 104 по указателю срабатывания, выдвигающемуся наружу под воздействием пружины после перегорания нихромовой проволоки.

Предохранитель ПКТ 101, ПКТ 102, ПКТ 103, ПКТ 104 является комплектом, который состоит из следующих элементов и поставляется в разобранном виде:

? патрон (заменяемый элемент) ПН, ПТ 1.1, ПТ 1.2, ПТ 1.3, ПТ 1.4 – 1 шт.

? контакт (др. названия: губка, пинцет) К01, К02, К03, К04 – 2 шт.

? опорный изолятор ИО-6-3,75, ИО-10-3,75, ОНС-10-300 – 2 шт (изоляторы устанавливаются на специальном цоколе или непосредственно на элементах конструкции распределительного устройства).

Не допускается применение предохранителей ПКТ в сетях с напряжением, меньшим номинального напряжения предохранителя. Маркировка патрона наносится на середину фарфоровой трубки, маркировка изолятора наносится на боковую поверхность, маркировка контактов наносится на поверхность стальной планки контакта. Маркировка выполняется аппликационными этикетками.

Расшифровка условного обозначения предохранителей ПКТ 101, ПКТ 102, ПКТ 103 и ПКТ 104 в качестве примера приведена для предохранителя ПКТ 101-10-16-20 У1:

? П — предохранитель;

? К — с кварцевым наполнителем;

? Т — для силовых трансформаторов;

? 1 — однополюсный, с указателем срабатывания;

? 01 — конструктивное исполнение контакта;

? 10 — номинальное напряжение в киловольтах;

? 16 — номинальный ток предохранителя в амперах;

? 20 — номинальный ток отключения в килоамперах;

? У— климатическое исполнение;

? 1 — категория размещения.

Предохранители ПКТ:

|

Предохранитель ПКТ 101-10-10-12,5

Предохранитель ПКТ 101-10-10-31,5

Предохранитель ПКТ 101-10-16-12,5

Предохранитель ПКТ 101-10-16-31,5

Предохранитель ПКТ 101-10-2-12,5

Предохранитель ПКТ 101-10-2-31,5

Предохранитель ПКТ 101-10-20-12,5

Предохранитель ПКТ 101-10-20-31,5

Предохранитель ПКТ 101-10-3,2-12,5

Предохранитель ПКТ 101-10-3,2-31,5

Предохранитель ПКТ 101-10-31,5-12,5

Предохранитель ПКТ 101-10-5-12,5

Предохранитель ПКТ 101-10-5-31,5

Предохранитель ПКТ 101-10-8-12,5

Предохранитель ПКТ 101-10-8-31,5

| |

|

Предохранитель ПКТ 101-3-10-31,5

Предохранитель ПКТ 101-3-10-40

Предохранитель ПКТ 101-3-16-31,5

Предохранитель ПКТ 101-3-16-40

Предохранитель ПКТ 101-3-2-31,5

Предохранитель ПКТ 101-3-2-40

Предохранитель ПКТ 101-3-20-31,5

Предохранитель ПКТ 101-3-20-40

Предохранитель ПКТ 101-3-3,2-31,5

Предохранитель ПКТ 101-3-3,2-40

Предохранитель ПКТ 101-3-31,5-31,5

Предохранитель ПКТ 101-3-31,5-40

Предохранитель ПКТ 101-3-5-31,5

Предохранитель ПКТ 101-3-5-40

Предохранитель ПКТ 101-3-8-31,5

| |

|

Предохранитель ПКТ 101-6-10-20

Предохранитель ПКТ 101-6-10-40

Предохранитель ПКТ 101-6-16-20

Предохранитель ПКТ 101-6-16-40

Предохранитель ПКТ 101-6-2-20

Предохранитель ПКТ 101-6-2-40

Предохранитель ПКТ 101-6-20-20

Предохранитель ПКТ 101-6-20-40

Предохранитель ПКТ 101-6-3,2-20

Предохранитель ПКТ 101-6-3,2-40

Предохранитель ПКТ 101-6-31,5-20

Предохранитель ПКТ 101-6-5-20

Предохранитель ПКТ 101-6-5-40

Предохранитель ПКТ 101-6-8-20

| |

|

Предохранитель ПКТ 102-3-100-40

Предохранитель ПКТ 102-3-40-40

Предохранитель ПКТ 102-3-50-40

| |

|

Предохранитель ПКТ 102-6-31,5-31,5

Предохранитель ПКТ 102-6-40-31,5

Предохранитель ПКТ 102-6-50-31,5

Предохранитель ПКТ 102-6-80-20

| |

|

Предохранитель ПКТ 103-10-100-12,5

Предохранитель ПКТ 103-10-50-31,5

| |

|

Предохранитель ПКТ 103-3-160-40

Предохранитель ПКТ 103-3-200-40

| |

|

Предохранитель ПКТ 103-6-100-31,5

Предохранитель ПКТ 103-6-160-20

Предохранитель ПКТ 103-6-80-31,5

|

ПКН 001-10 У1 и У3; ПКН 001-35 У1 и У3

Предохранители ПКН и Патроны ПН к высоковольтным предохранителям (10 — 35 кВ)

Предохранитель — это коммутационный аппарат, который устанавливается для сохранения целостности силового электрооборудования от вредного воздействия электрического тока при воздействии коротких замыканий в результате появления аварийных ситуаций. Отключение оборудования происходит в результате разрушения специально разработанного токопроводящего элемента при прохождении электротока, превышающего допустимое значение для данного участка цепи.

Отключение оборудования происходит в результате разрушения специально разработанного токопроводящего элемента при прохождении электротока, превышающего допустимое значение для данного участка цепи.

Предохранители ПКН: ПКН 001-10 У1; ПКН 001-10 У3; ПКН 001-35 У1; ПКН 001-35 У3

Предохранители ПКН предназначены для защиты трансформаторов напряжения на номинальные напряжения от 10 до 35 кВ частоты 50 Гц.

| ПКН 001-10 | ПКН 001-35 |

Условное обозначение предохранителей ПКН

Расшифровка условного обозначения предохранителей ПКН на примере ПКН 001-10 У3:

П — предохранитель; К — с кварцевым наполнителем; Н — для защиты трансформаторов напряжения; 0 — однополюсный, без цоколя и без указателя срабатывания; 01 — конструктивное исполнение контакта; 10 — номинальное напряжение в киловольтах; У — климатическое исполнение; 3 — категория размещения.

Конструкция предохранителей ПКН

Конструкция предохранителей ПКН включает в себя следующие компоненты:

- заменяемый стеклянный или фарфоровый патрон, заполненный кварцевой крошкой;

- 2 изолятора;

- плавкая вставка, смонтированная на изоляторах внутри трубки;

- 2 контакта, размещенных на изоляторах.

Предохранители ПКН работают так же, как и другие устройства с плавкими вставками. При коротком замыкании или появлении тока перегрузки из-за высокой температуры разрушается вставка, а высоковольтная дуга гасится в мелкой крошке.

Номенклатура высоковольтных предохранителей ПКН и патронов ПН к предохранителям (3-35 кВ)

| Предохранители ПКН | Соответствующие патроны ПН к предохранителям ПКН |

| Предохранитель ПКН 001-10 У1 | Патрон ПН01-10 У1 |

| Предохранитель ПКН 001-10 У3 | Патрон ПН01-10 У3 (212 мм) |

| Предохранитель ПКН 001-35 У1 | Патрон ПН01-35 У1 |

| Предохранитель ПКН 001-35 У3 | Патрон ПН01-35 У3 |

Наиболее распространённые высоковольтные предохранители:

- Предохранитель ПКТ — для эффективной защиты трансформаторов, воздушных и кабельных линий передачи электротока;

- Предохранитель ПКН — для защиты трансформаторов напряжения;

- Предохранитель ПКБ — для защиты цепей автоблокировки;

- Предохранитель ПКЭ — экскаваторный;

- Предохранитель ПКЖ — для подвижного состава железной дороги;

- Предохранитель ПСН — стреляющий предохранитель наружной установки;

- Предохранитель ПВТ — выхлопной.

Комплектующие (контакты и изоляторы) к предохранителям

- Контакт К01-10

- Контакт К02-10

- Контакт К03-10

- Контакт К04-10

- Изолятор ИО-10-3,75

- Изолятор ИО-6-3,75

- Изолятор С4-80

- Изолятор ИО-35-3,75

- Изолятор ИОС-35-500

Выбор предохранителя для трансформаторной подстанции

При выборе предохранителей нужно соблюдать следующие условия:

-

Предохранитель должен выдержать номинальный ток трансформатора Iнt и возможные перегрузки трансформатора 1,3-1,4 Iнt; -

Ток включения обычно 8-12 IНt не должен расплавить плавкий элемент быстрее 0,1с; -

Ток короткого замыкания должен быть меньше максимального тока отключения и ток короткого замыкания должен быть больше минимального тока отключения предохранителя.

Исходя из этих условий и номинальной мощности трансформатора в таблице приведены рекомендуемые значения номинального тока предохранителя.

|

Номинальная мощность транс-ра (кВА) |

6/7,2 кВ |

10/12 кВ |

20/24 кВ |

35/40,5 кВ | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

|

|

|

|

|

|

|

| |||||||||

|

6 кВ |

7,2 кВ |

|

|

10 кВ |

12 кВ |

|

|

20 кВ |

24 кВ |

|

|

35 кВ |

40,5 кВ |

|

| |

|

50 |

4,8 |

4,1 |

10 |

16 |

2,9 |

2,4 |

6 |

10 |

1,5 |

1,2 |

4 |

6 |

0,83 |

0,77 |

4 |

6 |

|

75 |

7,2 |

6,2 |

16 |

20 |

4,3 |

3,6 |

10 |

16 |

2,2 |

1,8 |

4 |

6 |

1,2 |

1,1 |

4 |

6 |

|

100 |

9,6 |

8,2 |

25 |

32 |

5,8 |

4,8 |

10 |

16 |

2,9 |

2,4 |

6 |

10 |

1,7 |

1,5 |

6 |

10 |

|

125 |

12,1 |

10,3 |

32 |

40 |

7,2 |

6 |

16 |

20 |

3,6 |

3,0 |

6 |

10 |

2,1 |

1,8 |

6 |

10 |

|

160 |

15,4 |

13,2 |

40 |

50 |

9,2 |

7,7 |

20 |

25 |

4,6 |

3,8 |

10 |

16 |

2,7 |

2,4 |

6 |

10 |

|

200 |

19,2 |

16,4 |

40 |

50 |

11,5 |

9,6 |

25 |

32 |

5,8 |

4,8 |

10 |

16 |

3,2 |

2,4 |

10 |

16 |

|

250 |

24,1 |

20,6 |

50 |

63 |

14,4 |

12 |

32 |

40 |

7,2 |

6,0 |

16 |

20 |

4,1 |

3,6 |

10 |

16 |

|

315 |

30,3 |

26 |

50 |

63 |

18,2 |

15,2 |

40 |

50 |

9,1 |

7,6 |

20 |

25 |

5,2 |

4,6 |

16 |

20 |

|

400 |

38,5 |

33 |

63 |

80 |

23 |

19,2 |

50 |

63 |

11,5 |

9,6 |

25 |

32 |

6,6 |

5,8 |

20 |

25 |

|

500 |

48,1 |

41,2 |

80 |

100 |

28,8 |

24 |

50 |

63 |

14,4 |

12 |

32 |

40 |

8,2 |

7,2 |

20 |

25 |

|

630 |

60,6 |

51,9 |

100 |

125 |

36,4 |

30,3 |

63 |

80 |

18,1 |

15,2 |

40 |

50 |

10,4 |

9 |

25 |

32 |

|

800 |

76,9 |

66 |

100 |

125 |

46,2 |

38,5 |

80 |

100 |

23,1 |

19,2 |

50 |

63 |

13,2 |

11,5 |

40 |

50 |

|

1000 |

96,2 |

82,5 |

125 |

160 |

57,7 |

48,1 |

100 |

125 |

28,8 |

24,1 |

50 |

63 |

16,5 |

14,4 |

50 |

63 |

ПРВТ-10 (У1) Предохранитель-разъединитель выхлопного типа, линейный – ЗАО «ЗЭТО»

Предохранители–разъединители серии ПРВТ–10 предназначены для защиты силовых трансформаторов и распределительных систем от коротких замыканий и предельных перегрузочных токов частотой 50 Гц, а также включения и отключения участков электрической цепи (с изолированной или заземленной нейтралью) с отключенной нагрузкой при наличии в них емкостных и индуктивных токов при помощи оперативной штанги.

Предохранители–разъединители выполнены в виде однополюсного аппарата, состоящего из одного фарфорового изолятора, на концах кронштейнах закреплены контактные системы. В контактных системах устанавливается держатель заменяемого элемента. В держателе заменяемого элемента предохранителя–разъединителя устанавливается заменяемый элемент с плавкой вставкой. При токах перегрузки и короткого замыкания плавкая вставка перегорает, держатель заменяемого элемента предохранителя-разъединителя автоматически откидывается, тем самым создается видимый разрыв. Таким образом, аппарат выполняет одновременные функции защитного аппарата и разъединителя.

Заменяемые элементы выполняются с двумя типами время – токовыххарактеристик: типа «К»–быстрые; типа «Т»–медленные, позволяющие обеспечить селективность защиты, В комплект поставки на 3 полюса ПРВТ входят 19 заменяемых элементов и 1 запасной патрон.

Конструкция предохранителей–разъединителей обеспечивает:

– надежную фиксацию патрона-ножа в верхнем контакте во включенном положении и быстрое откидывание патрона при отключении;

– возможность быстрой иудобной замены заменяемого элемента;

– многократное использование патрона;

– коммутационный ресурс патрона – не менее 5 отключений полного тока короткого замыкания 6,3 кА, а токов перезагрузки – до нескольких десятков отключений.

Снятие и установка держателя заменяемого элемента вручную осуществляется при помощи специальной оперативной изолирующей штанги. Штанга позволяет производить оперирование при влажной погоде и под дождем при скорости ветра до 15м/с. Предлагаются на выбор 2 вида штанг.

Конструкция предохранителей–разъединителей исключает самопроизвольные операции без оперативной штанги.

После отключения нож–патрон может быть снят штангой и убран с подстанции мастером, что исключает несанкционированное включение ПРВТ посторонними лицами даже при наличии лестницы.

Для обеспечения безопасности, при обслуживании и выполнении ремонтных работ на подстанции в конструкции ПРВТ предусмотрен специальный болт (штырь) для наложения на него стандартного переносного заземления (при отключенных предохранителях– разъединителях).

Крепление полюсов предохранителей-разъединителей к опоре осуществляется на траверсе ( за кроштейн в средней части изолятора).

Предохранители-разъединители ПРВТ–10 могут быть поставлены с комплектами монтажных частей для установки на различных типах опор ВЛ 10, а также для модернизации эксплуатируемых подстанций 10/0,4 кВ шкафного типа КТП на мощность 25–250 кВА с предохранителями ПКТ–101 и ПКТ–102, непосредственно на месте эксплуатации КТП.

Модернизация КТП заключается в замене предохранителей ПКТ, разъединителя РЛНД–10 с приводом ПРИЗ–10 на предохранители–разъединители с соответстующим комплектом монтажных частей и соединительной шиной между проходным изолятором 10 кВ и высоковольтным вводом силового трансформатора КТП.

Типы и расшифровка маркировки плавких предохранителей

01.02.2014

Типы и расшифровка маркировки плавких предохранителей

Плавкий предохранитель — компонент силовой электроники одноразового действия, выполняющий защитную функцию. Плавкий предохранитель является самым слабым участком защищаемой электрической цепи, срабатывающим в аварийном режиме, тем самым разрывая цепь и предотвращая последующее разрушение более ценных элементов электрической цепи высокой температурой, вызванной чрезмерными значениями силы тока.

В электрической цепи плавкий предохранитель является слабым участком электрической цепи, сгорающий в аварийном режиме, тем самым разрывая цепь и предотвращая последующее разрушение высокой температурой. Плавкие предохранители делятся на следующие типы:

Плавкие предохранители делятся на следующие типы:

- слаботочные вставки (для защиты небольших электроприборов до 6 ампер)

- 3х15 (первая цифра означает внешний диаметр, вторая — длину вставки)

- 4х15

- 5×20

- 6×32

- 7х15

- 10х30

- вилочные (для защиты электрических цепей автомобилей)

- миниатюрные

- обычные вилочные

- пробковые (встречаются в жилом секторе, до 63 ампер)

- DIAZED (самые распространённые в СССР)

- NEOZED

- ножевые (до 1250 ампер)

- типоразмер 000 (до 100 ампер)

- типоразмер 00 (до 160 ампер)

- типоразмер 0 (до 250 ампер)

- типоразмер 1 (до 355 ампер)

- типоразмер 2 (до 500 ампер)

- типоразмер 3 (до 800 ампер)

- типоразмер 4а (до 1250 ампер)

- кварцевые

- газогенерирующие

Так же плавкие предохранители различаются по характеристике срабатывания относительно номинального тока. Из-за инертности срабатывания плавких предохранителей, в профессиональной среде электриков они довольно часто используются в качестве селективной защиты в паре с автоматическими выключателями. Селективности между самими плавкими вставками добиваются соотношением 1:1,6 [там же], время-токовая характеристика плавких предохранителей устанавливается зависимостью соответственно I²t ; ПУЭ регулирует защиту воздушных проводящих линий таким образом, чтобы предохранитель срабатывал за 15 секунд (ток короткого замыкания в конце линии должен быть равен трём номинальным токам предохранителя). Существенной величиной является время, за которое происходит разрушение проводника при превышении установленного тока. С целью уменьшения этого времени некоторые плавкие предохранители содержат пружину предварительного натяжения. Эта пружина также разводит концы разрушенного проводника, предотвращая возникновение дуги.

Из-за инертности срабатывания плавких предохранителей, в профессиональной среде электриков они довольно часто используются в качестве селективной защиты в паре с автоматическими выключателями. Селективности между самими плавкими вставками добиваются соотношением 1:1,6 [там же], время-токовая характеристика плавких предохранителей устанавливается зависимостью соответственно I²t ; ПУЭ регулирует защиту воздушных проводящих линий таким образом, чтобы предохранитель срабатывал за 15 секунд (ток короткого замыкания в конце линии должен быть равен трём номинальным токам предохранителя). Существенной величиной является время, за которое происходит разрушение проводника при превышении установленного тока. С целью уменьшения этого времени некоторые плавкие предохранители содержат пружину предварительного натяжения. Эта пружина также разводит концы разрушенного проводника, предотвращая возникновение дуги.

Конструкция плавкого предохранителя

40-амперные предохранители с характеристикой срабатывания «gG», равносильные советской характеристике «ППН»

- плавкая вставка — элемент содержащий разрывную часть электрической цепи (например проволоку, перегорающую при превышении определённого уровня тока)

- механизм крепления плавкой вставки к контактам, обеспечивающим включение предохранителя в электрическую цепь и монтаж предохранителя в целом.

Корпуса плавких предохранителей обычно изготавливаются из высокопрочных сортов специальной керамики (фарфор, стеатит или корундо-муллитовая керамика). Для корпусов предохранителей с малыми номинальными токами используются специальные стекла. Корпус плавкой вставки обычно выполняет роль базовой детали, на которой укреплен плавкий элемент с контактами плавкой вставки, указатель срабатывания, свободные контакты, устройства для оперирования плавкой вставкой и табличка с номинальными данными. Одновременно корпус выполняет функции камеры гашения электрической дуги.

Маркировка плавких предохранителей

- первая буква означает диапазон защиты

- a — частичный диапазон (только защита от токов короткого замыкания)

- g — полный диапазон (защита и от токов короткого замыкания, и от перегрузки)

- вторая буква означает тип защищаемого оборудования

- G — универсальный предохранитель для защиты различных типов оборудования: кабелей, электродвигателей, трансформаторов

- L — защита кабелей и распределительных устройств

- B — защита горного оборудования

- F — защита маломощных цепей

- M — защита цепей электродвигателей и отключающих устройств

- R — защита полупроводников

- S — быстрое сгорание при коротком замыкании и среднее время сгорания при перегрузке

- Tr — защита трансформаторов

Извлечение и расшифровка игр, резервных копий NAND и содержимого SD с помощью ninfs | GBAtemp.

net

net

Это руководство, которое показывает вам, как использовать ninfs (ранее fuse-3ds) для извлечения содержимого игр, резервных копий NAND и содержимого SD-карты. Работа над этим учебным пособием продолжается; отправьте ответ, если что-то непонятно или требует исправления.

Поддерживает Windows, macOS и Linux. В этом руководстве основное внимание уделяется графическому интерфейсу пользователя в Windows. Пошаговые инструкции для macOS / Linux, а также использование интерфейса командной строки / устанавливаемого модуля см. В README и последней версии в репозитории.

Что отличает ninfs от других, таких как ctrtool, так это то, что ему не нужно сначала расшифровывать отдельно. Вместо этого файлы расшифровываются по мере необходимости. Например, если вы монтируете CIA, вы можете видеть все файлы в нем, и вам нужно только скопировать то, что вам нужно. Это делает его намного быстрее и эффективнее, особенно для больших игр, где для расшифровки может потребоваться время (и несколько гигабайт места)!

Хотите посмотреть демонстрацию видео? Вот один с Pokémon Ultra Moon, использующий fuse-3ds v1. 0.

0.

Спойлер: Демонстрация

В этом коротком видео я показываю, что ЦРУ зашифровано, затем я использую ninfs, чтобы смонтировать его и просмотреть его содержимое в Windows / проводнике. Я также могу использовать файл decrypted.cxi, чтобы сразу начать воспроизведение его в Citra.

(Обратите внимание, что медлительность связана с виртуальной машиной, скорость на обычном компьютере будет выше!)

Пользователям Windows просто нужны две вещи:

- Установите последнюю версию WinFsp

- Загрузите последнюю версию ninfs на GitHub или в Центре загрузок GBAtemp.

- Вам следует загрузить версию win64, если вы используете 64-разрядную версию Windows.

.

См. Последние примечания к выпуску для macOS и Linux (+ альтернативные шаги для Windows).

Вам также понадобится загрузочная ПЗУ ARM9. Вы можете использовать boot9strap для его сброса, удерживая START + SELECT + X при загрузке и найдя его в /boot9strap/boot9. bin на SD-карте. Вы можете найти настройку boot9strap в 3DS Hacks Guide.

bin на SD-карте. Вы можете найти настройку boot9strap в 3DS Hacks Guide.

Для новых цифровых игр (2015+) вам также понадобится SeedDB. Ознакомьтесь со списком SeedDB.

Вам потребуются boot9.bin или boot9_prot.bin и seeddb.bin.Он будет помещен в% APPDATA% \ 3ds в Windows и в `~ / .3ds` в macOS / Linux.

Если один из файлов не может быть найден, будет отображена ошибка.

Спойлер: Скопируйте boot9 или SeedDB

И boot9, и SeedDB используют аналогичные шаги для настройки. В этой части показаны шаги boot9, но это то же самое для SeedDB.

Если вы нажмете «Исправить boot9», вы увидите диалоговое окно, позволяющее выбрать файл boot9 и найденные пути.

Нажмите «Выбрать boot9 для копирования»… «затем найдите файл boot9.bin или boot9_prot.bin. Если он действителен, он будет скопирован.

Запустите ninfs (либо exe, либо модуль, если вы его установили). Появится окно консоли, а через несколько секунд — графический интерфейс.

Сначала выберите нужный тип вверху:

- Изображение корзины CTR («.3ds», «.cci»)

- Содержимое CDN (каталог с «cetk», «tmd» и содержимым)

- Импортируемый архив CTR («.cia»)

- Исполняемая файловая система («.exefs «,» exefs.bin «)

- Резервная копия Nintendo 3DS NAND («nand.bin»)

- Для этого настоятельно рекомендуется использовать каталог вместо буквы диска!

- Для этого вам понадобится OTP, если в резервную копию NAND не встроен Essential.exefs с помощью GodMode9. Если у вас есть файл essential.exefs в виде отдельного файла, вы можете извлечь его из него. Если счетчик не может быть сгенерирован автоматически, вам также понадобится CID.

- Можно писать в NAND. В графическом интерфейсе вам нужно включить эту опцию.В противном случае монтирование будет доступно только для чтения.

- NCCH («.cxi», «.cfa», «.ncch», «.app»)

- Файловая система только для чтения («.romfs», «romfs.bin»)

- Содержимое SD-карты («Nintendo 3DS» с SD-карты)

- Вам нужно перемещать из системы, содержимое SD-карты которой вы хотите просмотреть. Вы можете получить его из essential.exefs или скопировав из CTRNAND -> private -> movable.sed.

- Вы можете записывать содержимое SD. В графическом интерфейсе вам нужно включить эту опцию.В противном случае монтирование будет доступно только для чтения.

- 3DSX Homebrew («.3dsx»)

- Каталог заголовков («заголовок» из NAND или SD)

- Для просмотра заголовков SD-карты сначала необходимо расшифровать содержимое. Вы можете сначала использовать крепление для содержимого SD-карты, а затем использовать его.

- Для просмотра заголовков SD-карты сначала необходимо расшифровать содержимое. Вы можете сначала использовать крепление для содержимого SD-карты, а затем использовать его.

- Резервное копирование Nintendo DSi NAND («nand_dsi.bin»)

- Образ ROM Nintendo DS («.nds», «.srl»)

- Резервное копирование NAND Nintendo Switch («rawnand.bin»)

После того, как вы выбрали тип, вам нужно выбрать файл (или каталог), который вы хотите смонтировать.Это может быть папка с игрой, NAND или SD-картой «Nintendo 3DS», которую вы хотите.

Наконец, нажмите « Mount ». Если ошибок нет, при монтировании автоматически откроется Windows Explorer / File Explorer. Некоторые примеры содержания показаны ниже.

Спойлер: Корень ЦРУ, установленный на F:

Спойлер: Корень NCCH, установленный в A:

Спойлер: Корень резервной копии NAND, установленной в E: \ NAND

Теперь вы можете скопировать нужные файлы.

- Если вы подключили CCI, CDN, CIA, NCCH или Titledir, вы увидите «decrypted.

cxi» (или «decrypted.cfa» для неисполняемого содержимого), который действует как расшифрованная версия игры. Вы можете использовать его в приложениях, требующих дешифрованного содержимого, таких как Citra.

cxi» (или «decrypted.cfa» для неисполняемого содержимого), который действует как расшифрованная версия игры. Вы можете использовать его в приложениях, требующих дешифрованного содержимого, таких как Citra. - Для NAND вы можете использовать такой инструмент, как OSFMount, для монтирования таких разделов, как CTRNAND, TWLN и TWLP. Убедитесь, что вы использовали монтирование каталога, а не букву диска.

Если вы включили запись, вы также можете записывать обратно в разделы.По мере написания они будут повторно зашифрованы. - Для SD вы можете просматривать расшифрованное содержимое и использовать что-то вроде titleir mount для просмотра установленных игр. Вы также можете записать в него, и файлы, которые вы пишете, будут повторно зашифрованы.

Вы можете извлекать сохранения игры и внешние данные с помощью такого инструмента, как 3ds-save-tool.

Когда вы закончите, нажмите « Отключить ». Крепление будет снято.

Вы можете добавить «Смонтировать с помощью ninfs» в контекстное меню, щелкнув файлы правой кнопкой мыши.Он попытается автоматически определить тип файла и отобразить его в графическом интерфейсе, поэтому вы можете просто щелкнуть «Подключить».

Спойлер: Демонстрация контекстного меню

Откройте ninfs, нажмите «Справка и дополнительные услуги», затем нажмите «Добавить в меню». Прочтите диалоговое окно, затем нажмите «Добавить запись» или «Удалить запись», чтобы добавить или удалить запись из контекстного меню.

Если вы переместите или переименуете EXE, вам нужно будет добавить его заново.

- Я использую Windows 7, 8 или 8.1 и получаю сообщение «Точка входа процедуры ucrtbase.terminate не может быть расположена в библиотеке динамической компоновки api-ms-win-crt-runtime-l1-1-0.dll. «.

- Я использую Windows 7, и при попытке установить WinFsp появляется сообщение об отсутствии подписи драйвера.

Я использую Windows 7 и получаю сообщение «Невозможно создать файловую систему WinFsp-FUSE: неопределенная ошибка».

Диспетчер SDK NVIDIAУниверсальный инструмент, который объединяет программное обеспечение разработчика и предоставляет решение по настройке среды разработки для NVIDIA SDK. |

Руководство по установке программного обеспечения NVIDIA DRIVE для разработчиков NVIDIAРуководство по установке программного обеспечения DRIVE и настройке системы DRIVE AGX с помощью SDK Manager для пользователей NVIDIA Developer. |

ОС NVIDIA DRIVE 5.1 Linux SDK Developer Guide Руководство по созданию программных приложений для DRIVE OS для развертывания на аппаратных платформах на базе NVIDIA DRIVE ™ AGX. |

Системы NVIDIA Nsight ™Общесистемный инструмент анализа производительности, предназначенный для визуализации алгоритмов приложения. |

Графика NVIDIA Nsight ™Автономное приложение для отладки, профилирования и анализа графических приложений. |

NVIDIA DriveWorks SDK 2.2 Обширная библиотека модулей, инструментов разработчика и справочных приложений, использующих вычислительную мощность платформы NVIDIA DRIVE. |

NVIDIA CUDA ® Набор инструментов Платформа параллельных вычислений и модель программирования, разработанная NVIDIA для общих вычислений на графических процессорах (GPU). |

TensorRT 6.3.1 Высокопроизводительный оптимизатор логических выводов глубокого обучения и среда выполнения, которые обеспечивают низкую задержку и высокую пропускную способность логических выводов для приложений глубокого обучения. |

у.е. DNN 7,6Библиотека примитивов для глубоких нейронных сетей с ускорением на GPU. |

ДИСК NVIDIA ® AV Предоставляет возможности для восприятия, отображения и планирования с использованием DriveWorks SDK. |

NVIDIA DRIVE ® AR / IX / концентратор Программное обеспечение с дополненной реальностью для автомобильной кабины и интеллектуальные возможности для помощи водителю. |

Разблокировать или расшифровать зашифрованный загрузочный диск APFS из командной строки

В рамках работы с томами файловой системы Apple (APFS) может потребоваться расшифровать загрузочный диск с использованием собственного шифрования APFS для решения проблемы. Чтобы расшифровать зашифрованный загрузочный диск APFS из командной строки, вам необходимо сделать следующее:

- Определите соответствующий зашифрованный том APFS

- Разблокировать зашифрованный том APFS

- Расшифровать зашифрованный том APFS

Для получения дополнительных сведений см. Прыжок ниже.

Определение зашифрованного тома APFS

Необходимым условием для разблокировки шифрования APFS является определение правильного зашифрованного тома. Для этого откройте Терминал и выполните следующую команду:

список diskutil apfs

Выполнение указанной команды diskutil даст вам список всех контейнеров и томов APFS. Чтобы помочь определить, что вы ищете, в этом примере я выделил идентификатор зашифрованного тома APFS:

Чтобы помочь определить, что вы ищете, в этом примере я выделил идентификатор зашифрованного тома APFS:

Разблокировка зашифрованного тома APFS

Если у вас есть доступ к паролю одной из включенных учетных записей на зашифрованном томе APFS, вы можете разблокировать его с помощью команды, показанной на экране.Вам будет предложено ввести пароль.

diskutil apfs unlockVolume / dev / apfs_volume_id_here

После этого вы должны увидеть результат, подобный следующему:

Если у вас есть доступ к личному ключу восстановления, связанному с зашифрованным томом APFS, вы можете разблокировать его с помощью команды, отображаемой на экране. Вам нужно будет указать ключ восстановления как часть команды.

diskutil apfs unlockVolume / dev / apfs_volume_id_here -passphrase recovery_key_goes_here

После этого вы должны увидеть результат, подобный следующему:

Если используется институциональный ключ восстановления, вы можете разблокировать шифрование с помощью связки ключей FileVaultMaster, которая содержит как открытый, так и закрытый ключ вашего институционального ключа восстановления. Одно из требований состоит в том, что вам нужно будет загрузиться с Recovery HD или с Internet Recovery. Вот как это сделать:

Одно из требований состоит в том, что вам нужно будет загрузиться с Recovery HD или с Internet Recovery. Вот как это сделать:

1. Скопируйте цепочку ключей FileVaultMaster, которая содержит как открытый, так и закрытый ключи вашего институционального ключа восстановления, на диск, к которому вы можете получить доступ с Recovery HD.

2. Загрузитесь в Recovery HD.

3. Откройте Терминал.

4. Получите идентификатор тома APFS зашифрованного диска, выполнив следующую команду:

список diskutil apfs

5.Получив информацию об идентификаторе тома APFS, выполните следующую команду, чтобы разблокировать FileVaultMaster.keychain:

безопасная разблокировка-связка ключей /path/to/FileVaultMaster.keychain

После запуска этой команды вам нужно будет ввести пароль связки ключей при появлении соответствующего запроса. Если пароль принят, вы перейдете к следующему запросу.

6. Выполните следующую команду, чтобы разблокировать зашифрованный том APFS на зашифрованном Mac:

Выполните следующую команду, чтобы разблокировать зашифрованный том APFS на зашифрованном Mac:

diskutil apfs unlockVolume / dev / apfs_volume_id_here -recoverykeychain / путь / к / FileVaultMaster.Брелок

После этого вы должны увидеть результат, подобный следующему:

Расшифровка зашифрованного тома APFS

Обновление 31.12.2017 : процедура, используемая для дешифрования, изменилась в macOS 10.13.2. Для получения дополнительной информации перейдите по ссылке ниже:

После разблокировки диска вы можете расшифровать том APFS, используя команду, показанную ниже:

diskutil apfs decryptVolume / dev / apfs_volume_id_here

После этого вы должны увидеть результат, подобный следующему:

Пока вы используете привилегии root или администратора, дополнительная проверка подлинности не требуется для расшифровки незаблокированного зашифрованного тома. Однако, если вы попытаетесь расшифровать, войдя в систему как обычный пользователь, инструмент diskutil запросит авторизацию администратора.

Однако, если вы попытаетесь расшифровать, войдя в систему как обычный пользователь, инструмент diskutil запросит авторизацию администратора.

Если необходимая авторизация администратора не предоставлена, diskutil остановится на этом этапе и выдаст ошибку недостаточных прав.

Мониторинг расшифровки

Вы можете отслеживать расшифровку тома APFS из командной строки, выполнив следующую команду:

список diskutil apfs

Примечание: В отличие от предыдущих ОС, в macOS High Sierra можно полностью расшифровать зашифрованный диск APFS при загрузке с Recovery HD.

Вы также можете отслеживать расшифровку следующими способами:

1. Загрузитесь с дешифрующего диска.

2. Откройте Системные настройки

3. Откройте панель настроек Безопасность и конфиденциальность

4. Щелкните вкладку FileVault

5. Просмотр текущего статуса дешифрования

Просмотр текущего статуса дешифрования

Нравится:

Нравится Загрузка …

Связанные

Часто задаваемые вопросы по развертыванию и администрированию

BitLocker (Windows 10) — Безопасность Windows

Можно ли автоматизировать развертывание BitLocker в корпоративной среде?

Да, вы можете автоматизировать развертывание и настройку BitLocker и TPM с помощью сценариев WMI или Windows PowerShell.То, как вы решите реализовать сценарии, зависит от вашей среды. Вы также можете использовать Manage-bde.exe для локальной или удаленной настройки BitLocker. Дополнительные сведения о написании сценариев, использующих поставщиков BitLocker WMI, см. В разделе Поставщик шифрования диска BitLocker. Дополнительные сведения об использовании командлетов Windows PowerShell с шифрованием диска BitLocker см. В разделе Командлеты BitLocker в Windows PowerShell.

Может ли BitLocker зашифровать не только диск операционной системы?

Есть ли заметное влияние на производительность при включении BitLocker на компьютере?

Как правило, возникают небольшие накладные расходы на производительность, часто выражающиеся в однозначных процентах, которые связаны с пропускной способностью операций с хранилищем, с которыми он должен работать.

Сколько времени займет первоначальное шифрование при включении BitLocker?

Хотя шифрование BitLocker происходит в фоновом режиме, пока вы продолжаете работать, и система остается пригодной для использования, время шифрования зависит от типа шифруемого диска, его размера и скорости диска. Если вы шифруете большие диски, вы можете настроить шифрование на периоды, когда вы не будете использовать диск.

Вы также можете выбрать, должен ли BitLocker шифровать весь диск или только используемое пространство на диске при включении BitLocker.На новом жестком диске шифрование только использованного пространства может быть значительно быстрее, чем шифрование всего диска. Когда выбран этот параметр шифрования, BitLocker автоматически шифрует данные по мере их сохранения, гарантируя, что никакие данные не будут храниться в незашифрованном виде.

Что произойдет, если компьютер выключится во время шифрования или дешифрования?

Если компьютер выключен или переходит в спящий режим, процесс шифрования и дешифрования BitLocker возобновится с того места, где он остановился, при следующем запуске Windows. Это верно, даже если питание внезапно отключилось.

Это верно, даже если питание внезапно отключилось.

Шифрует и дешифрует ли BitLocker сразу весь диск при чтении и записи данных?

Нет, BitLocker не шифрует и не расшифровывает весь диск при чтении и записи данных. Зашифрованные сектора на диске, защищенном BitLocker, расшифровываются только по мере их запроса от операций чтения системы. Блоки, которые записываются на диск, шифруются перед тем, как система записывает их на физический диск.На диске, защищенном BitLocker, никогда не хранятся незашифрованные данные.

Как я могу запретить пользователям в сети хранить данные на незашифрованном диске?

Вы можете настроить параметры групповой политики так, чтобы диски с данными были защищены BitLocker, прежде чем компьютер, защищенный BitLocker, сможет записывать на них данные. Дополнительные сведения см. В разделе Параметры групповой политики BitLocker.

Когда эти параметры политики включены, операционная система, защищенная BitLocker, будет подключать все диски с данными, которые не защищены BitLocker, как доступные только для чтения..jpg)

Что такое шифрование только используемого дискового пространства?

BitLocker в Windows 10 позволяет пользователям шифровать только свои данные. Хотя это не самый безопасный способ шифрования диска, этот вариант может сократить время шифрования более чем на 99 процентов, в зависимости от того, сколько данных необходимо зашифровать. Дополнительные сведения см. В разделе Шифрование только используемого дискового пространства.

Какие системные изменения могут привести к сбою проверки целостности диска с моей операционной системой?

Следующие типы системных изменений могут вызвать сбой проверки целостности и помешать TPM освободить ключ BitLocker для расшифровки защищенного диска операционной системы:

- Перемещение диска, защищенного BitLocker, в новый компьютер.

- Установка новой материнской платы с новым TPM.

- Выключение, отключение или очистка TPM.

- Изменение любых параметров конфигурации загрузки.

- Изменение BIOS, встроенного ПО UEFI, основной загрузочной записи, загрузочного сектора, диспетчера загрузки, дополнительного ПЗУ или других компонентов ранней загрузки или данных конфигурации загрузки.

Что заставляет BitLocker запускаться в режиме восстановления при попытке запустить диск с операционной системой?

Поскольку BitLocker разработан для защиты вашего компьютера от многочисленных атак, существует множество причин, по которым BitLocker может запускаться в режиме восстановления.Например:

- Изменение порядка загрузки BIOS для загрузки другого диска перед жестким диском.

- Добавление или удаление оборудования, например установка новой карты в компьютер, включая некоторые беспроводные карты PCMIA.

- Извлечение, установка или полное истощение заряда интеллектуальной батареи портативного компьютера.

В BitLocker восстановление состоит из расшифровки копии главного ключа тома с использованием либо ключа восстановления, хранящегося на USB-накопителе, либо криптографического ключа, полученного из пароля восстановления.Доверенный платформенный модуль не участвует ни в каких сценариях восстановления, поэтому восстановление возможно, если доверенный платформенный модуль не прошел проверку загрузочного компонента, возник сбой или был удален.

Что может помешать BitLocker привязаться к PCR 7?

BitLocker можно предотвратить от привязки к PCR 7, если операционная система, отличная от Windows, загружалась до Windows или если безопасная загрузка недоступна для устройства, потому что она отключена или оборудование ее не поддерживает.

Могу ли я поменять местами жесткие диски на одном компьютере, если на диске операционной системы включен BitLocker?

Да, вы можете поменять местами несколько жестких дисков на одном компьютере, если BitLocker включен, но только если жесткие диски были защищены BitLocker на одном компьютере.Ключи BitLocker уникальны для TPM и диска операционной системы. Поэтому, если вы хотите подготовить резервную копию операционной системы или диска с данными на случай отказа диска, убедитесь, что они соответствуют правильному TPM. Вы также можете настроить разные жесткие диски для разных операционных систем, а затем включить BitLocker на каждом из них с разными методами проверки подлинности (например, один с TPM-only и один с TPM + PIN) без каких-либо конфликтов.

Могу ли я получить доступ к моему диску, защищенному BitLocker, если я вставлю жесткий диск в другой компьютер?

Да, если диск является диском данных, вы можете разблокировать его с помощью элемента панели управления BitLocker Drive Encryption , как и любой другой диск с данными, используя пароль или смарт-карту.Если диск с данными был настроен только для автоматической разблокировки, вам придется разблокировать его с помощью ключа восстановления. Зашифрованный жесткий диск можно разблокировать с помощью агента восстановления данных (если он был настроен) или его можно разблокировать с помощью ключа восстановления.

Почему «Включить BitLocker» недоступно, когда я щелкаю диск правой кнопкой мыши?

Некоторые диски нельзя зашифровать с помощью BitLocker. Причины, по которым диск не может быть зашифрован, включают недостаточный размер диска, несовместимую файловую систему, если диск является динамическим или диск обозначен как системный раздел. По умолчанию системный диск (или системный раздел) не отображается. Однако, если он не был создан как скрытый диск при установке операционной системы из-за процесса выборочной установки, этот диск может отображаться, но не может быть зашифрован.

По умолчанию системный диск (или системный раздел) не отображается. Однако, если он не был создан как скрытый диск при установке операционной системы из-за процесса выборочной установки, этот диск может отображаться, но не может быть зашифрован.

Какие конфигурации дисков поддерживает BitLocker?

С помощью BitLocker можно защитить любое количество внутренних фиксированных дисков с данными. В некоторых версиях также поддерживаются устройства хранения с прямым подключением на базе ATA и SATA.

Шифрование пользовательских данных с файловой системой EncFS на основе FUSE — Учебники для Linux

Любой достойный дистрибутив Linux поставляется с возможностью установки для автоматического шифрования домашнего каталога пользователя. Если вы не хотите шифровать весь домашний каталог или, возможно, вы хотите зашифровать некоторые случайные каталоги в вашей системе Linux, вы можете использовать EncFS, криптографическую файловую систему на основе FUSE. EncFS позволит вам за считанные секунды зашифровать и расшифровать любой каталог. Он будет располагаться поверх вашей текущей файловой системы и предоставлять доступ к любому зашифрованному каталогу EncFS только после ввода правильного предопределенного пароля.Это короткое руководство покажет вам, как зашифровать и расшифровать ваши каталоги с помощью криптографической файловой системы EncFS.

Он будет располагаться поверх вашей текущей файловой системы и предоставлять доступ к любому зашифрованному каталогу EncFS только после ввода правильного предопределенного пароля.Это короткое руководство покажет вам, как зашифровать и расшифровать ваши каталоги с помощью криптографической файловой системы EncFS.

Предположим, вы активно пользуетесь ноутбуками, путешествуя из одного места в другое. Вы также довольно часто используете ssh, поэтому вы создали пару ключей ssh. Для вашего удобства вы даже сгенерировали закрытый ключ без использования парольной фразы (никогда не бывает хорошей идеей). Кроме того, вы скопировали публичный ключ ssh на несколько серверов для облегчения доступа. Проблема с этим сценарием заключается в том, что как только кто-то овладевает вашим ноутбуком, он получает мгновенный доступ ко всем серверам, используя ваш закрытый ключ ssh.В этой статье мы покажем вам, как зашифровать каталог .ssh и избежать такой проблемы.

Установка довольно проста. Если вы не используете какой-то самодельный дистрибутив Linux, EncFS следует включить в стандартный репозиторий.

Если вы не используете какой-то самодельный дистрибутив Linux, EncFS следует включить в стандартный репозиторий.

Ubuntu / Debian

$ sudo apt-get install encfs

Fedora / Redhat / CentOS

$ sudo yum install encfs

Как объяснялось ранее, мы будем использовать каталог .ssh в качестве примера для этого руководства.Но сначала нам нужно создать зашифрованный каталог:

$ encfs ~ / encryptdir / ~ / decryptdir /

Вам будет задано несколько вопросов относительно несуществующих каталогов, на которые вы ответите «да», и хотите ли вы использовать параноидальную конфигурацию. Выберите «p». Вам также нужно будет выбрать пароль. Убедитесь, что вы не забыли свой пароль, так как без него у вас не будет доступа к вашим данным.

Теперь вы создали и смонтировали зашифрованный каталог. Все, что вы храните в ~ / decryptdir, будет автоматически зашифровано и помещено в ~ / encryptdir:

$ ls ~ / encryptdir

$ ls ~ / decryptdir

$ touch ~ / decryptdir / file

$ ls ~ / decryptdir

file

$ ls ~ / encryptdir

wZ8fQPHUR4mtUdI4Tx0RWIcmJ 9000 / file 90 / fileНа этом этапе мы можем связать наш пример.

ssh в наш новый каталог ~ / decryptdir с помощью следующих команд linux:

$ mv .ssh / ~ / decryptdir /

$ ln -s ~ / decryptdir / .ssh / .sshС этого момента, пока смонтирован каталог ~ / encryptdir, .ssh будет показывать дешифрованные файлы. Вы также можете таким же образом связать другие ваши каталоги, такие как ~ / .thunderbird или ~ / .mozilla.

Если вы больше не хотите использовать зашифрованный каталог, вам необходимо отключить его с помощью команды unmount:

$ fusermount -u ~ / decryptdirпосле выполнения указанной выше команды ваш.Каталог ssh больше не будет доступен.

Чтобы снова начать использовать зашифрованный каталог, вам нужно будет смонтировать его, используя свой пароль.

$ encfs ~ / encryptdir / ~ / decryptdir /EncFS обеспечивает быстрый и простой способ зашифровать любой каталог по вашему выбору. Не забудьте проверить дополнительные параметры конфигурации EncFS, такие как автоматическое отключение пользователя в режиме ожидания и т.

Д.

$ man encfsПатент США на контроллер памяти с механизмом шифрования и дешифрования Патент (Патент № 9,489,540, выданный 8 ноября 2016 г.)

ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННЫЕ ПРИЛОЖЕНИЯ

Это приложение является продолжением одновременно рассматриваемого U.С. приложение Сер. № 13 / 718,382, поданная 18 декабря 2012 г., в которой испрашивается приоритет корейской патентной заявки № 10-2012-0047743, поданной 4 мая 2012 г. в Корейское ведомство интеллектуальной собственности, раскрытие которой включено посредством ссылки в здесь.

Уровень техники

1. Область техники

Примерные варианты реализации концепции изобретения относятся к системе на кристалле (SoC), способу работы SoC и устройствам, включая SoC.

2.Обсуждение предшествующего уровня техники

Основная память может принимать программы, которые должны выполняться центральным процессором (ЦП), и данные, требуемые ЦП, с отдельного носителя данных, например, энергонезависимого запоминающего устройства.

Основная память может передавать данные на отдельный носитель данных, например, в энергонезависимое запоминающее устройство, для хранения данных.

Данные, которыми обмениваются основная память и энергонезависимое запоминающее устройство, могут быть зашифрованы, чтобы предотвратить доступ к данным неавторизованных пользователей.Производительность системы, включающей в себя основную память и устройство энергонезависимой памяти, может варьироваться в зависимости от пути, используемого для обмена данными между основной памятью и устройством энергонезависимой памяти.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Согласно примерному варианту осуществления настоящей концепции изобретения способ работы системы на кристалле (SoC) включает в себя преобразование простых данных в зашифрованные данные механизмом в SoC с использованием ключа шифрования; и передают механизмом шифрованные данные непосредственно в контроллер памяти в SoC, который управляет работой энергонезависимой памяти.

Согласно примерному варианту осуществления простые данные могут быть данными, считываемыми из основной памяти через шину под управлением центрального процессора (ЦП). Например, перед преобразованием метод может включать в себя чтение SoC простых данных из основной памяти. Согласно примерному варианту осуществления простые данные могут быть данными, выводимыми из модуля прямого доступа к памяти (DMA). Например, перед преобразованием метод может включать в себя модуль DMA в SoC, выводящий простые данные в движок.

Ключ шифрования может выводиться из памяти одноразового программирования (OTP). Например, перед преобразованием метод может включать в себя одноразовый пароль в SoC, выводящий ключ в движок. Ключ шифрования может быть введен только в соответствии с защищенной программой. Например, перед преобразованием способ может включать вывод ключа в механизм только во время выполнения защищенной программы (например, процессором внутри SoC).

При преобразовании простые данные могут быть преобразованы в зашифрованные данные в единицах блоков.

Согласно примерному варианту осуществления настоящей концепции изобретения, способ работы системы на кристалле (SoC) включает в себя получение механизмом в SoC зашифрованных данных непосредственно от контроллера памяти в SoC, который управляет работой энергонезависимая память; и преобразование механизмом зашифрованных данных в простые данные с использованием ключа шифрования.

Способ может дополнительно включать в себя передачу простых данных в блок прямого доступа к памяти (DMA). Например, перед преобразованием способ может дополнительно включать в себя блок DMA в SoC, передающий простые данные механизму.При преобразовании зашифрованные данные могут быть преобразованы в простые данные в единицах блоков.

Согласно примерному варианту осуществления настоящей концепции изобретения, система на кристалле (SoC) включает в себя механизм шифрования / дешифрования, который шифрует первые простые данные в данные первого шифрования или дешифрует данные второго шифрования во вторые простые данные с использованием ключа шифрования.

; и контроллер памяти, который напрямую подключен к механизму шифрования / дешифрования и передает данные первого шифра в энергонезависимую память или принимает данные второго шифра из энергонезависимой памяти.

SoC может дополнительно включать в себя одноразовую программируемую (OTP) память, в которой хранится ключ шифрования. SoC может дополнительно включать в себя блок прямого доступа к памяти (DMA), который передает первые простые данные, полученные от источника данных, на механизм шифрования / дешифрования или передают вторые простые данные, которые принимаются от механизма шифрования / дешифрования. , к источнику данных. Например, модуль DMA может принимать первые простые данные от устройства за пределами SOC и передавать первые простые данные механизму или передавать вторые простые данные, полученные от механизма, на устройство.

Модуль DMA может быть напрямую подключен к механизму шифрования / дешифрования. SoC может дополнительно включать в себя ЦП, который управляет передачей первых простых данных или вторых простых данных между источником данных и механизмом шифрования / дешифрования.

Например, источником данных может быть устройство, расположенное за пределами SoC.

Согласно примерному варианту осуществления настоящей концепции изобретения, системный пакет включает в себя SoC и источник данных, который передает данные с энергонезависимой памятью под управлением SoC.Источником данных может быть устройство вне SoC. Согласно примерному варианту осуществления настоящей концепции изобретения, системный пакет включает в себя SoC, энергонезависимую память и источник данных, который передает данные в энергонезависимую память под управлением SoC.

Согласно примерному варианту осуществления настоящей концепции изобретения, система на кристалле (SoC) включает в себя контроллер памяти, сконфигурированный для управления энергонезависимой памятью, и механизм шифрования / дешифрования, напрямую подключенный к контроллеру памяти и сконфигурированный для шифрования или расшифровать данные.SoC управляет передачей данных между источником данных (например, устройством вне SoC) и энергонезависимой памятью.

Контроллер памяти и механизм соответствуют первому тракту данных для передачи данных.

Согласно примерному варианту осуществления настоящей концепции изобретения электронное устройство включает в себя источник данных; энергонезависимая память; и система на кристалле (SoC), которая управляет передачей данных между источником данных и энергонезависимой памятью. SoC может включать в себя контроллер памяти, который управляет энергонезависимой памятью; и механизм шифрования / дешифрования, который напрямую подключен к контроллеру памяти и шифрует или дешифрует данные.Механизм шифрования / дешифрования может зашифровать или расшифровать данные с помощью ключа шифрования, который хранится в одноразовой программируемой (OTP) памяти.

Согласно примерному варианту осуществления концепции изобретения, система на кристалле (SoC) включает в себя шину данных, контроллер основной памяти, сконфигурированный для вывода простых данных на шину, механизм, сконфигурированный для шифрования простых данных с шины в шифр.

данные с использованием ключа, контроллер NVM, первый электрический путь, соединяющий шину с контроллером NVM для обхода механизма шифрования, и второй электрический путь, соединяющий шину с контроллером NVM через механизм шифрования.SoC активирует только первый электрический путь (например, деактивирует второй электрический путь) в незащищенном режиме для отправки простых данных с шины на контроллер NVM. SoC активирует только второй электрический путь (например, деактивирует первый электрический путь) в безопасном режиме для отправки простых данных в движок и зашифрованных данных из движка в контроллер NVM.

Первый электрический путь может включать путь простого текста через мультиплексор и демультиплексор к контроллеру NVM.Второй электрический путь может включать в себя путь простых данных через мультиплексор к механизму и путь шифрованных данных через демультиплексор к контроллеру NVM. SoC может дополнительно включать в себя OTP, сконфигурированный для предоставления одного и того же сигнала выбора мультиплексору и демультиплексору для активации одного из первого и второго электрических трактов.

Механизм может быть сконфигурирован для дешифрования зашифрованных данных, полученных от контроллера NVM по второму электрическому пути.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Фиг.1 - блок-схема системы, включающей систему на кристалле (SoC), согласно примерному варианту осуществления идеи изобретения;

РИС. 2 - блок-схема SoC, показанного на фиг. 1 в соответствии с примерным вариантом воплощения идеи изобретения;

РИС. 3 - концептуальная схема для описания безопасного режима, в котором ключ шифрования может быть введен в механизм шифрования / дешифрования, показанный на фиг. 2;

РИС. 4 - блок-схема SoC, показанного на фиг.1 в соответствии с примерным вариантом воплощения идеи изобретения;

РИС. 5 - блок-схема SoC, показанного на фиг. 1 в соответствии с примерным вариантом воплощения идеи изобретения;

РИС. 6 - блок-схема SoC, показанного на фиг. 1 в соответствии с примерным вариантом воплощения идеи изобретения;

РИС.

7 - блок-схема SoC, показанного на фиг. 1 в соответствии с примерным вариантом воплощения идеи изобретения;

РИС. 8 - блок-схема схемы выбора и механизма шифрования / дешифрования, показанных на фиг.7 согласно иллюстративному варианту воплощения идеи изобретения;

РИС. 9 - блок-схема SoC, показанного на фиг. 1 в соответствии с примерным вариантом воплощения идеи изобретения;

РИС. 10 - блок-схема способа работы SoC согласно примерному варианту осуществления идеи изобретения;

РИС. 11 - блок-схема способа работы SoC согласно примерному варианту осуществления идеи изобретения;

РИС. 12 - блок-схема способа работы SoC согласно примерному варианту осуществления идеи изобретения;

РИС.13 - блок-схема способа работы SoC согласно примерному варианту осуществления идеи изобретения;

РИС. 14 - блок-схема устройства обработки данных, включающего в себя систему, показанную на фиг.

1, согласно иллюстративному варианту воплощения идеи изобретения;

РИС. 15 - блок-схема устройства обработки данных, включающего в себя систему, показанную на фиг. 1, согласно иллюстративному варианту воплощения идеи изобретения;

РИС. 16 - блок-схема устройства обработки данных, включающего в себя систему, показанную на фиг.1, согласно иллюстративному варианту воплощения идеи изобретения;

РИС. 17 - блок-схема системного пакета, включающего SoC, проиллюстрированного на фиг. 1, согласно примерному варианту осуществления идеи изобретения, и устройство энергонезависимой памяти, показанное на фиг. 1; и

ФИГ. 18 - блок-схема системного пакета, включающего SoC, проиллюстрированного на фиг. 1, согласно иллюстративному варианту воплощения идеи изобретения.

ПОДРОБНОЕ ОПИСАНИЕ

Здесь, когда одно устройство описано как передающее данные другому устройству, данные передаются либо от одного устройства напрямую (например,g.

, «прямо передается») или косвенно (например, «косвенно передается») другому устройству. В примерном варианте осуществления, где одно устройство напрямую передает данные, данные передаются с одного устройства на другое устройство, не проходя через другое устройство, кроме провода. В примерном варианте осуществления, где одно устройство напрямую передает данные, данные передаются от одного устройства к другому через мультиплексор или демультиплексор без использования дополнительных устройств.

Здесь, когда одно устройство описано как подключенное к другому устройству, эти устройства могут быть напрямую подключены друг к другу (например, «подключены напрямую») или косвенно (например, «подключены косвенно») друг к другу. В варианте осуществления, где два устройства напрямую соединены друг с другом, между двумя устройствами нет никаких устройств, кроме провода. В варианте осуществления, где два устройства напрямую подключены друг к другу, между двумя устройствами нет других устройств, кроме мультиплексора или демультиплексора.

Следует понимать, что описанные здесь устройства и способы могут быть реализованы в различных формах аппаратного обеспечения, программного обеспечения, встроенного программного обеспечения, процессоров специального назначения или их комбинации. В частности, часть концепции настоящего изобретения может быть реализована как приложение, содержащее программные инструкции, которые материально воплощены на одном или нескольких устройствах хранения программ или машиночитаемом носителе (например, жесткий диск, магнитный гибкий диск, RAM, ROM, CD ROM. и т. д.) и может выполняться любым устройством или машиной, имеющей подходящую архитектуру, например цифровым компьютером общего назначения, имеющим процессор, память и интерфейсы ввода / вывода.Также следует понимать, что, поскольку некоторые из составляющих компонентов устройства и этапов процесса, изображенных на сопроводительных чертежах, могут быть реализованы в программном обеспечении, соединения между модулями устройства (или логическая последовательность этапов способа) могут различаться в зависимости от способа в в котором запрограммирована настоящая изобретательская концепция.

РИС. 1 является блок-схемой системы 10, , включающей в себя систему на кристалле (SoC) 100 согласно примерному варианту осуществления настоящей идеи изобретения.Обращаясь к фиг. 1 , система 10 включает в себя SoC 100 , устройство энергонезависимой памяти 200 и основную память 300 .

Система 10 может быть реализована с использованием персонального компьютера (ПК), сервера данных или портативного устройства. Например, портативное устройство может быть реализовано с использованием портативного компьютера, мобильного телефона, смартфона, планшетного ПК, персонального цифрового помощника (КПК), цифрового помощника предприятия (EDA), цифрового фотоаппарата, цифрового цифрового помощника. видеокамера, портативный мультимедийный проигрыватель (PMP), персональное (или портативное) навигационное устройство (PND), портативная игровая консоль или электронная книга.

SoC 100 может управлять передачей и приемом данных между устройством энергонезависимой памяти 200 и основной памятью 300 . Структура и работа SoC , 100, будут подробно описаны позже со ссылкой на фиг. 2 и 4–9.

Энергонезависимое запоминающее устройство 200 может хранить множество программ и данных. Энергонезависимое запоминающее устройство , 200, может быть реализовано с использованием электрически стираемой программируемой постоянной памяти (EEPROM), флэш-памяти, магнитной памяти с произвольным доступом (MRAM), MRAM с передачей вращения, токопроводящей мостовой RAM. (CBRAM), сегнетоэлектрическое RAM (FeRAM), RAM с фазовым переходом (PRAM), резистивное RAM (RRAM), RRAM на нанотрубках, полимерное RAM (PoRAM), память с нано-плавающим затвором (NFGM), голографическая память, запоминающее устройство молекулярной электроники, запоминающее устройство для изменения сопротивления изолятора и т.

п.

Основная память 300 может принимать программы, которые должны выполняться в SoC 100 , и данные, требуемые SoC 100 , от устройства энергонезависимой памяти 200 через SoC 100 . Основная память , 300, может передавать данные, которые должны быть сохранены, в энергонезависимое запоминающее устройство , 200, через SoC , 100, . Основная память , 300, может быть реализована с использованием RAM, например, динамической RAM (DRAM) или статической RAM (SRAM), которая является энергозависимой памятью.Однако основная память , 300, не ограничивается RAM, DRAM или SRAM, поскольку могут использоваться различные типы памяти.

РИС. 2 - блок-схема SoC 100 A, которая является вариантом реализации SoC 100 на фиг. 1. Ссылаясь на фиг. 2, SoC 100 A включает в себя шину 110 , центральный процессор (ЦП) 120 , контроллер памяти 130 , контроллер энергонезависимой памяти 140 и механизм шифрования / дешифрования 150 .

ЦП 120 может быть подключен к шине 110 и может управлять всей работой SoC 100 A. Контроллер памяти 130 может управлять работой основной памяти 300 , например , операция чтения или записи. Контроллер памяти , 130, может быть подключен к шине , 110, .

Контроллер энергонезависимой памяти , 140, может управлять операцией доступа к данным устройства энергонезависимой памяти , 200, , например, операцией записи, операцией чтения, программной операцией или операцией стирания.

Механизм шифрования / дешифрования 150 может преобразовывать, а именно шифровать, простые данные, полученные из основной памяти 300 через контроллер памяти 130 и шину 110 , в зашифрованные данные (например, зашифрованные данные) .

Механизм , 150, шифрования / дешифрования может передавать зашифрованные данные напрямую, например, «на лету», в контроллер энергонезависимой памяти , 140, , не проходя через шину , 110, .

В примерном варианте осуществления механизм 150 шифрования / дешифрования принимает зашифрованные данные непосредственно, например, «на лету», от контроллера энергонезависимой памяти 140 , не проходя через шину 110 .Механизм , 150, шифрования / дешифрования может преобразовывать, например, дешифровать зашифрованные данные в простые данные (например, незашифрованные данные).

Ключ шифрования может использоваться при шифровании или дешифровании механизма шифрования / дешифрования 150 . В примерном варианте осуществления механизм , 150, шифрования / дешифрования включает в себя носитель данных (не показан), на котором хранится ключ шифрования.

Например, носитель данных может быть регистром, защелкой, флэш-памятью и т. Д.Согласно примерному варианту осуществления ключ шифрования вводится на носитель данных только в безопасном режиме. Безопасный режим будет описан позже со ссылкой на фиг. 3.

Механизм 150 шифрования / дешифрования может шифровать или дешифровать данные в единицах блоков заранее определенного размера, например, 64 бит, 128 бит или 256 бит.

Когда механизм 150 шифрования / дешифрования шифрует или дешифрует в единицах блоков, ключ шифрования и алгоритм, которые используются при шифровании или дешифровании, могут применяться к каждому блоку.Например, алгоритм может быть алгоритмом стандарта шифрования данных (DES) или алгоритмом расширенного стандарта шифрования (AES). Однако алгоритм не ограничивается этим, поскольку могут использоваться другие алгоритмы шифрования или дешифрования.

Безопасный режим может определять метод, используемый механизмом шифрования 150 для преобразования данных, например, для шифрования или дешифрования данных в единицах блоков.

Примеры безопасного режима включают в себя режим электронной кодовой книги (ECB), режим цепочки блоков шифров (CBC), режим распространения цепочки блоков шифров (PCBC) или режим обратной связи шифра (CFB).В ECB каждый блок шифруется независимо. В CBC каждый блок открытого текста (например, незашифрованных данных) подвергается операции XOR с предыдущим блоком зашифрованного текста (например, зашифрованными данными) перед шифрованием. PCBC является разновидностью CBC и предназначен для расширения или распространения одиночной битовой ошибки в зашифрованном тексте, чтобы позволить зафиксировать ошибки при передаче и отклонить результирующий открытый текст. В CFB данные могут быть зашифрованы в единицах, меньших размера блока. Однако безопасный режим не ограничивается одним из описанных выше режимов.

В пути записи данных WP, когда данные записываются в устройство энергонезависимой памяти 200 , простые данные (например, незашифрованные данные), выводимые из основной памяти 300 , передаются в ЦП 120 через контроллер памяти , 130, и шина , 110, , а затем передается от CPU 120 к механизму шифрования / дешифрования 150 через шину 110 .

Другими словами, простые данные передаются механизму , 150, шифрования / дешифрования под управлением ЦП , 120, .

Механизм шифрования / дешифрования 150 может преобразовывать простые данные в зашифрованные данные с помощью ключа шифрования. Шифрованные данные могут быть переданы в энергонезависимое запоминающее устройство , 200, через контроллер энергонезависимой памяти , 140, . В тракте RP чтения данных, когда данные считываются из энергонезависимого запоминающего устройства 200 , зашифрованные данные, выводимые из энергонезависимого запоминающего устройства 200 , передаются в механизм шифрования / дешифрования , 150, через энергонезависимую память. контроллер памяти 140 .

Механизм шифрования / дешифрования 150 может преобразовывать зашифрованные данные в простые данные с помощью ключа дешифрования.

Ключ дешифрования может совпадать с ключом шифрования, а может и не совпадать с ним. Простые данные могут быть переданы в ЦП , 120, через шину , 110, , а затем переданы из ЦП , 120, в основную память , 300, , через шину , 110, и контроллер памяти , 130, . Другими словами, простые данные могут быть переданы в основную память , 300, через шину , 110, и контроллер памяти , 130, под управлением CPU , 120, .