Информационные технологии, интернет, веб программирование, IT, Hi-Tech, …

Здравствуйте, уважаемые читатели блога okITgo.ru! Сегодня мы поговорим об общих элементах коммуникации – источнике, назначении и канале связи, а также о том, как сообщения передаются по сети (механизмы сегментации, мультиплексирования и маркировки).

Кроме того мы рассмотрим основные компоненты сети, а именно конечные и промежуточные сетевые устройства, соединения и службы.

Элементы Коммуникации

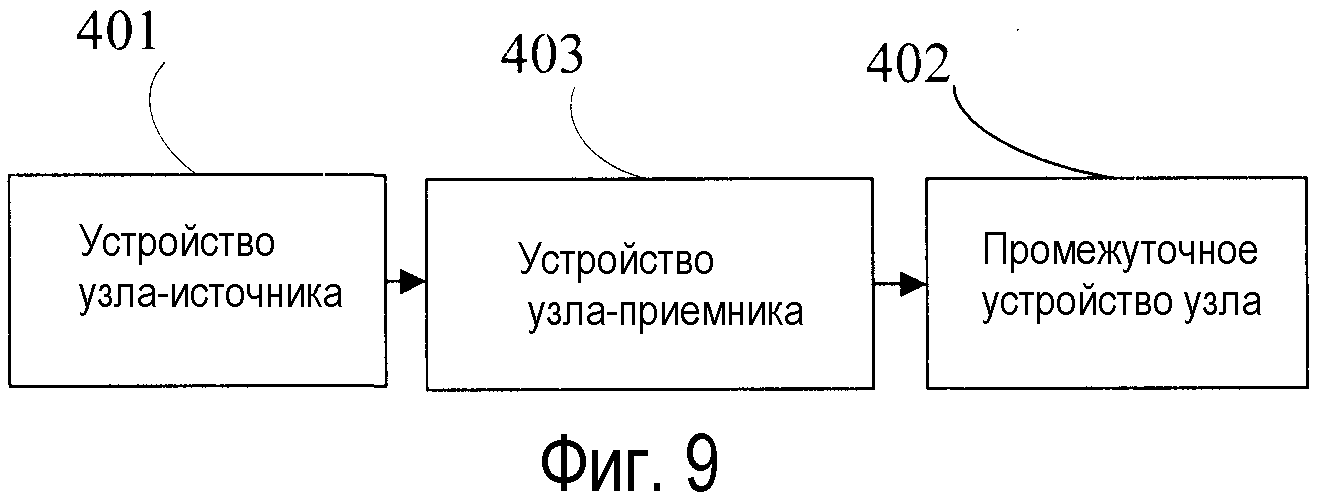

Коммуникация начинается с сообщения, или информации, которая должна быть послана от одного человека или устройства – другому. Люди обмениваются идеями, используя множество различных способов коммуникации. Все эти способы имеют три общих элемента. Первый из этих элементов – это источник сообщения или отправитель. Источниками сообщений являются люди, или электрические устройства, которым необходимо послать сообщения другим людям или устройствам. Второй элемент коммуникации – это назначение (адресат), или приемник, сообщения. Адресат получает сообщение и интерпретирует его. Третий элемент, называемый каналом, состоит из средства соединения, обеспечивающего проводящий путь, по которому сообщение может идти от источика к получателю.

Адресат получает сообщение и интерпретирует его. Третий элемент, называемый каналом, состоит из средства соединения, обеспечивающего проводящий путь, по которому сообщение может идти от источика к получателю.

Рассмотрим, к примеру, общение с помощью слов, картинок и звуков. Каждое из таких сообщений может быть послано по сети данных или информационной сети посредством конвертирования их в двоичные цифры, или биты. Эти биты затем кодируются в сигнал, который может быть передан по подходящему средству связи. В компьютерных сетях, средством соединений обычно является одна из разновидностей кабеля или беспроводная передача.

Передача Сообщений

В теории, одно коммуникационное сообщение, такая как музыкальное видео или сообщение электронной почты, могла бы быть послана по сети от источника к адресату как один массивный непрерывный поток битов. Если бы сообщения действительно передавались таким образом, это бы значило, что никакое другое устройство было бы не способно посылать или получать сообщения в той же сети в то время, как происходит передача данных. Эти большие потоки данных привели бы к значительным задержкам. Более того, если бы во время передачи произошел сбой в сетевой взаимосвязанной инфраструктуре, сообщение целиком было бы потеряно и пришлось бы его полностью заново отправлять.

Эти большие потоки данных привели бы к значительным задержкам. Более того, если бы во время передачи произошел сбой в сетевой взаимосвязанной инфраструктуре, сообщение целиком было бы потеряно и пришлось бы его полностью заново отправлять.

Более лучший подход – разделить сообщение на более мелкие части, или куски, которыми легче управлять и отправлять по сети. Это разделение потока данных на более мелкие куски называется сегментацией. Сегментация сообщений имеет два плюса.

Во-первых, посредством передачи небольших отдельных кусков от источника к приемнику можно осуществлять множество различных диалогов по сети. Процесс чередования фрагментов отдельных одновременных диалогов по сети называется мультиплексированием.

Во-вторых, сегментация может увеличить надежность сетевых коммуникаций. Отдельные фрагменты каждого сообщения не идут по сети от источника к адресату одним и тем же путем. Если один из путей становится перегруженным трафиком или нарушается, отдельные фрагменты сообщения могут по прежнему направляться к получателю посредством альтернативных путей. Если часть сообщения теряется и не доставляется адресату, потребуется переотправить только потерянные фрагменты.

Если часть сообщения теряется и не доставляется адресату, потребуется переотправить только потерянные фрагменты.

Отрицательной стороной использования сегментации и мультиплексирования является дополнительный уровень сложности, который добавляется к процессу. Представьте, что Вы должны отправить 100-страничное письмо, но каждый конверт может содержать только одну страницу. Процесс адресации, подписывания, отправки, получения и открытия целой сотни конвертов был бы время затратным как для отправителя, так и для получателя.

В сетевых коммуникациях каждый сегмент сообщения должен пройти примерно один и тот же процесс для гарантии того, что оно дойдет до адресата и может быть заново собрано в оригинальное сообщение.

Различные типы устройств по сети принимают участие в процессе надежной доставки фрагментов сообщений к месту назначения.

Компоненты Сети

Путь, который проходит сообщение от источника к адресату может быть как таким же простым, как обычный кабель, соединяющий один компьютер с другим, так и таким же сложным, как сеть, которая буквально охватывает весь земной шар. Эта сетевая инфраструктура является платформой, которая поддерживает нашу человеческую (социальную) сеть. Она обеспечивает стабильный и надежный канал, через который могут происходить наши коммуникации.

Эта сетевая инфраструктура является платформой, которая поддерживает нашу человеческую (социальную) сеть. Она обеспечивает стабильный и надежный канал, через который могут происходить наши коммуникации.

Устройства и соединения являются физическими элементами или оборудованием сети. Оборудование обычно представляет из себя видимые компоненты сетевой платформы, например, лэптоп, персональный компьютер (PC), коммутатор, или кабели, используемые для соединения устройств. Хотя, некоторые компоненты сети могут быть и невидимыми. В случае беспроводного соединения, сообщения передаются по воздуху, используя невидимые радио частоты или инфракрасные волны.

Службы и процессы являются коммуникационными программами, называемыми программным обеспечением, которое работает на сетевых устройствах. Сетевая служба обеспечивает информацию в ответ на запросы. Службы включают ряд распространенных сетевых приложений, которые люди используют каждый день, наподобие сервисов хостинга электронноый почты или служб веб хостинга. Процессы обеспечивают функциональность, посредством которой направляются и перемещаются сообщения по сети. Процессы менее заметны для нас, но являются решающими для работы сетей.

Процессы обеспечивают функциональность, посредством которой направляются и перемещаются сообщения по сети. Процессы менее заметны для нас, но являются решающими для работы сетей.

Конечные Устройства и их Роль в Сети

Сетевые устройства, с которыми люди знакомы в большей степени, называются конечными устройствами. Эти устройства формируют интерфейс между социальной сетью и лежащей в ее основе коммуникационной сетью. Некоторые примеры конечных устройств:

- Компьютеры (рабочие станции, лэптопы, файловые серверы, веб серверы)

- Сетевые принтеры

- VoIP телефоны

- Камеры безопасности

- Мобильные наладонные устройства (такие как беспроводные сканеры штрих кода, КПК, коммуникаторы и т.п.)

В контексте сети конечные устройства называют хостами. Хостовое устройство является либо источником, либо приемником сообщения, передаваемого по сети. Чтобы отличать один хост от другого, каждый хост в сети должен идентифицироваться с помощью адреса. Когда хост инициирует коммуникацию, он использует адрес хоста назначения, чтобы указать, куда сообщение должно быть послано.

Когда хост инициирует коммуникацию, он использует адрес хоста назначения, чтобы указать, куда сообщение должно быть послано.

В современных сетях хост может выступать в роли клиента, сервера или того и другого. Программное обеспечение, установленное на хосте, определяет, какую роль он играет в сети.

Серверы являются хостами, на которых установлен софт, позволяющий им предоставлять информацию и службы, наподобие электронной почты или веб страниц, для других хостов сети.

Клиенты – это хосты, имеющие установленное ПО, позволяющее им запрашивать и отображать информацию, полученную с сервера.

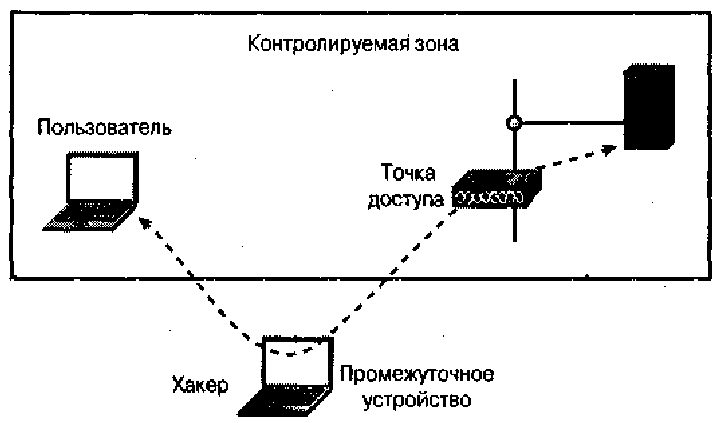

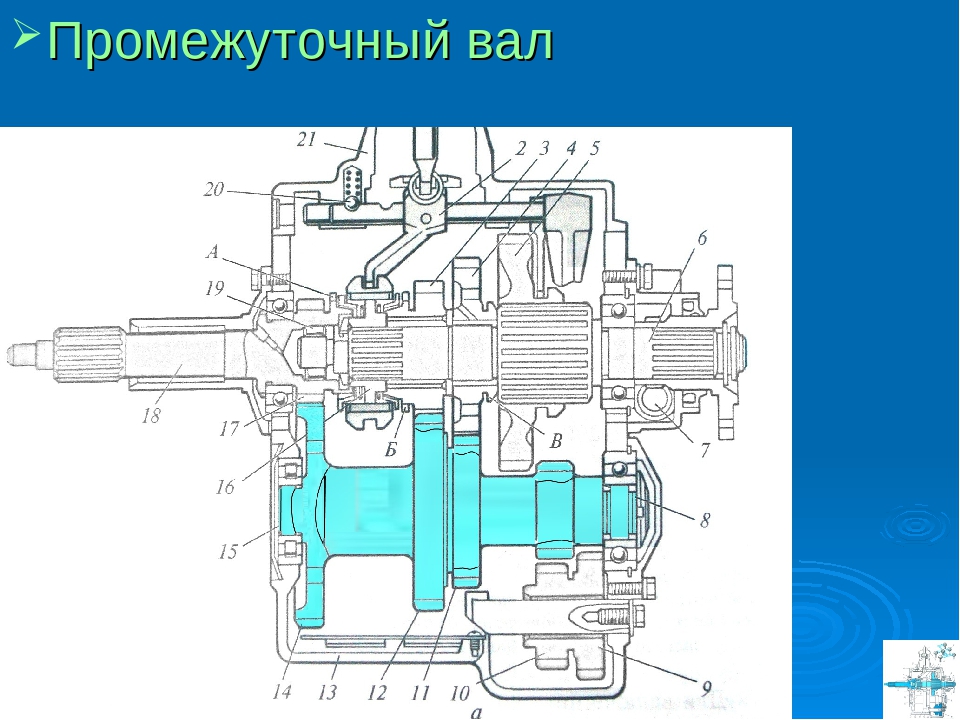

Промежуточные Устройства и их Роль в Сети

Помимо конечных устройств, с которыми люди хорошо знакомы, сети также зависят от промежуточных устройств, обеспечивающих связность и работающих “за сценой”, чтобы осуществлять потоки данных по сети. Эти устройства подключают отдельные хосты к сети и могут соединять несколько сетей, формируя объединенную сеть, или сетевой комплекс. Примеры промежуточных сетевых устройств:

Примеры промежуточных сетевых устройств:

- Устройства Сетевого Доступа (Хабы, коммутаторы, и точки беспроводного доступа)

- Устройства Межсетевого Обмена (маршрутизаторы)

- Коммуникационные Серверы и Модемы

- Устройства Безопасности (брандмауэры)

Управление данными, текущими по сети, также является задачей промежуточных устройств. Эти устройства используют адрес хоста назначения, а также информацию о сетевых взаимосвязях, для определения маршрута, который должно пройти сообщение по сети. Процессы, происходящие в промежуточных сетевых устройствах, выполняют эти функции:

- Регенерация и переотправка сигналов данных

- Обслуживание информации о том, какие маршруты существуют в сети и между сетями сетевого комплекса

- Уведомление остальных устройств об ошибках и коммуникационных сбоях

- Направление данных вдоль альтернативных маршрутов, когда имеет место сбой или повреждение соединения

- Классификация и направление сообщений в соответствии с приоритетами Качества Сервиса (QoS)

- Разрешение или запрет потока данных на основе настроек безопасности

Сетевые Средства Связи (Соединения)

Коммуникация по сети передается по сетевым соединениям. Соединение обеспечивает канал, по которому сообщение переходит от источника к приемнику.

Соединение обеспечивает канал, по которому сообщение переходит от источника к приемнику.

Современные сети в основном используют три типа соединений для взаимосвязи устройств и для предоставления маршрута, по которому могут передаваться данные. Этими треся типами являются:

- Металлические проводники внутри кабелей

- Стеклянные или пластиковые волокна (оптоволоконный кабель)

- Беспроводная передача

Кодирование сигнала, которое должно произойти перед передачей сообщения, различно для каждого типа соединения. В металлических проводниках данные кодируются в электрические импульсы, которые соответствуют определенным шаблонам. Передачи по оптоволокну основаны на импульсах света внутри инфракрасного диапазона или диапазона видимого света. При беспроводной передаче шаблоны электромагнитных волн обозначают различные двоичные значения.

Разные типы сетевых соединений имеют различные особенности и преимущества. Не все сетевые соединения имеют одни и те же характеристики и подходят для одной и той же цели. Критериями выбора сетевых соединений являются:

Критериями выбора сетевых соединений являются:

- Расстояние, через которое соединение может успешно передавать сигнал.

- Среда, в которой соединение должно устанавливаться.

- Количество данных и скорость, с которой они должны передаваться.

- Расходы на материалы соединений и их установку

Спасибо за внимание! До новых встреч на страницах сайта okITgo.ru.

Промежуточное реле: назначение, принцип действия, устройство

В этой статье читатели сайта сам электрик могут узнать, какое назначение, принцип действия и устройство промежуточного реле. Очень часто данный аппарат используется в схемах, однако далеко не каждый имеет представление о том, как он работает и для чего применяется. Итак, рассмотрим более подробно каждый вопрос.

Назначение

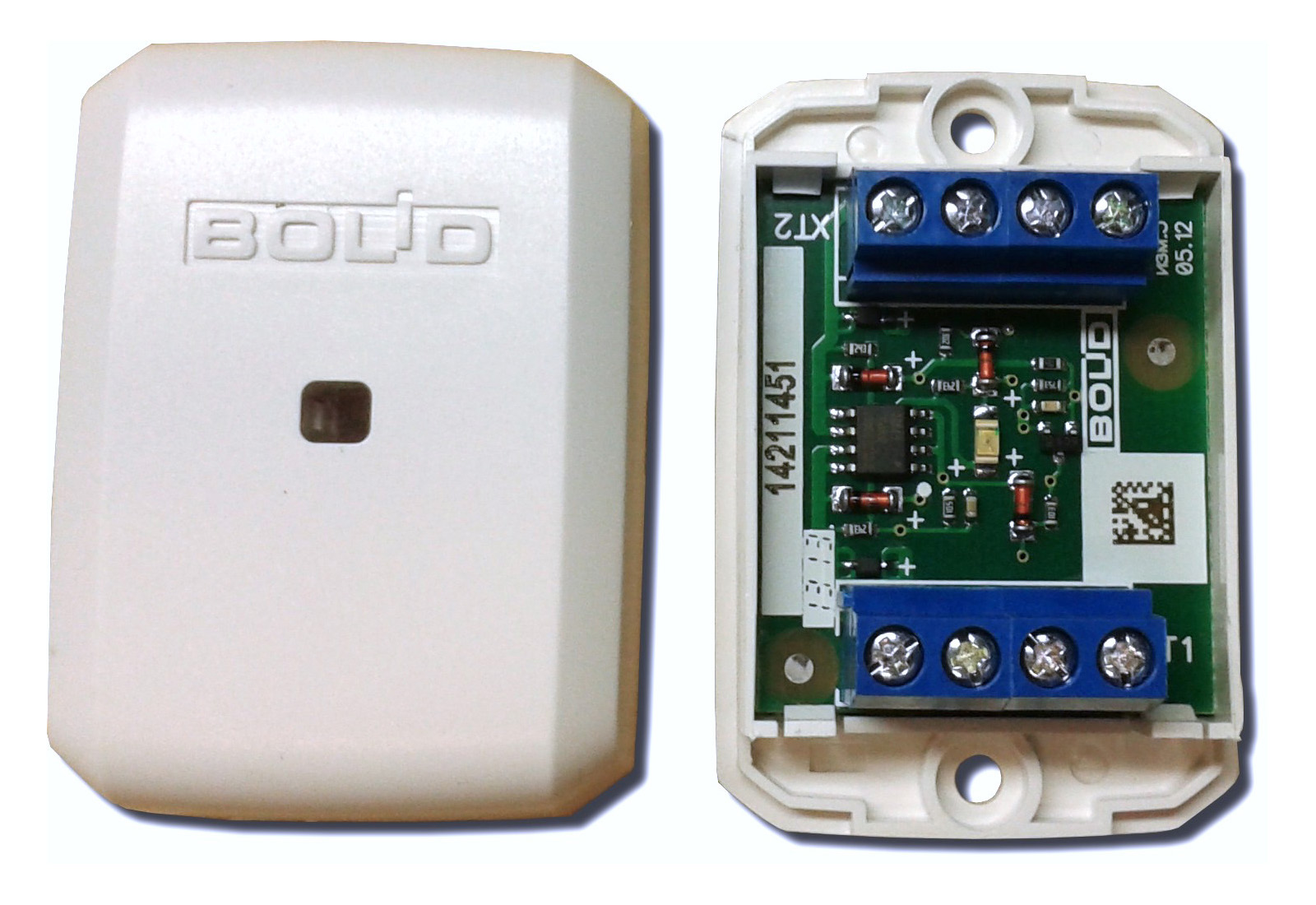

В системах автоматики и управления широко применяются промежуточные реле (см. фото ниже). Эти аппараты коммутируют управляющие сигналы, управляют мощными устройствами, разделяют управляющие цепи от силовых и выполняют не мене важную роль, чем силовые реле.

Свое название промежуточное реле получили из-за положения в схемах автоматики и управления. Они находятся между источником задания и исполнительным устройством, таким как контактор, поэтому становится понятно, почему так назвали реле.

Получить дополнительную информацию о назначении и разновидностях изделий вы можете, просмотрев данное видео:

Описание ассортимента

Устройство

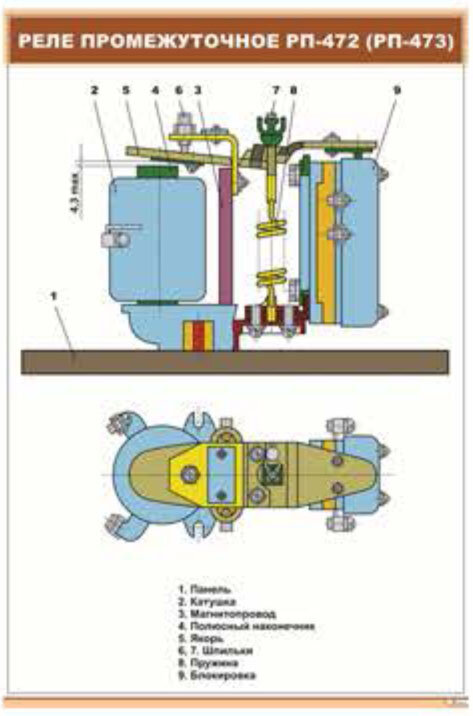

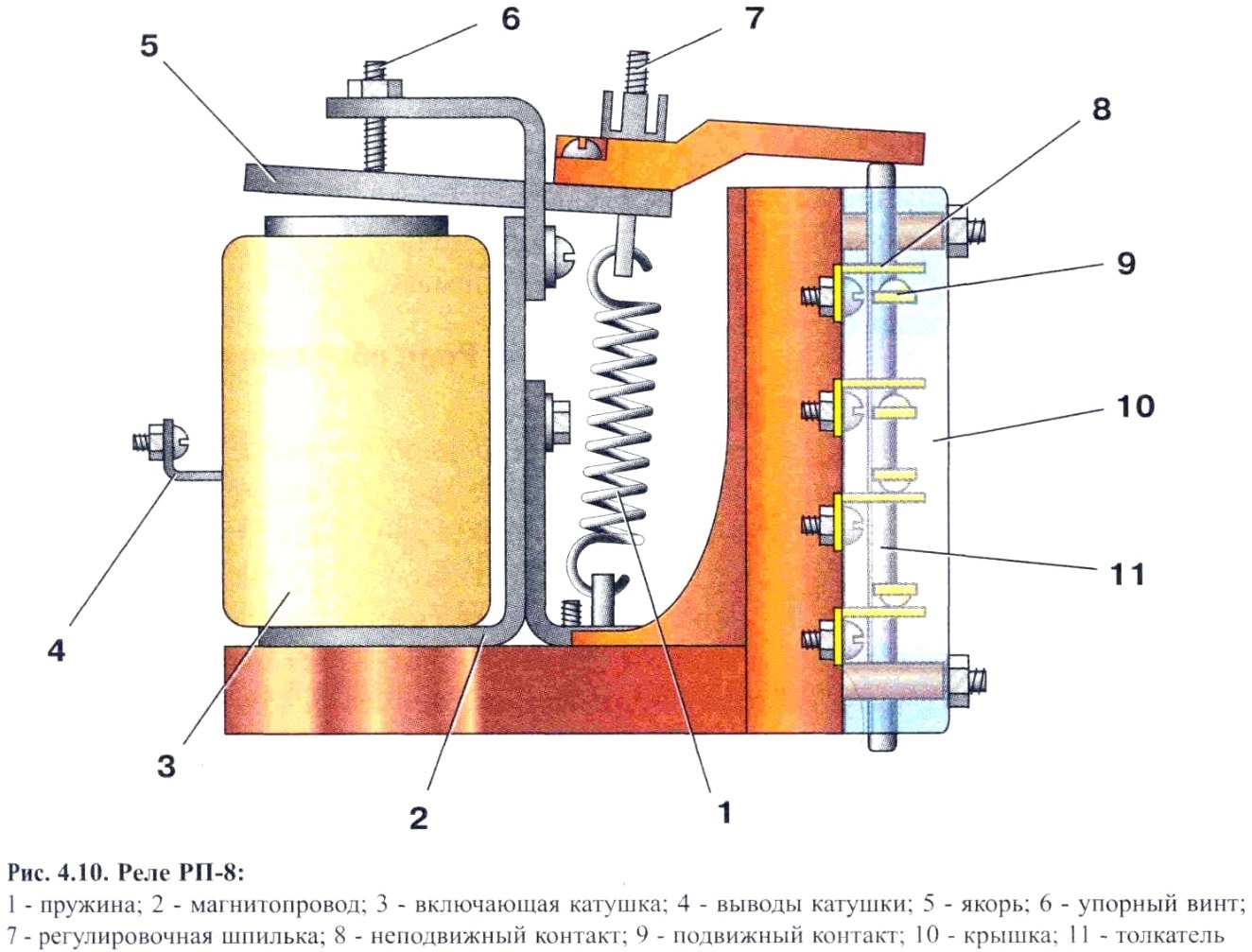

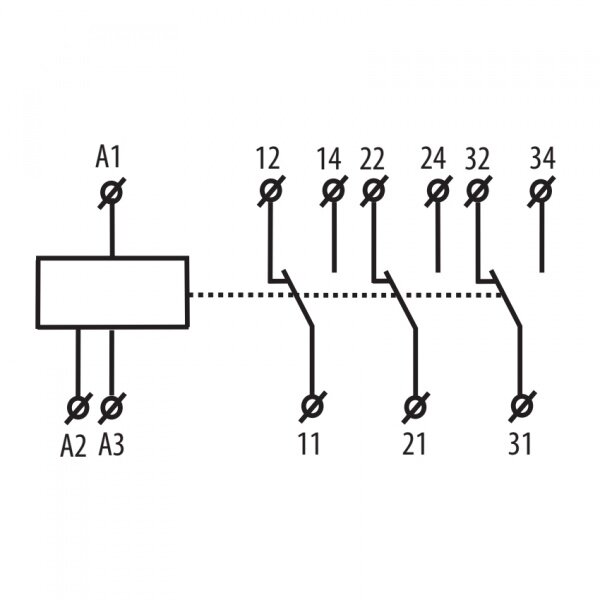

Данные аппараты бывают всевозможных типов и размеров. От миниатюрных реле на два контакта, до нескольких десятков в реле-повторителе. Во всех их конструктивный принцип одинаков. Устройство промежуточного реле представлено электромагнитной катушкой управления, магнитопроводом, пружинным механизмом и группой контактов. Подробно узнать о конструкции аппарата вы можете, просмотрев картинку ниже:

Промышленность выпускает широкий спектр устройств на разнообразное управляющее напряжение от 5 вольт и до 220. Они могут быть рассчитаны на переменное «АС» напряжение и постоянное «DC».

Они могут быть рассчитаны на переменное «АС» напряжение и постоянное «DC».

Внешне они ни чем, практически, не отличаются. Разница только в конструкции магнитопровода. Для переменного тока он набран из группы пластин, а постоянного тока цельный. Это сделано для уменьшения потерь на нагрев в магнитопроводе при прохождении переменного тока.

Что касается технических характеристик устройств, для каждого типа они разные. К примеру, для серии RE они будут иметь вид:

Для промышленных целей, изготавливаются колодки для промежуточных реле с установкой на DIN рейку. Реле и колодки для них также выпускаются с широким спектром видов разъемов. Это сделано для удобства эксплуатации в пределах одного устройства, когда присутствуют модели разного напряжения, и по невнимательности не произошла замена одного типа на другой.

Принцип работы

Не менее важно знать, как работает промежуточное реле. Принцип действия следующий: при подаче напряжения на управляющую катушку, магнитный поток, появившийся в сердечнике, втягивает механизм контактов. Последние в свою очередь меняют положение, и переключаются, при этом размыкая или замыкая контакты.

Последние в свою очередь меняют положение, и переключаются, при этом размыкая или замыкая контакты.

Более подробно узнать о принципе работы вы можете, просмотрев данное видео:

Как работает РЭК 73/3

Область применения

Промежуточные реле применяются в схемах управления для коммутации силовых цепей от источника с малым током. Также они нужны для сборки схемы удержания контактов, повторения сигнала и вывода на индикаторы, дублирование на выносные пульты управления, и т. д.

Очень часто данные аппараты используют в противоаварийных системах, промышленном оборудовании, устройстве релейной защиты и на электроэнергетических объектах.

Для примера возьмем схему управления асинхронным двигателем, с контролем наличия фазы. Данная схема собрана на промежуточных реле типа 1РН, 2РН, 3РН, 1РП, 2РП, а также с повторением на световые индикаторы о состоянии фаз. Кстати, сразу же обратите внимание на условное обозначение данного элемента на схеме.

Кстати, сразу же обратите внимание на условное обозначение данного элемента на схеме.

Вот и все, что хотелось рассказать вам об устройстве, принципе действия и назначении промежуточного реле. Как вы видите, в схемах управления данный аппарат выполняет важную функцию, поэтому часто применяется на производстве.

Будет полезно прочитать:

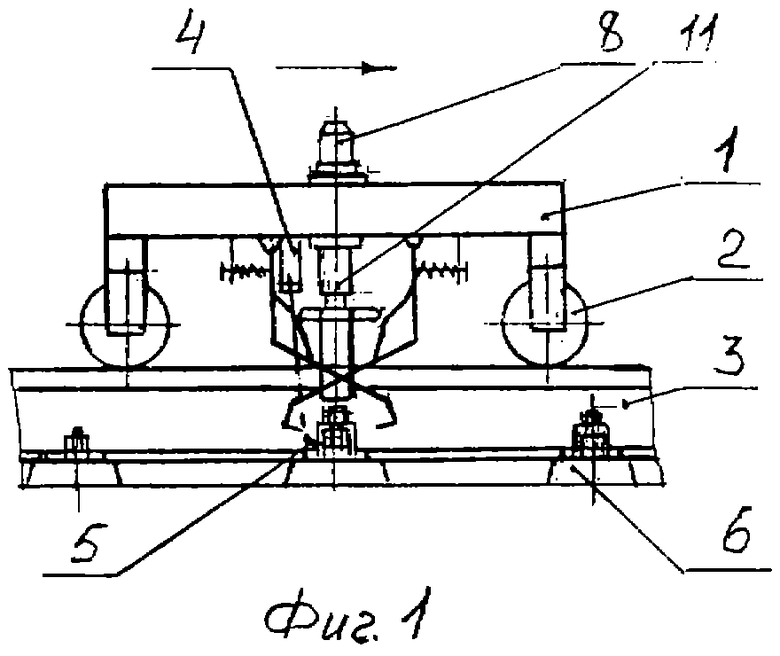

Устройство и работа промежуточных станций

Все мы с разной частотой пользуемся железнодорожным транспортом. Однако практически ничего не знаем о том, как он функционирует. Нет, конечно, многие могут похвастаться знаниями о том, каким образом устроен локомотив и за счет чего он передвигается по путям. Но в реальности пониманием того, как работает сама система железных дорог и чем обуславливается пропускная способность целых направлений, простые пассажиры не обладают.

Если вас интересует озвученная тема, то вам будет очень полезна наша статья. Посвящена она промежуточным станциям, которые в нашей стране находятся в огромном количестве практически во всех местах, где проложены рельсы и ходят поезда. Хочется сразу заметить, что значение этих пунктов многими недооценивается. Но само существование железных дорог ставится под большой вопрос без слаженной работы промежуточных станций. Сегодня мы дадим всю необходимую информацию на озвученную тему. Раскроем значение термина и расскажем о назначении раздельного пункта железной дороги. Кроме того, перечислим типы промежуточных станций и обозначим их устройство.

Хочется сразу заметить, что значение этих пунктов многими недооценивается. Но само существование железных дорог ставится под большой вопрос без слаженной работы промежуточных станций. Сегодня мы дадим всю необходимую информацию на озвученную тему. Раскроем значение термина и расскажем о назначении раздельного пункта железной дороги. Кроме того, перечислим типы промежуточных станций и обозначим их устройство.

Термин и его характеристика

Начать нашу статью хотелось бы с пояснения самого термина, который мы будем часто использовать сегодня. Что же такое промежуточная станция? Если не вдаваться в технические характеристики, то можно сказать, что под этим словосочетанием понимается пункт, расположенный на сети железных дорог, на котором совершается обслуживание составов, а также происходит обгон и разъезд.

Параллельно промежуточные станции обеспечивают разгрузочно-погрузочные работы и осуществляют обслуживание пассажиров. На них всегда размещается множество устройств, и производятся многочисленные технические операции разного характера.

Разъезды, обгонные пункты и промежуточные станции: краткое описание и характеристика

На всей протяженности железнодорожных путей, чтобы обеспечить их пропускную способность, располагаются различные пункты, на которых осуществляется ряд сложных операций.

Обыватели часто путают между собой промежуточные станции и разъезды. Хотя на самом деле между ними существует одно самое главное отличие, которое необходимо просто запомнить. Согласно техническому регламенту на разъездах и обгонных путях не выполняются погрузочно-разгрузочные работы. Для них на перечисленных пунктах нет необходимого оборудования и не выстроены соответствующие подъезды. Также здесь невозможно выполнять пассажирские операции в связи с отсутствием вокзалов, билетных касс и других предусмотренных правилами объектов.

А вот работа промежуточных станций организована таким способом, чтобы параллельно осуществлять технические, пассажирские и грузовые операции. Для этого они располагаются на железнодорожных путях через определенные расстояния. Эти промежутки четко регламентируются правилами, о которых мы поговорим подробнее чуть позже.

Эти промежутки четко регламентируются правилами, о которых мы поговорим подробнее чуть позже.

Назначение промежуточных станций

В работе железнодорожного транспорта данные хорошо оборудованные пункты играют очень важную роль. Ведь загруженность и проходимость целых направлений находятся в прямой зависимости от пропускной способности отдельных пунктов на всем их протяжении. Чтобы сделать их максимально эффективными, их оснащают предусмотренным регламентом количеством путей и различными устройствами, необходимыми для работы.

Назначение описываемых железнодорожных пунктов можно отразить в виде длинного списка с большим количеством пунктов. Во время рабочего процесса обычно осуществляются следующие операции:

- пропуск железнодорожных составов всех видов;

- регулировка движения останавливающихся составов;

- прием пассажиропотока;

- посадка и высадка пассажиров на поезда;

- все манипуляции, касающиеся грузов;

- прием и выдача багажа;

- работа со сборными поездами;

- формирование отправительских маршрутов;

- взвешивание грузовых вагонов;

- подача и уборка вагонов.

Стоит учитывать, что на некоторые пути возможно прибытие пригородных поездов. Подобных универсальных пунктов с каждым годом становится все больше.

Типы технических операций

Как вы уже поняли, на промежуточных станциях ежедневно осуществляется множество операций. Все они подразделяются на несколько типов, чаще всего их объединяют в три обширных группы:

- Технические. Сюда входят все работы по приему и отправлению составов, а также все маневры, связанные с подачей и уборкой вагонов. Эти операции являются наиболее частыми и выполняются по нескольку раз в день.

- Грузовые (коммерческие). Под данную категорию подпадают все операции, связанные с грузами. В этот список включены погрузочно-разгрузочные работы, оформление документации, осуществление и прием платежей, хранение грузов и их выдача.

- Пассажирские. Эта группа является самой обширной. Сюда входят прием пассажиров, обеспечение их соответствующими условиями, хранение почты и багажа, продажа билетов и другие подобные операции.

Все перечисленные выше работы качественно выполняются при наличии определенных устройств. Они тоже являются неотъемлемой частью промежуточных железнодорожных станций.

Технические средства: описание

Промежуточные станции ж/д оборудуются соответственно строгому регламенту, в противном случае они не смогут в полной мере осуществлять все предписанные функции. Если рассматривать основные характеристики, то станции должны иметь разветвленное путевое развитие. Это необходимо для того, чтобы повысить пропускную способность на определенном направлении. С данной целью прокладываются не только основные пути, но и тупиковые ветви, погрузочно-разгрузочные, вытяжные и приемо-отправочные. В итоге получается целый комплекс, позволяющий осуществлять одновременно несколько типов операций.

Так как промежуточные станции обслуживают пассажирский контингент, то они обязаны иметь всю сопутствующую инфраструктуру. К ней относятся здания вокзалов, посадочные платформы, камеры хранения, переходы, служебные и жилые помещения. Благодаря всем перечисленным объектам станции становятся весьма удобными пунктами для пересадки на другую ветку или посадки на свой поезд.

Благодаря всем перечисленным объектам станции становятся весьма удобными пунктами для пересадки на другую ветку или посадки на свой поезд.

Для осуществления грузовых операций станции оснащают специальными механизмами и площадками, где подобные работы могут проводиться, не снижая пропускную способность пункта.

Также каждая станция обязательно имеет стрелочные посты, различные устройства связи, современную систему водоснабжения и освещения.

Судя по перечисленным нюансам, становится понятно, что не только работа промежуточных пунктов четко регламентируется, но и их проектировка и строительство подчиняется правилам, прописанным в технической документации.

Регламентация работы промежуточных пунктов

Проектирование промежуточных станций совершается согласно техническо-распорядительным актам и технологическим картам. В дальнейшем эти же документы будут регламентировать всю работу нового пункта.

На сегодняшний момент на всех существующих железнодорожных путях станции описываемого нами типа расположены через равные промежутки в двадцать метров. На вновь проложенных линиях это расстояние увеличено. Станции строятся приблизительно через шестьдесят метров.

На вновь проложенных линиях это расстояние увеличено. Станции строятся приблизительно через шестьдесят метров.

Некоторые станции расположены вблизи крупных промышленных объектов, поэтому работа подъездных путей синхронизируется таким образом, чтобы принимать пассажирский поток и осуществлять выгрузку-погрузку изделий предприятия либо необходимых для его работы материалов.

Техническо-распорядительные акты регламентируют все вопросы, касающиеся приема и обслуживания составов. Технологические карты содержат более подробные рекомендации по работе промежуточной станции. Здесь зачастую указываются временные нормативы, отведенные на ту или иную операцию, графики обработки вагонов и интервалы, через которые необходимо отправлять составы.

Интересно, что в этих документах можно найти даже информацию по устройству промежуточных станций. К примеру, типовое здание вокзала не должно быть меньше ста пятидесяти квадратных метров. Причем его максимальные размеры тоже ограничены, верхней планкой являются четыреста квадратов.

Здесь же можно узнать, что на обычной станции количество путей варьируется от двух до четырех. Промежуточные станции Москвы и Московской области имеют высокую пропускную способность за счет четырех приемо-отправочных путей. Их количество находится в прямой зависимости от региона, где расположен пункт.

Типы станций

Промежуточные станции подразделяются на несколько видов, исходя из разных характеристик. К примеру, на типологию может повлиять количество приемо-отправочных путей, размещение устройств для погрузки либо местонахождение подъездных путей.

Однако чаще всего выделяют три типа промежуточных станций. Они классифицируются по расположению приемо-отправочных путей. На это влияет множество факторов. В первую очередь строители оценивают рельеф местности, планируемый грузо- и пассажиропоток на направлении и характер работы будущей станции. И уже на основе всех сделанных выводов они приступают к устройству путей того или иного типа. Повторимся, что их может быть всего три:

- продольный;

- полупродольный;

- поперечный.

К примеру, в условиях со сложными метеоусловиями и рельефом устраиваются пункты с поперечным расположением путей. Это в несколько раз снижает количество проводимых работ и ускоряет строительство. Подобные промежуточные станции, к примеру, возводились на БАМе.

Чтобы читателям было более понятно устройство описываемых нами пунктов согласно типологии, мы приведем краткий обзор и постараемся простым языком объяснить схемы работы в данных пунктах.

Продольное устройство

Работа осуществляется по четырем основным схемам. Согласно первой приемо-отправочные пути располагаются параллельно основному пути с каждой стороны от него. В другом варианте они могут быть размещены по одну сторону от главного пути, а третий тип предполагает размещение грузовых и вытяжных путей вдали от основного пассажиропотока с обратной стороны вокзала.

В зависимости от имеющихся схем выстраивается работа станции. Ее сотрудники могут производить скрещение составов, их обгон и совершать эти операции одновременно. Для этого четные и нечетные составы принимаются на разные пути, и в зависимости от схемы движения один пропускается вперед либо переводится по стрелке на другую ветку.

Для этого четные и нечетные составы принимаются на разные пути, и в зависимости от схемы движения один пропускается вперед либо переводится по стрелке на другую ветку.

Пропускная способность станций, на которых приемо-отправочные пути устроены по продольному типу, гораздо выше, чем у других вариантов. Однако при строительстве подобных пунктов затрачиваются большие денежные средства и требуется проведение масштабных земляных работ. К тому же такое обустройство зачастую невозможно на определенных территориях в связи с особенностями рельефа местности.

Полупродольная схема обустройства

Пункты этого типа имеют более короткие площадки для маневрирования. Составы не имеют возможности напрямую переключиться с одного главного направления на другое. Все манипуляции производятся на небольшом отрезке основных путей, расположенных с обратной стороны главного здания вокзала.

Подобная схема значительно ограничивает пропускную способность пункта. Все работы производятся поэтапно, так как практически невозможно одновременно осуществлять все манипуляции с поездами.

Несмотря на то что данный тип устройства немного уступает предыдущему, здесь все же организованы довольно комфортные условия для приема и отправления пассажиров, их передвижения и размещения грузовой техники. На этих пунктах возможен одновременный прием составов, идущих в противоположные направления.

Поперечная схема обустройства

Несколько десятилетий назад данное устройство считалось максимально удобным и экономически выгодным. Грузовые и пассажирские пути располагались рядом с вокзалом и друг другом. Это значительно уменьшало расходы на строительство промежуточного пункта и сокращало время работы по погрузке и разгрузке составов. В итоге удобно было абсолютно всем заинтересованным сторонам: работникам, отправителям и получателям грузов, а в первую очередь государственным структурам, финансирующим строительство станции.

Но с течением времени были выявлены явные недостатки подобного устройства. При малейшем увеличении грузопотока все работы приходится выносить на отдельную площадку. В итоге пассажиры вынуждены во время посадки на поезд пересекать несколько путей, причем при этом они мешают производимым погрузочным работам. Естественно, что о безопасности в данном случае не приходится говорить.

В итоге пассажиры вынуждены во время посадки на поезд пересекать несколько путей, причем при этом они мешают производимым погрузочным работам. Естественно, что о безопасности в данном случае не приходится говорить.

В последние годы поперечный тип станций стал строиться немного по другой схеме. Грузовые подъезды располагают вдали от главных путей и позади здания вокзала. Это позволяет составам разного назначения не пересекаться, а рабочие могут заниматься своими прямыми обязанностями, не беспокоясь о безопасности пассажиров.

Двухпутные и однопутные линии: обустройство

Современные железнодорожные пути в своем большинстве являются двухпутными. Поэтому на них возможно обустройство всех трех типов промежуточных станций. При этом важно обеспечить изоляцию маневренной работы от всей остальной, а грузовые устройства располагаются вдали от основного пассажирского потока.

При возможности выбора предпочтение на двухпутных путях всегда оказывается продольному варианту обустройства. Его преимущества очевидны:

Его преимущества очевидны:

- высокая пропускная способность железнодорожных пунктов;

- широкие возможности для маневрирования и разъезда поездов;

- лучшие условия для пассажиров.

Интересно, что в последние годы активно проводятся реконструкции поперечных типов станций. При возможности их переделывают в продольные или полупродольные, так как подобный вид более востребован и удобен.

Особенности пассажирского хозяйства на станциях

В предыдущих разделах мы уже упоминали о том, что пассажирский комплекс должен включать в себя вокзал, платформы и крытые переходы. Впрочем, они могут быть и открытыми. Это не запрещается правилами обустройства.

При необходимости здание вокзала может быть объединено с техническими помещениями и различными конторами. Расположение здания относительно путей четко регламентируется правилами строительства. К примеру, вокзал не может строиться ближе двадцати метров от основного пути промежуточных станций. Если по направлению пущены высокоскоростные поезда, то это расстояние должно увеличиться до двадцати пяти метров. Однако максимальный предел не должен превышать пятидесяти метров.

Однако максимальный предел не должен превышать пятидесяти метров.

Платформы, предназначенные для посадки и высадки пассажиров, не могут быть выше двухсот миллиметров, а их длина должна соответствовать максимально возможной длине пассажирского состава. При этом каждая платформа строится таким образом, чтобы при необходимости ее можно было увеличить до восьмисот метров. Если мы говорим о платформах, обслуживающих пригородные составы, то они рассчитаны на увеличение до пятисот метров.

Ширина подобных сооружений тоже соответствует стандартам. Она не может быть меньше шести метров. Свои параметры существуют и для переходов, павильонов и сходов, расположенных вокруг вокзала.

Несколько слов о билетах

Билеты на промежуточных станциях продаются в кассах, но схема продажи имеет некоторые особенности. К примеру, на некоторых направлениях билеты появляются в свободном доступе только после того, как поезд уже вышел из начальной точки маршрута.

В остальных случаях приобретать билеты в кассах промежуточных станций можно за три дня до предполагаемой поездки.

Устройства защиты от скачков напряжения УЗМ-50Ц

При подаче питания устройство начинает контроль сетевого напряжения. Если напряжение сети находится между заданными в настройках значениями верхнего Umax и нижнего Umin порогов срабатывания начинается отсчет времени автоматического повторного включения (АПВ). При этом на индикаторе отображается время в секундах до подключения нагрузки (оборудования) к сети. В процессе отсчета времени АПВ на дисплее периодически появляется индикация «ton». Если до окончания отсчета времени АПВ напряжение сети не выйдет за установленные пороги срабатывания, то по окончании отсчета произойдет подключение нагрузки к сети.

Затем устройство переходит в режим отображения текущего значения напряжения сети, а на индикаторе отобразится знак «U» в течение 1с, затем устройство отобразит текущее значение напряжения сети. Для перехода в режим индикации тока нагрузки необходимо однократно нажать кнопку «-», на индикаторе появится знак «А» в течение 1с, затем устройство отобразит текущее значение тока. Для перехода в режим индикации потребляемой мощности необходимо однократно нажать кнопку «-», на индикаторе отобразится знак «Р» в течение 1с, затем устройство отобразит текущее значение мощности. При нахождении в режиме отображения напряжения, тока или мощности на дисплей с периодичностью 10 секунд на 1 секунду выводится символ выбранного режима отображения (U, A или P).

Для перехода в режим индикации потребляемой мощности необходимо однократно нажать кнопку «-», на индикаторе отобразится знак «Р» в течение 1с, затем устройство отобразит текущее значение мощности. При нахождении в режиме отображения напряжения, тока или мощности на дисплей с периодичностью 10 секунд на 1 секунду выводится символ выбранного режима отображения (U, A или P).

Кнопка «+» используется для включения или отключения нагрузки без выдержки времени. При нажатии на кнопку «+» изменится состояние контакта реле включено/выключено. Если реле выключено вручную, то сброс и повторная подача питание не приведут к автоматическому включению нагрузки к сети. При выключенном реле на индикаторе с периодичностью в 10 сек. отображается «OFF» в течение 1секунды, и текущее значение входного напряжения.

При работе Устройство осуществляет непрерывный контроль сетевого напряжения и значения мощности потребляемой нагрузкой.

При выходе напряжения сети за установленные пороги срабатывания, устройство отсчитывает задержку срабатывания (табл. 1). Если длительность аварии по напряжению сохраняется более соответствующей задержки срабатывания, происходит отключение нагрузки от сети. На дисплее отображается «U.Er» на время 1сек., устройство автоматически переходит в режим отображения измеряемого напряжения. После нормализации напряжения устройство подключает нагрузку, после отсчета времени АПВ. Если в процессе отсчета времени АПВ напряжение сети повторно выйдет за заданные пороги срабатывания, отсчет времени АПВ сбросится.

1). Если длительность аварии по напряжению сохраняется более соответствующей задержки срабатывания, происходит отключение нагрузки от сети. На дисплее отображается «U.Er» на время 1сек., устройство автоматически переходит в режим отображения измеряемого напряжения. После нормализации напряжения устройство подключает нагрузку, после отсчета времени АПВ. Если в процессе отсчета времени АПВ напряжение сети повторно выйдет за заданные пороги срабатывания, отсчет времени АПВ сбросится.

При напряжении сети ниже 80В, на индикаторе отображается .

Если в процессе работы устройства мощность, потребляемая нагрузкой, превысит установленный порог срабатывания, устройство перейдет в режим отображения мощности «Р» и начнет отсчёт времени отключения нагрузки. В процессе отсчета времени отключения нагрузки светодиод «норма/авария» горит красным и дважды мигает зелёным. Если превышение допустимой мощности сохранится до окончания отсчета времени, устройство отключит нагрузку от сети и начнет отсчет времени включения равный значению времени отключения («t. P», устанавливается в настройках устройства). В процессе отсчета СД «норма/авария» горит зелёным и дважды мигает красным, при этом на индикаторе на 1сек. отображается «ton». Если после включения реле превышение потребляемой мощности сохраняется, повторно начинается отсчёт времени «t. P», при этом время включения «t. P» в следующем цикле увеличивается на это же время «t. P».

P», устанавливается в настройках устройства). В процессе отсчета СД «норма/авария» горит зелёным и дважды мигает красным, при этом на индикаторе на 1сек. отображается «ton». Если после включения реле превышение потребляемой мощности сохраняется, повторно начинается отсчёт времени «t. P», при этом время включения «t. P» в следующем цикле увеличивается на это же время «t. P».

С целью уменьшения пусковых токов при включении ёмкостных нагрузок включение встроенного силового реле происходит при нулевом сетевом напряжении (переходе сетевого напряжения через ноль).

При работе Устройство осуществляет запись в энергонезависимую память значений минимального и максимального напряжения сети, максимальной мощности потребляемой нагрузкой, а также количества отключений нагрузки по каждому типу аварии.

Как отозвать регистрацию устройства из Службы подготовки устройств к добавлению в Центр Интернета вещей Azure

-

Статья -

- Чтение занимает 4 мин

Были ли сведения на этой странице полезными?

Оцените свои впечатления

Да

Нет

Хотите оставить дополнительный отзыв?

Отзывы будут отправляться в корпорацию Майкрософт. Нажав кнопку «Отправить», вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Нажав кнопку «Отправить», вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Отправить

Спасибо!

В этой статье

Правильное управление учетными данными устройства крайне важно для таких крупных систем, как решения Интернета вещей. Для таких систем мы рекомендуем иметь четкий план отмены доступа к устройствам, когда их учетные данные, например маркера SAS или сертификат X.509, скомпрометированы.

Регистрация в Службе подготовки устройств позволяет подготовить устройство. Подготовленное устройство было зарегистрировано в центре Интернета вещей. Оно может принимать состояние двойника устройства и начать передачу данных телеметрии. В этой статье описывается, как отозвать регистрацию устройства из экземпляра службы подготовки, чтобы предотвратить его повторную подготовку в будущем.

Примечание

Не забывайте учесть политики повтора, применяемые к устройствам, для которых вы отменяете доступ. Например, если для устройства применяется политика бесконечных повторов, оно будет постоянно выполнять попытки зарегистрироваться в службе подготовки. Из-за этого оно потребляет ресурсы службы и даже может снизить производительность.

Отключение устройств с помощью записи индивидуальной регистрации

Индивидуальные регистрации относятся к конкретным устройствам и могут использовать в качестве механизмов аттестации сертификаты X.509, ключи подтверждения доверенного платформенного модуля (в реальном или виртуальном доверенном платформенном модуле) или маркеры SAS. Чтобы отключить устройство с индивидуальной регистрацией, можно отключить или удалить эту запись регистрации.

Чтобы отключить устройство временно, можно отключить его запись регистрации:

Войдите на портал Azure и выберите Все ресурсы в меню слева.

В списке ресурсов выберите службу подготовки, в которой вы хотите отключить устройство.

В службе подготовки выберите Управление регистрациями, а затем — вкладку Отдельные регистрации.

Выберите запись регистрации устройства, которое вы хотите отключить.

Прокрутите страницу регистрации до конца и выберите Отключить в переключателе Включить запись, а затем Сохранить.

Чтобы навсегда отключить устройство, можно удалить его запись регистрации:

Войдите на портал Azure и выберите Все ресурсы в меню слева.

В списке ресурсов выберите службу подготовки, в которой вы хотите отключить устройство.

В службе подготовки выберите Управление регистрациями, а затем — вкладку Отдельные регистрации.

Установите флажок рядом с записью регистрации устройства, которое вы хотите отключить.

Выберите Удалить в верхней части окна, а затем подтвердите удаление регистрации, выбрав ответ Да.

После завершения процедуры запись исчезнет из списка индивидуальных регистраций.

Сертификаты X.509 обычно организованы в цепочки доверия. В случае компрометации сертификата на любом этапе цепочки доверие будет нарушено. Сертификат нужно отключить для предотвращения подготовки устройств Службой подготовки устройств ниже по цепочке, которая содержит этот сертификат. Дополнительные сведения о сертификатах X.509 и их применении в службе подготовки вы найдете в статье о сертификатах X.509.

Группа регистраций представляет собой групповую запись для устройств с общим механизмом аттестации сертификатов X.509, подписанных одним и тем же промежуточным или корневым ЦС. Запись группы регистраций настроена с сертификатом X.509, связанным с промежуточным или корневым ЦС. Запись также настраивается и может иметь любые параметры конфигурации, например состояния двойника и подключения к Центру Интернета вещей, которые применяются для всех устройств, в цепочке сертификатов которых есть указанный в записи сертификат. Чтобы отключить такой сертификат, вы можете отключить или удалить соответствующую группу регистраций.

Чтобы отключить такой сертификат, вы можете отключить или удалить соответствующую группу регистраций.

Чтобы отключить сертификат временно, можно отключить его группу регистрации:

Войдите на портал Azure и выберите Все ресурсы в меню слева.

В списке ресурсов выберите службу подготовки, в которой вы хотите отключить сертификат для подписи.

В службе подготовки выберите Управление регистрациями, а затем — вкладку Группы регистрации.

Выберите группу регистраций, использующую сертификат, который вы хотите отключить.

Выберите Отключить в переключателе Включить запись, а затем выберите Сохранить.

Чтобы навсегда отключить сертификат, можно удалить его группу регистраций:

Войдите на портал Azure и выберите Все ресурсы в меню слева.

В списке ресурсов выберите службу подготовки, в которой вы хотите отключить устройство.

В службе подготовки выберите Управление регистрациями, а затем — вкладку Группы регистрации.

Установите флажок рядом с группой регистраций сертификата, который вы хотите отключить.

Выберите Удалить в верхней части окна, а затем подтвердите удаление группы регистраций, выбрав ответ Да.

После завершения процедуры запись исчезнет из списка групп регистраций.

Примечание

Удаление группы регистраций для сертификата не помешает устройствам с этим сертификатом подключаться к службе, если существует другая, активная группа регистраций для корневого или промежуточного сертификата, расположенного выше в цепочке сертификатов устройств.

Как отключить конкретные устройства, входящие в группу регистраций

Устройства, которые используют механизм аттестации X.509, выполняют аутентификацию на основе цепочки сертификатов устройства и закрытого ключа. Когда устройство подключается и выполняет аутентификацию с помощью службы подготовки устройств, служба сначала ищет отдельные регистрации, соответствующие учетным данным устройства. Служба выполняет поиск групп регистраций, чтобы определить, можно ли подготовить устройство. Если служба обнаружит отключенную отдельную регистрацию устройства, она не позволит устройству подключиться. Служба предотвращает подключение, даже если в цепочке сертификатов устройства есть включенная группа регистраций для промежуточного или корневого ЦС.

Когда устройство подключается и выполняет аутентификацию с помощью службы подготовки устройств, служба сначала ищет отдельные регистрации, соответствующие учетным данным устройства. Служба выполняет поиск групп регистраций, чтобы определить, можно ли подготовить устройство. Если служба обнаружит отключенную отдельную регистрацию устройства, она не позволит устройству подключиться. Служба предотвращает подключение, даже если в цепочке сертификатов устройства есть включенная группа регистраций для промежуточного или корневого ЦС.

Чтобы отключить индивидуальное устройство в группе регистраций, сделайте следующее:

Войдите на портал Azure и выберите Все ресурсы в меню слева.

В списке ресурсов выберите службу подготовки, содержащую группу регистраций для устройства, которое нужно отключить.

В службе подготовки выберите Управление регистрациями, а затем — вкладку Отдельные регистрации.

Выберите Добавить индивидуальную регистрацию в верхней части экрана.

На странице Добавление регистрации выберите X.509 в качестве механизма аттестации для устройства.

Отправьте сертификат устройства и введите идентификатор устройства, которое нужно отключить. В качестве сертификата используйте подписанный сертификат конечного субъекта, установленный на устройстве. Устройство использует подписанный сертификат конечного субъекта для проверки подлинности.

Прокрутите страницу Добавить регистрацию до конца и выберите Отключить в переключателе Включить запись, а затем Сохранить.

После успешного создания регистрации отключенная регистрация устройства появится на вкладке Индивидуальные регистрации.

Дальнейшие действия

Отзыв регистрации также является частью полного процесса отзыва. Отзыв устройства включает как отзыв регистрации из службы подготовки, так и отмену регистрации в Центре Интернета вещей. Дополнительные сведения о полном процессе см. в статье Как отменить подготовку устройств, зарегистрированных в службе подготовки.

Дополнительные сведения о полном процессе см. в статье Как отменить подготовку устройств, зарегистрированных в службе подготовки.

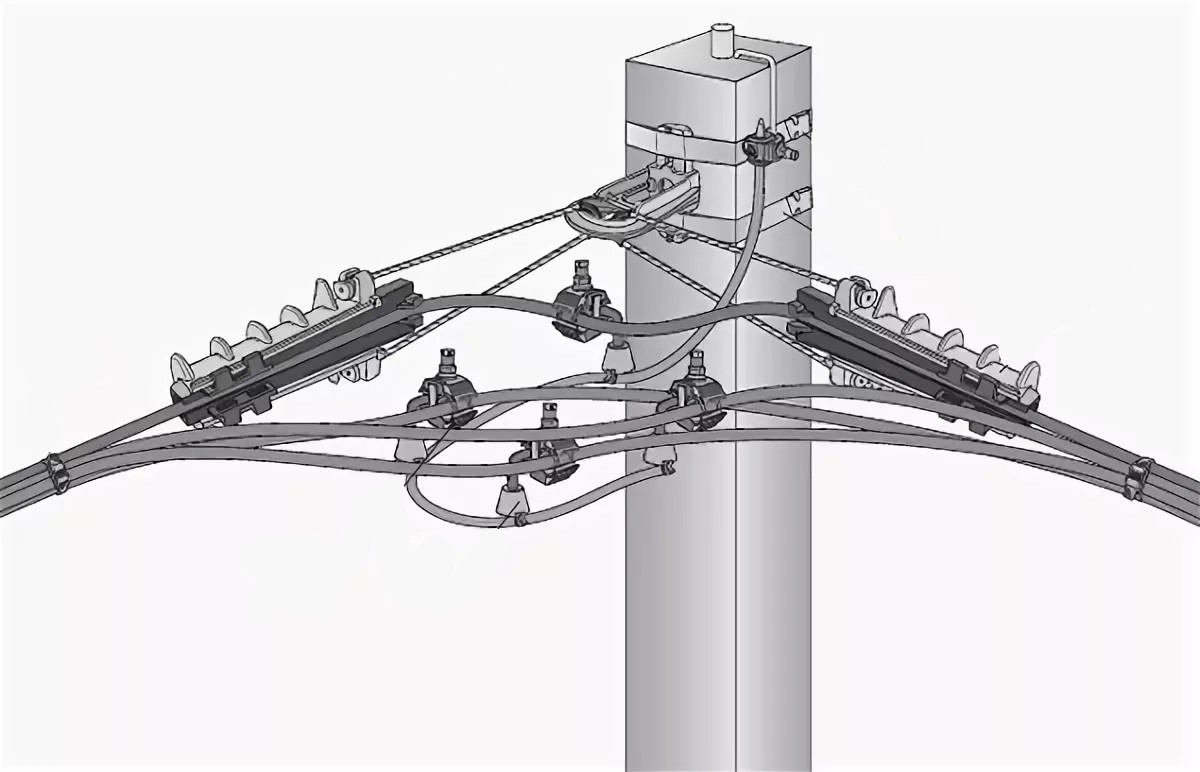

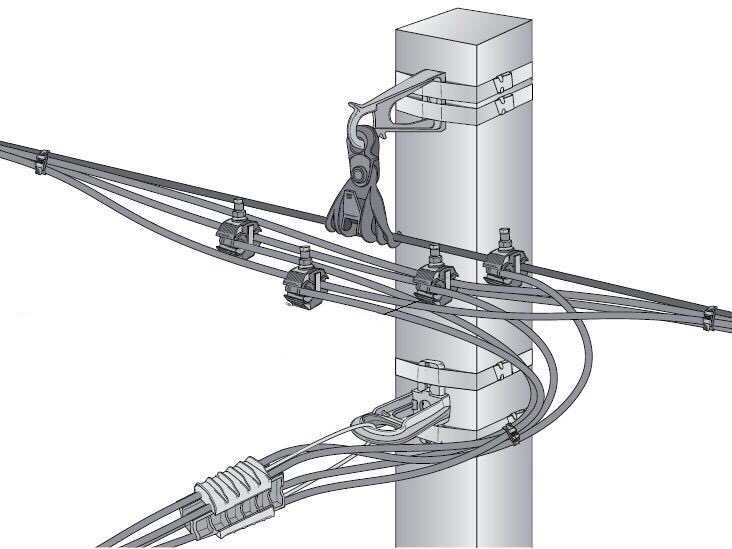

Устройства электропитания электрической централизации промежуточных станций

Электропитание промежуточных станций осуществляется с помощью комплекта панелей питания, разработанных Конструкторским бюро Главного управления сигнализации и связи МПС (КБ ЦШ МПС). Резервирование питания всех устройств электрической централизации осуществляется от низковольтной аккумуляторной батареи (24 или 48 В) через статические преобразователи типов ППВ-1 и ППС-1,7.

Для комплектации устройств электропитания малых станций в зависимости от вида тяги и типа рельсовых цепей промышленностью выпускается пять типов панелей: ПВ1-ЭЦ. ПР-ЭЦ25, ПРП-ЭЦ, ПП-!Ю ЭЦ, ПП25-ЭЦ. С применением пяти указанных панелей может быть собрано несколько типов устройств электропитания электрической цент-

Таблица 23

На при же- | |||||||

ПВ1 -ЗЦ | ниє акку | Час гота | |||||

устройства | ПР-ЭЦ-2 5 | ПРИЗИ | 11115 0 ЭЦ | І »125-311 | м у л и тор • | рельсовой | |

ной бата- | цепи. | ||||||

реи. В | |||||||

В24-25 | 4 | \ | 24 | 25 | |||

Б24Р | — | 4- | — | 24 | 50 | ||

Б48Р50 | 4~ | — | і- | 4- | _ | 48 | 50 |

Б48Р25 | + | 4- | — | 4 | 48 | 25 |

рализации малых станций. Типы устройств электропитания приведены в табл. 23.

Буква Р в типе устройства обозначает резервирование питания всех устройств ЭЦ от аккумуляторной батареи.

В качестве примера на рис. 284 приведена функциональная схема устройства электропитания Б24. В устройство включены два питающих фидера трехфазного или однофазного тока 1 и 2 и резервная ди-зель-генераторная установка ДГА 3. Контроль напряжения фидеров осуществляют блоки PHI и РН2.

284 приведена функциональная схема устройства электропитания Б24. В устройство включены два питающих фидера трехфазного или однофазного тока 1 и 2 и резервная ди-зель-генераторная установка ДГА 3. Контроль напряжения фидеров осуществляют блоки PHI и РН2.

Фидеры включаются с временной задержкой, формируемой узлом ТІ. Пуск ДГА и контроль напряжения осуществляет узел ВФЗ.

Риг. 2«vl Фупкчіижл.и,пая c\r\w \ ст|нии мі ігмрпшпгімни

Резервным источником питания является аккумуляторная батарея ИВ, от которой получают питание релейные схемы ЭЦ. Заряд батареи в двух режимах (форсированном и постоянного подзаряда) осуществляет автоматическое зарядное устройство Вп1. Блок РНЗ контролирует напряжение батареи и переключает режимы заряда. Напряжения, поступающие на устройства электрической централизации, изолируются от первичного напряжения трансформаторами 77 — Т4. Дневным и ночным режимами питания светофоров управляет автоматический переключатель «День — ночь» АДН.

Рабочие цепи стрелочных электроприводов получают питание через основной Вп2 и резервный ВпЗ выпрямители типа ВУС-1,3, Импульсное питание ламп табло поступает от релейного датчика импульсов ДИ.

Для питания рельсовых цепей переменный ток частотой 25 Гц поступает с преобразователей частоты ПЧМ, 1ПЧП и 2ПЧП типа ПЧ50. 25-300. Выходное напряжение путевых преобразователей 1ПЧП и 2ПЧП относительного местного ПЧМ фазируется устройствами УФ1 и УФ2.

Для резервирования питания огней красного и пригласительного сигналов входных светофоров установлен полупроводниковый преобразователь ПП типа ПП-300М, который включается аварийным реле А.

Сигнализатор заземления СЗ контролирует снижение сопротивления изоляции цепей питания реле, ламп табло, светофоров, контрольных и рабочих цепей стрелочных электроприводов.

Устройства электропитания выполняют в виде комплекта панелей. Каждая панель имеет вид шкафа, который закрыт с лицевой стороны двустворчатой дверью, а с задней — щитами. Ввод внешнего монтажа осуществляют сверху. Кабели прокладывают по кабель-ростам.

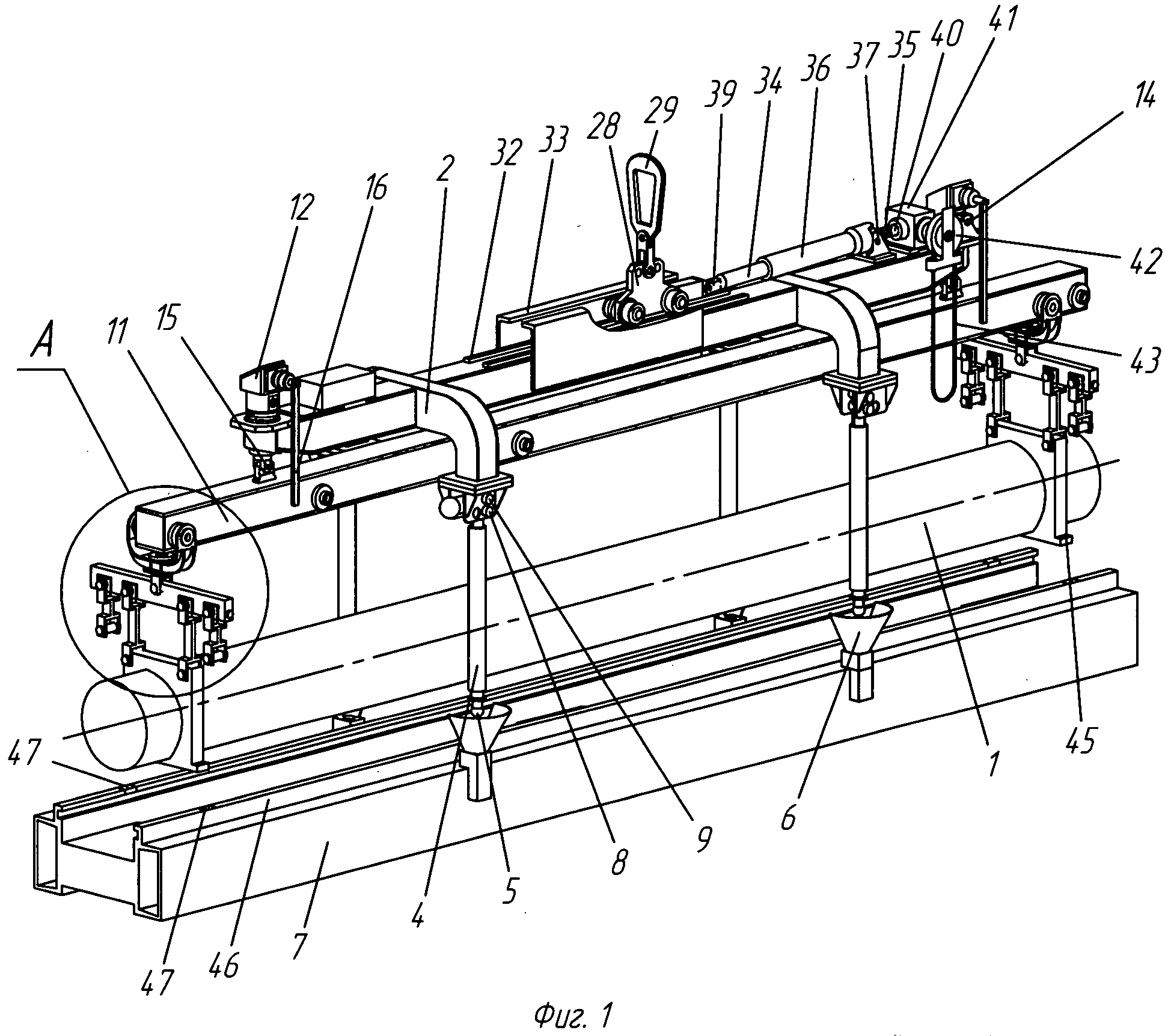

Внутри панели размещают трансформаторы, преобразователь, реле штепсельного типа на поворотных рамах, предохранители и другую аппаратуру. Панели собирают в щитовую установку в соответствии с типом устройства электропитания. На рис. 285 показан внешний вид устройства питания типа Б48Р50.

Панели собирают в щитовую установку в соответствии с типом устройства электропитания. На рис. 285 показан внешний вид устройства питания типа Б48Р50.

С лицевой стороны каждой панели на дверь нанесена мнемосхема разводки питания с рсположенными на ней органами управления и контроля. На мнемосхеме сплошными линиями показана разводка питания в нормальном режиме, а штриховыми — в аварийном.

На лицевой стороне панелей в соответствующих местах установлены амперметры, вольтметры, контрольные лампочки различного цвета, тумблеры, амперметровые и вольтметровые переключатели.

⇐Электропитание устройств электрической централизации малых станций | Электропитающие устройства и линейные сооружения автоматики, телемеханики и связи железнодорожного транспорта | Электропитающие установки безбатарейной и батарейной систем питания ЭЦ промежуточных станций⇒

«Плафоны» приходят на Windows Phone – Картина дня – Коммерсантъ

Первый планшето-телефон, или «плафон», как остроумно окрестили эту категорию устройств российские журналисты, вызвал пару лет назад серьезный скепсис. Кому и зачем потребуется устройство с экраном около 6 дюймов, достаточно большое, чтобы с ними было проблематично управляться одной рукой, но недостаточно крупное, чтобы работать с ним как на компьютере, например, печатая десятью пальцами, было совершенно неясно. Тем не менее, результаты продаж крупного игрока показали, что аудитория у таких диковин есть — первый Samsung Galaxy Note, по данным самого производителя, был продан десятимиллионным тиражом.

Кому и зачем потребуется устройство с экраном около 6 дюймов, достаточно большое, чтобы с ними было проблематично управляться одной рукой, но недостаточно крупное, чтобы работать с ним как на компьютере, например, печатая десятью пальцами, было совершенно неясно. Тем не менее, результаты продаж крупного игрока показали, что аудитория у таких диковин есть — первый Samsung Galaxy Note, по данным самого производителя, был продан десятимиллионным тиражом.

Успех вдохновил как Samsung, так и всех конкурентов — и «плафоны», также называемые в англоязычном мире «фаблетами» (phablet, от phone и tablet), теперь есть у каждого крупного игрока. С важной оговоркой — у каждого игрока, работающего с Android. В связи с имеющимися платформенными ограничениями купить планшето-телефон на iOS или Windows Phone было нельзя. Но в октябре Nokia показала модель 1520, которая сейчас уже поступает в продажу. Можно безуспешно спекулировать на тему, пойдет ли по тому же пути Apple (такие слухи ходят), но пока сосредоточимся на том что есть, и оценим воплощение идеи «плафонов» на WP8.

Начнем с «железа». Дисплей у Nokia 1520, в точности по канонам жанра, шестидюймовый. Правда, ему существенно подтянули характеристики: начиная с этой модели, будет проблематично упрекнуть Nokia и Microsoft в отставании от рынка. Разрешение экрана — Full HD, да и прочие аппаратные компоненты самые свежие, взять хоть процессор Qualcomm Snapdragon 800 с частотой 2,2 ГГц. Разумеется, конек Nokia — полная поддержка всех мыслимых радиоинтерфейсов, включая LTE, NFC, Bluetooth LE и проч.

Особо отметим камеру 20 Мп. Компания относит ее к линейке PureView, благодаря цейсовской светосильной оптике, оптической стабилизации и фирменной электронике. Правда, огромной матрицы от Nokia 1020 «плафону» не досталось, но качество изображения все равно очень неплохое. Работает и оптический зум без потери детализации, но по всем законам математики, у него небольшая кратность — около 1,5х. Любителям снимать видео в Full HD 50p понравится новость об объеме встроенного хранилища – 32 Гб «на борту» плюс слот micro-SD (!). Аккумулятор Nokia 1520 имеет емкость 3400 мА/ч. Несмотря на постоянно светящийся в дежурном режиме экран, аппарат способен прожить на одной зарядке несколько дней. При низкой нагрузке достижимы 3-4 дня автономности, но при активном использовании, особенно фото и видео, ежедневная подзарядка все же необходима.

Аккумулятор Nokia 1520 имеет емкость 3400 мА/ч. Несмотря на постоянно светящийся в дежурном режиме экран, аппарат способен прожить на одной зарядке несколько дней. При низкой нагрузке достижимы 3-4 дня автономности, но при активном использовании, особенно фото и видео, ежедневная подзарядка все же необходима.

Ну а что же уникального и полезного может предложить аудитории «плафонов» парочка Nokia и Microsoft? Как показала проверка предыдущих устройств этого сегмента в «боевых условиях», основная потребность покупателей — зрелища без дополнительных усилий. К зрелищам относятся не только фильмы и игры — весьма важны веб-страницы, фотографический контент. Есть не очень большой, но активный сегмент деловых людей – они не верят в продуктивную работу на планшете и предпочитают ноутбук, но если уж очень потребуется где-то в дороге отредактировать офисный документ, им для этого потребуется больше места на экране. Обе описанные категории объединены тем, что по разным соображениям они не хотят планшет, но от смартфона им нужен настолько большой экран, насколько это вообще возможно — лишь бы одной рукой можно было удержать. Этому требованию Nokia 1520 несомненно удовлетворяет — даже хрупкие девушки вполне спокойно держат аппарат. Вес его составляет 209 г,: потяжелее обычных смартфонов, но не бог весть что.

Этому требованию Nokia 1520 несомненно удовлетворяет — даже хрупкие девушки вполне спокойно держат аппарат. Вес его составляет 209 г,: потяжелее обычных смартфонов, но не бог весть что.

Возвращаясь к уникальности, отметим, что Microsoft и Nokia не предприняли особых усилий, чтобы приспособить программное обеспечение к увеличенному размеру дисплея. Пакет программных обновлений Nokia Black, основанный на третьем выпуске Windows Phone 8, впервые представлен именно на 1520 и содержит новый размер плиток на рабочем столе – самые маленькие плитки помещаются по шесть в ряд. Даже в этом мини-размере на шестидюймовом экране мимо них не промахнешься. А вот другие функции, которые крайне нужны на большом дисплее – прежде всего адаптированная клавиатура — не реализованы.

Напомню, что среди топовых Android-производителей хорошим тоном уже стало делать адаптивную клавиатуру, которая кроме обычного режима имеет особый — занимает две трети ширины экрана у одного из его краев по выбору. Это позволяет держать «плафон» в одной руке и ею же набирать текст. С Nokia 1520 придется делать это строго двумя руками.

С Nokia 1520 придется делать это строго двумя руками.

Веб-браузинг с новой версией Internet Explorer проходит исключительно быстро благодаря хорошей оптимизации софта под мощный четырехъядерный процессор. Правда, это уже стандарт для последних версий Chrome и Safari на Android и iOS, поэтому данная особенность не уникальна. Гладким воспроизведением видео Full HD на смартфоне тоже уже никого не удивишь. Правда, здесь просмотру помогает честное разрешение Full HD у экрана в сочетании с немалым его размером. Но это, опять же, характерно для всех свежих «фаблетов».

Продолжаем искать уникальность. Первый ее кусочек — Microsoft Office. Он не стал полноценной заменой настольному «Офису», но у него есть пара приятных особенностей по сравнению с продуктами, доступными на конкурирующих платформах.

Во-первых, в отображаемых документах сохраняется структура, поэтому просмотр и редактирование не вызывают проблем. Внесение изменений не разрушает сложную верстку и оформление, что характерно для некоторых конкурирующих продуктов. Несовместимые с мобильной версией элементы карманный Office просто не трогает.

Несовместимые с мобильной версией элементы карманный Office просто не трогает.

Во-вторых, благодаря фирменному хранилищу SkyDrive (скоро будет переименовано в OneDrive) документы автоматически синхронизируются между мобильной и настольной версией. Причем свежий настольный Office 2013 умеет открывать то же место в документе, где вы закончили правки на смартфоне.

Вторая приятная отличительная черта – Nokia продолжает комплектовать свои устройства фирменными картами всего света, а программная «обвязка» все совершенствуется. Шестидюймовый экран, да еще с качественным поляризационным слоем, отсекающим блики, делает 1520 весьма привлекательным навигатором с пробками и прочими типичными функциями. Он может работать без Интернета, что весьма актуально в поездках. Единственное «но» — надо найти подходящее автомобильное крепление.

Ну и наконец, относясь к линейке PureView, модель 1520 снабжена целой пачкой старых и новых фотографических приложений. Кроме долгожданной поддержки Instagram, в приложении Nokia Camera доступны тонкая настройка параметров съемки и специальные режимы, вроде фиксации быстрого движения или удаления посторонних объектов в кадре (достигается серийной съемкой и комбинированием фото), имеются приложения Refocus, Storyteller, и т.п. Все это с обновлением будет доступно и предыдущим моделям линейки WP8, но на «плафоне» функции будут особенно актуальны, потому что при ретушировании, выделении областей на фото, возможность более тонкого и точного «целеуказания» крайне важна, и большой экранный простор здесь кстати. Для большей точности можно взять карандаш или что-то вроде него — сверхчувствительный экран позволяет пользоваться многими подручными предметами в качестве стилуса.

Кроме долгожданной поддержки Instagram, в приложении Nokia Camera доступны тонкая настройка параметров съемки и специальные режимы, вроде фиксации быстрого движения или удаления посторонних объектов в кадре (достигается серийной съемкой и комбинированием фото), имеются приложения Refocus, Storyteller, и т.п. Все это с обновлением будет доступно и предыдущим моделям линейки WP8, но на «плафоне» функции будут особенно актуальны, потому что при ретушировании, выделении областей на фото, возможность более тонкого и точного «целеуказания» крайне важна, и большой экранный простор здесь кстати. Для большей точности можно взять карандаш или что-то вроде него — сверхчувствительный экран позволяет пользоваться многими подручными предметами в качестве стилуса.

Подводя краткие итоги, можно сказать, что, благодаря очень современной аппаратной начинке и остроумным фирменным сервисам, «плафон» Nokia 1520 получился интересным устройством. Концептуальные ограничения Windows Phone в виде серьезно суженных возможностей кастомизации, тонкой настройки устройства, никуда не делись, и при повседневном пользовании не хватает многих мелких удобств, таких как панель быстрых настроек или уменьшенная клавиатура, пригодная для работы с 1520 одной рукой. Магазин приложений безусловно стал богаче, и все ключевые вещи от Whatsapp до Instagram там представлены, но до изобилия конкурирующих платформ ему по-прежнему далеко.

Магазин приложений безусловно стал богаче, и все ключевые вещи от Whatsapp до Instagram там представлены, но до изобилия конкурирующих платформ ему по-прежнему далеко.

Ради чего имеет смысл смириться с вышеперечисленным? Отличная камера и продуманно подобранные к ней программные сервисы, максимально удобный мобильный офис, хорошо проявляющий себя на большом экране, и бесплатная навигация по большинству стран мира — вот три функции, которые Nokia 1520 «из коробки» выполняет заметно лучше конкурентов на iOS и Android.

Сергей Маленкович

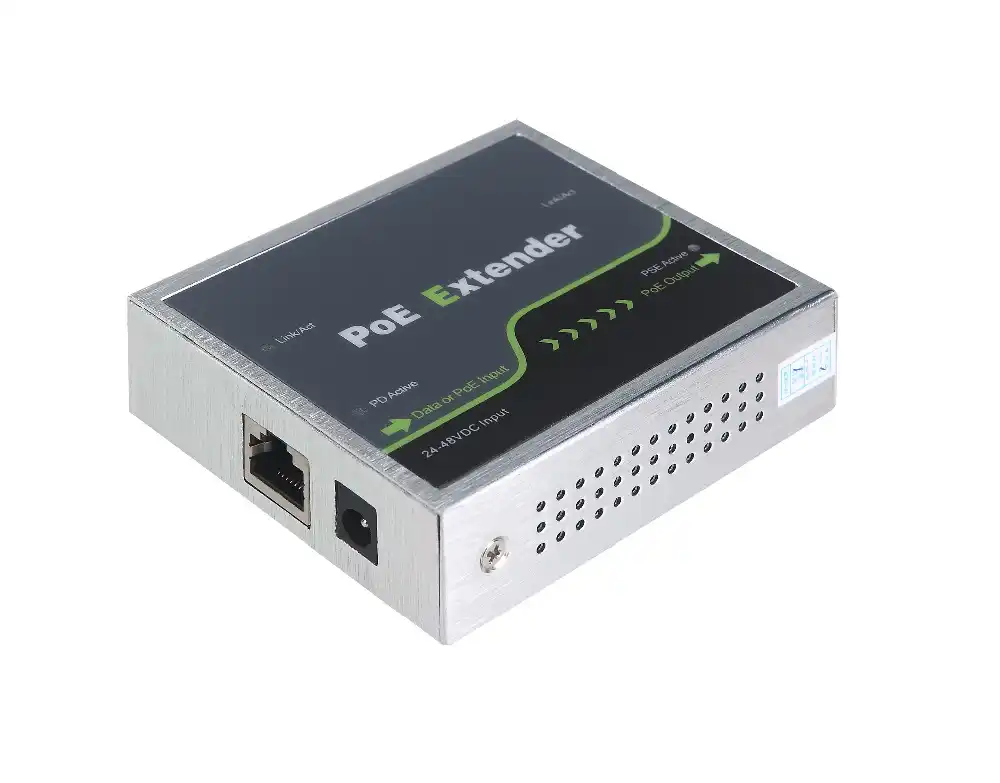

Промежуточные устройства — Технический дух

Что такое промежуточные устройства в сети? Какую роль они играют? Читайте, чтобы получить все ответы.

Компьютерная сеть представляет собой сложный союз различных устройств, который создает автономную систему обмена и обработки данных. Помимо самих компьютеров, существуют различные промежуточные устройства, которые делают возможной передачу данных. Эти устройства подобны закулисным артистам пьесы, которые работают за кулисами и не получают особого признания.

Промежуточные устройства в сети

Компьютерные сети различаются по масштабу: от небольших рабочих групп, локальных сетей (LAN) до некоторых из самых крупных сетей, таких как Интернет. Все они создаются из соединений между компьютерами. Эти устройства делают возможной передачу данных и регулирование этих сетей. Они предназначены для выполнения многих функций, таких как принятие решений по управлению потоком данных, шифрование, модуляция и демодуляция, обеспечение безопасности сети и, что наиболее важно, обеспечение соединения точка-точка.Вот некоторые из ярких примеров.

Переключатели

Сетевые коммутаторы или пакетные коммутаторы — это устройства, соединяющие различные сегменты сети, и их основная функция — коммутация пакетов данных. Также известные как сетевой мост, они переключают процессы и направляют данные на уровне канала передачи данных, который является вторым из уровней модели OSI (относится к физической адресации данных). Коммутатор также может работать на уровне других уровней OSI, таких как физический, сетевой или транспортный уровень. Многоуровневые коммутаторы действуют одновременно на разных уровнях OSI. Сетевые коммутаторы играют жизненно важную роль в функционировании локальных сетей.

Многоуровневые коммутаторы действуют одновременно на разных уровнях OSI. Сетевые коммутаторы играют жизненно важную роль в функционировании локальных сетей.

Маршрутизаторы

Как следует из названия, маршрутизатор — это промежуточное устройство, которое регулирует и направляет трафик данных между компьютерными сетями. Он пересылает данные в различные сетевые пункты назначения и контролирует их поток между двумя или более логическими подсетями, которые не имеют одинаковых сетевых адресов в большой сети. Он выбирает оптимальный путь для передачи данных между двумя точками в сети.Маршрутизаторы являются одним из наиболее важных сетевых устройств, обеспечивающих передачу данных.

Модем

Модем (модулятор-демодулятор) представляет собой промежуточное устройство, которое преобразует аналоговые сигналы, передаваемые по сетям, в цифровые сигналы и цифровые сигналы обратно в аналоговые. Они позволяют передавать цифровые данные по аналоговым каналам, таким как телефонные линии и оптоволоконные кабели.

Беспроводные точки доступа

Точка беспроводного доступа (WAP) — это промежуточное устройство в сети, которое соединяет различные типы устройств беспроводной связи с беспроводными сетями.Подключение стало возможным благодаря технологиям «Bluetooth» и «Wi-Fi». Он действует как посредник между беспроводными и проводными устройствами, которые являются частью сети.

Концентратор

Работая на физическом уровне модели OSI, концентратор в основном является соединителем между сегментами Ethernet, который также управляет распределением пропускной способности между подключенными компьютерными терминалами.

Повторитель

Повторители — это сетевые устройства, которые выполняют задачу поддержания уровня сигнала при передаче по сети.Они регенерируют сигналы данных и усиливают их для дальнейшей передачи.

Брандмауэр

Брандмауэр — это любое аппаратное или программное устройство, предназначенное для фильтрации проходящего через него сетевого трафика в соответствии с определенными критериями и уровнями доверия, установленными сетевым администратором.

Это были одни из самых распространенных устройств, которые являются частью каждой компьютерной сети любого масштаба. Некоторыми другими примерами промежуточных сетевых устройств являются прокси-серверы, шлюзы и цифровые медиа-ресиверы.Без них работа компьютерной сети была бы практически невозможной.

Защита посредников привилегированного доступа | Документы Майкрософт

- Статья

- 12 минут на чтение

Полезна ли эта страница?

Пожалуйста, оцените свой опыт

да

Нет

Любая дополнительная обратная связь?

Отзыв будет отправлен в Microsoft: при нажатии кнопки отправки ваш отзыв будет использован для улучшения продуктов и услуг Microsoft. Политика конфиденциальности.

Политика конфиденциальности.

Представлять на рассмотрение

Спасибо.

В этой статье

Безопасность промежуточных устройств является важнейшим компонентом защиты привилегированного доступа.

Посредники добавляют ссылку на цепочку гарантии нулевого доверия для сквозного сеанса пользователя или администратора, поэтому они должны поддерживать (или улучшать) гарантии безопасности нулевого доверия в сеансе.Примеры посредников включают виртуальные частные сети (VPN), переходные серверы, инфраструктуру виртуальных рабочих столов (VDI), а также публикацию приложений через прокси-серверы доступа.

Злоумышленник может атаковать посредника, чтобы попытаться повысить привилегии, используя хранящиеся в нем учетные данные, получить сетевой удаленный доступ к корпоративным сетям или использовать доверие к этому устройству, если оно используется для принятия решений о доступе с нулевым доверием. Нацеливание на посредников стало слишком распространенным явлением, особенно для организаций, которые не следят строго за безопасностью этих устройств.Например, учетные данные, собранные с VPN-устройств.

Нацеливание на посредников стало слишком распространенным явлением, особенно для организаций, которые не следят строго за безопасностью этих устройств.Например, учетные данные, собранные с VPN-устройств.

Посредники различаются по назначению и технологии, но обычно обеспечивают удаленный доступ, безопасность сеанса или и то, и другое:

- Удаленный доступ — разрешить доступ к системам в корпоративных сетях из Интернета

- Безопасность сеанса — усиление защиты и видимости сеанса

- Сценарий неуправляемого устройства — Предоставление управляемого виртуального рабочего стола для доступа неуправляемых устройств (например, личных устройств сотрудников) и/или устройств, управляемых партнером/поставщиком.

- Сценарий безопасности администратора . Консолидация путей администрирования и/или усиление безопасности с помощью своевременного доступа, мониторинга и записи сеансов и аналогичных возможностей.

Обеспечение гарантий безопасности от исходного устройства и учетной записи до интерфейса ресурсов требует понимания профиля риска посредника и вариантов смягчения.

Возможность и значение злоумышленника

Различные типы посредников выполняют уникальные функции, поэтому для каждого из них требуется свой подход к обеспечению безопасности, хотя есть некоторые важные общие черты, такие как быстрое применение исправлений безопасности к устройствам, микропрограммам, операционным системам и приложениям.

Возможность злоумышленника представлена доступной поверхностью атаки, на которую может нацелиться оператор атаки:

- Собственные облачные службы , такие как Azure AD PIM, Azure Bastion и Azure AD App Proxy, предлагают злоумышленникам ограниченную поверхность атаки. Несмотря на то, что они подключены к общедоступному Интернету, клиенты (и злоумышленники) не имеют доступа к базовым операционным системам, предоставляющим услуги, и они, как правило, постоянно обслуживаются и отслеживаются с помощью автоматизированных механизмов у облачного провайдера.

Эта меньшая поверхность атаки ограничивает доступные варианты для злоумышленников по сравнению с классическими локальными приложениями и устройствами, которые должны настраивать, исправлять и контролировать ИТ-персонал, который часто перегружен конфликтующими приоритетами и большим количеством задач безопасности, чем у них есть время.

Эта меньшая поверхность атаки ограничивает доступные варианты для злоумышленников по сравнению с классическими локальными приложениями и устройствами, которые должны настраивать, исправлять и контролировать ИТ-персонал, который часто перегружен конфликтующими приоритетами и большим количеством задач безопасности, чем у них есть время. - Виртуальные частные сети (VPN) и Удаленные рабочие столы / Серверы Jump часто имеют значительные возможности для злоумышленников, поскольку они подключены к Интернету для обеспечения удаленного доступа, а обслуживанием этих систем часто пренебрегают.Хотя у них открыто всего несколько сетевых портов, злоумышленникам для атаки нужен доступ только к одной неисправленной службе.

- Сторонние службы PIM/PAM часто размещаются локально или в виде виртуальной машины в рамках инфраструктуры как услуги (IaaS) и обычно доступны только узлам интрасети. Хотя скомпрометированные учетные данные напрямую не доступны через Интернет, злоумышленники могут получить доступ к сервису через VPN или другую среду удаленного доступа.

Значение злоумышленника представляет, что злоумышленник может получить, скомпрометировав посредника.Компрометация определяется как получение злоумышленником полного контроля над приложением/ВМ и/или администратором клиентского экземпляра облачной службы.

Ингредиенты, которые злоумышленники могут получить от посредника для следующего этапа своей атаки, включают:

- Получить сетевое подключение для связи с большинством или всеми ресурсами в корпоративных сетях.

Этот доступ обычно предоставляется с помощью VPN и серверных решений Remote Desktop/Jump. Хотя решения Azure Bastion и Azure AD App Proxy (или аналогичные сторонние решения) также обеспечивают удаленный доступ, эти решения обычно представляют собой подключения для конкретных приложений или серверов и не обеспечивают общий доступ к сети - Имитация идентификатора устройства — может обойти механизмы нулевого доверия, если устройство требуется для аутентификации и/или используется злоумышленником для сбора сведений о целевых сетях.

Команды обеспечения безопасности часто не следят за активностью учетных записей устройств и сосредотачиваются только на учетных записях пользователей.

Команды обеспечения безопасности часто не следят за активностью учетных записей устройств и сосредотачиваются только на учетных записях пользователей. - Украсть учетные данные для аутентификации на ресурсах, которые являются наиболее ценным активом для злоумышленников, поскольку они дают возможность повысить привилегии для доступа к их конечной цели или следующему этапу атаки.

Удаленный рабочий стол/серверы Jump и сторонние PIM/PAM являются наиболее привлекательными целями и имеют динамику «Все яйца в одной корзине» с повышенной ценностью для злоумышленников и мерами безопасности:- Решения PIM/PAM обычно хранят учетные данные для большинства или всех привилегированных ролей в организации, что делает их очень выгодной целью для компрометации или использования в качестве оружия.

- Azure AD PIM не дает злоумышленникам возможности украсть учетные данные, поскольку он разблокирует привилегии, уже назначенные учетной записи с помощью MFA или других рабочих процессов, но плохо спроектированный рабочий процесс может позволить злоумышленнику повысить привилегии.

- Удаленный рабочий стол / серверы Jump , используемые администраторами, предоставляют хост, через который проходят многие или все конфиденциальные сеансы, что позволяет злоумышленникам использовать стандартные средства атаки для кражи учетных данных для кражи и повторного использования этих учетных данных.

- VPN могут хранить учетные данные в решении, предоставляя злоумышленникам потенциальную сокровищницу повышения привилегий, что приводит к настоятельной рекомендации использовать Azure AD для аутентификации, чтобы снизить этот риск.

.

Установление этих гарантий требует комбинации мер безопасности, некоторые из которых являются общими для многих посредников, а некоторые специфичны для типа посредника.

Посредник — это звено в цепочке нулевого доверия, которое предоставляет интерфейс пользователям/устройствам, а затем разрешает доступ к следующему интерфейсу.Элементы управления безопасностью должны учитывать входящие соединения, безопасность самого промежуточного устройства/приложения/службы и (если применимо) предоставлять сигналы безопасности с нулевым доверием для следующего интерфейса.

Общие меры безопасности

Общие элементы безопасности для посредников сосредоточены на поддержании хорошей гигиены безопасности для корпоративного и специализированного уровней с дополнительными ограничениями для безопасности привилегий.

Эти меры безопасности должны применяться ко всем типам посредников:

- Обеспечение безопасности входящих подключений . Используйте Azure AD и условный доступ, чтобы гарантировать, что все входящие подключения с устройств и учетных записей известны, доверены и разрешены.Дополнительные сведения см. в статье Защита привилегированных интерфейсов для получения подробных определений требований к устройствам и учетным записям для предприятий и специализированных.

- Надлежащее техническое обслуживание системы — Все посредники должны соблюдать правила гигиены безопасности, включая:

- Безопасная конфигурация — Следуйте базовым стандартам и передовым методам настройки безопасности производителя или отрасли как для приложения, так и для любых базовых операционных систем, облачных служб или других зависимостей.

Применимые рекомендации от Microsoft включают базовые показатели безопасности Azure и базовые показатели Windows.

Применимые рекомендации от Microsoft включают базовые показатели безопасности Azure и базовые показатели Windows. - Быстрое исправление — Обновления безопасности и исправления от поставщиков должны применяться быстро после выпуска.

- Безопасная конфигурация — Следуйте базовым стандартам и передовым методам настройки безопасности производителя или отрасли как для приложения, так и для любых базовых операционных систем, облачных служб или других зависимостей.

- Модели управления доступом на основе ролей (RBAC) могут использоваться злоумышленниками для повышения привилегий. Модель посредника RBAC должна быть тщательно пересмотрена, чтобы гарантировать, что административные привилегии предоставляются только авторизованному персоналу, защищенному на специализированном или привилегированном уровне.Эта модель должна включать все базовые операционные системы или облачные службы (пароль учетной записи root, пользователей/группы локальных администраторов, администраторов арендаторов и т. д.).

- Обнаружение и ответ конечной точки (EDR) и исходящий сигнал доверия . Устройства с полной операционной системой следует отслеживать и защищать с помощью EDR, например Microsoft Defender для конечной точки.

Этот элемент управления должен быть настроен для подачи сигналов о соответствии устройств условному доступу, чтобы политика могла применять это требование для интерфейсов.

Этот элемент управления должен быть настроен для подачи сигналов о соответствии устройств условному доступу, чтобы политика могла применять это требование для интерфейсов.

Привилегированные посредники требуют дополнительных мер безопасности:

- Управление доступом на основе ролей (RBAC) — Административные права должны быть ограничены только привилегированными ролями, соответствующими этому стандарту для рабочих станций и учетных записей.

- Выделенные устройства (дополнительно) — из-за чрезвычайной чувствительности привилегированных сеансов организации могут выбрать реализацию выделенных экземпляров промежуточных функций для привилегированных ролей. Этот элемент управления включает дополнительные ограничения безопасности для этих привилегированных посредников и более тщательный мониторинг активности привилегированных ролей.

В этом разделе содержатся специальные рекомендации по безопасности, уникальные для каждого типа посредника.

Управление привилегированным доступом / Управление привилегированной идентификацией

Одним из типов посредников, специально разработанных для обеспечения безопасности, являются решения для управления привилегированными удостоверениями/привилегированным доступом (PIM/PAM).

Варианты использования и сценарии для PIM/PAM

Решения

PIM/PAM предназначены для повышения уровня безопасности конфиденциальных учетных записей, на которые распространяются специализированные или привилегированные профили, и, как правило, ориентированы в первую очередь на ИТ-администраторов.

Несмотря на то, что поставщики PIM/PAM имеют разные функции, многие решения обеспечивают следующие функции безопасности:

Упрощение управления учетными записями служб и смены паролей (крайне важная возможность)

Обеспечение расширенных рабочих процессов для точного доступа (JIT)

Запись и мониторинг административных сеансов

Важно

Возможности

PIM/PAM обеспечивают превосходную защиту от некоторых атак, но не устраняют многие риски привилегированного доступа, особенно риск компрометации устройства.

В то время как некоторые поставщики заявляют, что их решения PIM/PAM представляют собой «серебряную пулю», которая может снизить риски устройств, наш опыт расследования инцидентов с клиентами постоянно доказывает, что на практике это не работает.

В то время как некоторые поставщики заявляют, что их решения PIM/PAM представляют собой «серебряную пулю», которая может снизить риски устройств, наш опыт расследования инцидентов с клиентами постоянно доказывает, что на практике это не работает.Злоумышленник, контролирующий рабочую станцию или устройство, может использовать эти учетные данные (и назначенные им привилегии), когда пользователь вошел в систему (а также часто может украсть учетные данные для последующего использования). Само по себе решение PIM/PAM не может последовательно и надежно обнаруживать и снижать риски, связанные с устройствами, поэтому необходимо иметь отдельные средства защиты устройств и учетных записей, дополняющие друг друга.

Угрозы безопасности и рекомендации для PIM/PAM