разновидности перенапряжений, классификация устройств, установка в частном доме

Для предохранения электрического и электронного оборудования от удара молнии предназначена система устройств защиты от импульсных перенапряжений (УЗИП). Схема подключения в частном доме осуществляется с целью безопасности или бесперебойности ее работы. В первом случае происходит полное отключение потребителей, а во втором — обеспечивается безопасная их работа.

Типы импульсных перенапряжений

Напряжение молнии исчисляется десятками, а иногда сотнями тысяч вольт. Поэтому за короткий период она наносит немалый вред, выводя из строя бытовую технику. У холодильников ломается компрессорный двигатель, в блоках питания выгорает первичная цепь преобразователя и т. д.

Большую опасность представляет в этот момент перенапряжение в электрической цепи, так как появляется высокая вероятность возникновения пожара. Причины возникновения скачков напряжения:

- Молнию характеризует стремительный импульс, который пробивает сеть, так как его мощность в несколько раз превышает значение у проводников.

Он попадает в электрическую линию, а затем и оборудование внутри дома, и выражается отношением амплитуды напряжения в 10 кВ к длительности ее протекания — 350 мкс.

Он попадает в электрическую линию, а затем и оборудование внутри дома, и выражается отношением амплитуды напряжения в 10 кВ к длительности ее протекания — 350 мкс. - К перенапряжению приводят неисправности в электрических цепях, вызванные коммутационными процессами. Это может быть результатом аварии на электростанции или при переключении с одного генератора на другой. В этот момент во вторичной сети может возникнуть мощный импульс, который наносит вред, соизмеримый с молнией.

Перенапряжение характеризуется как аварийное состояние системы во время генерации электрической энергии. Поэтому чтобы защитить электрооборудование от возникновения негативных импульсов, устанавливают УЗИП для частного дома.

Первичные средства

Монтаж устройств защиты от импульсных перенапряжений считается только частью процедуры по защите от возникновения очагов пожара или выхода из строя электрического оборудования. Предварительно следует обеспечить первичные средства защиты от воздействия молнии. В их число входят:

Предварительно следует обеспечить первичные средства защиты от воздействия молнии. В их число входят:

- Вокруг частного дома следует провести металлическую шину и замкнуть ее, что послужит в качестве заземления по всему периметру.

- К пластинам подключаются молниеотводы по краям дома.

- На крыше монтируется основной громоотвод. Если конструкция получается чересчур большой, то громоотводы разделяются на несколько элементов.

- Особенно это касается частных домов с металлической крышей, если рядом с ней проходит электрическая сеть.

Кроме воздействия импульсов от молний, следует учесть другие возможности проникновения помех внутрь дома. Резкое повышение напряжения может произойти в период подключения высоковольтных устройств на подстанции.

Импульс проникает через телевизионный кабель и попадает в телевизор, который скорей всего выйдет из строя. Такая же ситуация может возникнуть с интернет-кабелем, перенапряжение по которым приводит в негодность персональный компьютер. В сложных ситуациях может возникнуть очаг возгорания.

В сложных ситуациях может возникнуть очаг возгорания.

Чтобы воспрепятствовать этим негативным явлениям, следует все линии и оборудование подключить к заземляющему контуру, а во время молний полностью их обесточивать. Вручную это обеспечить практически невозможно, поэтому существует автоматическая защита низковольтных сетей.

Классификация УЗИП

Существует 3 класса разновидности устройств защиты от импульсных перенапряжений. Класс 1 обладает способностью пропустить через себя и выдержать всю энергию от молнии. Устанавливаются такие приборы в сельской местности с воздушными электрическими линиями. Кроме того, рекомендуется их монтаж в домах с громоотводами или зданиях, расположенных рядом с высокими объектами. В квартирах или административных помещениях такие устройства не устанавливаются.

Прибор 2 класса не применяется без первого устройства, так как он не способен выдержать мощность удара молнии. Его эффективность проявляется только при совместном применении.

Его эффективность проявляется только при совместном применении.

Устройство 3 класса не используется без двух предыдущих приборов и устанавливается оно непосредственно перед потребителем. К такому типу относится сетевой фильтр или защита в блоках питания некоторых бытовых агрегатов.

Схемы подключения

Для защиты низковольтных сетей существует несколько схем подключения УЗИП. Идеальным вариантом считается комплексное применение устройств, так как удар молний абсолютно не прогнозируем.

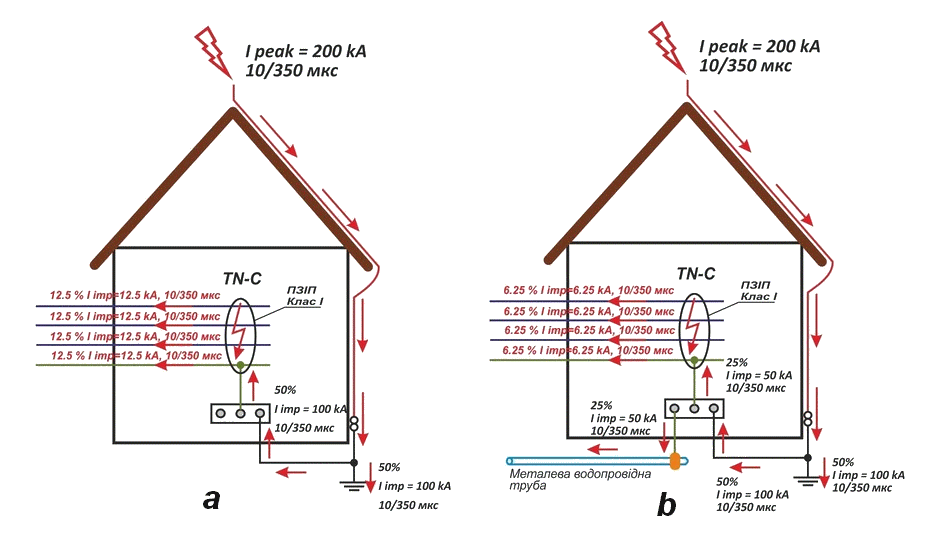

Внешняя система

Внешний элемент защиты принимается из расчета, что по его компонентам возможно протекание максимального тока. Защитное устройство устанавливается с возможностью выдержать 100 кА. Чтобы негативный импульс не причинил много бед, его следует отвести по пути наименьшего сопротивления.

Для этого в электрическом щите устанавливается комплексный УЗИП, включающий в себя три степени защиты. Это устройство обладает большой мощностью и скоростью срабатывания, предохраняя оборудование общей мощностью до 20 кВт.

Это устройство обладает большой мощностью и скоростью срабатывания, предохраняя оборудование общей мощностью до 20 кВт.

Непосредственно схема его подключения зависит от типа контура заземления.

Если это разделенное на два участка заземление, то в щитке монтируются две отдельные шины: нулевая, заземляющая. Между ними устанавливается перемычка, которая считается дополнительной защитой.

Установка защиты на ответвлении

Возможна установка УЗИП не в распределительном щитке, а непосредственно на ответвлении электрической сети. Например, где воздушная линия расходится на два соседних дома, а контур заземления не обладает молниеотводами.

Иногда устройство устанавливается перед входом в дом и применение УЗИП с 3 классом защиты нерационально. Монтируются приборы, обладающие 1 и 2 классом. Если расстояние от столба до дома превышает 60 м, то в электрическом щитке устанавливается дополнительное устройство со 2 классом защиты.

youtube.com/embed/p37Ch7vrJsE»/>

Отличается способ установки защиты, если дом подключен к подземному кабелю. Аварийная ситуация возникает от других внешних источников, поэтому длительность импульсных помех будет намного меньше. Для защиты достаточно будет установить в распределительный щит УЗИП 2 класса.

Кроме электрических линий, перенапряжение может возникнуть в телевизионных сетях. Часто высоковольтные помехи генерируются на антенных приемниках в домах, где нет молниеотводов. Возникновение кратковременного высокого напряжения в антенном кабеле приводит к выходу из строя селектора телевизора.

Устройство защиты представляет собой антенный переходник с заземляющим устройством. Существуют два типа приборов: для аналогового, спутникового или цифрового телевидения. Различить их можно по соответствующим надписям на корпусе: Radio/TV, SAT.

Сетевой кабель интернет также обладает защитным устройством, которое устанавливается при вводе провода в здание.

УЗИП для частного дома — выбор и схемы подключения

Во время грозы довольно часто возникают токовые импульсы, способные полностью вывести из строя приборы, оборудование, электронную аппаратуру, установленные внутри помещений. Для того чтобы защититься от негативных воздействий потребуется УЗИП для частного дома, представляющий собой устройство защиты от импульсных перенапряжений. Эти приборы применяются в низковольтных сетях, напряжением до 1 кВ. Область применения защитных устройств охватывает не только промышленные предприятия, но и частные жилые объекты.

Назначение УЗИП

До недавних пор основными средствами защит от перепадов напряжения считались УЗМ – устройства защитные многофункциональные. Они надежно защищали оборудование при наступлении аварийных ситуаций. Эти приборы массово устанавливаются в квартире, а также владельцами частных домов, и ни у кого не возникает сомнений в их целесообразности. С УЗИП наблюдается совершенно другая ситуация. Многие хозяева просто не понимают, что такое УЗИП и для чего нужен, ведь на объекте уже установлены УЗМ?

С УЗИП наблюдается совершенно другая ситуация. Многие хозяева просто не понимают, что такое УЗИП и для чего нужен, ведь на объекте уже установлены УЗМ?

УЗИП обеспечивает защиту не от какого-то незначительного повышения напряжения с 220 до 380 вольт, а от мгновенного импульса, достигающего нескольких киловольт. При таких высоких значениях реле напряжения становится просто бесполезным, поскольку оно выйдет из строя вместе с другим оборудованием.

С другой стороны, УЗИП в силу своей специфики, не способно защитить сеть от перепадов в десятки или сотни вольт. Таким образом, не существует альтернативы УЗИП или реле напряжения, каждое из этих устройств используется отдельно, функционально дополняя друг друга и повышая тем самым степень защищенности объекта.

Импульсное высокое перенапряжение возникает даже при ударах молнии на значительном расстоянии от воздушной линии. Удар в ЛЭП на опоре может произойти очень далеко от дома, а импульс с высокой вероятность все равно проникает в домашнюю сеть. Общая протяженность кабелей и проводов в современных домах может достигать нескольких километров. Принимая на себя грозовой импульс, они получают огромное наведенное напряжение, с которым сможет справиться только УЗИП. После его срабатывания сеть оказывается обесточенной, и вся электроника остается в целости и сохранности.

Общая протяженность кабелей и проводов в современных домах может достигать нескольких километров. Принимая на себя грозовой импульс, они получают огромное наведенное напряжение, с которым сможет справиться только УЗИП. После его срабатывания сеть оказывается обесточенной, и вся электроника остается в целости и сохранности.

Конструкция

Конструктивные особенности того или иного прибора зависят от степени защиты, которую он обеспечивает. Поэтому в качестве основы могут использоваться варисторы или разрядники. В обычном режиме эти устройства выступают в качестве байпаса, создавая резервный путь для электрического тока на случай аварийной ситуации. С этой целью УЗИП через шунт соединяется с заземлением.

Чаще всего для защиты объектов и электрики используются варисторные устройства. Они оборудуются тепловой защитой, обеспечивающей нормальную работу приборов в течение продолжительного времени. Постоянное воздействие токов с высокими амплитудами приводит к износу варистора и снижению его показателя – максимально допустимого рабочего напряжения. Увеличенные токи утечки, проходящие через корпус, нередко приводят к его перегреву и деформации. Пластик расплавляется и фазные клеммы оказываются коротко замкнутыми с металлической ДИН-рейкой.

Увеличенные токи утечки, проходящие через корпус, нередко приводят к его перегреву и деформации. Пластик расплавляется и фазные клеммы оказываются коротко замкнутыми с металлической ДИН-рейкой.

Поэтому вместе с варисторами устанавливается тепловая защита или термический размыкатель. Их простейшая конструкция состоит из контакта с пружиной, припаянного к выводу УЗИП, который, в свою очередь, связан с пожарной сигнализацией. В некоторых приборах используются контакты, подключаемые к автономной сигнализации, срабатывающей при неисправностях устройства и передающей сигнал в места получения и обработки информации.

Иногда под воздействием огромных токов тепловая защита может отреагировать с некоторой задержкой, что приводит к образованию дуги и расплавлению корпуса. Поэтому, во избежание подобных ситуаций, последовательно с УЗИП устанавливаются тепловые предохранители с необходимыми характеристиками. Они устойчивы к высоким импульсным перенапряжениям и отличаются очень быстрым срабатыванием. Подобная защита обеспечивает своевременное полное или частичное отключение электрической сети.

Подобная защита обеспечивает своевременное полное или частичное отключение электрической сети.

Принцип работы

Все защитные устройства УЗИП разделяются на две основные категории:

- Ограничители перенапряжений сети – ОПС.

- Ограничители импульсных напряжений – ОИН.

Эти приборы обладают двумя видами защиты:

- Несимметричная или синфазная защита. При возникновении перенапряжения все импульсы перенаправляются на землю по маршрутам фаза-земля и нейтраль-земля.

- Симметричная или дифференциальная защита. В случае перенапряжений направление энергии изменяется в сторону другого активного проводника: фаза-фаза или фаза-ноль.

Принцип работы УЗИП заключается в использовании в нем варистора, представляющего собой полупроводниковый резистор с нелинейными характеристиками. В обычном состоянии сети в 220 V он свободно пропускает через себя электрический ток. Когда при ударе молнии в цепи возникает импульс, происходит резкий скачок напряжения. Под его воздействием происходит снижение сопротивление в УЗИП и возникает запланированное короткое замыкание.

Под его воздействием происходит снижение сопротивление в УЗИП и возникает запланированное короткое замыкание.

В результате, срабатывает автоматический выключатель, и вся цепь оказывается отключенной. Резкий перепад напряжения не затрагивает электрооборудование и через него не будут протекать высокие токи.

В зависимости от конструкции, все УЗИП разделяются на несколько видов, для каждого из которых предусмотрена собственная схема подключения:

- Коммутирующие. Они отличаются высоким сопротивлением, которое впоследствии под действием сильных импульсов мгновенно снижается до нуля. Основой этих устройств служат разрядники.

- Ограничивающие приборы – ОПН. Они также отличаются высоким сопротивлением. В отличие от предыдущих устройств, его снижение происходит постепенно. Резкий рост напряжения приводит к такому же резкому росту силы тока, проходящего непосредственно через варистор. За счет этого происходит сглаживание электрических импульсов, а прибор возвращается в исходное положение.

- Комбинированные устройства соединяют в себе свойства варисторов и разрядников, выполняя функции обоих устройств.

Классификация и характеристики

Как выбрать УЗИП для частного дома? Все защитные устройства классифицируются по своим функциональным возможностям и, соответственно, отличаются собственными техническими характеристиками.

По классам защиты эти приборы условно подразделяются:

- 1-й класс (В). Защищают от ударов молний в систему электроснабжения, нейтрализуют атмосферные и коммутационные перенапряжения. Устанавливаются в щитках ВРУ на вводе или внутри главного распределительного щита. Обязательны к установке в отдельных зданиях, расположенных на открытой местности, на объектах, оборудованных молниеотводом или находящихся возле высоких деревьев. Величина номинального разрядного тока для таких устройств составляет от 30 до 60 кА.

- 2-й класс (С). Используются для защиты сетей от остаточных явлений, связанных с атмосферными и коммутационными перенапряжениями, которые смогли преодолеть прибор 1-го класса. Монтируются в местные распределительные щитки, например, на вводе в квартиру. Номинальное значение разрядного тока находится в пределах 20-40 кА.

- 3-й класс (D). Непосредственно защищают электронную аппаратуру от перенапряжений и помех, прошедших сквозь устройство 2-го класса. Монтируются в распределительных коробках, розетках или в самом оборудовании. Типичным примером является сетевой фильтр, в который подключаются компьютеры. Номинальный разрядный ток для таких приборов – 5-10 кА.

Перечень основных характеристик УЗИП:

- Величина номинального и максимального сетевого напряжения, на которое рассчитано конкретное защитное устройство.

- Значение рабочей частоты тока, необходимой для нормального функционирования УЗИП.

- Подобрать показатель номинального разрядного тока, многократно пропускаемого устройством без потерь работоспособности.

- Величина максимального разрядного тока, однократно пропускаемого через УЗИП без выхода из строя защитного устройства.

- Значение напряжения защиты. Означает степень максимального падения напряжения под действием импульса (кВ). Указывает на способность УЗИП путем подбора к ограничению перенапряжения.

Схема подключения

Защитные устройства подключаются по разным схемам в зависимости от сетевого напряжения 220 и 380 V. Такие сети могут использоваться в однофазной сети или трехфазной. Основным приоритетом схемы является ее бесперебойная или безопасная работа. В первом случае допускается временное отключение от молниезащиты во избежание перебоев в электроснабжении. Второй вариант не допускает такого отключения даже на короткое время, возможно лишь полностью отключить подачу электричества.

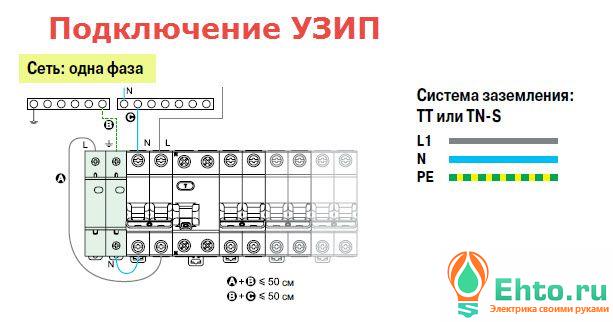

Чаще всего подключение УЗИП выполняется в однофазных сетях с заземляющей системой TN-S или ТТ. В этом случае к защитному устройству выполняется подключение фазного, а также двух нулевых проводников – рабочего и защитного. Вначале фазный провод и ноль подключаются к своим клеммам, после чего через общий шлейф они выводятся на линию с оборудованием.

Защитный проводник соединяется с заземляющим проводом. Монтаж УЗИП в однофазной сети выполняется сразу же за вводным автоматом. Все контакты прибора имеют свои обозначения, поэтому проблем с подключением обычно не возникает.

Представленная схема подключения используется для трехфазной сети, подключенной к заземляющей системе по варианту TN-S или ТТ. От однофазной она отличается наличием пяти проводников, идущих от источника питания. В их число входят три фазных и два нулевых проводника – рабочий и защитный. Три фазы и ноль подключаются к клеммам, а защитных проводник соединяется с корпусом электроприбора и землей, выполняя функцию своеобразной перемычки.

При использовании системы заземления по схеме TN-C, существует еще одна возможность произвести подключение УЗИП в трехфазной сети. Основным отличием является соединение рабочего и защитного проводников в общий провод PEN. Данная схема подключения считается устаревшей и применяется в домах старой постройки, где отсутствует заземление и заземляющие проводники.

В случае возникновения перенапряжения в каждом из трех вариантов высокий ток направляется в сторону земля при помощи монтажа заземляющего или общего защитного провода, не позволяя импульсу причинить вред оборудованию.

Ошибки при монтаже и подключении

Эффективность работы УЗИП во многом зависит от его правильного выбора, установки и подключения. Поэтому, перед тем как подключить УЗИП нужно учитывать следующие факторы:

- Нельзя устанавливать прибор в щитке с некачественным заземляющим контуром. Первый же удар молнии разрушит не только все оборудование, но и саму щитовую. Высоким токам просто некуда будет уходить.

- Неправильный выбор УЗИП в частном доме, когда устройство несовместимо с действующей системой заземления. Необходимо внимательно изучить техническую документацию перед покупкой.

- Установка УЗИП не с тем классом защиты.

- Не следует ограничиваться одним устройством. В некоторых случаях могут понадобиться 2 или даже 3 прибора, которые нужно правильно выбирать.

- Класс УЗИП перепутан с местом его установки. Защитная схема подключения серьезно нарушается и становится неэффективной.

В любом случае, перед оборудованием защитной системы с помощью этих устройств, следует проконсультироваться с опытными специалистами.

Схема подключения УЗИП — 3 ошибки и правила монтажа. Защита от импульсных перенапряжений.

Для всех нас стало нормой, что в распределительных щитках жилых домов, обязательна установка вводных автоматических выключателей, модульных автоматов отходящих цепей, УЗО или дифф.автоматов на помещения и оборудование, где критичны возможные утечки токов (ванные комнаты, варочная панель, стиральная машинка, бойлер).

Помимо этих обязательных коммутационных аппаратов, практически никому не требуется объяснять, зачем еще нужно реле контроля напряжения.

УЗИП или реле напряжения

Устанавливать их начали все и везде. Грубо говоря оно защищает вас от того, чтобы в дом не пошло 380В вместо 220В. При этом не нужно думать, что повышенное напряжение попадает в проводку по причине недобросовестного электрика.

Вполне возможны природные явления, не зависящие от квалификации электромонтеров. Банально упало дерево и оборвало нулевой провод.

Также не забывайте, что любая ВЛ устаревает. И даже то, что к вашему дому подвели новую линию СИПом, а в доме у вас смонтировано все по правилам, не дает гарантии что все хорошо на самой питающей трансформаторной подстанции – КТП.

Там также может окислиться ноль на шинке или отгореть контакт на шпильке трансформатора. Никто от этого не застрахован.

Именно поэтому все новые электрощитки уже не собираются без УЗМ или РН различных модификаций.

Что же касается устройств для защиты от импульсных перенапряжений, или сокращенно УЗИП, то у большинства здесь появляются сомнения в необходимости их приобретения. А действительно ли они так нужны, и можно ли обойтись без них?

Подобные устройства появились достаточно давно, но до сих пор массово их устанавливать никто не спешит. Мало кто из рядовых потребителей понимает зачем они вообще нужны.

Первый вопрос, который у них возникает: ”Я же поставил реле напряжения от скачков, зачем мне еще какой-то УЗИП?”

Запомните, что УЗИП в первую очередь защищает от импульсов вызванных грозой. Здесь речь идет не о банальном повышении напряжения до 380В, а о мгновенном импульсе в несколько киловольт!

Никакое реле напряжения от этого не спасет, а скорее всего сгорит вместе со всем другим оборудованием. В то же самое время и УЗИП не защищает от малых перепадов в десятки вольт и даже в сотню.

Например устройства для монтажа в домашних щитках, собранные на варисторах, могут сработать только при достижении переменки до значений свыше 430 вольт.

Поэтому оба устройства РН и УЗИП дополняют друг друга.

Защита дома от грозы

Гроза это стихийное явление и просчитать его до сих пор не особо получается. При этом молнии вовсе не обязательно попадать прямо в линию электропередач. Достаточно ударить рядышком с ней.

Даже такой грозовой разряд вызывает повышение напряжения в сети до нескольких киловольт. Кроме выхода из строя оборудования это еще чревато и развитием пожара.

Даже когда молния ударяет относительно далеко от ВЛ, в сетях возникают импульсные скачки, которые выводят из строя электронные компоненты домашней техники. Современный электронный счетчик с его начинкой, тоже может пострадать от этого импульса.

Общая длина проводов и кабелей в частном доме или коттедже достигает нескольких километров.

Сюда входят как силовые цепи так и слаботочка:

- интернет

- TV

- видеонаблюдение

- охранная сигнализация

Все эти провода принимают на себя последствия грозового удара. То есть, все ваши километры проводки получают гигантскую наводку, от которой не спасет никакое реле напряжения.

Единственное что поможет и защитит всю аппаратуру, стоимостью несколько сотен тысяч, это маленькая коробочка называемая УЗИП.

Монтируют их преимущественно в коттеджах, а не в квартирах многоэтажек, где подводка в дом выполнена подземным кабелем. Однако не забывайте, что если ваше ТП питается не по кабельной линии 6-10кв, а воздушной ВЛ или ВЛЗ (СИП-3), то влияние грозы на среднем напряжении, также может отразиться и на стороне 0,4кв.

Поэтому не удивляйтесь, когда в грозу в вашей многоэтажке, у многих соседей одновременно выходят из строя WiFi роутеры, радиотелефоны, телевизоры и другая электронная аппаратура.

Молния может ударить в ЛЭП за несколько километров от вашего дома, а импульс все равно прилетит к вам в розетку. Поэтому не смотря на их стоимость, задуматься о покупке УЗИП нужно всем потребителям электричества.

Цена качественных моделей от Шнайдер Электрик или ABB составляет примерно 2-5% от общей стоимости черновой электрики и средней комплектации распредщитка. В общей сумме это вовсе не такие огромные деньги.

На сегодняшний день все устройства от импульсных перенапряжений делятся на три класса. И каждый из них выполняет свою роль.

Модуль первого класса гасит основной импульс, он устанавливается на главном вводном щите.

После погашения самого большого перенапряжения, остаточный импульс принимает на себя УЗИП 2 класса. Он монтируется в распределительном щитке дома.

Если у вас не будет устройства I класса, высока вероятность что весь удар воспримет на себя модуль II. А это может для него весьма печально закончится.

Поэтому некоторые электрики даже отговаривают заказчиков ставить импульсную защиту. Мотивируя это тем, что раз вы не можете обеспечить первый уровень, то не стоит вообще на это тратить денег. Толку не будет.

Однако давайте посмотрим, что говорит об этом не знакомый электрик, а ведущая фирма по системам грозозащиты Citel:

То есть в тексте прямо сказано, класс II монтируется либо после класса 1, либо КАК САМОСТОЯТЕЛЬНОЕ УСТРОЙСТВО.

Третий модуль защищает уже непосредственно конкретного потребителя.

Если у вас нет желания выстраивать всю эту трехступенчатую защиту, приобретайте УЗИП, которые изначально идут с расчетом работы в трех зонах 1+2+3 или 2+3.

Такие модели тоже выпускаются. И будут наиболее универсальным решением для применения в частных домах. Однако стоимость их конечно отпугнет многих.

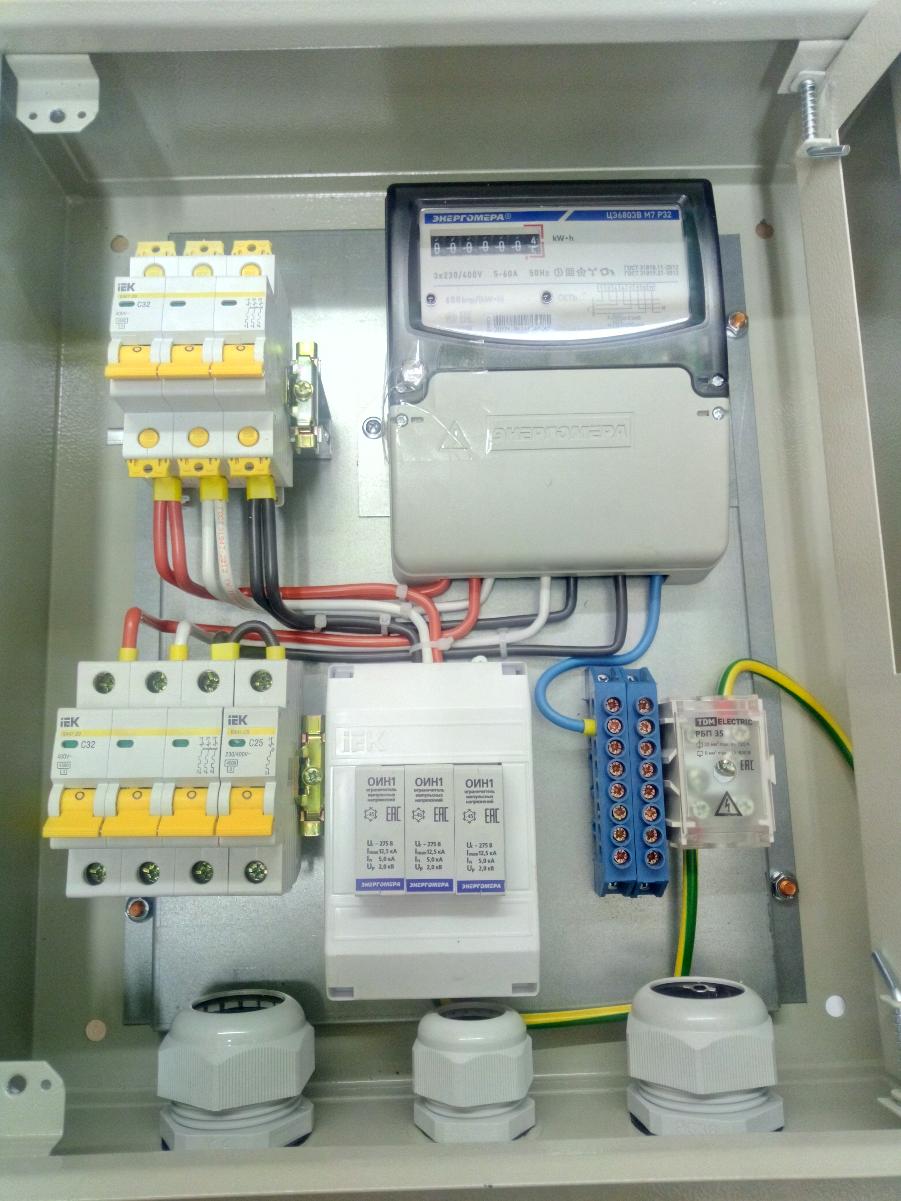

Схема электрощита с УЗИП

Схема качественно укомплектованного с точки зрения защиты от всех скачков и перепадов напряжения распределительного щита, должна выглядеть примерно следующим образом.

На вводе перед счетчиком — вводной автоматический выключатель, защищающий прибор учета и цепи внутри самого щитка. Далее счетчик.

Между счетчиком и вводным автоматом — УЗИП со своей защитой. Электроснабжающая организация конечно может запретить такой монтаж. Но вы можете обосновать это необходимостью защиты от перенапряжения и самого счетчика.

В этом случае потребуется смонтировать всю схемку с аппаратами в отдельном боксе под пломбой, дабы предотвратить свободный доступ к оголенным токоведущим частям до прибора учета.

Однако здесь остро встанет вопрос замены сработавшего модуля и срыва пломб. Поэтому согласовывайте все эти моменты заранее.

После прибора учета находятся:

- реле напряжения УЗМ-51 или аналог

- УЗО 100-300мА – защита от пожара

- УЗО или дифф.автоматы 10-30мА – защита человека от токов утечки

- простые модульные автоматы

Если с привычными компонентами при комплектации такого щитка вопросов не возникает, то на что же нужно обратить внимание при выборе УЗИП?

На температуру эксплуатации. Большинство электронных видов рассчитано на работу при окружающей температуре до -25С. Поэтому монтировать их в уличных щитках не рекомендуется.

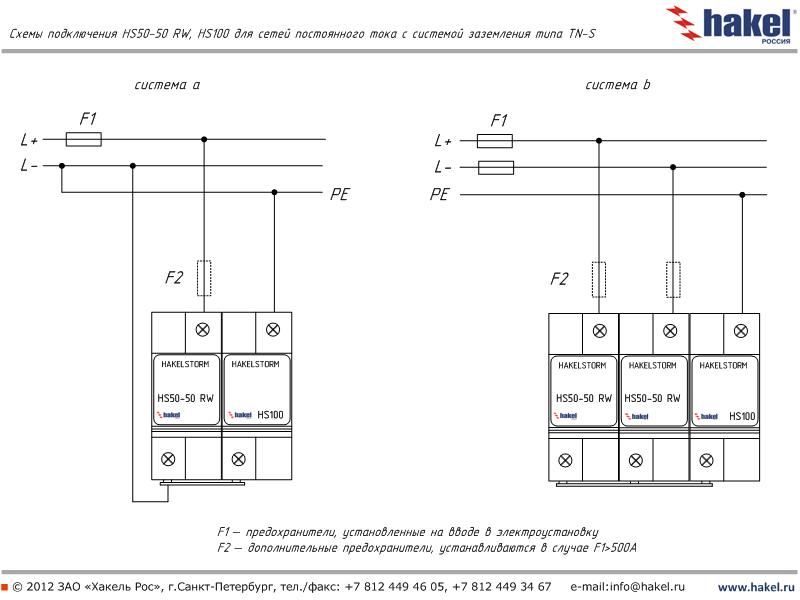

Второй важный момент это схемы подключения. Производители могут выпускать разные модели для применения в различных системах заземления.

Например, использовать одни и те же УЗИП для систем TN-C или TT и TN-S уже не получится. Корректной работы от таких устройств вы не добьетесь.

Схемы подключения

Вот основные схемы подключения УЗИП в зависимости от исполнения систем заземления на примере моделей от Schneider Electric. Схема подключения однофазного УЗИП в системе TT или TN-S:

Здесь самое главное не перепутать место подключения вставного картриджа N-PE. Если воткнете его на фазу, создадите короткое замыкание.

Схема трехфазного УЗИП в системе TT или TN-S:

Схема подключения 3-х фазного устройства в системе TN-C:

На что нужно обратить внимание? Помимо правильного подключения нулевого и фазного проводников немаловажную роль играет длина этих самых проводов.

От точки подключения в клемме устройства до заземляющей шинки, суммарная длина проводников должны быть не более 50см!

А вот подобные схемы для УЗИП от ABB OVR. Однофазный вариант:

Трехфазная схема:

Давайте пройдемся по некоторым схемкам отдельно. В схеме TN-C, где мы имеем совмещенные защитный и нулевой проводники, наиболее распространенный вариант решения защиты – установка УЗИП между фазой и землей.

Каждая фаза подключается через самостоятельное устройство и срабатывает независимо от других.

В варианте сети TN-S, где уже произошло разделение нейтрального и защитного проводника, схема похожа, однако здесь монтируется еще дополнительный модуль между нулем и землей. Фактически на него и сваливается весь основной удар.

Именно поэтому при выборе и подключении варианта УЗИП N-PE, указываются отдельные характеристики по импульсному току. И они обычно больше, чем значения по фазному.

Помимо этого не забывайте, что защита от грозы это не только правильно подобранный УЗИП. Это целый комплекс мероприятий.

Их можно использовать как с применением молниезащиты на крыше дома, так и без нее.

Особое внимание стоит уделить качественному контуру заземления. Одного уголка или штыря забитого в землю на глубину 2 метра здесь будет явно не достаточно. Хорошее сопротивление заземления должно составлять 4 Ом.

Принцип действия

Принцип действия УЗИП основан на ослаблении скачка напряжения до значения, которое выдерживают подключенные к сети приборы. Другими словами, данное устройство еще на вводе в дом сбрасывает излишки напряжения на контур заземления, тем самым спасая от губительного импульса дорогостоящее оборудование.

Определить состояние устройства защиты достаточно просто:

- зеленый индикатор – модуль рабочий

- красный – модуль нужно заменить

При этом не включайте в работу модуль с красным флажком. Если нет запасного, то лучше его вообще демонтировать.

УЗИП это не всегда одноразовое устройство, как некоторым кажется. В отдельных случаях модели 2,3 класса могут срабатывать до 20 раз!

Автоматы или предохранители перед УЗИП

Чтобы сохранить в доме бесперебойное электроснабжение, необходимо также установить автоматический выключатель, который будет отключать узип. Установка этого автомата обусловлена также тем, что в момент отвода импульса, возникает так называемый сопровождающий ток.

Он не всегда дает возможность варисторному модулю вернуться в закрытое положение. Фактически тот не восстанавливается после срабатывания, как по идее должен был.

В итоге, дуга внутри устройства поддерживается и приводит к короткому замыканию и разрушениям. В том числе самого устройства.

Автомат же при таком пробое срабатывает и обесточивает защитный модуль. Бесперебойное электроснабжение дома продолжается.

Запомните, что этот автомат защищает в первую очередь не разрядник, а именно вашу сеть.

При этом многие специалисты рекомендуют ставить в качестве такой защиты даже не автомат, а модульные предохранители.

Объясняется это тем, что сам автомат во время пробоя оказывается под воздействием импульсного тока. И его электромагнитные расцепители также будут под повышенным напряжением.

Это может привести к пробою отключающей катушки, подгоранию контактов и даже выходу из строя всей защиты. Фактически вы окажетесь безоружны перед возникшим КЗ.

Поэтому устанавливать УЗИП после автомата, гораздо хуже, чем после предохранителей.

Есть конечно специальные автоматические выключатели без катушек индуктивности, имеющие в своей конструкции только терморасцепители. Например Tmax XT или Formula A.

Однако рассматривать такой вариант для коттеджей не совсем рационально. Гораздо проще найти и купить модульные предохранители. При этом можно сделать выбор в пользу типа GG.

Они способны защищать во всем диапазоне сверхтоков относительно номинального. То есть, если ток вырос незначительно, GG его все равно отключит в заданный интервал времени.

Есть конечно и минус схемы с автоматом или ПК непосредственно перед УЗИП. Все мы знаем, что гроза и молния это продолжительное, а не разовое явление. И все последующие удары, могут оказаться небезопасными для вашего дома.

Защита ведь уже сработала в первый раз и автомат выбил. А вы об этом и догадываться не будете, потому как электроснабжение ваше не прерывалось.

Поэтому некоторые предпочитают ставить УЗИП сразу после вводного автомата. Чтобы при срабатывании отключалось напряжение во всем доме.

Однако и здесь есть свои подводные камни и правила. Защитный автоматический выключатель не может быть любого номинала, а выбирается согласно марки применяемого УЗИП. Вот таблица рекомендаций по выбору автоматов монтируемых перед устройствами защиты от импульсных перенапряжений:

Если вы думаете, что чем меньше по номиналу автомат будет установлен, тем надежнее будет защита, вы ошибаетесь. Импульсный ток и скачок напряжения могут быть такой величины, что они приведут к срабатыванию выключателя, еще до момента, когда УЗИП отработает.

И соответственно вы опять останетесь без защиты. Поэтому выбирайте всю защитную аппаратуру с умом и по правилам. УЗИП это тихая, но весьма своевременная защита от опасного электричества, которое включается в работу мгновенно.

Ошибки при подключении

1Самая распространенная ошибка — это установка УЗИП в электрощитовую с плохим контуром заземления.

Толку от такой защиты не будет никакого. И первое же “удачное” попадание молнии, сожгет вам как все приборы, так и саму защиту.

2Не правильное подключение исходя из системы заземления.

Проверяйте техдокументацию УЗИП и проконсультируйтесь с опытным электриком ответственным за электрохозяйство, который должен быть в курсе какая система заземления используется в вашем доме.

3Использование УЗИП не соответствующего класса.

Как уже говорилось выше, есть 3 класса импульсных защитных устройств и все они должны применяться и устанавливаться в своих щитовых.

Статьи по теме

УЗИП для частного дома — защита от перенапряжения при ударе молнии

Импульсным перенапряжением называется кратковременное резкое возрастание напряжения в электрической сети. Несмотря на то, что длится этот скачок совсем недолго (доли секунды), он чрезвычайно опасен как для линии, так и для подключенных к ней потребителей энергии. Чтобы не допустить повреждения кабеля и электрических приборов, используют устройства защиты от импульсных перенапряжений. В этом материале мы поговорим о том, что представляют собой эти приборы, каких видов они бывают, а также рассмотрим, как подключаются УЗИП для частного дома.

Причины возникновения импульсного перенапряжения

ИП может происходить как по технологическим, так и по природным причинам. В первом случае резкий перепад разности потенциалов происходит, когда на трансформаторной подстанции, откуда идет питание конкретной линии, возникает коммутационная перегрузка. Импульсное перенапряжение, вызванное природными причинами, случается, когда во время грозы мощный разряд бьет в молниезащиту сооружения или линию электрической передачи. Независимо от того, чем вызван скачок напряжения, он может быть очень опасен для домашней электросети, поэтому для эффективной защиты от него требуется подключить УЗИП.

Для чего нужно подключение УЗИП?

Для того чтобы защитить электрическую сеть и подключаемые к ней приборы от мощных импульсов тока и резких перепадов напряжения, устанавливается устройство для защиты линии и оборудования от импульсных напряжений (сокращенное обозначение – УЗИП). Оно включает в себя один или несколько нелинейных элементов. Подключение внутренних компонентов защитного устройства может производиться как в определенной комбинации, так и различными способами (фаза-фаза, фаза-земля, фаза-ноль, ноль-земля). В соответствии с требованиями ПУЭ установка УЗИП для защиты сети частного дома или другого отдельного здания производится только после вводного автомата.

Наглядно про УЗИП на видео:

Разновидности УЗИП

Эти аппараты могут иметь один или два ввода. Включение как одновводных, как и двухвводных устройств всегда производится параллельно цепи, защиту которой они обеспечивают. В соответствии с типом нелинейного элемента УЗИП подразделяются на:

- Коммутирующие.

- Ограничивающие (ограничитель сетевого напряжения).

- Комбинированные.

Коммутирующие защитные аппараты

Для коммутирующих устройств, находящихся в обычном рабочем режиме, характерно высокое сопротивление. Когда происходит резкое увеличение напряжения в электрической сети, сопротивление прибора мгновенно падает до минимального значения. Основой коммутирующих аппаратов защиты сети являются разрядники.

Ограничители сетевого перенапряжения (ОПН)

Ограничитель импульсных перенапряжений также характеризуется высоким сопротивлением, плавно снижающимся по ходу возрастания напряжения и повышения силы электротока. Постепенное снижение сопротивления – это отличительная черта ограничивающих УЗИП. Ограничитель сетевого перенапряжения (ОПН) имеет в своей конструкции варистор (так называется резистор, величина сопротивления которого находится в нелинейной зависимости от воздействующего на него напряжения). Когда параметр напряжения становится больше порогового значения, происходит резкое увеличение силы тока, проходящего через варистор. После сглаживания электрического импульса, вызванного коммутационной перегрузкой или ударом молнии, ограничитель сетевого напряжения (ОПН) возвращается в обычное состояние.

Комбинированные УЗИП

Устройства комбинированного типа сочетают в себе возможности коммутационных и ограничивающих аппаратов. Они могут как коммутировать разность потенциалов, так и ограничивать ее возрастание. При необходимости комбинированные приборы могут выполнять одновременно обе этих задачи.

Классы устройств защиты от ИП

Существует 3 класса аппаратов защиты линии от перенапряжения:

Устройства I класса устанавливаются в распределительном щите или вводном шкафу и позволяют обеспечить защиту сети от импульсного перенапряжения, когда электрический разряд во время грозы попадает в ЛЭП или молниезащиту.

Приборы II класса обеспечивают дополнительную защиту электрической линии от повреждений в результате удара молнии. Устанавливают их и в том случае, когда необходимо защитить сеть от импульсных скачков напряжения, вызванных коммутацией. Их монтируют после устройств I класса.

Рассказ про УЗИП от специалистов компании ABB на видео:

Аппараты класса I+II обеспечивают защиту отдельных жилых домов. Монтаж этих приборов производится неподалеку от электрического оборудования. Они играют роль последнего барьера, сглаживающего остаточное перенапряжение, которое, как правило, имеет незначительную величину. Устройства этого класса выпускаются в виде специализированных электророзеток или вилок.

Одновременная установка устройств I, II и III класса гарантирует трехступенчатую защиту электрической линии от импульсных скачков напряжения.

Как подключить УЗИП в частном доме?

Защитные устройства могут включаться в бытовые электрические сети (с одной фазой и рабочим напряжением 220В) и в токоведущие линии промышленных объектов (три фазы, 380В). Исходя из этого, полная схема подключения УЗИП предусматривает воздействие соответствующего показателя напряжения.

Если роль заземления и нулевого проводника играет общий кабель, то в такой схеме устанавливается простейшее одноблоковое УЗИП. Подключается он следующим образом: фазная жила, подключенная ко входу защитного устройства – выходной кабель, соединенный с общим защитным проводником – защищаемые электроприборы и оборудование.

В соответствии с требованиями современной электротехнической документации нулевой и заземляющий проводники объединяться не должны. Исходя из этого, в новых домах для защиты цепи от скачков напряжения применяется двухмодульный аппарат, имеющий три отдельных клеммы: фаза, нейтраль и заземление.

В таком случае включение устройства в схему производится по другому принципу: фаза и нулевой кабель идут на соответствующие клеммы УЗИП, а затем шлейфом на подсоединенное к линии оборудование. Заземляющий проводник также подключается к своей клемме защитного прибора.

В каждом из описанных случаев чрезмерный ток, возникающий при перенапряжении, уходит в землю по кабелю заземления или общему защитному проводу, не оказывая воздействия на линию и подсоединенное к ней оборудование.

Ответы на вопросы про УЗИП на видео:

Заключение

В этой статье мы рассказали о том, что же такое УЗИП, каких типов бывают эти устройства и как они классифицируются, а также разобрались с тем, как производится их подключение к защищаемой цепи. Напоследок нужно сказать, что использование этого прибора, в отличие от УЗО, в линии электропитания частного дома обязательным не является. Включение его в сеть в каждом отдельно взятом случае требует учета индивидуальной заземляющей схемы, а также размещения ГЗШ и вводного автомата. Поэтому перед покупкой и установкой УЗИП настоятельно рекомендуем воспользоваться консультацией опытного электрика.

Схема подключения УЗИП

Здесь привожу несколько типовых схем подключения устройств защиты от импульсных перенапряжений (УЗИП). Ниже вы найдете однофазные и трехфазные схемы для разных систем заземления: TN-C, TN-S и TN-C-S. Они наглядные и понятные для простого человека.

Сегодня существует большое количество производителей УЗИП. Сами устройства бывают разных моделей, характеристик и конструкций. Поэтому перед его монтажом обязательно изучите паспорт и схему подключения. В принципе, суть подключения у всех УЗИП одинаковая, но все же рекомендую сначала прочитать инструкцию.

Во всех выложенных схемах присутствуют УЗО и групповые автоматические выключатели. Их я указал для наглядности и полноты распределительного щитка. Эта «начинка» щитка у вас может быть совсем другая.

1. Схема подключения УЗИП в однофазной сети системы заземления TN-S.

На данной схеме представлен УЗИП серии Easy9 производителя Schneider Electric. К нему подключаются следующие проводники: фазный, нулевой рабочий и нулевой защитный. Здесь он устанавливается сразу после вводного автомата. Все контакты на любом УЗИП обозначены. Поэтому куда подключать «фазу», а куда «ноль» можно легко определить. Зеленый флажок на корпусе указывает на исправное состояние, а красный флажок сигнализирует о неисправной касете.

Представленное устройство относится к классу 2. Оно одно самостоятельно не способно защитить от прямого удара молнии. Грамотный выбор УЗИП это сложная и уже отдельная тема.

Также рекомендуется защищать устройства УЗИП с помощью предохранителей.

Думаю тут все понятно…

Ниже представлена аналогичная схема подключения УЗИП, но уже без электросчетчика и с использованием общего УЗО.

2. Схема подключения УЗИП в трехфазной сети системы заземления TN-S.

На схеме также изображен УЗИП производителя Schneider Electric серии Easy9, но уже для 3-х фазной сети. На рисунке изображено 4-х полюсное устройство с подключением нулевого рабочего проводника.

Еще существует 3-х полюсное УЗИП этой же серии. Оно применяется в системе заземления TN-C. В нем нет контакта для подключения нулевого рабочего проводника.

3. Схема подключения УЗИП в трехфазной сети системы заземления TN-C.

Здесь изображен УЗИП фирмы IEK. Данная схема представляет собой обычный вводной щит для частного дома. Он состоит из вводного автомата, электросчетчика, УЗИП и общего противопожарного УЗО. Также на схеме показан переход с системы заземления TN-C на TN-C-S, что требуется современными нормами.

На первом рисунке изображен 4-х полюсный вводной автомат, а на втором 3-х полюсный.

Выше представлены наглядные схемы подключения УЗИП. Думаю они понятны вам. Если остались вопросы, то жду их в комментариях.

Улыбнемся:

Нет постояннее соединения, чем временная скрутка!

Устройство защиты от импульсных перенапряжений (УЗИП)

Жизнь современного человека, особенно городского, наполнена разнообразной электроникой. Однако ее поломки, особенно в результате резкого скачка электроэнергии или его отключения. УЗИП для частного дома и квартиры защищает технику от перебоев.

УЗИП или реле напряжения

Устройства защиты от импульсного перенапряжения могут спасти приборы от выхода из строя. Реле напряжения, или РН, защищает от малых, до нескольких сотен вольт, скачков, но не защищают от мощных импульсов, вроде попадания грозы в высоковольтные линии, или обрыва нулевого провода. Для этого есть специальное устройство – УЗИП, оно выдерживает огромные, в несколько киловольт, импульсы напряжения.

Для защиты от скачков разной силы нужны разные устройства, поэтому выбор – УЗИП или реле напряжения – даже не стоит: необходимо ставить оба. В тандеме они обеспечат отличную защиту домашней электрической сети от форс-мажорных обстоятельств. Так что УЗИП – это такой ангел-хранитель для бытовой техники.

Принцип действия

После подключения УЗИП по соответствующей схеме он начинает пропускать ток. Как только случается скачок напряжения расчётной мощности, происходит сброс избыточной мощности на землю. Принцип работы позволяет устройству выдержать лишь определённое количество срабатываний, после чего потребует полной замены.

Для наглядности состояния пригодности, многие ОПН – ограничители переменного напряжения – снабжают цветовым индикатором:

- зелёный цвет означает пригодность;

- красный цвет сообщает о необходимости замены.

Если нет возможности заменить вышедший из строя аппарат, рекомендуется его демонтировать – так будет меньше проблем. Так, как работает УЗИП, не работают другие системы защиты.

Классификация УЗИП

Благодаря разделению электрических сетей по типам, устройства их защиты так же были разделены на типы. Существующие сегодня классы УЗИП имеют номерные и буквенные обозначения, соответствующие схеме

- Устройства первого класса, они же класс B, ставятся в щитки, защищающие целые дома. Они принимают на себя первый удар, и снижают напряжение до допустимого для следующего класса уровня.

- Второй класс обозначается буквой C. Установка УЗИП этого типа необходима для частных и небольших домов. Они ещё сильней смягчают стихийный импульс, который уже может быть без проблем заглушен сетевыми фильтрами, или самими домашними приборами.

- ОПН третьего класса под литерой D доводят полученный импульс до обычного бытового значения. Такие устройства гораздо проще и дешевле, чем ограничители B класса, поэтому могут входить в состав бытовой техники.

Проще говоря, разницу между ними можно свести к определению: разная степень защиты, но дополнение в случае необходимости.

Как выбрать УЗИП

При покупке устройства конечный потребитель должен для начала определить, что надо защищать, и в каком месте находится защищаемое здание. Выбор УЗИП для частного дома обычно опирается на защиту бытовых устройств – компьютеров, сигнализации, музыкальных центров и прочей техники.

Современными ГОСТами определено четыре степени риска, помогающие потребителю выбрать УЗИП как для дома, так и для находящейся в нём аппаратуры. Риск определяется исходя из положения дома:

- Первая, самая низкая степень риска – это город или пригород. Обычно власти на местах ставят необходимые защитные устройства, поэтому конечный потребитель может не заботиться об УЗИП первого и второго классов.

- Вторая степень риска – открытая местность. Имеется в виду отсутствие всего, что может притянуть удар молнии. Здесь уже стоит озаботиться аппаратом защиты второго класса.

- Третья степень риска возникает при близости здания к опорам ЛЭП, лесам, озёрам и горам. По ГОСТу такие объекты должны оснащаться трёхступенчатой защитой в обязательном порядке.

- Четвёртая, самая высокая, степень риска требует согласования с инженерами, которые к трёхступенчатой защите могут поставить дополнительные устройства. Эта степень опасности присваивается зданиям, находящимся в пятидесяти и меньше метрах от громоотводов.

Четыре степени риска по ГОСТам объединяются в два типа:

- Первый тип, объединяющий третью и четвёртую степень риска, требует установки разрядников с высокой ёмкостью на пару с громоотводом.

- Второй тип рекомендует устанавливать разрядник по каскадному типу, после разрядников первого типа, либо отдельно.

Предпочтение в выборе устройств защиты рекомендуется отдавать какому-то одному из множества производителей. И дело тут не в коммерческой составляющей, а в возможной разнице характеристик, иногда играющей решающую роль.

Защита от молний в частном доме

Положение частного дома, его близость к опасным объектам и городу, влияет на выбор схемы защиты. Владельцу частного дома, находящемуся в зоне третьего риска, рекомендуется закупить громоотвод, установив его более чем в 50 метрах от дома.

Сам дом защищается в таком случае по трёхступенчатой схеме. Частные дома в городской черте могут обходиться и двухступенчатой защитой. Лучше перестраховаться, обратившись в соответствующую инженерную инстанцию. Там объяснят, как подключить линию защиты лучшим образом.

Три схемы подключения УЗИПа:

Существует два вида схемы TN-S, отличающиеся высокой стоимостью, но и высокой безопасностью; и TN-C, принятая ещё в СССР, дешёвая, но требующая дополнительной защиты устройств.

Идеальная для подключения УЗИП схема должна выбираться исходя не только из бюджета, но и из соображения безопасности. Любая схема действует как в частном доме, так и в многоквартирном жилье.

Однофазная сеть система заземления TN-S

Европейский стандарт, по которому питание идёт по двум проводам.

- Один провод фазный, собственно, проводник электричества. Он подключается к сети, подключемой с нулевым проводом.

- Нулевой провод идёт от нулевого контура, и не пересекается с контуром заземления.

- В однофазной схеме подключения УЗИП третий провод – это глухое заземление. Он подключается к устройству защиты для сброса лишнего напряжения.

Трёхфазная сеть система заземления TN-S

Отличается от однофазной схемы тем, что использует три питающих проводника вместо одного. Схема используется по всей Европе, отечественный потребитель знает её по евророзеткам с тремя гнёздами. Подключение УЗИП в трёхфазной сети этого типа необходимо делать до вывода напряжения к конечным устройствам.

Общая характеристика схем TN-S

- Отличие от устаревшей советской TN-C, европейская схема срабатывает быстрее, и предотвращает утечку энергии, что позволяет не заземлять сами защищаемые устройства.

- Благодаря разделению линий заземления и нуля, их техническое обслуживание проводится реже, а эффективность защиты повышается.

- Отпадает необходимость в перемычках между корпусом защитной аппаратуры и заземляющего контура, что работает на эстетичность, одновременно устраняя рабочие неудобства.

- Повышается эффективность защиты чувствительной техники, за счёт устранения помех высоких частот.

Трехфазная сеть система заземления TN-C

Советская система заземления, особенностью которой является совмещение нулевого и заземляющего контура, для чего в современных домах с этой схемой и ставятся предохранитель перед

На сегодняшний момент данная схема хоть и существует в эксплуатации, но по возможности заменяется на более безопасные европейские схемы. Если же применение европейской схемы невозможно, например, в многоквартирном доме, то подключение своей электрической сети нужно комплектовать дополнительной защитой.

Ошибки при подключении

- Плохое заземление: перед монтажом УЗИП необходимо удостоверится в надёжности заземления – оно должно выдерживать сбрасываемые на него импульсы и быть в исправном состоянии, иначе в первой же грозе сгорит, потянув за собой на тот свет всю электрощитовую.

- Ошибка в схеме подключения: устройство надо ставить со знанием схемы заземления, используемой в щитке. Если такого знания нет, лучше доверить монтаж специалисту, обслуживающего домовые электролинии, либо максимально близко знакомого с ними.

- Не тот класс, не в том месте: есть несколько классов УЗИП, и каждый из них предназначен для определённых типов щитовых. Неправильный подбор устройства может стоить жизни домашней технике.

Несмотря на состояние современных энергосетей, с их перебоями, устаревшей проводкой, и прочими радостями страны третьего мира, мы продолжаем использовать технику. И что бы ни случилось, можно надеется, в том числе, на окружающие защитные механизмы.

Устройство защиты от импульсного перенапряжения (УЗИП)

Импульсное перенапряжение (ИП) – это кратковременное, длящееся доли секунд, и резкое повышение (скачок) напряжения, которое опасно для электрической линии и электрического оборудования своим разрушающим воздействием.

Причины появления ИП

Существует две основных причины появления ИП, это природная и технологическая. В первом случае причиной является прямое или косвенное попадание молнии в линию электропередачи (ЛЭП) или в молниезащиту защищаемого здания. Во втором случае скачки напряжения появляются из-за коммутационных перегрузок на силовых трансформаторных подстанциях.

Назначение УЗИП

Чтобы обезопасить электрическую линию, электрическое оборудование и электрические приборы от резких скачков напряжения и опасных электрических токовых импульсов применяют устройства защиты от импульсных перенапряжений (сокращённо УЗИП).

В состав УЗИП входит как минимум один нелинейный элемент. Если их несколько, то внутреннее подключение УЗИП может выполняться между разными фазами, между фазой и заземлением (землёй), а также между нулём и фазой, между нулём и заземлением. Кроме того, подключение нелинейных элементов выполняется и в виде определённой комбинации.

Виды УЗИП

По количеству вводов УЗИП бывают одновводные и двухвводные. Подключение первого вида выполняется параллельно защищаемой электрической цепи. УЗИП второго вида имеют два комплекта выводов – вводные и выводные.

По типу нелинейного элемента делятся на:

● УЗИП коммутирующего типа;

● УЗИП ограничивающего типа;

● УЗИП комбинированного типа.

- УЗИП коммутирующего типа в нормальном рабочем режиме обладает достаточно высоким значением сопротивления. Но в случае резкого скачка напряжения сопротивление УЗИП резко изменяется до очень низкого значения. УЗИП коммутирующего типа основаны на «разрядниках».

- УЗИП ограничивающего типа также изначально имеет сопротивление большой величины, но по мере увеличения напряжения в сети и увеличения волны электрического тока, сопротивление постепенно снижается. УЗИП данного типа нередко называют «ограничителями».

- Комбинированные УЗИП конструктивно состоят из элементов с функцией коммутации и элементов с функцией ограничения, соответственно они способны коммутировать напряжение, ограничивать повышение напряжения, а также способны выполнять эти две функции одновременно.

Классы УЗИП

УЗИП делят на три класса. УЗИП класса 1 применяют для защиты от ИП, вызванных прямым попаданием молнии в молниезащиту или в линию электропередачи. УЗИП класса 1 обычно монтируют внутри вводного распределительного шкафа (ВРЩ) или внутри главного распределительного щита (ГРЩ). УЗИП класса 1 нормируются импульсным электрическим током с формой волны 10/350 мкс. Это наиболее опасное значение импульсного тока.

УЗИП класса 2 применяются в качестве дополнительной защиты от попаданий молнии. Также их применяют, когда нужно выполнить защиту от коммутационных помех и перенапряжений. Монтаж УЗИП класса 2 выполняется после УЗИП класса 1. УЗИП класса 2 нормируется импульсным током с формой волны 8/20 мкс. Конструкция УЗИП класса 2 – это основание (корпус) и специальные сменные модули, имеющие сигнализирующий индикатор. По индикатору можно узнать о состоянии УЗИП. Зелёный цвет индикатора указывает на нормальный режим работы устройства, оранжевый цвет индикации указывает на необходимость замены сменных модулей. Иногда в конструкции УЗИП используется специальный электрический контакт, который дистанционно передаёт сигнал о том, в каком состоянии находится устройство. Это очень удобно для обслуживания УЗИП.

УЗИП класса 1+2 применяются для защиты отдельных жилых зданий. УЗИП данного типа устанавливаются недалеко от электрооборудования. Они используются в качестве последнего барьера, защищаемого оборудование от небольших остаточных перенапряжений. В качестве УЗИП данного класса выпускаются специализированные электрические вилки, розетки и др.

Использование УЗИП всех трёх классов, позволяет построить трехступенчатую защиту от импульсных перенапряжений.

Схемы подключения УЗИП в частном доме

УЗИП подключаются к однофазной сети 220В или к трёхфазной сети 380В. На промышленных объектах наиболее часто применяются трёхфазные УЗИП. Что касается частных домов и бытовой электрической сети, то используется УЗИП на напряжение 220В. Поэтому полная схема, в которой используется УЗИП, должна быть выполнена на такое напряжение и с применением соответствующего типа УЗИП. Вариант схемы подключения и конструктивного исполнения применяемого УЗИП зависит от режима нейтрали.

Если нейтраль N и защитный проводник PE объединены в один общий проводник PEN, то для защиты от ИП применяется самое простое по конструкции УЗИП, которое состоит всего лишь из одного блока. Схема подключения такого УЗИП выполняется в следующем виде: фазный провод, подключаемый на вход УЗИП – выходной провод, подключённый к PEN-проводнику – параллельно подключённое защищаемое электрооборудование или электрические аппараты.

По современным электротехническим требованиям нейтраль электрической сети должна выполняться отдельно от защитного проводника PE. В таком случае используется УЗИП с двумя модулями и отдельными клеммами L, N, PE. Вариант такой схемы подключения выглядит следующим образом: фазный провод подключается на клемму устройства защитного отключения L и шлейфом идёт на защищаемое оборудование. Нулевой проводник подключается на клемму N устройства УЗИП и шлейфом также идёт на оборудование. Клемма PE устройства УЗИП подключается на защитную шину PE. Аналогично заземляется и защищаемое оборудование.

Таким образом, и в первом и во втором случае при возникновении перенапряжений импульсные токи уходят в землю либо по проводнику PEN либо по защитному проводнику PE, не затрагивая защищаемое электрооборудование.

Frederiksen Court Apartments — Резиденция

НАСТОЯЩИЙ МИР

БЕЗ ВСЕХ

НАСТОЯЩИХ БОЛЬ.

Frederiksen Court — это жилой комплекс с подключением к университетскому городку! Эти двух- и четырехместные апартаменты полностью меблированы, со всеми коммунальными услугами. В определенных апартаментах допускается размещение с домашними животными. Мы упоминали замечательный персонал Фредди? Они здесь, чтобы создать сообщество и помочь, когда они вам понадобятся.

Текущие ставки

- 4 человека, 4 спальни (наиболее распространенная) 5400 $

- 2 чел., 2 комнаты $ 5850

- 2 человека, 2 спальни (возможно размещение с домашними животными) $ 6120

- 4 человека, 2 спальни (2 человека в одной спальне) $ 4950

Посмотреть все

Ставка Распределение по месяцам

| Тип квартиры | Академический год Цена | Приблизительная Ежемесячная ставка |

| 4 человека, 2 спальни | $ 4950 | $ 550 |

| 2 человека, 2 спальни | $ 5850 | $ 650 |

| 2 человека, 2 спальни — ПЭТ | $ 6120 | $ 680 |

| 4 человека, 4 спальни | 5400 долларов США | 600 долларов США |

Ежемесячный тариф — даже если вы не платите арендную плату каждый месяц (она выставляется в счет вашего университета), мы хотели бы разбить ежемесячную арендную плату для вас.Помните, все утилиты включены!

Типы квартир

- Две общие спальни: Четыре человека занимают квартиру, а два человека делят спальню.

- Две спальни Частная: Два человека занимают квартиру, и у каждого есть своя спальня.

- Частная квартира с двумя спальнями, домашнее животное: Два человека занимают квартиру, у каждого есть своя спальня, и домашние животные приветствуются (корпуса 71, 72, 73 и 74 двухкомнатные варианты)

- Четыре спальни, частные: Четыре человека занимают в квартире, у каждой своя спальня.

Меблировка квартиры

Каждая квартира Frederiksen Court полностью меблирована и включает в себя стиральную машину и сушилку:

- Гостиная : 3-местный диван, кресло, журнальные и торцевые столики, а также настольные и торшеры. В домах 24, 35, 36, 81, 82 и 83 нет ламп, потому что у них есть потолочные светильники в жилой зоне.

- Спальни : xl-twin матрас и кровать, стол и стул, ящик для документов, шкаф, ящики для одежды.

- Кухня : вся бытовая техника, включая микроволновую печь, барную стойку и табуреты.

- Ванная : занавеска для душа.

Ванные комнаты — В большинстве квартир есть двойная раковина, отдельная комната для туалета и отдельная комната для душа.

Поэтажный план

Большинство наших квартир имеют аналогичную планировку. Однако в домах четырехместные апартаменты предлагают угловой или средний вариант. Щелкните ссылки ниже, чтобы просмотреть различные макеты.

Аренда и коммунальные услуги

Арендная плата взимается с вашего Ubill в начале каждого семестра, и все коммунальные услуги включены в стоимость. Вам не нужно беспокоиться о дополнительных счетах!

Домашние животные

Размещение домашних животных допускается в двухместных апартаментах с двумя спальнями в зданиях 71, 72, 73 и 74. Домашние животные должны соответствовать всем указанным здесь правилам. Обратите внимание, что в зданиях 71, 72, 73 и 74 предусмотрены планировки квартир с четырьмя и четырьмя спальнями. Размещение домашних животных не допускается в планировках с четырьмя и четырьмя спальнями.

Соседи по комнате смешанного пола

Приглашаем вас иметь сожителей любого пола в вариантах с двумя, двумя, четырьмя и четырьмя спальнями. Все соседи по комнате соглашаются на этот вариант.

Общественный центр Фредериксена Корт

Это как наша общая гостиная! Вы найдете наши офисы для персонала, почтовый центр и много места для встреч. Жители могут получить доступ к лаунж-зонам 24/7 с помощью карты ISUCard. Это идеальное место, чтобы посидеть с друзьями у камина или поучиться допоздна.Снаружи вы найдете внутренний дворик, баскетбольные площадки, волейбольные площадки с песком и зеленые насаждения.

Ресторан

Голодный? ISU Dining предлагает вам Боярышник, ближайший рынок, кафе и мини-маркет, расположенный в общественном центре. Starbucks, полный завтрак, обед и ужин по меню, а также все, что вы найдете в магазине, — все это часть Hawthorn.

Хотя для проживания в Фредериксене план питания не требуется, вам стоит ознакомиться с планами питания ISU Dining, разработанными для жизни в квартире.Вкусное меню Боярышника (и Starbucks Frappuccinos) заставит вас возвращаться снова и снова! Купите тарифный план и сэкономьте на каждой покупке.

Аспирантский корпус

Корпус 22 в районе Фредериксен Корт предназначен для аспирантов и лиц в возрасте от 21 года. Вопросов? Свяжитесь с нашим офисом по адресу [email protected] или позвоните по телефону 515-294-2900.

Апартаменты Frederiksen Court

Обучающие сообщества и тематические дома

UT Остин Общежития | Кастильский

Как вы обновили сообщество в ответ на COVID-19?

Мы создали Будьте осторожны.Быть умным. Сделай свой вклад. TM Образовательная программа по дезинфекции и гигиене. Сюда входят новые правила, вывески и ежедневный контрольный список здоровья, чтобы вы могли оценить свое здоровье перед тем, как покинуть дом. Вы также найдете стенды для дезинфицирующих салфеток и станции для бесконтактной дезинфекции рук по всему сообществу, чтобы очищать и дезинфицировать точки соприкосновения до и после использования. Мы продолжаем развивать все наши протоколы, и они могут отличаться и также могут корректироваться с учетом местных практик, государственных требований и рекомендаций.

Каким личным принципам должны следовать жители?

Согласно предписаниям города Остин, мы требуем, чтобы все жители и персонал носили защитные маски и практиковали дистанцирование в общественных местах. Одновременно на лифте могут находиться только четыре человека, а в фитнес-центре могут находиться максимум 10 человек с оборудованием, используемым на расстоянии шести футов друг от друга.

Какие продукты вы используете для дезинфекции сообщества?

The Будьте осторожны. Быть умным.Сделай свой вклад. Программа также включает сотрудничество с RB, производителями Lysol, с целью разработки руководств и процедур по очистке и дезинфекции, а также обучение правильным продуктам, методам очистки и здоровому образу жизни. Мы гордимся партнерством с RB, поскольку Агентство по охране окружающей среды США недавно одобрило дезинфицирующий спрей Lysol Disinfectant Wipes и Lysol Disinfectant Max Cover Mist в качестве первых тестов, эффективных против SARS-CoV-2, вируса, вызывающего COVID-19. при использовании по назначению на твердых непористых поверхностях.Наша команда будет дезинфицировать места общего пользования дважды в день продуктами Lysol, и вы найдете противомикробные средства на дверных ручках, кнопках лифтов и оборудовании кафе.

Как изменилась работа кафе?

Мы обновили наши кафе, чтобы они полностью соответствовали государственным и городским правилам для всех ресторанов, в том числе:

— Нет вариантов самообслуживания

— Индивидуально упакованные варианты Grab-n-Go

— Указатель физического расстояния

— Персонал назначил «капитанов по санитарной обработке», ответственных за мытье и дезинфекцию столов и стульев после того, как каждый ученик закончит есть

— Вход в кафе гостям запрещен: только жители и персонал

— Использование антимикробных самоочищающихся покрытий для зон с высокой степенью соприкосновения

Каковы протоколы внутреннего карантина?

CDC рекомендует, если у кого-то в домохозяйстве (блоке) есть симптомы или он контактирует с кем-то, у кого есть симптомы, домохозяйство (блок) должно пройти карантин в течение 14 дней.Мы просим, чтобы в течение этого периода жильцы оставались в закрепленном за ними блоке, а мы доставим еду из кафе тем жителям, которые находятся на карантине. Учащиеся, помещенные на карантин, также могут согласовывать с персоналом вывоз мусора. Если учащимся что-то доставят, мы можем сопроводить водителя, чтобы он оставил предметы у входной двери.

Тарифов BAH по штатам и местным властям MHA

2021 Тарифы BAH по классам, штатам и местным жильцам MHA с разбивкой на иждивенцев и без них.

См. Последнюю обновленную информацию о ставках базового пособия на оплату жилья на 2021 год.

2021 Калькулятор BAH

Базовое пособие на жилье (BAH)

Уровень зарплаты:

Выбирать

E-1

E-2E-3E-4E-5E-6E-7E-8

E-9

О-1O-1EO-2O-2EO-3O-3EO-4O-5O-6O-7O-8

О-9

О-10

W-1W-2W-3W-4W-5

Год:

Цены BAH на 2021 год Цены на BAH2019 Цены на BAH на 2019 год Цены на BAH на 2018 год Цены на BAH 2017 года на BAH на 2017 год Цены на BAH 2016 года Цены на BAH 2015 года

загрузка …

* Введите почтовый индекс пошлины, а не почтовый индекс места жительства.Тарифы BAH основаны на почтовом индексе пошлины.

** Щелкните здесь, чтобы просмотреть калькулятор OHA (калькулятор пособия на жилье за рубежом)

Примечание. Около половины округов США (около 1500) практически не имеют военного населения. Хотя половина значима, менее двух процентов военнослужащих, имеющих право на BAH (базовое пособие на жилье), находятся в этих округах. Для того, чтобы учесть этих обслуживающих участников, назначено около 30 отдельных групп расходов округа (CCG), каждая из которых имеет аналогичные расходы на жилье.Используйте калькулятор BAH, чтобы ввести свой почтовый индекс, чтобы определить вашу военную жилую зону (MHA), также известную как группа затрат округа. Они варьируются от ZZ530 до ZZ890 с шагом 10.

Коэффициенты расчета базового пособия на жилье (BAH)

BAH Ставки определяются тремя факторами:

- Постоянное место службы (почтовый индекс)

- Уровень заработной платы (не звание, но может быть таким же)

- Статус иждивенца (с иждивенцами и без иждивенцев, а не количество иждивенцев)

Компенсация BAH определяется стоимостью арендного жилья на местных рынках в США.

BAH Изменяет график

FY 2020-2021

В настоящее время никаких изменений в BAH не планируется.

FY 2019

Покрывается 95% расходов на жилье военнослужащим.

FY 2018

Покрывается 96% расходов на жилье военнослужащим.

2017 финансовый год

Покрытие 97% расходов на жилье военнослужащим.

FY 2016

NDAA на FY 2016 разрешило замедление роста BAH на 1% в год до достижения 5% наличных средств.Поэтапно с шагом 1% в год в течение 4 лет. 98% расходов на жилье военнослужащих покрываются. Фактическое осуществление корректировки за наличный расчет рассчитывается на основе процента от средней национальной стоимости, так что фактическая сумма наличных средств в долларах будет одинаковой по классам и статусу иждивенцев во всех районах проживания военнослужащих.

FY 2015

Утверждено, что ежемесячные ставки базового пособия на жилье (BAH) должны быть установлены на уровне 99% (по сравнению со 100%) от средней стоимости аренды жилья.Покрывается 99% стоимости жилья.

К 2005 году

Ставки жилищных пособий были достаточно увеличены, так что медианная стоимость жилья «вне базы» была полностью устранена для членов в зависимости от уровня заработной платы, местоположения и статуса иждивенца. Военные службы участвовали в многочисленных государственно-частных предприятиях (PPV), направленных на устранение неадекватного государственного жилья за счет привлечения финансирования, опыта и инноваций частного сектора для обеспечения необходимого жилья быстрее и эффективнее, чем это позволяли традиционные процессы военного строительства.

Конец 1990-х годов

Министерство обороны увеличивает ставки жилищных пособий, чтобы привести их в соответствие с фактическими расходами на жилье на рынке аренды по всей стране и сократить наличные расходы на жилье для военнослужащих. До этой инициативы надбавки покрывали лишь около 80% расходов на жилье, в то время как наличные расходы составляли до 20%.

Загрузить учетные данные клиента (кошельки)

Учетные данные клиента

Oracle (файлы кошелька) загружаются из автономной базы данных администратором службы.Если вы не являетесь автономной базой данных

администратор, ваш администратор должен предоставить вам клиента

реквизиты для входа.

Для загрузки учетных данных клиента вы можете использовать Oracle Cloud

Консоль инфраструктуры или автономная база данных

Сервисная консоль.

Для загрузки учетных данных клиента

из Oracle Cloud

Инфраструктурная консоль:

- Перейти к автономной базе данных

страница с подробностями. - Щелкните «Подключение к базе данных».

- в базе данных

На странице подключения выберите

Тип кошелька:- Экземпляр

Кошелек: кошелек для единой базы данных

Только; это обеспечивает специфичную для базы данных

кошелек. - Региональный

Кошелек: кошелек для всех автономных баз данных для данного клиента и региона (это

включает все экземпляры сервисов, которые облако

аккаунт принадлежит).

Примечание.

Oracle рекомендует указывать конкретную базу данных.

кошелек, используя Instance

Кошелек для конечных пользователей и для

использование приложения по возможности. Региональный

кошельки следует использовать только для административных

целей, требующих потенциального доступа ко всем автономным базам данных в регионе. - Экземпляр

- Нажмите Загрузить

Кошелек. - В диалоговом окне «Загрузить кошелек» введите пароль кошелька в поле

Поле «Пароль» и подтвердите пароль в поле «Подтвердить».

Поле пароля.Пароль должен состоять не менее чем из 8 символов и содержать не менее 1

буква и либо 1 цифровой символ, либо 1 специальный

персонаж.Этот пароль защищает загруженный

Кошелек с учетными данными клиента. - Нажмите «Загрузить», чтобы сохранить ZIP-файл с учетными данными клиента.

По умолчанию имя файла:

Wallet_имя базы данных.zip. Вы можете сохранить этот файл под любым именем.Вы должны защитить этот файл, чтобы предотвратить несанкционированный доступ к базе данных.

Для загрузки учетных данных клиента

из службы автономной базы данных

Консоль:

В служебной консоли щелкните значок

Ссылка администратора.Нажмите Загрузить клиент

Учетные данные (кошелек).в клиенте загрузки

На странице учетных данных (кошелек) введите

пароль кошелька в

Поле пароля и подтвердите

пароль в Подтвердить

Поле пароля.Пароль должен быть

не менее 8 символов и должно включать в себя

минимум 1 буква и либо 1 цифровой символ

или 1 специальный символ. Этот пароль защищает

скачанный кошелек с учетными данными клиента.Нажмите

Скачать для сохранения клиента

ZIP-файл с учетными данными безопасности.По умолчанию

имя файла:

Wallet_имя базы данных.zip.

Вы можете сохранить этот файл под любым именем.

Вы должны защитить этот файл от несанкционированного доступа.

доступ к базе данных.

Примечание:

При использовании служебной консоли для загрузки

кошелек нет кошелька

Вариант ввода в разделе «Скачать»

Страница учетных данных клиента (кошелек) и

вы всегда загружаете экземпляр кошелька.если ты

необходимо скачать региональный кошелек, используйте

Подключение к БД в Oracle Cloud

Консоль инфраструктуры, как указано выше.

ZIP-файл включает

следующий:

tnsnames.oraи

sqlnet.ora: Сеть

файлы конфигурации, хранящие дескрипторы подключения

и конфигурация клиентской стороны SQL * Net.cwallet.sso

иэлектронный кошелек.p12: Автооткрытие

Кошелек SSO и файл PKCS12. Файл PKCS12

защищен паролем кошелька, указанным в

UI.keystore.jks

идоверенный магазин.jks: Java

файлы хранилища ключей и доверенных сертификатов. Они защищены

по паролю кошелька, указанному при загрузке

бумажник.ojdbc.properties: Содержит

требуется свойство подключения, связанное с кошельком

для соединения JDBC.Это должно быть в том же

путь какtnsnames.ora.README: содержит срок действия кошелька

Информация. Дата истечения срока показывает дату, когда сертификат SSL

предоставленный в кошельке, истекает. Если срок действия вашего кошелька истекает или

истек срок действия, затем загрузите новый кошелек или получите новый кошелек у администратора автономной базы данных.Если вы не загрузите новый кошелек до истечения срока его действия, вы не сможете

дольше иметь возможность подключаться к вашей базе данных.

Примечания к файлам кошелька:

Чтобы сделать недействительными ключи сертификации клиента базы данных, связанные с

кошелек, см. Поворот кошельков для автономной базы данных.файлов кошелька вместе с идентификатором пользователя базы данных и паролем.

предоставить доступ к данным в вашей базе данных. Храните файлы кошелька в безопасном

место расположения. Делитесь файлами кошелька только с авторизованными пользователями. Если файлы кошелька

передается способом, к которому могут получить доступ неавторизованные пользователи (для

например, по общедоступной электронной почте), передайте пароль кошелька отдельно и

надежно.Для большей безопасности Oracle рекомендует использовать ограниченное

разрешения на файлы кошелька. Это означает установку прав доступа к файлу 600

в Linux / Unix. Аналогичных ограничений можно добиться в Windows, разрешив

у владельца файла есть права на чтение и запись, а у всех остальных пользователей нет

разрешения.Автономная база данных

использует строгие правила сложности паролей для всех пользователей на базе Oracle Cloud

стандарты безопасности. Для получения дополнительной информации о правилах сложности пароля

см. «Создание пользователей в автономной базе данных — подключение с помощью клиентского инструмента».Файл

README, содержащий бумажник

информация об истечении срока действия недоступна в zip-файлах кошелька, которые были

скачано до апреля 2020 года.За шесть недель до истечения срока действия кошелька Autonomous Database отправляет

уведомления по электронной почте каждую неделю с указанием срока действия кошелька. Эти

электронные письма уведомляют до истечения срока действия вашего кошелька, что вам необходимо загрузить

новый кошелек.Вы также можете использовать событие

WalletExpirationWarning, чтобы

уведомляется, когда срок действия кошелька истекает.См. Раздел «Уведомление на основе событий» и

Автоматизация автономной базы данных для получения дополнительной информации.

Углеродный след от использования энергии в домашних хозяйствах в США

Значимость

В этом исследовании используются данные о 93 миллионах индивидуальных домов для проведения наиболее полного исследования выбросов парниковых газов от использования энергии в жилищах в Соединенных Штатах.Мы предоставляем общенациональные рейтинги углеродоемкости домов в штатах и почтовых индексах и предлагаем корреляцию между достатком, площадью и выбросами. Сценарии демонстрируют, что этот сектор не может достичь цели Парижского соглашения до 2050 года только за счет декарбонизации производства электроэнергии. Достижение этой цели также потребует широкого портфеля энергетических решений с нулевым уровнем выбросов и изменения поведения, связанного с жилищными предпочтениями. Чтобы поддержать политику, мы оцениваем уменьшение площади пола и увеличение плотности, необходимое для создания низкоуглеродных сообществ.

Abstract

На использование энергии в жилых домах приходится примерно 20% выбросов парниковых газов (ПГ) в США. Используя данные о 93 миллионах индивидуальных домохозяйств, мы оцениваем эти парниковые газы по всей территории Соединенных Штатов и уточняем соответствующее влияние климата, достатка, энергетической инфраструктуры, городской формы и характеристик зданий (возраст, тип жилья, топливо для отопления) на формирование этих выбросов. Рейтинг по штатам показывает, что выбросы парниковых газов (на единицу площади) самые низкие в западных штатах США и самые высокие в центральных штатах.У более богатых американцев следы на душу населения на ~ 25% выше, чем у жителей с низкими доходами, в первую очередь из-за более крупных домов. В особенно богатых пригородах эти выбросы могут быть в 15 раз выше, чем в близлежащих районах. Если электрическая сеть будет декарбонизирована, то жилищный сектор сможет достичь целевого показателя сокращения выбросов на 28% к 2025 году в соответствии с Парижским соглашением. Однако декарбонизации сети будет недостаточно для достижения цели по сокращению выбросов на 80% к 2050 году из-за растущего жилищного фонда и продолжающегося использования ископаемых видов топлива (природного газа, пропана и мазута) в домах.Достижение этой цели также потребует глубокого переоснащения энергетики и перехода на распределенные низкоуглеродные источники энергии, а также сокращения жилой площади на душу населения и зонирования более плотных поселений.