Выключатели Нагрузки Внп Нальчик — Что Где Когда — Каталог статей

выключатели нагрузки внп нальчик

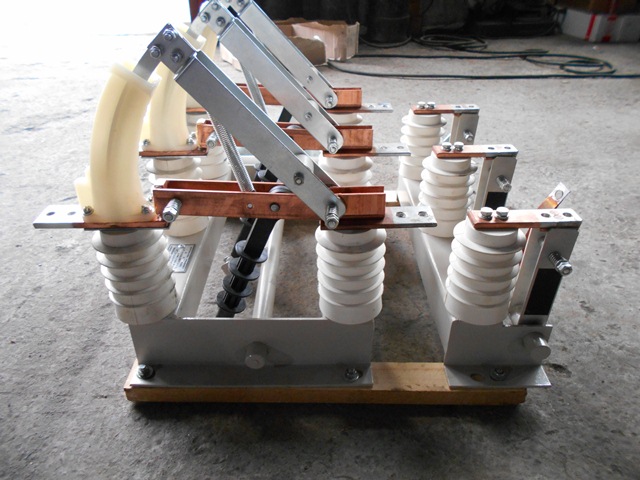

Выключатель нагрузки ВНП-М1-10/630-20

Автогазовый трехполюсный выключатель нагрузки типа ВНП-М1-10/630-20 со встроенным пружинным приводом, ручным заводом, дистанционным и местным включением и отключением для многократных коммутационных операций, предназначен для коммутации под нагрузкой цепей трехфазного тока частотой 50 — 60 Гц номинальным напряжением от 3 до 10 кВ и номинальным током 630 А в сетях с заземленной и изолированной нейтралью, используется в шкафах комплектных распределительных устройств (КРУ), в камерах стационарных одностороннего обслуживания (КСО), в комплектных трансформаторных подстанциях (КТП).

По заказу выключатель может поставляться для установки на передней или задней стенках шкафа с контактной системой, повернутой к оператору.

Исполнение по ГОСТ 15150: обычное — У2 экспортное — У2 тропическое — Т3

Конструктивные отличия выключателей ВНП-М1-10

- ВНП-М1-10/630-20 — выключатель с пружинным приводом

- ВНП-М1-10/630-20з — то же с заземляющими ножами

- ВНП-М1-10/630-20зп3 — то же с заземляющими ножами, с устройством для установки предохранителей и с устройством для подачи команды на отключение при перегорании предохранителя.

Особенности и преимущества выключателей ВНП-М1-10

Термическая стойкость — 3 секунды ( по ГОСТу — 1 секунда )

Отключение переходных токов 1000 А при cos = 0,23

Конструкция выключателя позволяет с незначительными затратами заменить старые, находящиеся в эксплуатации, выключатели ВНз — 16, ВНр -10 и ВНП -10 на высоконадежные с повышенными параметрами и безопасными выключателями типа ВНП-М1-10/630-20.

В заказе необходимо указать: тип выключателя, напряжение цепей управления, напряжение и ток предохранителей, расположение выключателя ( на передней или задней стенке шкафа ).

Технические характеристики выключателей ВНП-М1-10

- Номинальное напряжение, кВ: 10

- Номинальное рабочее напряжение кВ: 12

- Номинальный ток, А: 630

- Номинальный ток отключения при cos 0,7. А. 630

- Наибольший ток отключения при cos 0,7. А. 1000

- Номинальный переходный ток отключения при cos = 0,23. А 1000

- Сквозной ток короткого замыкания, кА.

20

20 - Номинальное напряжение вспомогательных цепей при постоянном токе, В: 100,110,220

- Номинальное напряжение вспомогательных цепей при переменном токе, В. 100,127,220

- Время протекания тока короткого замыкания, с. 3

Возможные спецификации

ВНП-М1-10/630-20зп3, ВНП-М1-10/630-20з, ВНП-М1-10/630-20

Выключатель нагрузки ВНП-М1-10/630-20 имеет следующие метки:

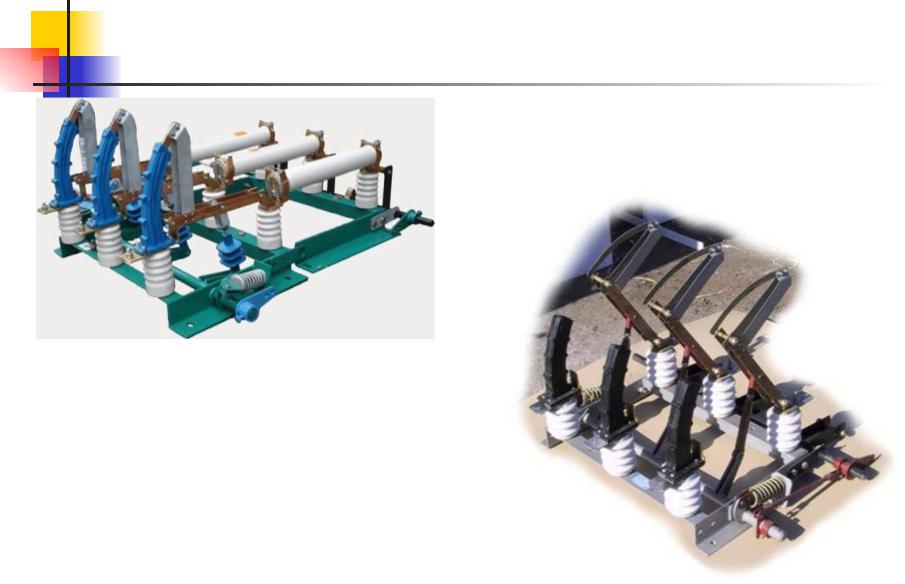

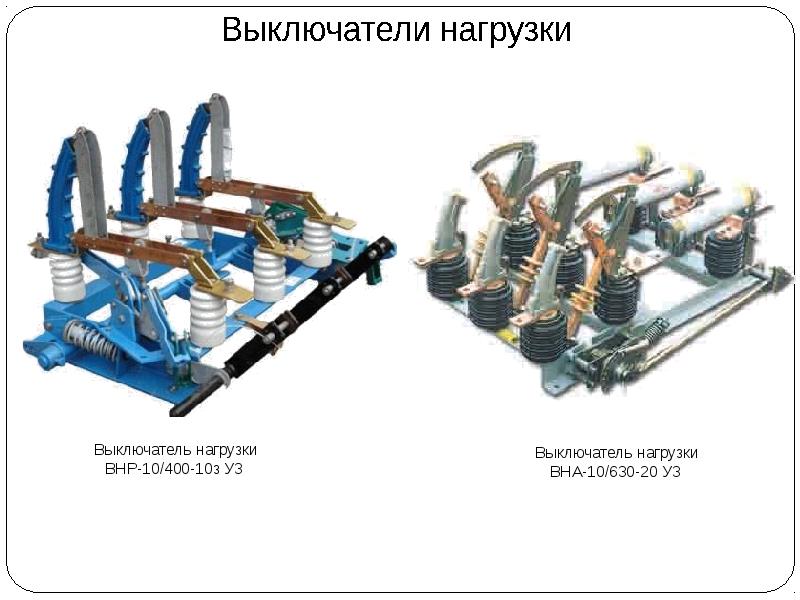

ВЫКЛЮЧАТЕЛИ НАГРУЗКИ ПЕРЕМЕННОГО ТОКА серии ВНП-16, ВНП-17/400-630, ВНПп-16-17/400-630

Описание

ВНП-16. ВНП-17/400-630, ВНПП-16. ВНПП-17/400-630

Выключатели нагрузки ВНП-16. ВНПп-16 являются улучшенной модификацией выключателя нагрузки ВНП-16-17 / 400. Выключатели предназначены для коммутации под нагрузкой цепей трехфазного переменного тока частоты 50Гц напряжением 10 кВ с изолированной или заземленной нейтралью. Устанавливаются в качестве камерах одностороннего комплектующих изделий в ячейки КРУ. камеры КСО. трансформаторные подстанции. а также для замены выключателей в перечисленных устройствах, находящихся в эксплуатации.

трансформаторные подстанции. а также для замены выключателей в перечисленных устройствах, находящихся в эксплуатации.

Выключатели относятся к коммутационным аппаратам, снабженным автогазовым дугогасительным устройством. Климатическое исполнение У по ГОСТ 15150, категория размещения 3.

ОСОБЕННОСТИ:

+ Дугогасящий нож из меди с напайкой из тугоплавких сплавов

Выключатели нагрузки ВНП

Назначение выключателя нагрузки ВНП

Выключатель нагрузки ВНП – устройство, которое предназначается для снятия нагрузки с цепи, находящейся под высоким напряжением. После этого персонал может приступать к обслуживанию цепи или электрооборудования, которое цепь питает электроэнергией. Выключатели нагрузки ВНП также используются для заземления и для обеспечения видимого разрыва цепи, что повышает безопасность электриков.

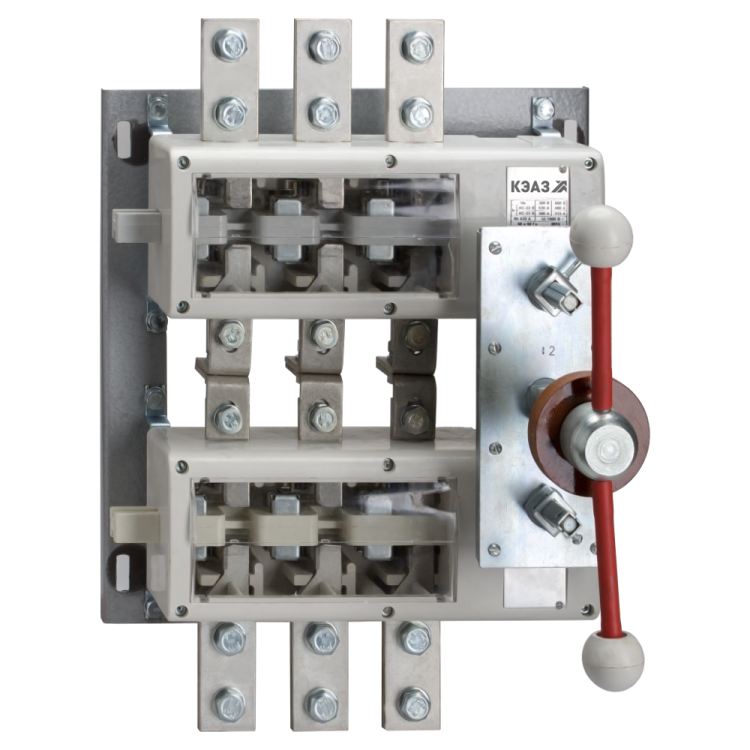

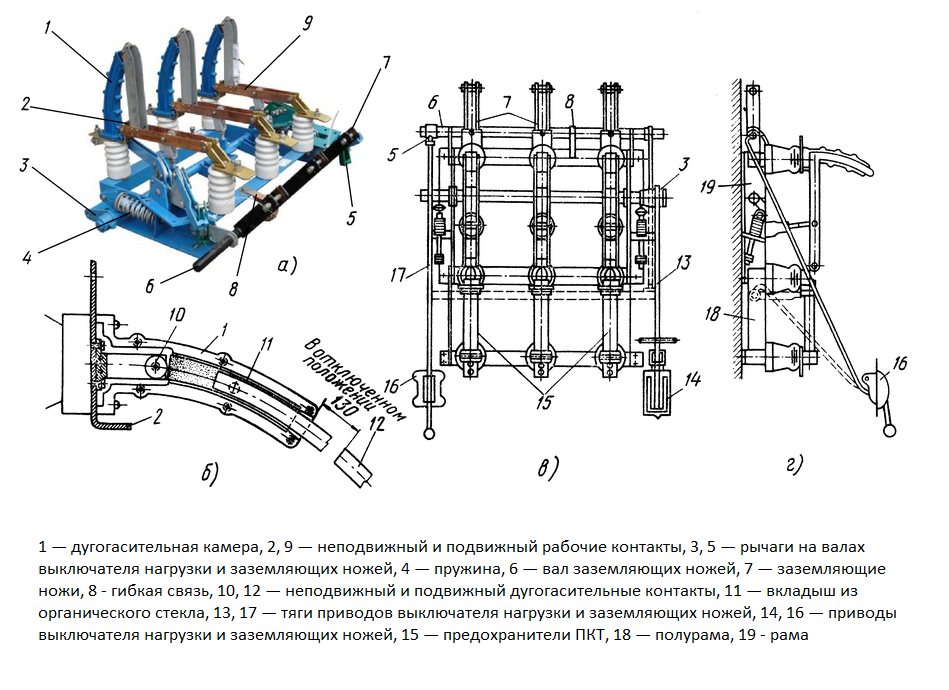

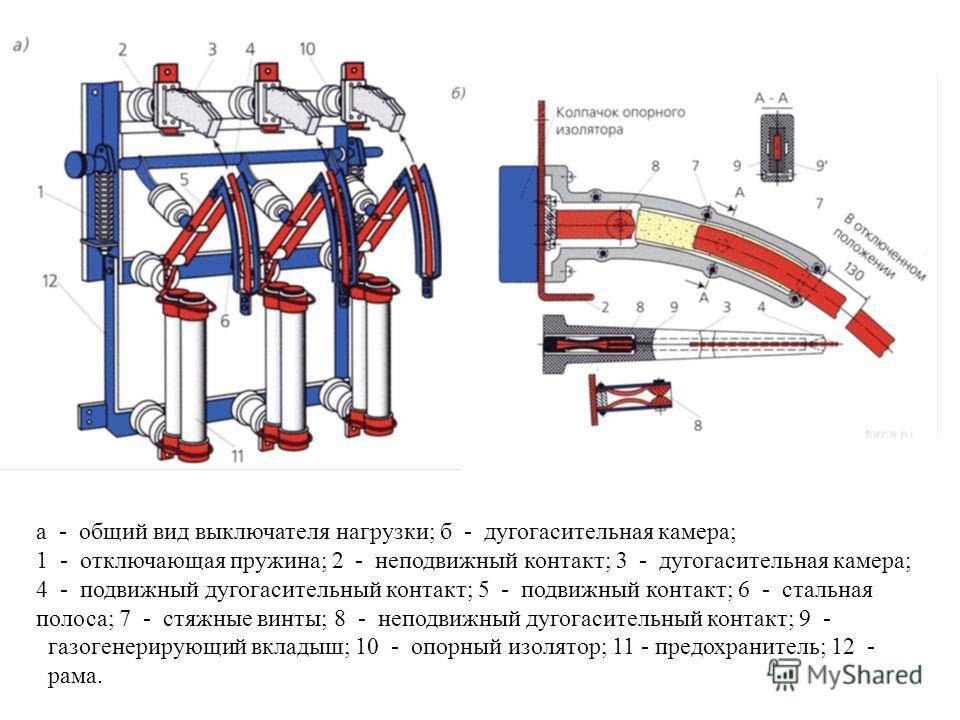

Устройство выключателя нагрузки ВНП

Подобно большинству выключателей нагрузки, ВНП состоит из рамы, на которую монтируются изоляторы (всего их 6, по 3 с верхней и нижней части рамы). В верхней части рамы устанавливаются неподвижные главные, а также дугогасительные контакты и дугогасительная камера. В нижней части рамы установлены подвижные контакты. Изоляционные тяги передают к контактным ножам движение от вала. Кроме того, выключатели ВНП снабжены двумя пружинами для отключения и предохранителем. Выключатель оснащен блоком управления, на котором располагаются электромагниты управления приводом, переключатель дистанционного управления и индикаторы положения привода и выключателя.

В верхней части рамы устанавливаются неподвижные главные, а также дугогасительные контакты и дугогасительная камера. В нижней части рамы установлены подвижные контакты. Изоляционные тяги передают к контактным ножам движение от вала. Кроме того, выключатели ВНП снабжены двумя пружинами для отключения и предохранителем. Выключатель оснащен блоком управления, на котором располагаются электромагниты управления приводом, переключатель дистанционного управления и индикаторы положения привода и выключателя.

Принцип работы выключателя нагрузки ВНП

Принцип работы выключателя нагрузки ВНП, как и принцип действия других автогазовых выключателей, основан на том, что дуга, возникающая при размыкании контактов, которые находятся под нагрузкой, гасится в специальной дугогасительной камере. Это происходит благодаря тому, что под воздействием высокой температуры, которая возникает из-за дуги, вкладыш из органического стекла, находящийся в камере, начинает активно выделять газы, которые прерывают дугу. Моментально гашение дуги позволяет свести к минимуму негативный эффект, которые она может оказать на токонесущий проводник.

Моментально гашение дуги позволяет свести к минимуму негативный эффект, которые она может оказать на токонесущий проводник.

Сфера использования выключателя нагрузки ВНП

Выключатели нагрузки ВНП устанавливаются в распределительных устройствах. Выключатели данного типа можно увидеть в комплектных трансформаторных подстанциях, в камерах одностороннего обслуживания, в распределительных щитах и в шкафах управления. Выключатели ВНП используются как в промышленных, так и в городских электросетях.

Товар просмотрен сегодня 2 раз(a)

всего 924 раз(a)

Автогазовый трехполюсный выключатель нагрузки типа ВНП-М1-10/630-20 со встроенным пружинным приводом, ручным заводом, дистанционным и местным включением и отключением для многократных коммутационных операций, предназначен для коммутации под нагрузкой цепей трехфазного тока частотой 50 – 60 Гц номинальным напряжением от 3 до 10 кВ и номинальным током 630 А в сетях с заземленной и изолированной нейтралью, используется в шкафах комплектных распределительных устройств (КРУ), в камерах стационарных одностороннего обслуживания (КСО), в комплектных трансформаторных подстанциях (КТП).

Выключатель может работать от сигналов в схемах АВР. По заказу выключатель может поставляться для установки на передней или задней стенках шкафа с контактной системой, повернутой к оператору.

Технические характеристики

Номинальное напряжение, кВ 10

Наибольшее рабочее напряжение, кВ 12

Номинальный ток, А 630

Номинальный ток отключения при cos #61546 #61619 0,7. А 630

Наибольший ток отключения при cos #61546 #61619 0,7. А 1000

Номинальный переходный ток отключения при cos #61546 #61501 0,23. А 1000

Сквозной ток короткого замыкания, кА 20

Номинальное напряжение переменного тока вспомогательных цепей, В: 100. 127, 220

Время протекания тока короткого замыкания, с 3

Механический ресурс, циклов 2000

Количество коммутаций тока нагрузки при cos #61546 #61501 0,7 без ревизии, не менее, циклов:

Ток нагрузки 630 400 300 200 100 63

Количество коммутаций 200 320 420 630 1260 2000

Выключатель имеет следующие конструктивные отличия:

ВНПп-М1-10/630 — выключатель с расположением на передней стенке шкафа.

ВНПз-М1-10/630 — выключатель с расположением на задней стенке шкафа.

ВНПп-М1-10/630-20, ВНПз-М1-10/630-20 — выключатель с пружинным приводом

(базовая модель)

ВНПп-М1-10/630-20з, ВНПз-М1-10/630-20з — то же с заземляющими ножами

ВНПз-М1-10/630-20 2з — то же с двумя заземляющими ножами и

сигнализацией положения заземлителей

ВНПп-М1-10/630-20зп3, ВНПз-М1-10/630-20зп3 — то же с заземляющими ножами, с устройством для установки предохранителей и с устройством для подачи команды на отключение при перегорании предохранителя.

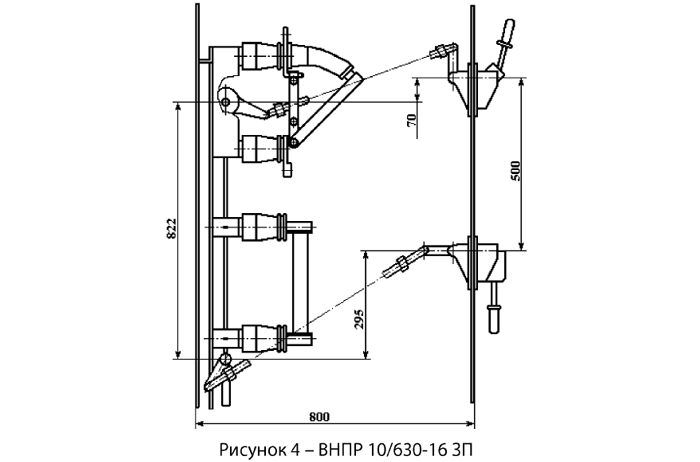

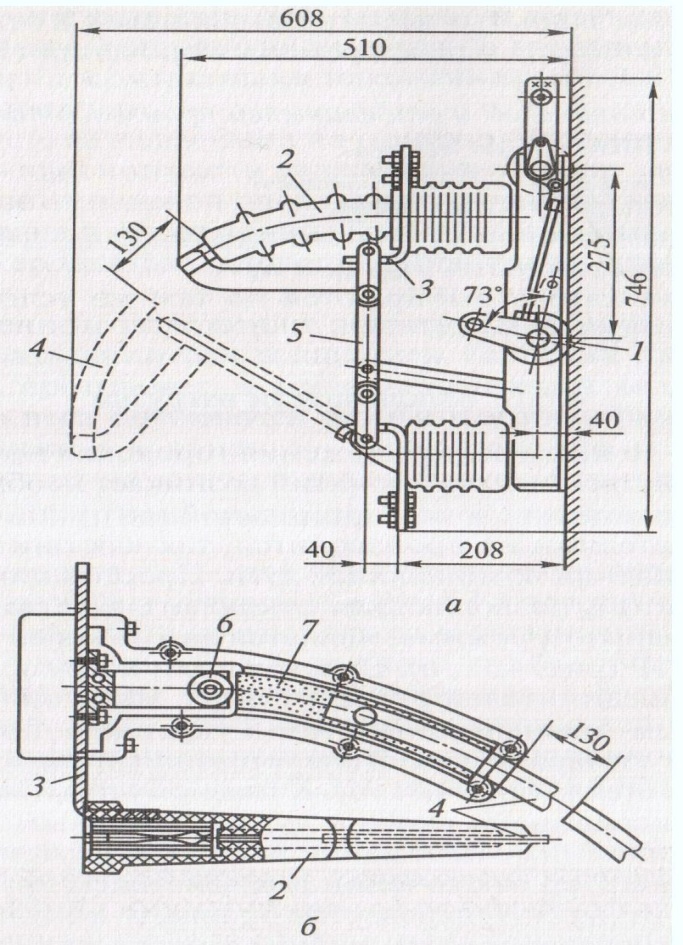

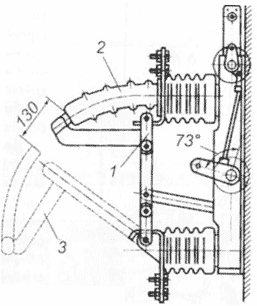

Схемы расположения выключателя в шкафу указаны на рис. 1 — 3.

Конструкция выключателя позволяет с незначительными затратами заменить старые, находящиеся в эксплуатации, выключатели ВНз — 16, ВНр –10, ВНП –10, ВНП-17 на высоконадежные с повышенными параметрами и безопасными выключателями типа ВНП-М1-10/630-20.

ОАО “Н3ВА” окажет помощь в замене старых выключателей в ячейках КСО, КРУ, КТП новыми выключателями ВНП-М1-10/630-20.

В заказе необходимо указать: тип выключателя ( на передней или задней стенке шкафа ), напряжение цепей управления.

ВНИМАНИЕ!

Последняя модернизация выключателя нагрузки ВНП-М1-10/630-20, подтвержденная испытаниями во Всероссийском Электротехническом институте им. Ленина в г. Москве, дала результаты по техническим параметрам, соответствующим требованиям Международной Энергетической Комиссии ( МЭК ), в частности:

— термическая стойкость — 3 секунды ( по ГОСТу — 1 секунда )

— отключение переходных токов 1000 А при cos #61546 = 0,23 в случае перегорания

в одной из фаз предохранителя ( по ГОСТу — отсутствует ).

Технические условия на выключатель ВНП-М1-10/630-20 согласованы с Департаментом стратегии и научно-технической политики РАО «ЕЭС России» письмом № 02-01-2-4/146 от 12.02.98 г.

ВЫКЛЮЧАТЕЛИ НАГРУЗКИ АВТОГАЗОВЫЕ ТИПА ВНП-М1-1-/630

Общие сведения

Выключатели нагрузки автогазовые обычного применения типа ВНП-М1-10/630-20 и ограниченного применения ВНПу-М1-10/630-31,5 предназначены для коммутации под нагрузкой цепей трехфазного тока частотой 50-60 Гц номинальным напряжением от 3 до 10 кВ и номинальным током 630 А с заземленной или изолированной нейтралью. Выключатели используются в шкафах комплектных распределительных устройств (КРУ), в камерах стационарных одностороннего обслуживания (КСО), в комплектных трансформаторных подстанциях (КТП).

Выключатели используются в шкафах комплектных распределительных устройств (КРУ), в камерах стационарных одностороннего обслуживания (КСО), в комплектных трансформаторных подстанциях (КТП).

П — со встроенным пружинным приводом

у — с усиленной контактной системой

М1 — модернизированный

10 — номинальное напряжение, кВ

630 — номинальный ток, А

Х — номинальная периодическая составляющая сквозного тока

короткого замыкания (20 31,5), кА

з — с заземляющими ножами

п — со встроенными предохранителями и заземляющими ножами,

расположенными за предохранителями

З — с устройством для подачи команды на отключение при

перегорании предохранителей

Х — климатическое исполнение и категория размещения (У2, Т3).

nbspnbspТИПОИСПОЛНЕНИЕ

nbspnbspВыключатели общего применения:

nbspnbspВНП-М1-10/630-20У2(Т3)

nbspnbspВНП-М1-10/630-20зУ2(Т3)

nbspnbspВНП-М1-10/630-20зпУ2(Т3)

nbspnbspВыключатели указанных типов имеют следующие основные конструктивные отличия:

nbspnbspВНП-М1-10/630-20 — выключатель со встроенным пружинным приводом

nbspnbspВНП-М1-10/630-20з — имеет ножи заземления

nbspnbspВНП-М1-10/630-20зпЗ — имеет дополнительно полурамы для предохранителей и устройство для подачи команды на отключение при перегорании предохранителя.

nbspnbspВыключатели ограниченного применения:

nbspnbspВНПу-10/630-31,5У2

nbspnbspВНПу-10/630-31,5зУ2

nbspnbspВНПу-10/630-31,5зп3У2

Условия эксплуатации

Наибольшая высота над уровнем моря 1000 м.

nbspnbspВерхнее рабочее значение температуры окружающего воздуха: для исполнения У2 35°С (предельное значение 55°С со снижением номинального тока до 50%), для исполнения Т3 55°С.

nbspnbspНижнее рабочее значение температуры окружающего воздуха: для исполнения У2 — 45°С, для исполнения Т3 — 10°С.

nbspnbspТип атмосферы II по ГОСТ 15150-69.

nbspnbspОкружающая среда невзрывоопасная.

nbspnbspРабочее положение в пространстве — на вертикальной плоскости, допускается отклонение до 5° в любую сторону.

nbspnbspВыключатели соответствуют ТУ16-94 ИБЦЖ. 674212.001 ТУ. ТУ 16-94 ИБЦЖ.674212.001 ТУ

Технические характеристики

Номинальное напряжение, кВ — 10 Наибольшее рабочее напряжение, кВ — 12 Номинальный ток, А — 630 Наибольший ток отключения при соs j. 0,7, А — 800 Нормированные параметры сквозного тока короткого замыкания — среднеквадратичное значение тока за время его протекания (ток термической стойкости), кА: для ВНП-М1-10/630-20 — 20 для ВНПу-М1-10/630-31,5 — 31,5 Время протекания тока (время короткого замыкания), с — 1 Нормированные параметры тока включения, кА: наибольший пик — 51 начальное действующее значение периодической составляющей — 20 Номинальное напряжение вспомогательных электрических цепей отключения и включения, В: при постоянном токе — 100, 110, 220 при переменном токе — 100, 127, 220 Износостойкость выключателя, циклов: механическая — 2000 коммутационная — 200 Количество коммутаций тока нагрузки при соs j. 0,7 без ревизии, циклов, не менее: 630 А — 200 400 А — 320 300 А — 420 200 А — 630 100 А — 1260 50 А — 2520 Срок службы выключателя до списания, лет — 30

0,7 без ревизии, циклов, не менее: 630 А — 200 400 А — 320 300 А — 420 200 А — 630 100 А — 1260 50 А — 2520 Срок службы выключателя до списания, лет — 30

Конструкция и принцип действия

Выключатель относится к коммутационным аппаратам, снабженным автогазовым дугогасительным устройством. Принцип работы выключателя основан на гашении электрической дуги, возникающей при размыкании дугогасительных контактов, потоком газа, образующегося в результате воздействия высокой температуры дуги на газогенерирующие материалы.

nbspnbspПри включении выключателя сначала замыкаются главные контакты, а затем дугогасительные.

nbspnbspПри отключении выключателя также сначала размыкаются главные контакты, а затем дугогасительные.

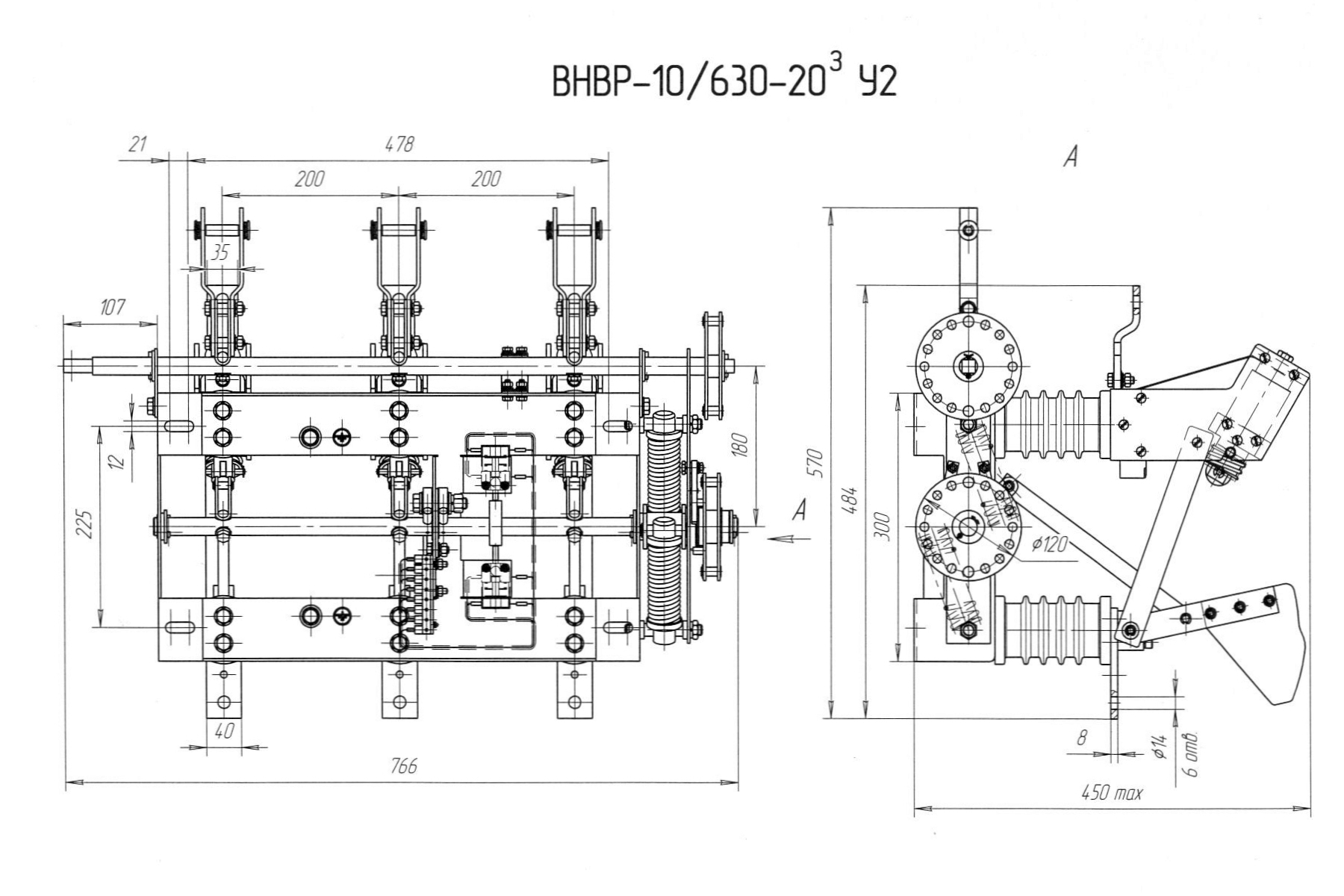

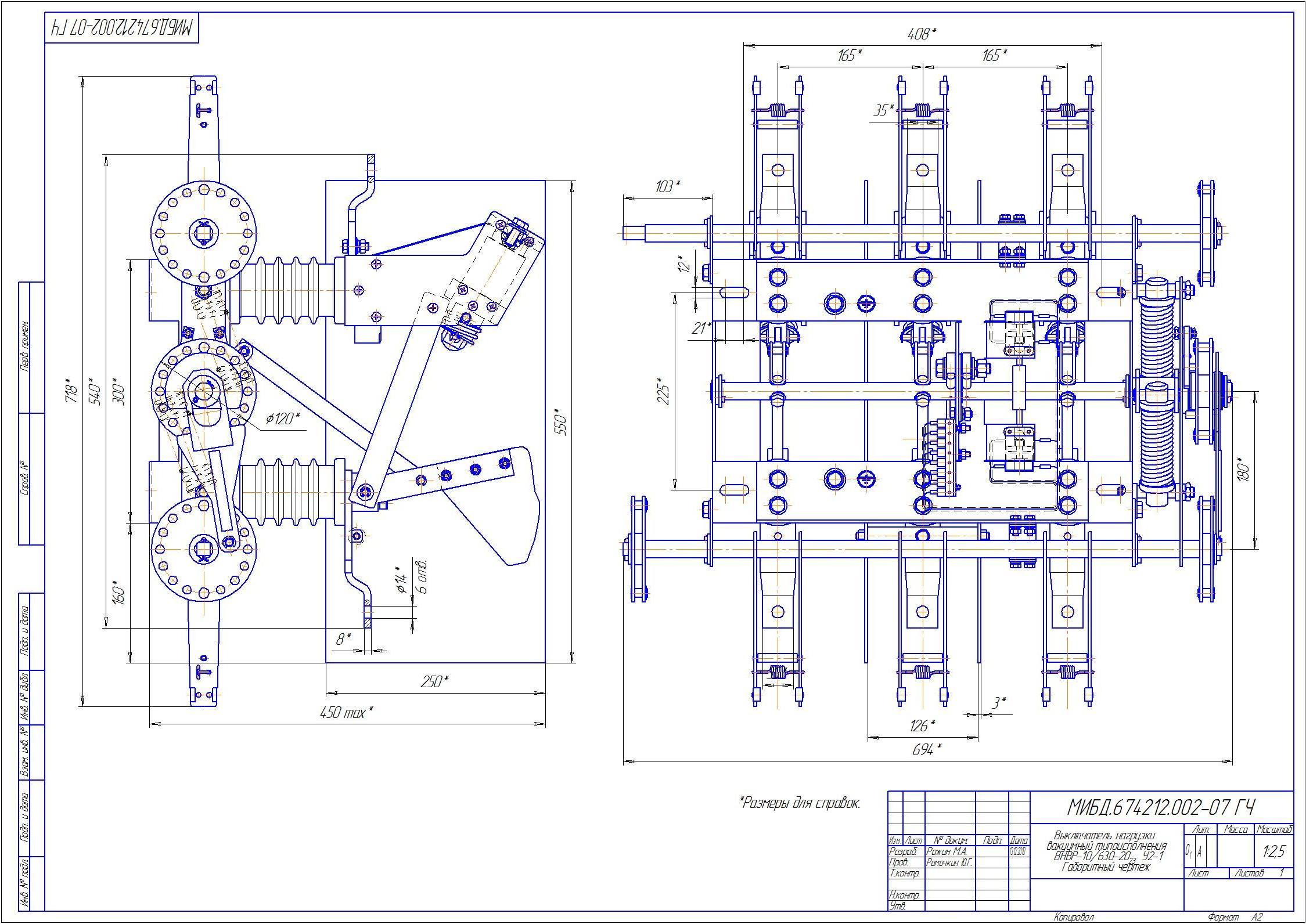

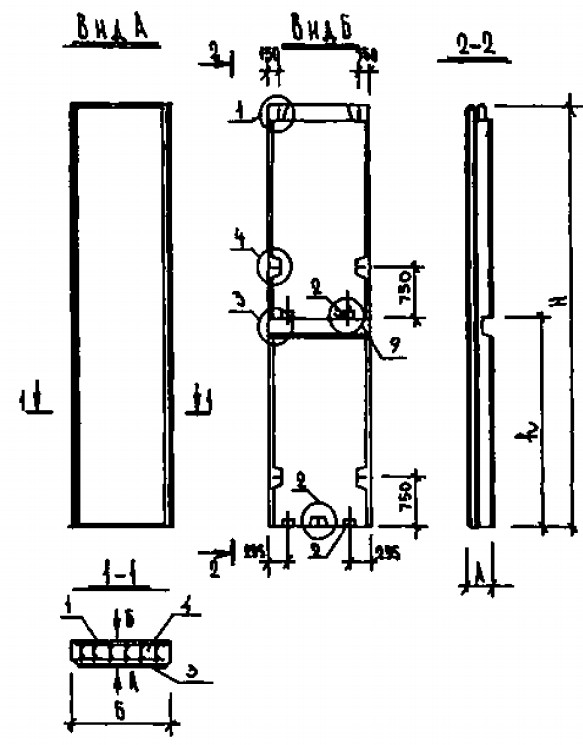

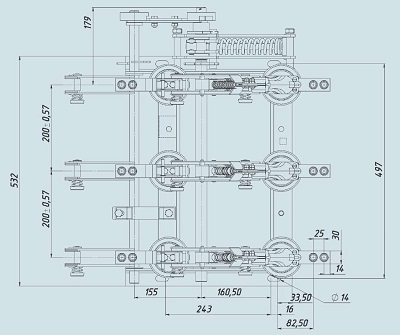

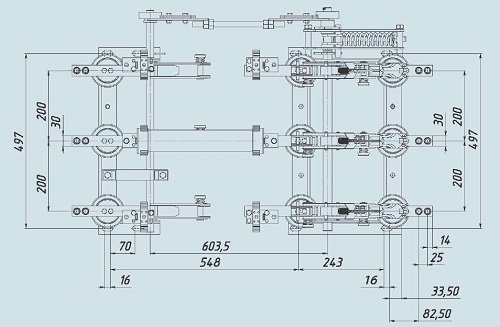

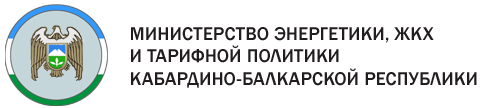

nbspnbspВыключатель типа ВНП-М1-10/630-20 (рис. 1) состоит из рамы, на которой установлены шесть опорных изоляторов. На трех изоляторах, расположенных в нижней части рамы, крепятся шарнирно главные подвижные контакты совместно с подвижными дугогасительными контактами, а в верхней части — главные контакты, дугогасительные неподвижные контакты и дугогасительная камера.

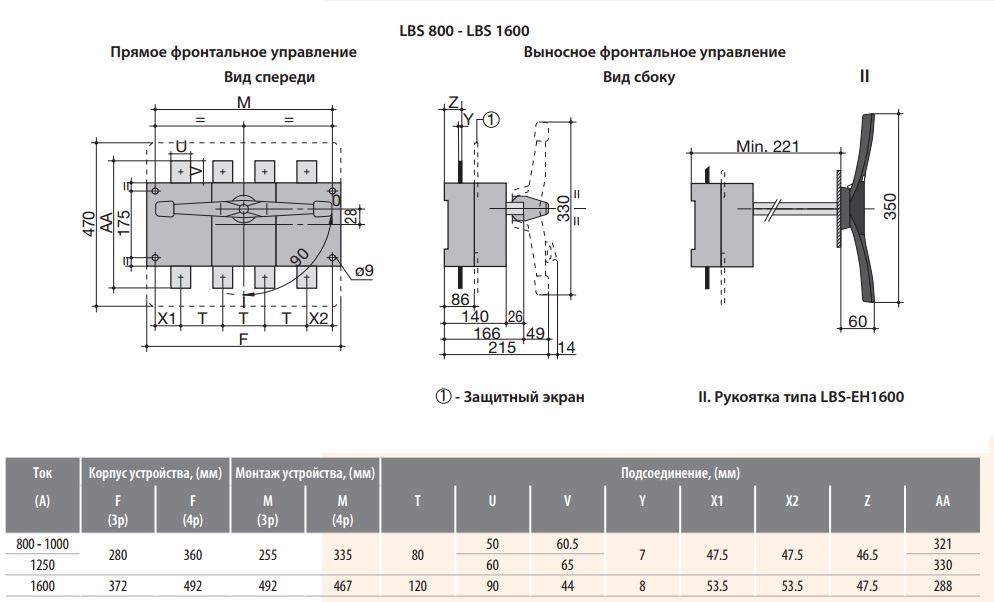

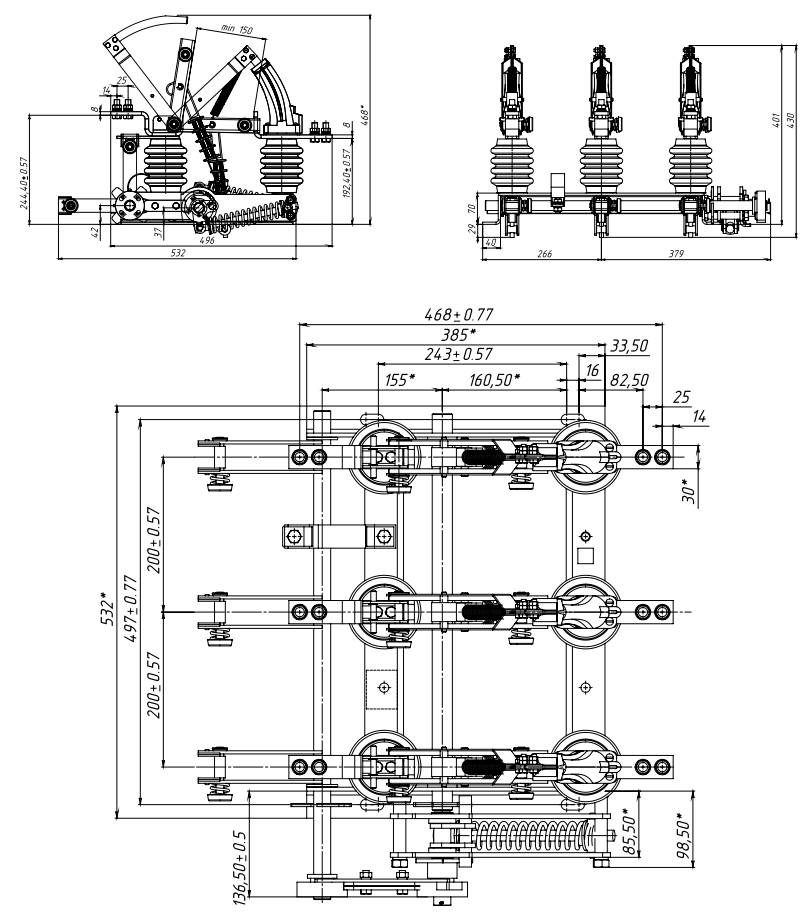

nbspnbspОбщий вид, габаритные и установочные размеры выключателя ВНП-М1-10/630 20зпЗУ2

nbspnbsp1 — рама 2 — изолятор опорный

nbspnbsp3 — контакт главный неподвижный

nbspnbsp4 — контакт дугогасительный неподвижный

nbspnbsp5 — камера дугогасительная 6 — тяги изоляционные

nbspnbsp7 — пластина 8 — контакт главный подвижный

nbspnbsp9 — контакт дугогасительный подвижный 10 — система тяг

nbspnbsp11 — вал 12 — указатель механический

nbspnbsp13 — электромагнит дистанционного управления на включение

nbspnbsp14 — электромагнит дистанционного управления на отключение

nbspnbsp15 — контактор 16 — вал промежуточный

nbspnbsp17 — ножи заземляющие 18 — полурама 19 — предохранитель

nbspnbsp20 — устройство для подачи команды при перегорании предохранителя 21 — полурама 22 — пластина

nbspnbspДля включения и отключения выключателя имеется энергоноситель в виде пружины кручения. Для передачи движения к подвижным контактам служат изоляционные тяги.

nbspnbspДля управления выключателем на раме установлен блок с электромагнитами дистанционного управления на включение и отключение соответственно, а также контактор с микропереключателями, как элементы дистанционного указателя.

nbspnbspВ конструкции выключателя нагрузки предусмотрен местный указатель. Надписи, указывающие положение выключателя и привода, располагаются на валу и механическом указателе. Дистанционный указатель, сигнализирующий синхронно о положении выключателя и привода, устанавливается на выносном пульте управления согласно схеме электрической (рис. 2).

nbspnbspВ выключателях типа ВНП-М1-10/630-з дополнительно присоединяются заземляющие ножи с помощью боковых пластин, промежуточного вала и системы тяг. Заземляющие ножи устанавливаются на полураме, которая крепится на задней стенке камеры. Заземляющие ножи управляются съемной рукояткой.

nbspnbspВыключатели типа ВНП-М1-10/630зпЗ дополнительно имеют предохранители, установленные на полураме. Заземляющие ножи расположены за предохранителями. Выключатели данного типа содержат устройство для подачи команды на отключение при перегорании предохранителя. Устройство закреплено на полураме.

Выключатели данного типа содержат устройство для подачи команды на отключение при перегорании предохранителя. Устройство закреплено на полураме.

nbspnbspВ конструкции выключателя предусмотрены блокировки, которые обеспечивают:

nbspnbspневозможность включения выключателя при не полностью заведенной пружине привода

nbspnbspневозможность включения заземляющих ножей при включенном положении выключателя

nbspnbspневозможность включения выключателя при включенных заземляющих ножах

nbspnbspневозможность включения заземляющих ножей при взведенном приводе

nbspnbspневозможность взведения привода при включенных заземляющих ножах

nbspnbspневозможность повторного взведения привода при включенном выключателе.

nbspnbspВыключатели ограниченного применения ВНПу-М1-10/630-31,5 дополнительно снабжены пластинами (магнитными замками) на главных подвижных контактах.

В комплект поставки входят: выключатель нагрузки рукоятка для завода пружины привода и оперирования приводом ножей заземления

Источники: http://all-energo.ru/store/auto/switch_load/vnp-m1-10, http://energostroi-kru.ru/vykluchateli/vnp-16-17.html, http://velsnab.ru/catalog/elektrooborudovanie/vyklyuchateli_nagruzki/vyklyuchateli_nagruzki_vnp/, http://www.stroyportal.su/production/Vyklyuchatelyu_nagruzki_VNP_M1_10_630/474187, http://www.laborant.ru/eltech/02/0/3/02-96.htm

Выключатели нагрузки — Энциклопедия по машиностроению XXL

Выключатели нагрузки типов ВН-16 и ВН-17. Принцип действия и конструкция. Назначение.

[c.299]

До подключения нагрузочного кабеля нужно проверить исправность заземления и убедиться, что рубильник или выключатель нагрузки находится в положении выключено . [c.471]

Если при возвращении рукоятки пускового механизма к своему нормальному положению выключатель нагрузки работает настолько резко, что вызывает заметное изменение положения стрелки индикатора, то для смягчения этого удара под рукоятку следует положить войлочную или резиновую прокладку. Иначе при сильных ударах разница в отсчетах может выразиться несколькими единицами твердости.

[c.241]

Иначе при сильных ударах разница в отсчетах может выразиться несколькими единицами твердости.

[c.241]

При наличии нагрузок первой категории на вторичной стороне подстанции в цепях трансформаторов и между секциями главных шин устанавливаются автоматические воздушные выключатели 4 и 5. Выключатель 5 нормально разомкнут и автоматически соединяет обе секции главных шин при выходе из работы одного из трансформаторов. При этом автоматические выключатели минимального напряжения 7 отключают цепи потребителей второй и третьей категории. Выключатели 6 в первичных цепях цеховых трансформаторов (рис. 11-7, а) применяются при номинальной мощности трансформаторов, большей 750 ква. При трансформаторах меньшей мощности выключатели заменяются плавкими предохранителями 8 (рис. 11-7, б). На неответственных подстанциях возможен также отказ от установки выключателей мощности в первичных денях и при мощности трансформаторов больше 750 ква замена их выключателями нагрузки с плавкими предохранителями. [c.225]

[c.225]

В менее мощных и менее ответственных цепях, отходящих от шин станции, возможно устанавливать вместо выключателей высокого напряжения 1 и разъединителей 2 выключатели нагрузки 3 с плавкими предохранителями 4. Во всех отходящих со станции Цепях высокого напряжения устанавливаются линейные разъединители 5, необходимые для устранения опасности подачи напряжения с шин станции или со стороны сети в отключенную цепь при ее ремонте или ремонте выключателей 1. [c.158]

Такие каркасные сборные распределительные устройства изготовляются на напряжения 6 и 10 /се с малообъемными, т. е. взрывобезопасными, масляными выключателями ВМГ-133 или с выключателями нагрузки и плавкими предохранителями. Они получили большое применение на промышленных подстанциях средней и малой мощности. [c.318]

Первый габарит камер применяется для присоединения цепей без выключателей и для присоединений с выключателями нагрузки

[c. 318]

318]

Заключительные операции подготовки отключают АВ в тех зарядных группах, в которых будет производиться заряд АБ полностью вводят сопротивления резисторов в этих группах подключают цепь последовательно соединенных АБ к зажимам + 3 —Р и —3 зарядной группы, соблюдая соответствующую полярность, подсоединяют агрегат к генераторным зажимам панели ЗРУ и устанавливают выключатель нагрузки агрегата в положение Откл. [c.182]

Заряд АБ начинают с перемещения вправо ручки резистора БУ агрегата, устанавливая необходимое напряжение по вольтметру, затем переводят выключатель нагрузки агрегата в положение Вкл. После этого включают АБ соответствующих зарядных групп и с помощью резисторов выставляют требуемые значения токов заряда в группах. При заряде АБ следят за тем, чтобы значения токов заряда не превышали допустимые токи зарядных групп. Если сопротивление гасящего резистора зарядной группы недостаточно, используют резисторную приставку из комплекта ЗИП станции, которую включают последовательно с резистором зарядной группы. [c.182]

[c.182]

Остановка станции состоит из четырех операций отключение автоматических выключателей ЗРГ отключение выключателя нагрузки агрегата, перевод ручки резистора БУ агрегата в крайнее левое положение, перекрытие краника ТБ.

[c.183]

Обрыв в цепи нагрузки Неисправен амперметр или выключатель нагрузки (ВН) [c.186]

Блок приборов заключен в металлическую коробку. В правой нише размещены амперметр, вольтметр и лампа освещения приборов, прикрытая колпаком с окном. Для удобства наблюдения за показаниями приборов дно ниши расположено наклонно. В левой нише помещены выключатель нагрузки и панель с выводными зажимами для подключения кабеля нагрузки. Корпус блока приборов через резиновые амортизаторы крепится к блоку аппаратуры. Амортизаторы смягчают вибрацию блока приборов при работе агрегата. [c.190]

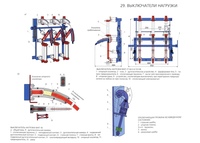

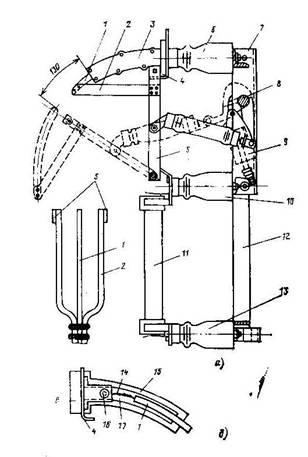

Выключатели нагрузки типов ВН-16, ВНП- 16 (рис. 16) и В П-17 устроены аналогично разъединителям для внутренней уста-

[c.50]

16) и В П-17 устроены аналогично разъединителям для внутренней уста-

[c.50]

| Рис. 16. Выключатель нагрузки типа ВНП-16. |

На рис. 18 показана электроконструкция с выключателем нагрузки в процессе монтажа.

[c.54]

Выключатели нагрузки ВН (без предохранителей) — отключение и включение токов нагрузки, ВНП с кварцевыми предохранителями — отключение токов к. 3. ВНП —с заземляющими ножами. [c.227]

В обозначении вакуумных выключателей Н — выключатель нагрузки В — вакуумный П — подвесной в числителе кВ в знаменателе / 0 . А после дефиса отключения, кА. [c.271]

| Таблица 3.83. Выключатели нагрузки (ГОСТ 17717-79Е) |

Выключатели нагрузки и короткозамыкатели по предельно допустимому току, возникающему при включении на КЗ. [c.282]

[c.282]

ВВ — воздушный выключатель ВЛ — воздушная линия в. д. — высокое давление ВН — высокое напряжение, выключатель нагрузки в т. ч, — в том числе г-р — генератор ГЭС — гидравлическая ЭС д. б. — должно быть доп. — допустимый (ая) др. —другие [c.436]

LGI — обмотка якоря генератора LG2 — обмотка возбуждения генератора GB — аккумуляторная батарея R — нагрузочный реостат SI — выключатель режима независимого возбуждения генератора S2 — выключатель режима самовозбуждения генератора (не может быть включен одновременно с S/) S3 — выключатель нагрузки генератора S4 — выключатель аккумуляторной батареи [c.206]

Полностью собранные аппараты и трансформаторы Изоляторы, испытываемые отдельно Промежутки между контактами одного и TOI 0 же полюса разъединителей, выключателей нагрузки и высоковольтных предохранителей в разомкнутом состоянии [c.255]

O. о е- о> II а ь O.S о а> о SS S а Аппараты и трансформаторы тока Штанги ручного управления и измерительные 2 н 3 о gs s g а. ° go. «i s S Промежутки между контактами одного и того же полюса разъединителей, выключателей нагрузки и высоковольтных предохранителей в разомкнутом состоянии Аппараты и трансформаторы тока Изоляторы, испытываемые отдельно са 2 0 3 5 е-Ла Н о о Й с 3 5

[c.255]

° go. «i s S Промежутки между контактами одного и того же полюса разъединителей, выключателей нагрузки и высоковольтных предохранителей в разомкнутом состоянии Аппараты и трансформаторы тока Изоляторы, испытываемые отдельно са 2 0 3 5 е-Ла Н о о Й с 3 5

[c.255]

О 1 О н 5 3 1= З-в Аппараты и измерительные трансформаторы Изоляторы Воздушные промежутки между контактами одного и того же полюса разъединителей, выключателей нагрузки в разомкнутом состоянии и высоковольтных предохранителей с вынутым патроном 1>1 [c.256]

Выключатель нагрузки (общее обозначение) [c.78]

Выключателями нагрузки называют такие выключатели, которые используются только для отключения токов нагрузки. Для отключения токов короткого замыкания обычно последовательно с выключателями нагрузки включают кварцевые предохранители высокого напряжения. [c.651]

Разъединитель-выключатель нагрузки высоковольтный трехполюсный

[c. 1063]

1063]

Сборные распределительные устройства серии КСО выпускаются в двух модификациях КСО с силовым выключателем и КСО с выключателем нагрузки. [c.425]

Камеры этих выключателей могут применять гашение дуги продольным дутьем (например, в выключателе нагрузки ВНП-16) или поперечным дутьем (например, в выключателе ВГ-10). Пример дугогасптельной камеры с поперечным дутьем приведен на рис. 8-73, а. На рис. 8-73, б показана схема гашения дуги в этой камере. При размыкании контактов образуется дуга, которая горит в узкой щели между вставками 1.

[c.253]

В менее мощных и менее ответственных цепях, отходящих от шин станции, возможно устанавливать вместо выключателей высокого напряжения 1 и разъединителей 2 выключатели нагрузки 3 с плавкими предохранителями 4. Во всех отходящих со станции цепях высокого напряжения устанавливаются линейные разъединители 5 с заземляющими ножами, необход1шые для устранения

[c.-10-630-2z.jpg) 139]

139]

Остановка станции состоит из четырех операций отключают автоматы ЗРГ переводят переключатели второй, четвертой ЗРГ, УЗРУ и переключатель добавочного резистора первой ЗРГ в положение Откл. устанавливают выключатель нагрузки агрегата в положение Откл. закрывают топливный краник или дроссельную и воздушную заслонки карбюратора. В исключительных случаях для быстрой остановки двигателя отключают зажигание нажатием на кнопку магнето. [c.196]

В Л — воздушная линия в. д. — высокое давление ВН — высшее напряжение, выключатель нагрузки в т- ч — в том числе г-р генератор д. б. — должно быть доп — допустимый (ая) др. — другие Д — соединение треугольником ЗРУ — зак] ытое РУ КЛ — кабельная линия капремонт — капитальный ремонт КТП — комплектная ТП КРУ — комплектное РУ КРУН — то же наружное к, 3. — короткое замыкание, короткозамкнутый КЭС — конденсационная ЭС ЛЭП — линия электропередачи [c.333]

Электростанцию устанавливают на обочине на расстоянии от крайнего рельса не ближе 2 м. Перед началом работ проверяют исправность топливного бака и бензопровода, заправляют двигатель топливом и маслом, убеждаются в надежности заземления. При заправке топливом нельзя допускать, чтобы бензин попал на нагретые детали двигателя. До подключения кабеля, ведущего к электроисполнительному инструменту, переводят рубильник или выключатель нагрузки в положение выключено .

[c.285]

Перед началом работ проверяют исправность топливного бака и бензопровода, заправляют двигатель топливом и маслом, убеждаются в надежности заземления. При заправке топливом нельзя допускать, чтобы бензин попал на нагретые детали двигателя. До подключения кабеля, ведущего к электроисполнительному инструменту, переводят рубильник или выключатель нагрузки в положение выключено .

[c.285]

Выключатели нагрузки, установленные в распределительных устройствах 60 и 110 кв, представляют собой экспансионные выключатели с приводами сжатым воздухом.

[c.245]

Производители выключателей нагрузки из России

Продукция крупнейших заводов по изготовлению выключателей нагрузки: сравнение цены, предпочтительных стран экспорта.

- где производят выключатели нагрузки

- ⚓ Доставка в порт (CIF/FOB)

- выключатели нагрузки цена 06.02.2022

- 🇬🇧 Supplier’s load switches Russia

Страны куда осуществлялись поставки из России 2018, 2019, 2020, 2022

- 🇰🇿 КАЗАХСТАН (38)

- 🇲🇳 МОНГОЛИЯ (22)

- 🇺🇦 УКРАИНА (20)

- 🇺🇿 УЗБЕКИСТАН (13)

- 🇰🇬 КИРГИЗИЯ (7)

- 🇲🇩 МОЛДОВА, РЕСПУБЛИКА (6)

- 🇦🇲 АРМЕНИЯ (5)

- 🇹🇲 ТУРКМЕНИЯ (5)

- 🇦🇿 АЗЕРБАЙДЖАН (4)

- 🇮🇳 ИНДИЯ (3)

- 🇹🇯 ТАДЖИКИСТАН (3)

- 🇻🇳 ВЬЕТНАМ (3)

- 🇫🇷 ФРАНЦИЯ (2)

- 🇪🇸 ИСПАНИЯ (2)

- 🇱🇻 ЛАТВИЯ (2)

Выбрать выключатели нагрузки: узнать наличие, цены и купить онлайн

Крупнейшие экспортеры из России, Казахстана, Узбекистана, Белоруссии, официальные контакты компаний. Через наш сайт, вы можете отправить запрос сразу всем представителям, если вы хотите купить

Через наш сайт, вы можете отправить запрос сразу всем представителям, если вы хотите купить

выключатели нагрузки.

🔥 Внимание: на сайте находятся все крупнейшие российские производители выключателей нагрузки, в основном производства находятся в России. Из-за низкой себестоимости, цены ниже, чем на мировом рынке

Поставки выключателей нагрузки оптом напрямую от завода изготовителя (Россия)

Крупнейшие заводы по производству выключателей нагрузки

Заводы по изготовлению или производству выключателей нагрузки находятся в центральной части России. Мы подготовили для вас список заводов из России, чтобы работать напрямую и легко можно было купить выключатели нагрузки оптом

Выключатели автоматические на напряжение менее

Изготовитель Разъединители и прерыватели на напряжение менее

Поставщики выключатели автоматические на силу тока не более а

Крупнейшие производители переключатели

Экспортеры Устройства для защиты электрических цепей на силу тока более А

Компании производители пульты

Производство Устройства для защиты электрических цепей на силу тока более А

Изготовитель Предварительно собранные элементы для электрических цепей на напряжение не более В

Поставщики Программируемые контроллеры с памятью на напряжение не более В

Крупнейшие производители —

Экспортеры Соединители и контактные элементы для проводов и кабелей на напряжение не более в

Компании производители Кнопочные переключатели на напряжение не более В

Производство Выключатели автоматические на силу тока не более а

Выключатели автоматические на силу тока более а

Поворотные переключатели на напряжение не более В

—

ТОП-5 крупнейших покупателей выключателей нагрузки в 🇧🇭 Бахрейне

Показать все

Трейдинг

Производство

Выключатели нагрузки оптом

Торгово-скупочная компания

Вы хотите найти новых клиентов, которые покупают выключатели нагрузки оптом

Ахли Юнайтед Банк

КРУ напряжением не более 1000В-63А выключатель нагрузки задний монтаж lb26331309mb42bgyr

Распределительное устройство Voltamp Co

Выключатель нагрузки 63a, заднее крепление

Универсал Электротехника

- Аппаратура распределительная и управляющая на напряжение не более 0В выключатели нагрузки: изолятор 63а 4полюсный пластиковый корпус (49)

- Аппаратура распределительная и управляющая на напряжение не выше 0В выключатели нагрузки: 32 smps lb 00 b31sm rd yr (6)

Imerys Alzayanifusedmineralswll

Реле нагрузки Schneider Makeover реле нагрузки lre22 16-24a

Kavalani&sons Wll

- Распределительное устройство с евронагрузкой s/d: iocsfe 3 Euro переключающий диск.

Fp 63 a w e xp (7)

Fp 63 a w e xp (7) - Распределительное устройство Euro load s/d ihcsfo0 Выключатель-разъединитель Euroload fp a без

- Распределительное устройство с евронагрузкой s/d: iocsfe 3 Euro переключающий диск.

Елена Еременко

менеджер по логистике в ЕС, Азию

логистика, сертификат

электронная почта: [email protected]

Крупнейшие производители и экспортеры выключателей нагрузки

| Company (Размер) | Product | Страна |

| зажигание зажигание зажигания загружены на поддон Ex Kn MLA | Мальта | |

| 2.🇫🇮 Abb Oy Protection And Connection (4) | ПЕРЕКЛЮЧАТЕЛИ EX KN VAA СОДЕРЖАНИЕ И ДЕТАЛИ В СООТВЕТСТВИИ С ДЕКЛАРАЦИЯМИ, ЗАГРУЖЕННЫМИ В SACO CHS DESTINATION MEMPHIS | Финляндия |

| 3. 🇲🇽 Flextrnoics International (3) | Импульсный источник питания Bpa S A Lf Bpa S Y Ctns, нагруженные на плиты № кода H.S. | Мексика |

4. 🇹🇭 Dukil Industries Co., Ltd. (3) 🇹🇭 Dukil Industries Co., Ltd. (3) | CTNS РАСПРЕДЕЛИТЕЛЬНЫЕ ЩИТЫ СТРАНА ПРОИСХОЖДЕНИЯ: РЕСПУБЛИКА КОРЕЯ: ГРУЗ EXW, ПОКРЫВАЕМЫЙ НАСТОЯЩЕЙ НАЛАЧНОЙ, БЫЛ ЗАГРУЖЕН С КОМПАНИЕЙ EDCARGO, ООО | Таиланд |

| 5.🇺🇸 Grasslin Controls Corp. (3) | Погрузка на поддоны Кормушка для рыбы, электронные переключатели, синхронные переключатели времени Производственные счетчики,,,, | США |

ВЫКЛЮЧАТЕЛИ НАГРУЗКИ оптовая цена в Бахрейне

| Продукт | Нагрузочные выключатели Цена на кг, MT | Вес | ||

|---|---|---|---|---|

| Автоматические автоматические выключатели для напряжения менее 72 | $ 45.6 / KG | 10-100 кг | ||

| Модули коммутации (автоматические Предохранители).Предназначен для механического переключения эл. Цепи в сети переменного тока до 50 кВ в вакуумной среде | 45,7 долл. США за кг | 100–1000 кг | ||

Коммутационные модули (автоматические выключатели). Предназначен для механического переключения эл. Схемы в сети до 50 кВ AC в вакуумной среде Предназначен для механического переключения эл. Схемы в сети до 50 кВ AC в вакуумной среде | $ 41.1 / кг | 1.000 — 10.000 кг | ||

| Автоматические автоматические выключатели для текущего не более 63 A | $ 71.9 / кг | 10-100 кг | ||

| Автоматические выключатели на ток не более 63 А | 20 $.1 за KG | 100 — 1.000 кг | ||

| $ 15 / кг | 1.000 — 10.000 кг | |||

| Автоматические автоматические выключатели для тока более 63 | $ 49,6 / кг | $ 49,6 / кг | 10-100 кг | 10-100 кг |

| $ 41,8 за кг | 100 — 1.000 кг | |||

| Автоматические автоматические выключатели для тока более 63а и напряжения Менее 1000 В Предназначен для защиты электрических цепей от перегрузок и коротких замыканий | 48 долларов США. 6 / кг 6 / кг | 1.000 — 10.000 кг | ||

| $ 175 / кг | $ 175 / кг | 10-100 кг | ||

| Коммутаторы не автоматические | $ 21.1 за KG | 100 — 1.000 кг | ||

| коммутаторов не Автоматически | $ 9,6 / кг | 1.000 — 10.000 кг | ||

| $ 4776 на MT | $ 4776 на MT | Автоматический контроль управления: POM Panels | $ 741 / кг | |

| Элементы управления | 223 долл. США за кг | 100 — 1.000 кг | ||

| Электронный блок управления (шкаф управления блоком коммутации в алюминиевом корпусе с повышенной коррозионной стойкостью). Предназначен для выполнения электронной защиты объектов электроснабжения по переменному току | 58,5 $/кг | 1.000 — 10.000 кг |

Выключатели нагрузки Склад

Просмотрите эту статью:

Лицо: Askin Inanc 5 января 2022 г.

Образование: Centrale Nantes, France

© Copyright 2016 — 2022 «Экспорт из России».Все права защищены.

Сайт не является публичной офертой. Вся информация на сайте носит ознакомительный характер. Все тексты, изображения и товарные знаки на этом веб-сайте являются интеллектуальной собственностью их соответствующих владельцев. Мы не являемся дистрибьютором бренда или компаний, представленных на сайте, Политика конфиденциальности

ТОП-3 крупнейших покупателей выключателей нагрузки в 🇸🇦 Саудовской Аравии

Показать все

Трейдинг

Производство

Выключатели нагрузки оптом

Торгово-скупочная компания

Вы хотите найти новых клиентов, которые покупают выключатели нагрузки оптом

Лифтовое предприятие в Азии

Выключатель перегрузки

Гидра Трейдинг Ко

Выключатель перегрузки

Электрические устройства Бахра

Установка для испытаний на выносливость для испытаний выключателей, предназначенных для ламповой нагрузки с собственным балластом, в соответствии с ci.

19.3 МЭК 60669-1. запрет загрузки

19.3 МЭК 60669-1. запрет загрузки

Елена Еременко

менеджер по логистике в ЕС, Азию

логистика, сертификат

электронная почта: [email protected]

Крупнейшие производители и экспортеры выключателей нагрузки

| Company (Размер) | Product | Страна |

| зажигание зажигание зажигания загружены на поддон Ex Kn MLA | Мальта | |

| 2.🇫🇮 Abb Oy Protection And Connection (4) | ПЕРЕКЛЮЧАТЕЛИ EX KN VAA СОДЕРЖАНИЕ И ДЕТАЛИ В СООТВЕТСТВИИ С ДЕКЛАРАЦИЯМИ, ЗАГРУЖЕННЫМИ В SACO CHS DESTINATION MEMPHIS | Финляндия |

| 3. 🇲🇽 Flextrnoics International (3) | Импульсный источник питания Bpa S A Lf Bpa S Y Ctns, нагруженные на плиты № кода H.S. | Мексика |

| 4. 🇹🇭 Dukil Industries Co., Ltd. (3) | CTNS РАСПРЕДЕЛИТЕЛЬНЫЕ ЩИТЫ СТРАНА ПРОИСХОЖДЕНИЯ: РЕСПУБЛИКА КОРЕЯ: ГРУЗ EXW, ПОКРЫВАЕМЫЙ НАСТОЯЩЕЙ НАЛАЧНОЙ, БЫЛ ЗАГРУЖЕН С КОМПАНИЕЙ EDCARGO, ООО | Таиланд |

5. 🇺🇸 Grasslin Controls Corp. (3) 🇺🇸 Grasslin Controls Corp. (3) | Погрузка на поддоны Кормушка для рыбы, электронные переключатели, синхронные переключатели времени Производственные счетчики,,,, | США |

ВЫКЛЮЧАТЕЛИ НАГРУЗКИ оптовая цена в Саудовской Аравии

| Продукт | Грузные выключатели Цена за кг, MT | Вес |

|---|---|---|

| Автоматические автоматические выключатели для напряжения менее 72 | $ 41,2 / кг | 10-100 кг |

| коммутационные модули (автоматические Предохранители).Предназначен для механического переключения эл. Цепи в сети переменного тока до 50 кВ в вакуумной среде | 41,3 долл. США за кг | 100–1000 кг |

| Коммутационные модули (автоматические выключатели). Предназначен для механического переключения эл. Цепи в сети до 50 кВ AC в вакуумной среде | $ 37.2 / кг | 1.000 — 10.000 кг |

| Автоматические автоматические выключатели для текущего не более 63 A | $ 65 / кг | 10-100 кг |

| Автоматические выключатели на ток не более 63 А | 18 $. 2 на KG 2 на KG | 100 — 1.000 кг |

| $ 13.6 / кг | $ 13.6 / кг | 1.000 — 10.000 кг |

| Автоматические автоматические выключатели для тока более 63 A | $ 44,9 / кг | 10-100 кг | 10-100 кг |

| $ 37.7 на KG | 100 — 1.000 кг | |

| Автоматические автоматические выключатели для тока более 63а и напряжения Менее 1000 В Предназначен для защиты электрических цепей от перегрузок и коротких замыканий | 43 долл. США.9 / кг | 1.000 — 10.000 кг |

| стартовый коммутатор | ||

| $ 158 / кг | $ 158 / кг | 10-100 кг |

| Выключатели не автоматические | $ 19 за Kg | 100 — 1.000 кг |

| коммутаторов не Автоматически | $ 8,7 / кг | 1. 000 — 10.000 кг 000 — 10.000 кг |

| $ 4776 за MT | $ 4776 на MT | |

| Автоматический контроль управления: полицейские панели | $ 670 / кг | 10-100 кг |

| Элементы управления | 201 долл. США за кг | 100 — 1.000 кг |

| Электронный блок управления (шкаф управления блоком коммутации в алюминиевом корпусе с повышенной коррозионной стойкостью). Предназначен для выполнения электронной защиты объектов электроснабжения по переменному току | 52,9 $/кг | 1.000 — 10.000 кг |

Выключатели нагрузки Склад

- Склад в Эр-Рияде

- Выключатели нагрузки в Джидде

- Склад в Ад-Даммам

- Мекка, Саудовская Аравия

- Склад, Медина, Саудовская Аравия

Просмотрите эту статью:

© Copyright 2016 — 2022 «Экспорт из России».Все права защищены.

Сайт не является публичной офертой. Вся информация на сайте носит ознакомительный характер. Все тексты, изображения и товарные знаки на этом веб-сайте являются интеллектуальной собственностью их соответствующих владельцев. Мы не являемся дистрибьютором бренда или компаний, представленных на сайте, Политика конфиденциальности

Вся информация на сайте носит ознакомительный характер. Все тексты, изображения и товарные знаки на этом веб-сайте являются интеллектуальной собственностью их соответствующих владельцев. Мы не являемся дистрибьютором бренда или компаний, представленных на сайте, Политика конфиденциальности

Глава 4. Настройка VPN с IPsec Red Hat Enterprise Linux 8

В RHEL 9 виртуальную частную сеть (VPN) можно настроить с использованием протокола IPsec , который поддерживается приложением Libreswan .

4.1. Libreswan как реализация IPsec VPN

В RHEL виртуальную частную сеть (VPN) можно настроить с использованием протокола IPsec , который поддерживается приложением Libreswan . Libreswan является продолжением приложения Openswan , и многие примеры из документации Openswan взаимозаменяемы с Libreswan .

Протокол IPsec для VPN настраивается с использованием протокола Internet Key Exchange ( IKE ). Термины IPsec и IKE взаимозаменяемы. IPsec VPN также называется IKE VPN, IKEv2 VPN, XAUTH VPN, Cisco VPN или IKE/IPsec VPN. Вариант IPsec VPN, который также использует протокол туннелирования уровня 2 (

Термины IPsec и IKE взаимозаменяемы. IPsec VPN также называется IKE VPN, IKEv2 VPN, XAUTH VPN, Cisco VPN или IKE/IPsec VPN. Вариант IPsec VPN, который также использует протокол туннелирования уровня 2 ( L2TP ), обычно называется L2TP/IPsec VPN, для которого требуется дополнительный канал xl2tpd .

Libreswan — это реализация IKE с открытым исходным кодом для пользовательского пространства. IKE v1 и v2 реализованы как демон пользовательского уровня.Протокол IKE также зашифрован. Протокол IPsec реализуется ядром Linux, а Libreswan настраивает ядро для добавления и удаления конфигураций туннеля VPN.

Протокол IKE использует порты UDP 500 и 4500. Протокол IPsec состоит из двух протоколов:

- Инкапсулированная полезная нагрузка безопасности (

ESP), которая имеет номер протокола 50. - Аутентифицированный заголовок (

AH), который имеет номер протокола 51.

Протокол AH не рекомендуется использовать. Пользователям AH рекомендуется перейти на ESP с нулевым шифрованием.

Протокол IPsec обеспечивает два режима работы:

-

Туннельный режим(по умолчанию) -

Транспортный режим.

Вы можете настроить ядро с IPsec без IKE. Это называется Ручной ключ .Вы также можете настроить ввод ключей вручную с помощью команд ip xfrm , однако это настоятельно не рекомендуется по соображениям безопасности. Libreswan взаимодействует с ядром Linux с помощью netlink. Шифрование и дешифрование пакетов происходит в ядре Linux.

Libreswan использует криптографическую библиотеку Network Security Services ( NSS ). И Libreswan , и NSS сертифицированы для использования с Федеральным стандартом обработки информации ( FIPS ), публикация 140-2.

IKE / IPsec VPN, реализованные Libreswan и ядром Linux, являются единственной технологией VPN, рекомендуемой для использования в RHEL. Не используйте никакие другие технологии VPN, не понимая связанные с этим риски.

В RHEL Libreswan по умолчанию следует общесистемным криптографическим политикам . Это гарантирует, что Libreswan использует параметры безопасности для текущих моделей угроз, включая IKEv2 в качестве протокола по умолчанию.Дополнительную информацию см. в разделе Использование общесистемных политик шифрования.

Libreswan не использует термины «источник» и «назначение» или «сервер» и «клиент», поскольку IKE/IPsec являются одноранговыми протоколами. Вместо этого он использует термины «левый» и «правый» для обозначения конечных точек (хостов). Это также позволяет в большинстве случаев использовать одну и ту же конфигурацию на обеих конечных точках. Однако администраторы обычно предпочитают всегда использовать «лево» для локального хоста и «право» для удаленного хоста.

Однако администраторы обычно предпочитают всегда использовать «лево» для локального хоста и «право» для удаленного хоста.

Опции leftid и rightid служат для идентификации соответствующих хостов в процессе аутентификации. Для получения дополнительной информации см. справочную страницу ipsec.conf(5) .

4.2. Методы аутентификации в Libreswan

Libreswan поддерживает несколько методов аутентификации, каждый из которых подходит для разных сценариев.

Общий ключ (PSK)

Pre-Shared Key (PSK) — самый простой метод проверки подлинности.Из соображений безопасности не используйте PSK короче 64 случайных символов. В режиме FIPS ключи PSK должны соответствовать требованию минимальной надежности в зависимости от используемого алгоритма целостности. Вы можете установить PSK, используя соединение authby=secret .

Необработанные ключи RSA

Необработанные ключи RSA обычно используются для статических конфигураций IPsec между хостами или подсетями. Каждый хост вручную настраивается с использованием открытых ключей RSA всех остальных хостов, и Libreswan устанавливает туннель IPsec между каждой парой хостов.Этот метод плохо масштабируется для большого количества хостов.

Каждый хост вручную настраивается с использованием открытых ключей RSA всех остальных хостов, и Libreswan устанавливает туннель IPsec между каждой парой хостов.Этот метод плохо масштабируется для большого количества хостов.

Вы можете сгенерировать необработанный ключ RSA на хосте с помощью команды ipsec newhostkey . Вы можете получить список сгенерированных ключей с помощью команды ipsec showhostkey . Строка leftrsasigkey= требуется для конфигураций подключения, использующих ключи CKA ID. Используйте параметр подключения authby=rsasig для необработанных ключей RSA.

Сертификаты X.509

Х.509 сертификаты обычно используются для крупномасштабных развертываний с узлами, которые подключаются к общему шлюзу IPsec. Центральный центр сертификации (CA) подписывает сертификаты RSA для хостов или пользователей. Этот центральный ЦС отвечает за ретрансляцию доверия, включая отзыв отдельных хостов или пользователей.

Например, вы можете сгенерировать сертификаты X.509 с помощью команды openssl и команды NSS certutil . Поскольку Libreswan считывает пользовательские сертификаты из базы данных NSS, используя псевдоним сертификата в параметре конфигурации leftcert= , укажите псевдоним при создании сертификата.

Если вы используете пользовательский сертификат CA, вы должны импортировать его в базу данных Network Security Services (NSS). Любой сертификат в формате PKCS #12 можно импортировать в базу данных Libreswan NSS с помощью команды ipsec import .

Libreswan требует идентификатор однорангового узла Internet Key Exchange (IKE) в качестве альтернативного имени субъекта (SAN) для каждого однорангового сертификата, как описано в разделе 3.1 RFC 4945. Отключение этой проверки путем изменения параметра require-id-on-certificated= может сделать систему уязвимой для атак типа «человек посередине».

Используйте параметр подключения authby=rsasig для аутентификации на основе сертификатов X. 509 с использованием RSA с SHA-2. Вы можете дополнительно ограничить его для цифровых подписей ECDSA с использованием SHA-2, установив

509 с использованием RSA с SHA-2. Вы можете дополнительно ограничить его для цифровых подписей ECDSA с использованием SHA-2, установив authby= на ecdsa и аутентификацию на основе цифровых подписей RSA Probabilistic Signature Scheme (RSASSA-PSS) с SHA-2 до authby=rsa-sha2 . Значение по умолчанию — authby=rsasig,ecdsa .

Сертификаты и методы подписи authby= должны совпадать.Это повышает совместимость и сохраняет аутентификацию в одной системе цифровой подписи.

Нулевая аутентификация

Аутентификация NULL используется для шифрования сетки без аутентификации. Он защищает от пассивных атак, но не от активных атак. Однако, поскольку IKEv2 допускает асимметричные методы проверки подлинности, проверка подлинности NULL также может использоваться для оппортунистического IPsec в масштабе Интернета. В этой модели клиенты аутентифицируют сервер, но серверы не аутентифицируют клиента. Эта модель аналогична безопасным веб-сайтам, использующим TLS. Используйте

Эта модель аналогична безопасным веб-сайтам, использующим TLS. Используйте authby=null для нулевой аутентификации.

Защита от квантовых компьютеров

В дополнение к ранее упомянутым методам аутентификации вы можете использовать метод Post-Quantum Pre-Shared Key (PPK) для защиты от возможных атак квантовых компьютеров. Отдельные клиенты или группы клиентов могут использовать свой собственный PPK, указав идентификатор PPK, который соответствует внешне настроенному предварительному общему ключу.

Использование IKEv1 с предварительными общими ключами обеспечивает защиту от квантовых злоумышленников. Редизайн IKEv2 изначально не предлагает эту защиту. Libreswan предлагает использовать постквантовый предварительный общий ключ (PPK) для защиты соединений IKEv2 от квантовых атак.

Чтобы включить дополнительную поддержку PPK, добавьте ppk=yes в определение подключения. Чтобы потребовать PPK, добавьте ppk=insist . Затем каждому клиенту может быть присвоен идентификатор PPK с секретным значением, которое передается вне полосы пропускания (и желательно с квантовой безопасностью).PPK должны быть очень случайными и не основываться на словарных словах. Идентификатор PPK и данные PPK хранятся в

Затем каждому клиенту может быть присвоен идентификатор PPK с секретным значением, которое передается вне полосы пропускания (и желательно с квантовой безопасностью).PPK должны быть очень случайными и не основываться на словарных словах. Идентификатор PPK и данные PPK хранятся в ipsec.secrets , например:

@west @east : PPKS "user1" "thestringismeanttobearandomstr"

Вариант PPKS относится к статическим PPK. Эта экспериментальная функция использует динамические PPK на основе одноразовых блокнотов. При каждом подключении в качестве PPK используется новая часть одноразового блокнота. При использовании та часть динамического PPK внутри файла перезаписывается нулями, чтобы предотвратить повторное использование.Если материала для одноразового блокнота больше не осталось, соединение прерывается. Для получения дополнительной информации см. справочную страницу ipsec.secrets(5) .

Реализация динамических PPK предоставляется как неподдерживаемая предварительная версия технологии. Используйте с осторожностью.

Используйте с осторожностью.

4.3. Установка Libreswan

В этой процедуре описываются шаги по установке и запуску реализации Libreswan IPsec/IKE VPN.

Предпосылки

- Репозиторий

AppStreamвключен.

Процедура

Установите пакеты

libreswan:# yum установить libreswan

Если вы переустанавливаете

Libreswan, удалите старые файлы базы данных и создайте новую базу данных:# systemctl остановить ipsec # rm /var/lib/ipsec/nss/*db # ipsec initnss

Запустите службу

ipsecи включите автоматический запуск службы при загрузке:# systemctl включить ipsec --now

Настройте брандмауэр, чтобы разрешить порты 500 и 4500/UDP для протоколов IKE, ESP и AH, добавив службу

ipsec:# firewall-cmd --add-service="ipsec" # firewall-cmd --runtime-to-permanent

4.

4. Создание межхостовой VPN

4. Создание межхостовой VPN

Чтобы настроить Libreswan для создания виртуальной частной сети IPsec между двумя хостами, называемыми слева и справа , с использованием аутентификации с помощью необработанных ключей RSA, введите следующие команды на обоих хостах:

Предпосылки

-

Установлен Libreswanи запущена службаipsecна каждом узле.

Процедура

Создайте необработанную пару ключей RSA на каждом хосте:

# ipsec newhostkey

Предыдущий шаг вернул сгенерированный ключ

ckaid.Используйте этотckaidсо следующей командой на left , например:# ipsec showhostkey --left --ckaid 2d3ea57b61c9419dfd6cf43a1eb6cb306c0e857d

Вывод предыдущей команды сгенерировал строку

leftrsasigkey=, необходимую для конфигурации. То же самое делаем на втором хосте ( справа ):

То же самое делаем на втором хосте ( справа ):# ipsec showhostkey --right --ckaid a9e1f6ce9ecd3608c24e8f701318383f41798f03

В файле

/etc/ipsec.d/создайте новый файлmy_host-to-host.conf. Запишите ключи хоста RSA из выходных данных командipsec showhostkeyна предыдущем шаге в новый файл. Например:подключение к туннелю левый=@запад слева=192.1.2.23 leftrsasigkey=0sAQOrlo+hOafUZDlCQmXFrje/oZm [...] W2n417C/4urYHQkCvuIQ== rightid=@восток справа = 192.1.2.45 rightrsasigkey=0sAQO3fwC6nSSGgt64DWiYZzuHbc4 [...] D/v8t5YTQ== authby=rsasigПосле импорта ключей перезапустите службу

ipsec:# systemctl перезапустить ipsec

Загрузите соединение:

# ipsec auto --add mytunnel

Установите туннель:

# ipsec auto --up mytunnel

Для автоматического запуска туннеля при запуске службы

ipsecдобавьте в определение соединения следующую строку:авто=старт

4.

5. Настройка VPN типа «сеть-сеть»

5. Настройка VPN типа «сеть-сеть»

Чтобы создать IPsec VPN типа «сеть-сеть», путем объединения двух сетей создается туннель IPsec между двумя хостами. Таким образом, хосты действуют как конечные точки, которые настроены на разрешение прохождения трафика из одной или нескольких подсетей. Поэтому вы можете думать о хосте как о шлюзе к удаленной части сети.

Конфигурация site-to-site VPN отличается от host-to-host VPN только тем, что в файле конфигурации необходимо указать одну или несколько сетей или подсетей.

Процедура

Скопируйте файл с конфигурацией вашего host-to-host VPN в новый файл, например:

# cp /etc/ipsec.d/ my_host-to-host.conf /etc/ipsec.d/ my_site-to-site .conf

Добавьте конфигурацию подсети в файл, созданный на предыдущем шаге, например:

подключение к моей подсети также=мойтуннель левая подсеть = 192. 0.1.0/24

правая подсеть=192.0.2.0/24

авто=старт

подключение mysubnet6

также=мойтуннель

левая подсеть=2001:db8:0:1::/64

правая подсеть=2001:db8:0:2::/64

авто=старт

# следующая часть конфигурационного файла одинакова как для соединений хост-хост, так и для соединений сайт-сайт:

подключение к туннелю

левый=@запад

слева=192.1.2.23

leftrsasigkey=0sAQOrlo+hOafUZDlCQmXFrje/oZm [...] W2n417C/4urYHQkCvuIQ==

rightid=@восток

справа = 192.1.2.45

rightrsasigkey=0sAQO3fwC6nSSGgt64DWiYZzuHbc4 [...] D/v8t5YTQ==

authby=rsasig

0.1.0/24

правая подсеть=192.0.2.0/24

авто=старт

подключение mysubnet6

также=мойтуннель

левая подсеть=2001:db8:0:1::/64

правая подсеть=2001:db8:0:2::/64

авто=старт

# следующая часть конфигурационного файла одинакова как для соединений хост-хост, так и для соединений сайт-сайт:

подключение к туннелю

левый=@запад

слева=192.1.2.23

leftrsasigkey=0sAQOrlo+hOafUZDlCQmXFrje/oZm [...] W2n417C/4urYHQkCvuIQ==

rightid=@восток

справа = 192.1.2.45

rightrsasigkey=0sAQO3fwC6nSSGgt64DWiYZzuHbc4 [...] D/v8t5YTQ==

authby=rsasig

4.6. Настройка удаленного доступа VPN

Дорожные воины — это путешествующие пользователи с мобильными клиентами и динамически назначаемым IP-адресом. Мобильные клиенты аутентифицируются с использованием сертификатов X.509.

В следующем примере показана конфигурация для IKEv2 и не используется протокол IKEv1 XAUTH.

На сервере:

конн роадварриорс

ikev2=настаивать

# поддержка (роуминг) клиентов MOBIKE (RFC 4555)

мобайк=да

фрагментация=да

слева=1. 2.3.4

# если есть доступ к локальной сети, включите это, иначе используйте 0.0.0.0/0

# левая подсеть=10.10.0.0/16

левая подсеть=0.0.0.0/0

leftcert=gw.example.com

левый идентификатор =% от сертификата

leftxauthserver=да

leftmodecfgserver=да

справа=%любой

# доверяйте нашему собственному сертификационному агентству

rightca=%такой же

# выбрать пул IP-адресов для назначения удаленным пользователям

# 100.64.0.0/16 предотвращает конфликты RFC1918, когда удаленные пользователи находятся за NAT

правильный адресный пул = 100.64.13.100-100.64.13.254

# если вы хотите, чтобы удаленные клиенты использовали некоторые локальные DNS-зоны и серверы

модекфгднс="1.2.3.4, 5.6.7.8"

modecfgdomains="internal.company.com, корпорация"

rightxauthclient=да

rightmodecfgclient=да

authby=rsasig

# опционально, запустить идентификатор клиента X.509 через pam, чтобы разрешить или запретить

# pam-авторизовать=да

# загрузить соединение, не инициировать

авто=добавить

# убить исчезнувших дорожных воинов

dpddelay=1м

dpdtimeout=5м

dpdaction=очистить

2.3.4

# если есть доступ к локальной сети, включите это, иначе используйте 0.0.0.0/0

# левая подсеть=10.10.0.0/16

левая подсеть=0.0.0.0/0

leftcert=gw.example.com

левый идентификатор =% от сертификата

leftxauthserver=да

leftmodecfgserver=да

справа=%любой

# доверяйте нашему собственному сертификационному агентству

rightca=%такой же

# выбрать пул IP-адресов для назначения удаленным пользователям

# 100.64.0.0/16 предотвращает конфликты RFC1918, когда удаленные пользователи находятся за NAT

правильный адресный пул = 100.64.13.100-100.64.13.254

# если вы хотите, чтобы удаленные клиенты использовали некоторые локальные DNS-зоны и серверы

модекфгднс="1.2.3.4, 5.6.7.8"

modecfgdomains="internal.company.com, корпорация"

rightxauthclient=да

rightmodecfgclient=да

authby=rsasig

# опционально, запустить идентификатор клиента X.509 через pam, чтобы разрешить или запретить

# pam-авторизовать=да

# загрузить соединение, не инициировать

авто=добавить

# убить исчезнувших дорожных воинов

dpddelay=1м

dpdtimeout=5м

dpdaction=очистить В мобильном клиенте, устройстве дорожного воина, используйте небольшую вариацию предыдущей конфигурации:

подключение к vpn-серверу

ikev2=настаивать

# подбираем наш динамический IP

слева=%defaultroute

левая подсеть=0. 0.0.0/0

leftcert=мое имя.example.com

левый идентификатор =% от сертификата

leftmodecfgclient=да

# право также может быть DNS-именем хоста

справа=1.2.3.4

# если требуется доступ к удаленной локальной сети, включите это, иначе используйте 0.0.0.0/0

# правая подсеть=10.10.0.0/16

правая подсеть = 0.0.0.0/0

фрагментация=да

# доверяйте нашему собственному сертификационному агентству

rightca=%такой же

authby=rsasig

# разрешить сужение до предлагаемого назначенного IP-адреса сервера и удаленной подсети

сужение=да

# поддержка (роуминг) клиентов MOBIKE (RFC 4555)

мобайк=да

# инициируем подключение

авто=старт

0.0.0/0

leftcert=мое имя.example.com

левый идентификатор =% от сертификата

leftmodecfgclient=да

# право также может быть DNS-именем хоста

справа=1.2.3.4

# если требуется доступ к удаленной локальной сети, включите это, иначе используйте 0.0.0.0/0

# правая подсеть=10.10.0.0/16

правая подсеть = 0.0.0.0/0

фрагментация=да

# доверяйте нашему собственному сертификационному агентству

rightca=%такой же

authby=rsasig

# разрешить сужение до предлагаемого назначенного IP-адреса сервера и удаленной подсети

сужение=да

# поддержка (роуминг) клиентов MOBIKE (RFC 4555)

мобайк=да

# инициируем подключение

авто=старт 4.7. Настройка ячеистой сети VPN

Ячеистая сеть VPN, также известная как «любой-к-любому» VPN, представляет собой сеть, в которой все узлы взаимодействуют с использованием IPsec . Конфигурация допускает исключения для узлов, которые не могут использовать IPsec . Ячеистая сеть VPN может быть настроена двумя способами:

Ячеистая сеть VPN может быть настроена двумя способами:

- Требовать

IPsec. - Предпочесть

IPsec, но разрешить откат к обмену открытым текстом.

Аутентификация между узлами может основываться на сертификатах X.509 или расширениях безопасности DNS (DNSSEC).

В следующей процедуре используются сертификаты X.509. Эти сертификаты могут быть сгенерированы с использованием любой системы управления центром сертификации (CA), например, системы сертификатов Dogtag. Dogtag предполагает, что сертификаты для каждого узла доступны в формате PKCS #12 (файлы .p12), которые содержат закрытый ключ, сертификат узла и сертификат корневого ЦС, используемые для проверки сертификатов X других узлов.509 сертификатов.

Каждый узел имеет одинаковую конфигурацию, за исключением сертификата X.509. Это позволяет добавлять новые узлы без перенастройки каких-либо из существующих узлов в сети. Для файлов PKCS #12 требуется «понятное имя», для которого мы используем имя «узел», чтобы файлы конфигурации, ссылающиеся на понятное имя, могли быть идентичными для всех узлов.

Предпосылки

-

Установлен Libreswan, и на каждом узле запущена службаipsec.

Процедура

На каждом узле импортируйте файлы PKCS #12. Для этого шага требуется пароль, используемый для создания файлов PKCS #12:

# ipsec import nodeXXX.p12

Создайте следующие три определения подключения для

IPsec требуется(частный),IPsec дополнительный(частный или открытый) иНет IPsec(чистый) профили:# кот /etc/ipsec.d/mesh.conf соединение ясно авто=по запросу тип = сквозной authby=никогда слева=%defaultroute справа=%группа конн частный авто=по запросу тип = транспорт authby=rsasig отказшунт=падение переговорыхант=дроп # левый слева=%defaultroute левыйсерт=узелXXXX левый идентификатор =% от сертификата leftrsasigkey=%сертификат # правильно rightrsasigkey=%сертификат rightid=%fromcert справа =% оппортунистическая группа conn private-or-clear авто=по запросу тип = транспорт authby=rsasig отказшунт = сквозной переговорыхант = сквозной # левый слева=%defaultroute левыйсерт=узелXXXX левый идентификатор =% от сертификата leftrsasigkey=%сертификат # правильно rightrsasigkey=%сертификат rightid=%fromcert справа =% оппортунистическая группаДобавьте IP-адрес сети в соответствующую категорию.

Например, если все узлы находятся в сети 10.15.0.0/16 и все узлы должны использовать шифрование

Например, если все узлы находятся в сети 10.15.0.0/16 и все узлы должны использовать шифрование IPsec:# эхо "10.15.0.0/16" >> /etc/ipsec.d/policies/private

Чтобы разрешить определенным узлам, например, 10.15.34.0/24, работать с

IPsecи без него, добавьте эти узлы в группу private-or-clear, используя:# эхо "10.15.34.0/24" >> /etc/ipsec.d/policies/private-or-clear

Чтобы определить хост, например, 10.15.1.2, который не поддерживает

IPsecв группу очистки, используйте:# эхо "10.15.1.2/32" >> /etc/ipsec.d/policies/clear

Файлы в каталоге

/etc/ipsec.d/policiesможно создавать из шаблона для каждого нового узла или предоставлять с помощью Puppet или Ansible.Обратите внимание, что каждый узел имеет один и тот же список исключений или разные ожидания потока трафика. Таким образом, два узла могут не иметь возможности обмениваться данными, поскольку одному требуется

IPsec, а другому нельзя использоватьIPsec.

Перезапустите узел, чтобы добавить его в настроенную сетку:

# systemctl перезапустить ipsec

Когда вы закончите с добавлением узлов, команды

pingбудет достаточно, чтобы открыть туннельIPsec. Чтобы увидеть, какие туннели открыты узлом:# ipsec trafficstatus

4.8. Развертывание IPsec VPN, совместимого с FIPS

Используйте эту процедуру для развертывания совместимого с FIPS решения IPsec VPN на основе Libreswan.Следующие шаги также позволяют определить, какие криптографические алгоритмы доступны, а какие отключены для Libreswan в режиме FIPS.

Предпосылки

- Репозиторий

AppStreamвключен.

Процедура

Установите пакеты

libreswan:# yum установить libreswan

Если вы переустанавливаете

Libreswan, удалите его старую базу данных NSS:# systemctl остановить ipsec # rm /var/lib/ipsec/nss/*db

Запустите службу

ipsecи включите автоматический запуск службы при загрузке:# systemctl включить ipsec --now

Настройте брандмауэр, чтобы разрешить порты 500 и 4500/UDP для протоколов IKE, ESP и AH, добавив службу

ipsec:# firewall-cmd --add-service="ipsec" # firewall-cmd --runtime-to-permanent

Переключите систему в режим FIPS:

# fips-mode-setup --enable

Перезагрузите систему, чтобы ядро могло переключиться в режим FIPS:

# перезагрузка

Проверка

Чтобы убедиться, что Libreswan работает в режиме FIPS:

# ipsec whack --fipsstatus 000 Режим FIPS включен

В качестве альтернативы проверьте записи для устройства

ipsecв журналеsystemd:$ журналctl -u ipsec .

..

22 января 11:26:50 localhost.localdomain pluto[3076]: Режим FIPS: ДА

..

22 января 11:26:50 localhost.localdomain pluto[3076]: Режим FIPS: ДА Чтобы увидеть доступные алгоритмы в режиме FIPS:

# ipsec pluto --selftest 2>&1 | голова -6 Инициализация NSS с использованием базы данных для чтения и записи "sql:/var/lib/ipsec/nss" Режим FIPS: ДА Инициализирована криптобиблиотека NSS Режим FIPS включен для демона pluto Библиотека NSS работает в режиме FIPS. Поддержка целостности FIPS HMAC [отключено]

Чтобы запросить отключенные алгоритмы в режиме FIPS:

# ipsec pluto --selftest 2>&1 | grep отключен Алгоритм шифрования CAMELLIA_CTR отключен; не соответствует FIPS Алгоритм шифрования CAMELLIA_CBC отключен; не соответствует FIPS Алгоритм шифрования NULL отключен; не соответствует FIPS Алгоритм шифрования CHACHA20_POLY1305 отключен; не соответствует FIPS Хэш-алгоритм MD5 отключен; не соответствует FIPS Алгоритм PRF HMAC_MD5 отключен; не соответствует FIPS Алгоритм PRF AES_XCBC отключен; не соответствует FIPS Алгоритм целостности HMAC_MD5_96 отключен; не соответствует FIPS Алгоритм целостности HMAC_SHA2_256_TRUNCBUG отключен; не соответствует FIPS Алгоритм целостности AES_XCBC_96 отключен; не соответствует FIPS Алгоритм DH MODP1536 отключен; не соответствует FIPS Алгоритм DH Dh41 отключен; не соответствует FIPS

Чтобы вывести список всех разрешенных алгоритмов и шифров в режиме FIPS:

# ipsec pluto --selftest 2>&1 | grep ESP | grep FIPS | sed "s/^.

*ФИПС//"

aes_ccm, aes_ccm_c

aes_ccm_b

aes_ccm_a

NSS(CBC) 3des

NSS(GCM) aes_gcm, aes_gcm_c

NSS(GCM) aes_gcm_b

NSS(GCM) aes_gcm_a

NSS(CTR) aesctr

NSS (CBC) aes

aes_gmac

NSS ша, ша1, ша1_96, hmac_ша1

NSS sha512, sha2_512, sha2_512_256, hmac_sha2_512

NSS sha384, sha2_384, sha2_384_192, hmac_sha2_384

NSS sha2, sha256, sha2_256, sha2_256_128, hmac_sha2_256

aes_cmac

нулевой

NSS(MODP) ноль, dh0

NSS(MODP) dh24

NSS(MODP) 25 дх.х.

NSS(MODP) dh26

NSS(MODP) dh27

NSS(MODP) dh28

NSS(ECP) ecp_256, ecp256

NSS(ECP) ecp_384, ecp384

NSS(ECP) ecp_521, ecp521

*ФИПС//"

aes_ccm, aes_ccm_c

aes_ccm_b

aes_ccm_a

NSS(CBC) 3des

NSS(GCM) aes_gcm, aes_gcm_c

NSS(GCM) aes_gcm_b

NSS(GCM) aes_gcm_a

NSS(CTR) aesctr

NSS (CBC) aes

aes_gmac

NSS ша, ша1, ша1_96, hmac_ша1

NSS sha512, sha2_512, sha2_512_256, hmac_sha2_512

NSS sha384, sha2_384, sha2_384_192, hmac_sha2_384

NSS sha2, sha256, sha2_256, sha2_256_128, hmac_sha2_256

aes_cmac

нулевой

NSS(MODP) ноль, dh0

NSS(MODP) dh24

NSS(MODP) 25 дх.х.

NSS(MODP) dh26

NSS(MODP) dh27

NSS(MODP) dh28

NSS(ECP) ecp_256, ecp256

NSS(ECP) ecp_384, ecp384

NSS(ECP) ecp_521, ecp521

4.9. Защита базы данных IPsec NSS паролем

По умолчанию служба IPsec создает базу данных служб сетевой безопасности (NSS) с пустым паролем при первом запуске. Добавьте защиту паролем, выполнив следующие действия.

Предпосылки

- Каталог

/var/lib/ipsec/nss/содержит файлы базы данных NSS.

Процедура

Включите защиту паролем для базы данных

NSSдляLibreswan:# certutil -N -d sql:/var/lib/ipsec/nss Введите пароль или PIN-код для «БД сертификатов NSS»: Введите пароль, который будет использоваться для шифрования ваших ключей.

Пароль должен быть не менее 8 символов,

и должен содержать хотя бы один неалфавитный символ.

Введите новый пароль:

Пароль должен быть не менее 8 символов,

и должен содержать хотя бы один неалфавитный символ.

Введите новый пароль: Создайте файл

/etc/ipsec.d/nsspassword, содержащий пароль, который вы установили на предыдущем шаге, например:# кот /etc/ipsec.d/nsspassword База данных сертификатов NSS: MyStrongPasswordHere

Обратите внимание, что файл

nsspasswordиспользует следующий синтаксис:token_1_name:the_password token_2_name:the_password

Программный токен NSS по умолчанию —

NSS Certificate DB.Если ваша система работает в режиме FIPS, имя токена —NSS FIPS 140-2 Certificate DB.В зависимости от вашего сценария запустите или перезапустите службу

ipsecпосле завершения файлаnsspassword:# systemctl перезапуск ipsec

Проверка

Убедитесь, что служба

ipsecзапущена после того, как вы добавили непустой пароль в ее базу данных NSS:# статус systemctl ipsec ● IP-сек.

служба — демон протокола обмена ключами в Интернете (IKE) для IPsec

Загружено: загружено (/usr/lib/systemd/system/ipsec.service; включено; предустановка поставщика: отключить>

Активный: активный (работает)...

служба — демон протокола обмена ключами в Интернете (IKE) для IPsec

Загружено: загружено (/usr/lib/systemd/system/ipsec.service; включено; предустановка поставщика: отключить>

Активный: активный (работает)... При необходимости проверьте наличие в журнале

Journalзаписей, подтверждающих успешную инициализацию:# журналctl -u ipsec ... pluto [6214]: Инициализация NSS с использованием базы данных для чтения и записи "sql:/var/lib/ipsec/nss" pluto[6214]: Пароль NSS из файла "/etc/ipsec.d/nsspassword» для токена «БД сертификатов NSS» длиной 20, переданного в NSS pluto[6214]: инициализирована криптобиблиотека NSS ...

4.10. Настройка IPsec VPN для использования TCP

Libreswan поддерживает TCP-инкапсуляцию пакетов IKE и IPsec, как описано в RFC 8229. С помощью этой функции вы можете установить IPsec VPN в сетях, которые предотвращают передачу трафика через UDP и Encapsulating Security Payload (ESP). Вы можете настроить VPN-серверы и клиенты для использования TCP либо в качестве резервного, либо в качестве основного транспортного протокола VPN.Поскольку инкапсуляция TCP требует больших затрат на производительность, используйте TCP в качестве основного протокола VPN только в том случае, если UDP постоянно заблокирован в вашем сценарии.

Вы можете настроить VPN-серверы и клиенты для использования TCP либо в качестве резервного, либо в качестве основного транспортного протокола VPN.Поскольку инкапсуляция TCP требует больших затрат на производительность, используйте TCP в качестве основного протокола VPN только в том случае, если UDP постоянно заблокирован в вашем сценарии.

Процедура

Добавьте следующую опцию в файл

/etc/ipsec.confв разделеconfig setup:слушать TCP = да

Чтобы использовать инкапсуляцию TCP в качестве запасного варианта, когда первая попытка через UDP не удалась, добавьте следующие два параметра в определение подключения клиента:

включить-TCP = откат TCP-удаленный порт = 4500

В качестве альтернативы, если вы знаете, что UDP заблокирован навсегда, используйте следующие параметры в конфигурации подключения клиента:

включить TCP = да tcp-remoteport=4500

4.

11. Настройка аппаратной разгрузки ESP на облигации для ускорения соединения IPsec

11. Настройка аппаратной разгрузки ESP на облигации для ускорения соединения IPsec

Разгрузка Encapsulation Security Payload (ESP) на оборудование ускоряет соединения IPsec. Если вы используете сетевое соединение для аварийного переключения, требования и процедура настройки аппаратной разгрузки ESP отличаются от тех, которые используются для обычного устройства Ethernet. Например, в этом сценарии вы включаете поддержку разгрузки на соединении, и ядро применяет настройки к портам соединения.

Предпосылки

- Все сетевые карты в связке поддерживают аппаратную разгрузку ESP.

- Сетевой драйвер поддерживает аппаратную разгрузку ESP на связанном устройстве. В RHEL эту функцию поддерживает только драйвер

ixgbe. - Бонд настроен и работает.

- Связь использует режим

активно-резервный. Драйвер связывания не поддерживает другие режимы для этой функции. - Соединение IPsec настроено и работает.

Процедура

Включите поддержку аппаратной разгрузки ESP в сетевом соединении:

#

подключение nmcli изменить bond0 ethtool.feature-esp-hw-offload наЭта команда включает поддержку аппаратной разгрузки ESP для соединения

bond0.Повторно активируйте соединение

bond0:#

соединение nmcli вверх bond0Отредактируйте файл конфигурации Libreswan в папке

/etc/ipsec.d/каталог подключения, которое должно использовать аппаратную разгрузку ESP, и добавьте операторnic-offload=yesк записи подключения:соединение пример ... nic-offload=даПерезапустите службу

ipsec:#

systemctl перезапуск ipsec

Проверка

Отобразить активный порт бонда:

#

grep "В настоящее время активное подчиненное устройство" /proc/net/bonding/ bond0В настоящее время активное подчиненное устройство: enp1s0Отобразите счетчики

tx_ipsecиrx_ipsecактивного порта:#

ethtool enp1s0 | egrep "_ipsec"tx_ipsec: 10 rx_ipsec: 10Направлять трафик через туннель IPsec.

Например, пропингуйте удаленный IP-адрес:

Например, пропингуйте удаленный IP-адрес:#

ping -c 5 удаленный_ip_адресСнова отобразите счетчики

tx_ipsecиrx_ipsecактивного порта:#

ethtool enp1s0 | egrep "_ipsec"tx_ipsec: 15 rx_ipsec: 15Если значения счетчика увеличились, работает аппаратная разгрузка ESP.

4.12. Настройка соединений IPsec, которые отказываются от общесистемных политик шифрования

Переопределение общесистемных политик шифрования для соединения

Общесистемные криптографические политики RHEL создают специальное соединение с именем %default .Это соединение содержит значения по умолчанию для параметров ikev2 , esp и ike . Однако вы можете переопределить значения по умолчанию, указав указанную опцию в файле конфигурации соединения.

Например, следующая конфигурация разрешает подключения, использующие IKEv1 с AES и SHA-1 или SHA-2, а также IPsec (ESP) с AES-GCM или AES-CBC:

подключение MyExample ... ikev2=никогда ike=aes-sha2,aes-sha1;modp2048 esp = aes_gcm, aes-sha2, aes-sha1 ...

Обратите внимание, что AES-GCM доступен для IPsec (ESP) и для IKEv2, но не для IKEv1.

Отключение общесистемных политик шифрования для всех подключений

Чтобы отключить общесистемные политики шифрования для всех подключений IPsec, закомментируйте следующую строку в файле /etc/ipsec.conf :

включить /etc/crypto-policies/back-ends/libreswan.config

Затем добавьте параметр ikev2=never в файл конфигурации подключения.

4.13. Устранение неполадок конфигураций IPsec VPN

Проблемы, связанные с настройками IPsec VPN, чаще всего возникают по нескольким основным причинам. Если вы столкнулись с такими проблемами, вы можете проверить, соответствует ли причина проблемы одному из следующих сценариев, и применить соответствующее решение.

Основные способы устранения неполадок подключения

Большинство проблем с VPN-подключениями возникают в новых развертываниях, где администраторы настроили конечные точки с несоответствующими параметрами конфигурации. Также рабочая конфигурация может внезапно перестать работать, часто из-за вновь введенных несовместимых значений. Это может быть результатом изменения конфигурации администратором. Кроме того, администратор мог установить обновление микропрограммы или пакетное обновление с другими значениями по умолчанию для определенных параметров, таких как алгоритмы шифрования.

Также рабочая конфигурация может внезапно перестать работать, часто из-за вновь введенных несовместимых значений. Это может быть результатом изменения конфигурации администратором. Кроме того, администратор мог установить обновление микропрограммы или пакетное обновление с другими значениями по умолчанию для определенных параметров, таких как алгоритмы шифрования.

Чтобы убедиться, что VPN-подключение IPsec установлено:

# ipsec trafficstatus 006 #8: "vpn.пример.com"[1] 192.0.2.1, type=ESP, add_time=1595296930, inBytes=5999, outBytes=3231, аренда=100.64.13.5/32

Если вывод пуст или не показывает запись с именем соединения, туннель не работает.

Чтобы убедиться, что проблема в соединении:

Перезагрузите соединение vpn.example.com :

# ipsec auto --add vpn.example.com 002 добавлено описание подключения "vpn.example.ком"

Затем инициируйте VPN-подключение:

# ipsec auto --up vpn.

example.com

example.com

Проблемы, связанные с брандмауэром

Наиболее распространенная проблема заключается в том, что брандмауэр на одной из конечных точек IPsec или на маршрутизаторе между конечными точками отбрасывает все пакеты обмена ключами в Интернете (IKE).

Для IKEv2 вывод, подобный следующему примеру, указывает на проблему с брандмауэром:

# ipsec auto --up vpn.Например.com 181 "vpn.example.com"[1] 192.0.2.2 #15: запуск IKEv2 IKE SA 181 "vpn.example.com"[1] 192.0.2.2 #15: STATE_PARENT_I1: отправлено v2I1, ожидается v2R1 010 "vpn.example.com"[1] 192.0.2.2 #15: STATE_PARENT_I1: повторная передача; будет ждать ответа 0,5 секунды 010 "vpn.example.com"[1] 192.0.2.2 #15: STATE_PARENT_I1: повторная передача; будет ждать ответа 1 секунду 010 "vpn.example.com"[1] 192.0.2.2 #15: STATE_PARENT_I1: повторная передача; будет ждать 2 секунды для ...

Для IKEv1 вывод инициирующей команды выглядит следующим образом:

# ipsec auto --up vpn.

Например.com

002 "vpn.example.com" №9: запуск основного режима

102 "vpn.example.com" #9: STATE_MAIN_I1: отправлен MI1, ожидается MR1

010 "vpn.example.com" #9: STATE_MAIN_I1: повторная передача; будет ждать ответа 0,5 секунды

010 "vpn.example.com" #9: STATE_MAIN_I1: повторная передача; будет ждать ответа 1 секунду

010 "vpn.example.com" #9: STATE_MAIN_I1: повторная передача; будет ждать ответа 2 секунды

...

Например.com