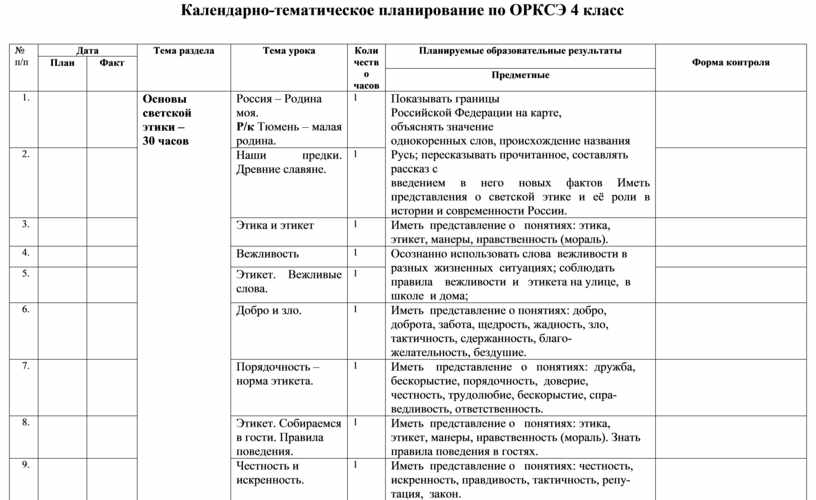

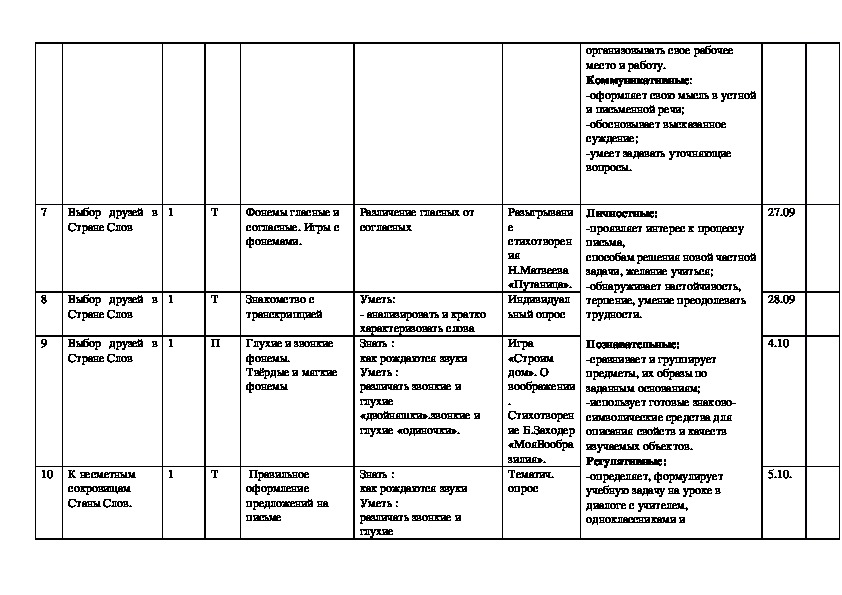

Расшифровка КТП — Статьи Энерготехмонтаж

КТП в электрике расшифровывается как «комплектная трансформаторная подстанция». Эти установки относятся к категории вводно-распределительных. Об особенностях данных установок мы расскажем в данной статье.

Определение КТП

КТП — это один из основных компонентов системы электроснабжпения. Данные установки используются для приема, преобразования и последующего распределения электроэнергии. При этом они обеспечивают минимальные потери в электрических проводниках.

Главной особенностью КТП является комплектность — это означает, что все рабочие блоки и устройства подстанции уже собраны в единую систему и готовы к подключению к питающей сети и эксплуатации. Конструкция, которая включает в себя корпус, приборы для преобразования электроэнергии, коммутационное оборудование и измерительные устройства, обычно доставляется к месту монтажа в готовом или частично собранном виде. Это позволяет снизить временные затраты на установку, упростить и ускорить ввод КТП в эксплуатацию.

Назначение КТП

Современные КТП решают три основные задачи:

Принимают электроэнергию с линий электропередач (ЛЭП). Это трехфазный переменный электрический ток с напряжением 6 или 10 кВ с промышленной частотой в 50–60 Гц.

Преобразуют ток для потребителей. На выходе его напряжение составляет 380 В (0,4 КВ) с частотой в 50–60 Гц. Для бытовых потребителей выделяется одна фаза из трех.

Распределяют энергию между потребителями по кольцевой (непрерывная распределительная магистраль в виде замкнутого контура) или радиальной схеме подключения.

КТП — это установки, которые предназначены для обеспечения энергией объектов с высокими и средними показателями энергопотребления, в том числе:

для строек;

промышленных объектов: производящих, добывающих;

крупных жилых объектов: микрорайонов, сел;

коммунальных и муниципальных хозяйств;

объектов сельского хозяйства: ферм и других объектов.

Преимуществом комплектных трансформаторных подстанций является возможность подбора комплектаций, что особенно важно для адаптации нагрузки под объект. Вторым плюсом является корпус, который позволяет использовать устройства в широком спектре климатических условий и защищает находящееся внутри оборудование от негативных факторов среды.

Условия эксплуатации КТП

Чтобы добиться минимальных показателей энергопотерь при использовании КТП, их необходимо устанавливать с учетом требований ГОСТ 15150 У (для умеренного климата) или УХЛ (для умеренно-холодного климата). Только в этом случае возможна эксплуатация подстанций с высокой эффективностью. Использование КТП возможно при выполнении следующих условий:

Температурный режим: от -60℃ до + 45℃ для преобразователей с масляной изоляцией и от -1℃ до +40℃ – с сухой.

Показатели атмосферного давления: от 86 до 106 кПа.

Влажность воздуха — не выше 80% при температурном показателе до +20℃.

Порывы ветра до 36 м/с.

Высота над уровнем моря — до 1 км. Данное ограничение иногда нарушается, но в этом случае производители могут заявить о несоответствии условий требованиям эксплуатации. Соответственно, гарантийные обязательства на такие случаи распространяться не будут.

Существует также ряд ограничений, при которых эксплуатация комплектных трансформаторных подстанций не допускается. К их числу относятся:

установка в сейсмически активной зоне;

использование во взрывоопасной среде;

наличие в воздухе токопроводящей пыли;

высокое содержание в воздухе химических соединений и паров, которые могут повредить корпус и изоляцию КТП.

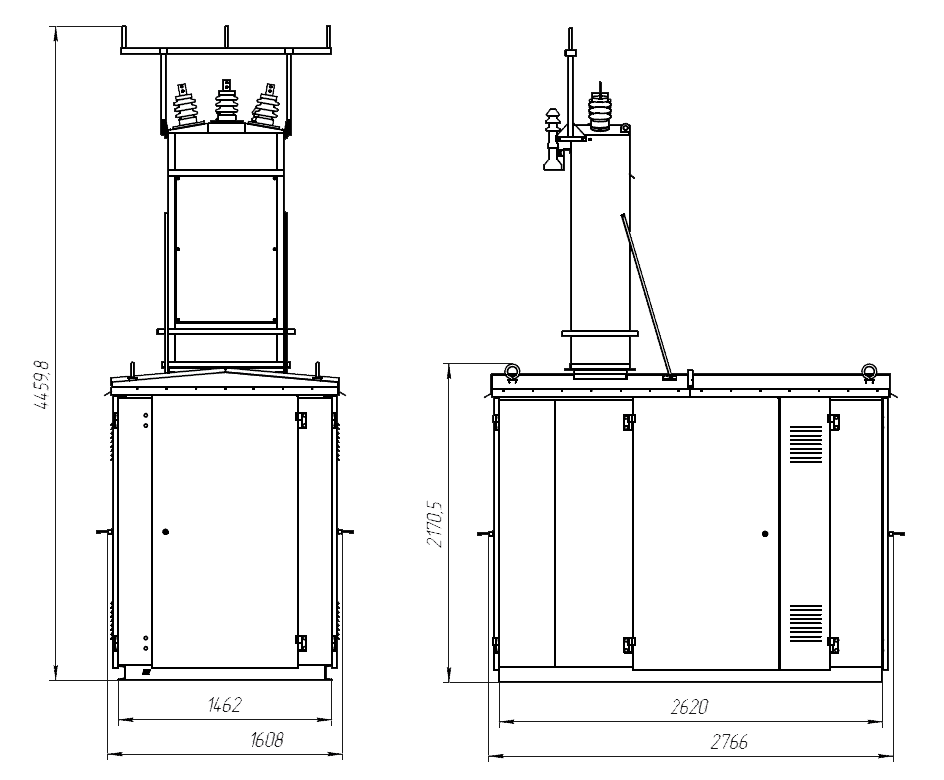

Отдельного упоминания заслуживают условия установки подстанции. КТП поставляется в собранном или частично собранном виде, а ее корпус оснащается приспособлениями для перевозки и такелажных работ. Установка подстанции возможна только на ровное прочное основание из кирпича или бетона. До проведения пусконаладочных работ обязательно выполняется проверка всех устройств и узлов КТП. Производители определяют оптимальный срок службы подстанции в 25 лет.

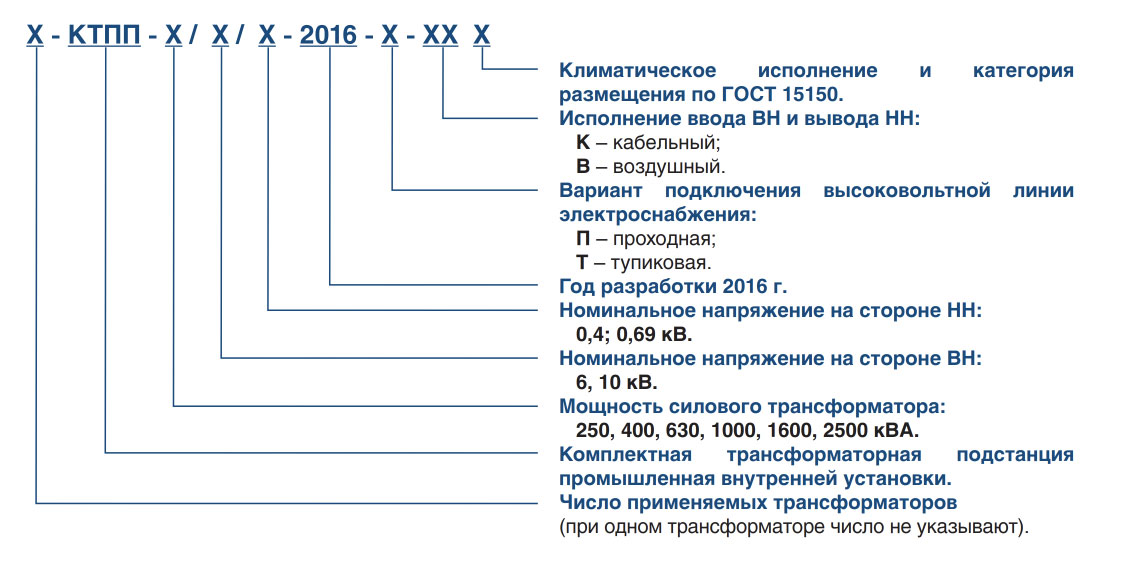

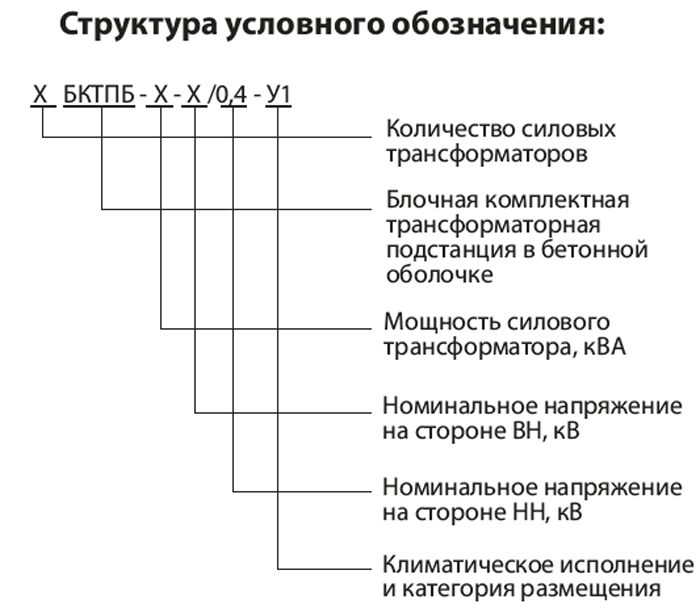

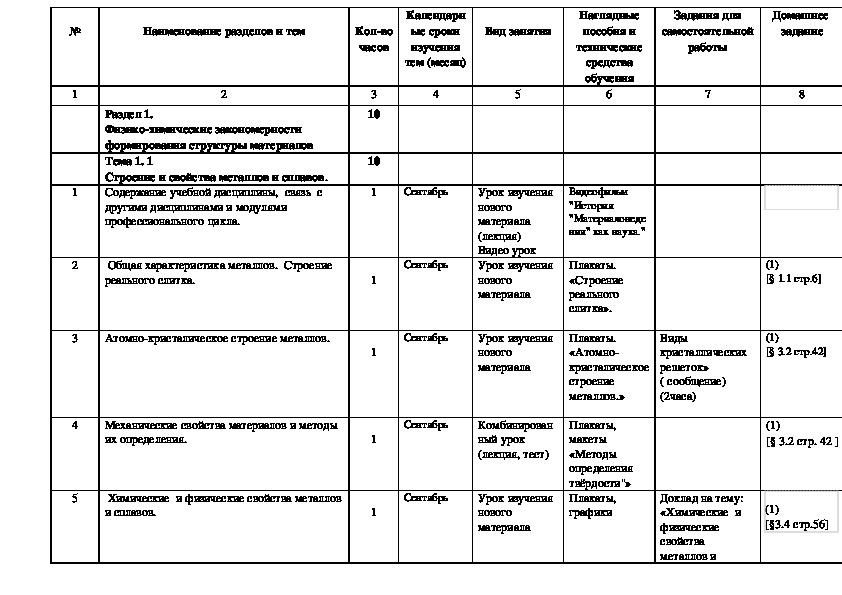

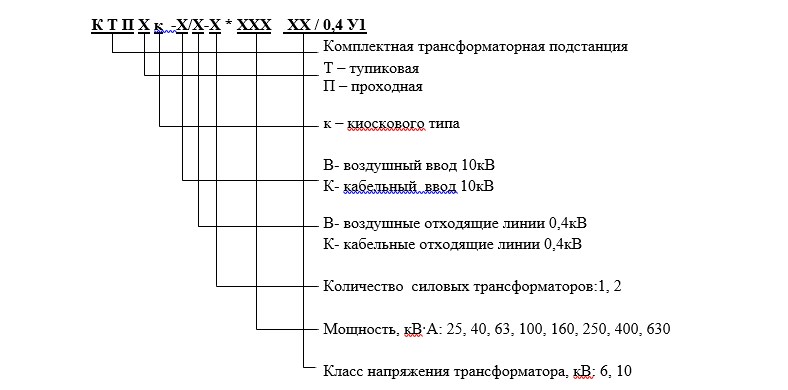

Расшифровка условных обозначений КТП

Они не являются жёстко стандартизированными, поэтому производители могут по своему усмотрению добавлять или убирать некоторые данные. В большинстве случаев в условных обозначениях содержатся сведения:

о типе исполнения;

типе подключения;

мощности трансформатора;

буквенном обозначении изделия;

классификации ввода со стороны ВН;

классификации вывода со стороны НН;

числе применяемых трансформаторов;

номинальных показателях напряжения ВН;

номинальных показателях напряжения НН;

климатической реализации по ГОСТ 15150 и категории размещения.

Разновидности КТП

Существует несколько вариантов классификаций, в которых за основу берется один из признаков.

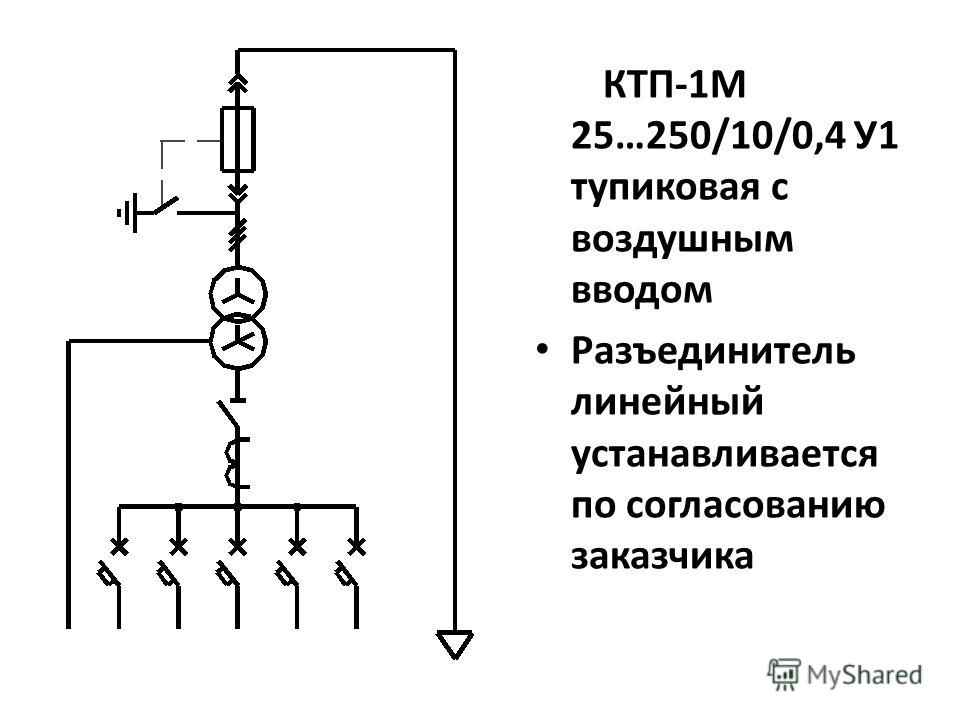

По типу присоединения к магистрали электропередачи различают:

тупиковые КТП – они могут подключаться только к одной ЛЭП;

проходные КТП – в них энергия поступает из двух магистралей.

По типу исполнения вводов и выводов различают:

воздушные;

кабельные.

По количеству трансформаторов тока выделяют:

По типу обслуживания выделяют:

Первые применяются для более крупных объектов, но отличаются большими габаритами. Вторые, напротив, являются более бюджетными и компактными вариантами. При этом из-за ограниченной мощности они используются для обеспечения энергией небольших предприятий или частных хозяйств.

По назначению выделяют:

В данном случае классификация аналогична видам трансформаторов. КТП первого типа на выходе обеспечивают более низкое напряжение из высоковольтных линий электропитания. Подстанции второго типа, напротив, преобразуют высокое первичное напряжение в более низкое вторичное

Наиболее широкой является классификация по типу установки. Согласно ей выделяют:

Мачтовые (КТПМ) и столбовые (КТПС) подстанции. Это однотрансформаторные модели, которые предназначены для монтажа на опорах ЛЭП на высоте до 7 м от земли. Они устанавливаются на улице в регионах с умеренным климатом и обычно служат для обеспечения электроэнергией небольших частных или промышленных объектов. Мощность установок может варьироваться от 25 до 250 кВт. Трансформаторы в таких КТП в обязательном порядке оснащаются предохранителями и разрядниками, а на все отходящие линии устанавливаются дистанционные распределители и автоматические выключатели.

Внутрицеховые. Как и следует из назнвания, устанавливаются данные КТП непосредственно в промышленных помещениях. Диапазон мощности у них составляет от 630 до 2500 кВт. В этих установках могут использоваться 1 или 2 трансформатора как сухого, так и масляного типа. Корпус представляет собой металлический шкаф с запорными секциями. Особенностью данных КТП является возможность расположения в непосредственной близости от работающего оборудования.

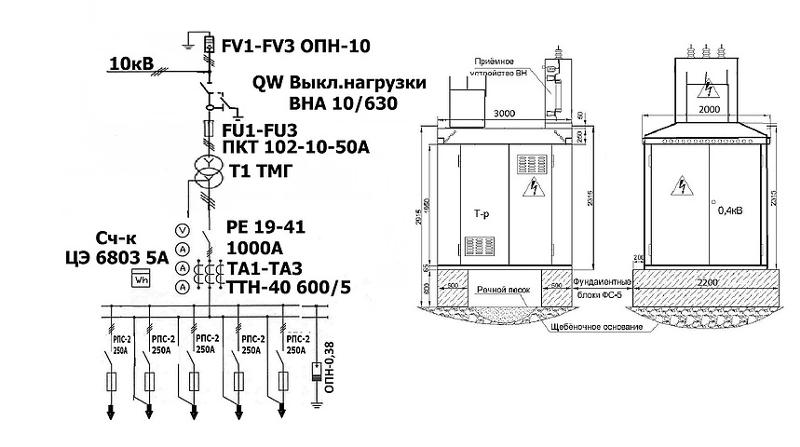

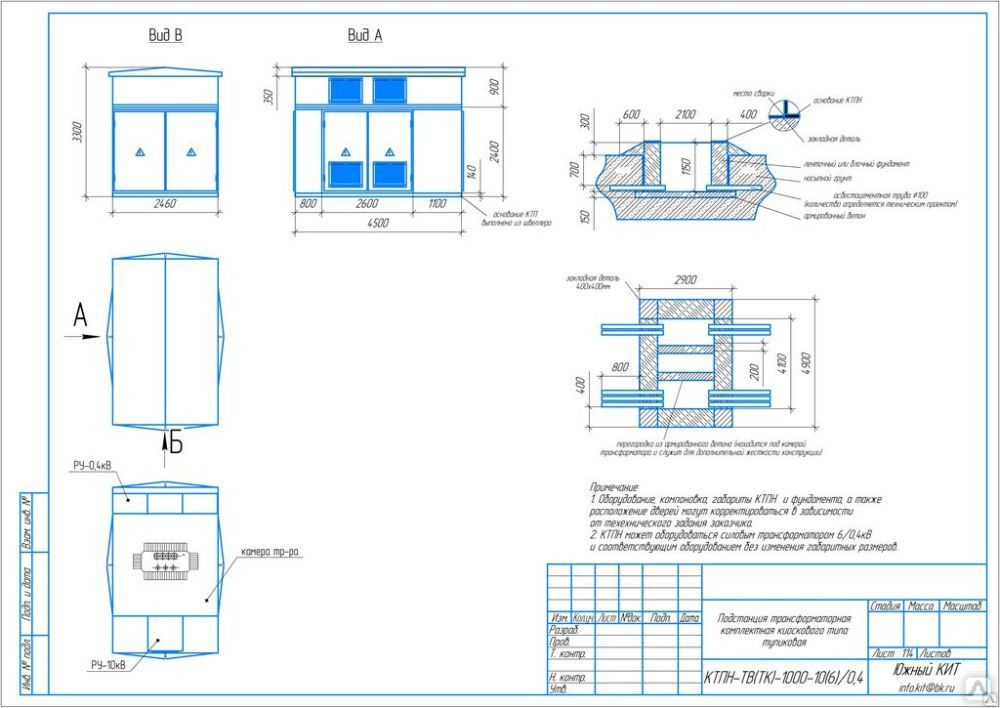

Киосковые. Они предназначены для размещения на открытом воздухе. Чаще всего их используют для эффективного снабжения электроэнергией небольших промышленных, жилых и сельскохозяйственных объектов. Диапазон мощности — 25–2500 кВА. В данных КТП допустимо использование одного или двух трансформаторов сухого или масляного типа. Особенность данных КТП — компактность и возможность установки на улице.

Шкафные.

Они чаще всего применяются для обеспечения энергией небольших объектов, например сел и фермерских хозяйств. Диапазон мощности сравнительно мал — от 16 до 250 кВА. Трансформатор в данных КТП всегда один: сухого или масляного типа. Преимущества — возможность монтажа на улице и небольшие габариты.

Они чаще всего применяются для обеспечения энергией небольших объектов, например сел и фермерских хозяйств. Диапазон мощности сравнительно мал — от 16 до 250 кВА. Трансформатор в данных КТП всегда один: сухого или масляного типа. Преимущества — возможность монтажа на улице и небольшие габариты. Передвижные. Они преимущественно используются горноразрабатывающими и добывающими предприятиями. Диапазон мощности широкий — от 250 до 1000 кВА. Трансформаторы — 1 или 2, масляного или сухого типа. Ключевой особенностью данных КТП является корпус, снабженный «салазками». Он обеспечивает не только защиту от факторов внешней среды, но и возможность перемещения подстанции в нужную точку.

Некоторые из перечисленных типов КТП могут выпускаться в утепленном исполнении. Такие подстанции могут применяться даже в регионах с холодным климатом и при сильных порывах ветра. Утепление производится с помощью сэндвич-панелей.

Мощность и тип КТП подбираются индивидуально в зависимости от особенностей и потребностей каждого объекта. Высоковольтные установки выпускаются в широком диапазоне мощностей, от 25 до 4000 кВА.

Преимущества КТП

Широкое распространение комплектные трансформаторные подстанции получили благодаря следующим особенностям:

Отсутствие проблем с конденсатом. В большинстве КТП предусмотрены окна или отверстия с регулируемыми жалюзи. Благодаря им в подстанции организована вентиляция, которая предотвращает конденсацию влаги.

Защита от проникновения. Во всех «крупных» КТП устанавливаются двери с антивандальным исполнением. Это позволяет исключить риск несанкционированного попадания в них людей.

Все двери и дверцы в КТП снабжаются специальными фиксаторами, которые не дают им самопроизвольно открываться и закрываться при установке и перемещении, а также под воздействием ветра.

В современных КТП всегда устанавливаются устройства, защищающие от перенапряжения.

В подстанциях предусмотрены электрические и механические блокираторы.

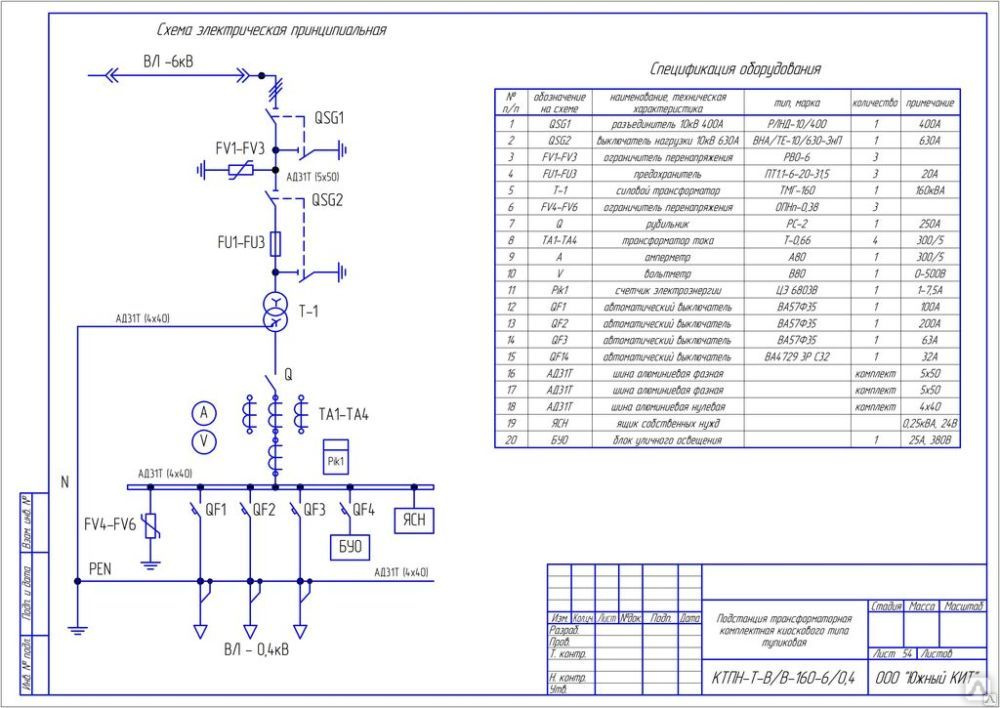

Комплектация КТП

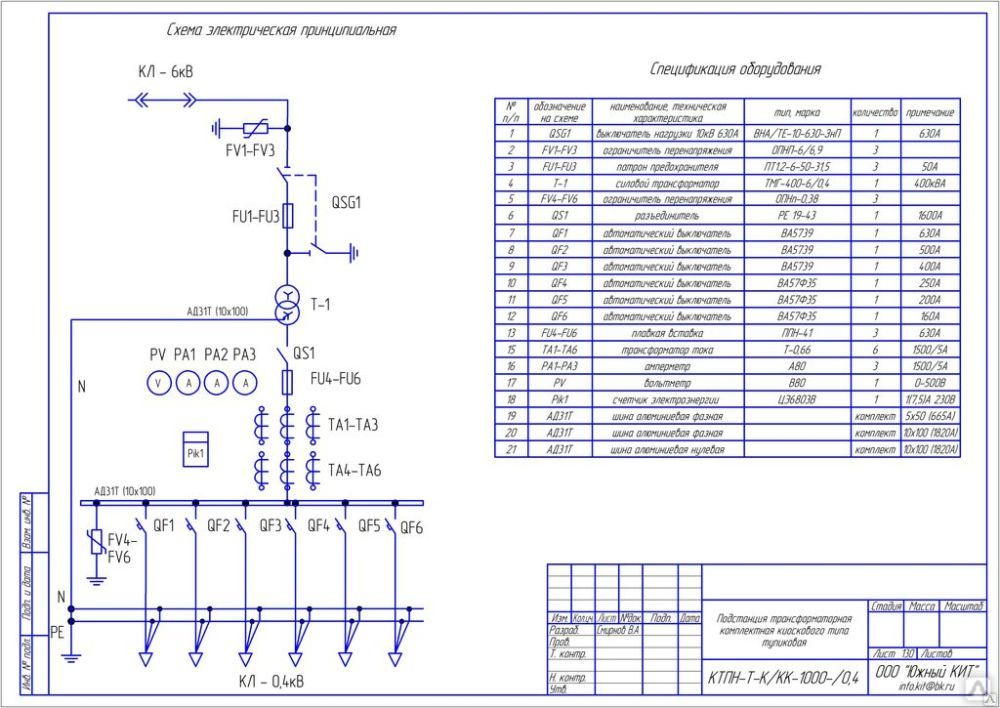

Она выбирается в зависимости от необходимой мощности подстанции, сферы ее применения, ее типа и функций. При этом существует типовая схема, которая в более или менее неизменном виде присутствует во всех КТП. Она включает в себя несколько модулей, объединенных в общую систему:

РУВН — распределительное устройство высокого напряжения 6 (10) кВ. Оно рассчитано на прием высокого напряжения, защиту оборудования от перенапряжений и аварийных токов.

РУНН — распределительное устройство низкого напряжения 0,4 кВ. Обеспечивает коммутацию, распределение тока низкого напряжения.

Силовой трансформатор. Он обеспечивает преобразование высокого напряжения в низкое.

В КТП используются трансформаторы масляного (ТМЗ, ТМГ, ТМ) и сухого типа (ТСЗН, ТСЗГЛ, ТС, ТСКС).

В КТП используются трансформаторы масляного (ТМЗ, ТМГ, ТМ) и сухого типа (ТСЗН, ТСЗГЛ, ТС, ТСКС).Шинопровод. Он представляет собой совокупность проводников, шинных соединений и гибких связей.

Для обеспечения стабильной работы подстанции в ней также могут быть предусмотрены дополнительные системы:

Освещения. Включает в себя внутренние, наружные и аварийные источники света. Данная система упрощает обслуживание КТП в любое время суток.

Вентиляции. Она может быть естественная или принудительная. Основная задача вентиляции — поддерживать стабильный уровень влажности, не допускать перегрева оборудования и образования конденсата.

Обогрева. Может быть конвекционной, ручной или автоматизированной. Ее основная задача — сохранение нормальной рабочей температуры, особенно в холодное время года.

Блокировки.

Эта система предотвращает случайный или намеренный доступ к узлам, находящимся под высоким напряжением, а также, ошибочные действия при проведении оперативных переключений.

Эта система предотвращает случайный или намеренный доступ к узлам, находящимся под высоким напряжением, а также, ошибочные действия при проведении оперативных переключений. Оповещения. Данная система автоматически ставит оператора в известность в случае экстренной ситуации.

Если вы хотите узнать больше о КТП или заказать подстанцию, обратитесь в ГК «Энерготехмонтаж».

Ктп расшифровка аббревиатуры в строительстве. Что такое ктпн? Назначение трансформаторных подстанций

Электрические сети сегодня, как паутина, опутывают все населенные пункты. По ним в дома и на предприятия поступает энергия, необходимая для работы различного оборудования, освещения, функционирования систем климат-контроля и другой техники. Однако, современные приборы весьма чувствительны к скачкам напряжения и если в вашей сети такие ситуации случаются часто, то приходится искать способы их устранения. Для этого используется специальное оборудование, которое входит в устройство подстанции трансформаторной. Применяется оно для городских районов, хозяйственных объектов и других потребителей.

Для этого используется специальное оборудование, которое входит в устройство подстанции трансформаторной. Применяется оно для городских районов, хозяйственных объектов и других потребителей.

Область их применения

В современном обществе ни одна отрасль промышленности и народного хозяйства не обходится без электричества. Оно необходимо для создания комфортных условий для жителей городов и сел, работы различного рода оборудования и техники. Но для того, чтобы обеспечить электроэнергией районы, удаленные от основных сетей, используют трансформаторные подстанции.

Область применения таких установок включает в себя самые различные объекты:

- Сельскохозяйственные комплексы;

- Предприятия;

- Строительные площадки;

- Железнодорожные;

- Метрополитен;

- Шахты;

- Дачные поселки.

Виды подстанций и их особенности

Электрификация населенных пунктов и объектов, находящихся далеко от них является обязательным условием их функционирования. Но поскольку в электросетях очень часто случаются скачки напряжения, то подключенное к ним оборудование может выйти из строя. Избежать этого помогают трансформаторные подстанции – это здание или сооружение внутри которых размещается оборудование. Электроустановки, основным назначением которых является преобразование и распределение энергии между потребителями.

Но поскольку в электросетях очень часто случаются скачки напряжения, то подключенное к ним оборудование может выйти из строя. Избежать этого помогают трансформаторные подстанции – это здание или сооружение внутри которых размещается оборудование. Электроустановки, основным назначением которых является преобразование и распределение энергии между потребителями.

В состав таких подстанций включены следующие элементы:

- Силовые трансформаторы;

- Устройства управления и распределения напряжения;

- Вспомогательные детали и конструкции.

Классификация электроустановок осуществляется с учетом производимой ими работы. Они делятся на два класса:

- Повышающие;

- Понижающие.

Первые служат для повышения входного напряжения. Трансформатор такой подстанции имеет первичную обмотку с меньшим количеством витков, чем у вторичной.

Понижающие подстанции используются в случае необходимости уменьшения входного напряжения. В них используются трансформаторы, у которых количество витков первичной обмотки больше, чем у вторичной.

Смотрим видео, устройство и описание характеристики комплексной подстанции:

Кроме функционального назначения подстанции отличаются и по способу изготовления. Они могут поставляться в виде отдельных блоков, которые затем собираются в единое целое на месте установки. Каждый элемент такой конструкции является полностью подготовленным к сборке. Исходя из этого параметра, трансформаторная подстанция может относиться к движимому или недвижимому имуществу.

Также производятся и комплексные установки. Этот тип оборудования представляет собой металлическую или бетонную конструкцию, внутри которой расположены рабочие узлы. Такие модели поставляются в собранном виде и находят самое широкое применение во всех сферах жизни и деятельности человека. Срок эксплуатации трансформаторной подстанции составляет около 25 лет.

Комплексные электроустановки могут отличаться по следующим критериям:

- Типу конструкции;

- Количеству трансформаторов;

- Способу ввода и вывода;

- Подсоединению к сети;

- Месту установки.

В зависимости от первого параметра подстанции бывают мачтовыми, которые устанавливаются на специальных опорах, а также подземными и выполненными в виде шкафов или киосков. В них может находиться один или два трансформатора.

Подключение трансформаторных подстанций осуществляется различными способами:

- Проходным;

- Узловым;

- Ответвительным;

- Тупиковым.

При этом ввод-вывод может быть воздушным или кабельным. В зависимости от места установки комплексные подстанции подразделяются на:

- Внутренние;

- Наружные;

- Смешанные.

В первых применяются трансформаторы, имеющие масляное охлаждение.

Конструктивные особенности оборудования

Для того, чтобы правильно выбрать электроустановку необходимо четко представлять ее устройство и принцип работы. При транспортировке электроэнергии на большие расстояния происходит повышение-понижение напряжения, вызванное необходимостью снижения тепловых потерь в линии. Но для потребителя такие значения являются неприемлемыми, поэтому приходится использовать , которые повышают или понижают напряжение до потребляемого в 380 или 220 В.

Но для потребителя такие значения являются неприемлемыми, поэтому приходится использовать , которые повышают или понижают напряжение до потребляемого в 380 или 220 В.

В такие установки входят несколько объектов:

- Силовые трансформаторы;

- Распределительное устройство РУ;

- Автоматическая защита и управление;

- Вспомогательные конструкции.

Производится все оборудование на заводах и доставляется в место назначения в собранном или блочном виде.

В качестве защитных устройств в конструкцию подстанции включены разрядники. Они воздействуют на отключение оборудования и снижение нагрузки. Все элементы собраны в единую установку.

Схема трансформаторной установки

Схема небольшой и большой мощности

Решения по этому вопросу обычно принимаются с учетом системы электроснабжения объекта и перспектив его развития. Разрабатывая схему трансформаторной подстанции, производитель стремиться сделать ее максимально проще, чтобы количество коммутационных аппаратов было минимально возможным. Для этого применяются устройства автоматики.

Для этого применяются устройства автоматики.

Основными положениями для энергоустановок всех напряжений можно считать:

- Использование шин одной системы;

- Применение блочных схем;

- Установка автоматических систем и телемеханики.

В подстанциях, где установлена пара трансформаторов, предусматривается раздельная их работа, что позволяет снизить токи КЗ. Кроме того, у них упрощенная коммутация и эффективная релейная защита на вводах.

Устройства с длительной параллельной работой используются редко. Но все же иногда такой подход является целесообразным. При таком решении понижающие трансформаторы работаю параллельно и при нарушении одной цепи выключатель автоматически отключается.

Но в большинстве случаев все же рекомендуется использовать раздельную работу. Разрабатывая такие схемы подстанций необходимо выбирать коммутационные аппараты с учетом назначения установки и ее мощности. Причем последний из перечисленных параметров должен соответствовать потребностям пользователей.

Выбор мощности

При проектировании электроустановки необходимо подобрать оборудование под расчетную нагрузку. При этом для выбора мощности прибора могут использоваться различные методики. А кроме того, следует опираться на нормативную документацию.

Обычно в подстанциях используются и их количество зависит от категории объекта. Обычно для 1 и 2-ой используют двухтрансформаторные подстанции, а для 3-ей – установки с одним.

Мощность прибора обычно выбирается с учетом его перегрузочной способности в режиме аварии. Для этого сравнивается полная мощность подстанции с допустимой для различных видов потребителей нагрузкой. Расчеты выполняются по специальным формулам. В них используются значения дневной и вечерней нагрузок, а также коэффициент одновременности, зависящий от числа потребителей.

Например, для небольшого населенного пункта можно ограничиться подстанцией с трансформаторами мощностью до 63 кВА. Но только в случае, если в них преобладает коммунально-бытовая нагрузка. В противном случае потребуется более мощная электроустановка.

В противном случае потребуется более мощная электроустановка.

Особенности и сроки эксплуатации

Требования монтажа молнезащиты

Выбор любой системы электроснабжения должен выполняться в соответствии с планируемыми нагрузками. И в этом случае многие предпочитают перестраховаться, чем выбрать установку впритык.

КТП — это комплектные трансформаторные подстанции, которые используются для того, чтобы конвертировать ток высоковольтной сети. Теперь вы знаете, как расшифровывается аббревиатура КТП, давайте же поподробнее разберёмся, что это такое.

Обычно такие трансформаторные подстанции представляют собой металлические конструкции

, комплектуются трансформатором мощностью не менее 25 киловатт и не более 4000. Для того чтобы КТП работала, необходима заземлённая нейтраль. Применять их можно практически везде — от маленьких объектов промышленности до небольших городков, а также объектов сельского хозяйства.

Назначение трансформаторных подстанций

В самом начале КТП обрабатывает высоковольтный ток, после этого она распределяет электрическую энергию с частотой примерно 6 киловатт на стороне высокого напряжения и на стороне низкого напряжения частотой около 0,4 киловатт. При помощи отходящей линии преобразовывается поставка электроэнергии до потребителя.

При помощи отходящей линии преобразовывается поставка электроэнергии до потребителя.

КТПНУ в модульном исполнении

При модульном исполнении имеется всего один трансформатор

. Такой тип подстанций необходим для того, чтобы устанавливать их на открытом воздухе. Производятся они из нескольких модулей. Полы и стены обшиваются специальным материалом. Модули — это отсеки, которые размещают оборудование высшего, низшего напряжения и оборудование управлений станцией.

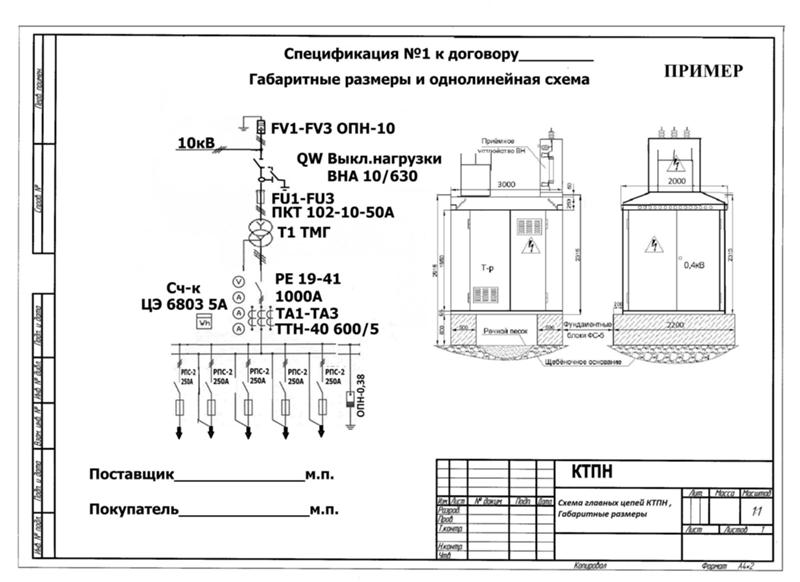

Трансформаторы КТПН 400, 630, 1000, 250, 100 являются стационарным сооружением. Они предназначены для приема электрической энергии, ее преобразования и распределения. Расшифровка аббревиатуры КТПН звучит, как комплектная трансформаторная подстанция наружная.

Общая характеристика

Установка наружной комплектной подстанции осуществляется с целью приема переменного трехфазного тока промышленной частоты (50 Гц). КТПН 1000, 630, 400 кВА и прочие разновидности преобразуют и распределяют напряжение с номиналом 6(10)/0,4(0,69) кВ.

Чтобы обеспечить правильную работу для комплектной трансформаторной подстанции, требуется нейтраль заземления. При выполнении этого требования конструкцию применяют практически повсеместно. Например, КТПН 1000 кВА обеспечивает электроэнергией небольшие города и поселки, а устройства с меньшей мощностью подходят небольшим и средним промышленным предприятиям.

Производство установок КТПН происходит в двух направлениях. К первому типу исполнения относятся тупиковые (Т) разновидности, а ко второму – проходные (П). В первом варианте конструкция подключается к одной линии передачи, а во втором – к двум. Они могут иметь воздушный или кабельный выход со стороны ВН или НН. Также подобные объекты различной мощности (100-1000 кВА) бывают однотрансформаторными или двухтрансформаторными.

Устройство

Общее устройство подстанций включает в себя три отсека. Они находятся в сварной конструкции, собранной из металлических профилей. Внутри строения находится трансформаторное отделение, устройство высокого напряжения (УВН) и распределительное устройство низкого напряжения (РУНН).

Чтобы произвести обслуживание сооружения, персонал попадает внутрь через распашные ворота. В электрике могут присутствовать соединения гибкими связями или шинами. В состав объекта помимо перечисленных отделений входит устройство для внешних подключений и прочие системы поддержания заданных условий в помещении.

В отличие от КТПМ (объект мачтового типа), наружные трансформаторные сооружения может иметь значительно больший диапазон мощности. Это позволяет применять наружные комплектные станции в широком спектре областей. Существуют модели с мощностью силового трансформатора 25-4000 кВА.

Структура маркировки

Понять, какими характеристиками обладает промышленная трансформаторная установка, позволяет общепризнанная маркировка.

Так, например, КТПН-Т-100М/6/0,4-У1 расшифровывается просто:

- Если перед названием нет цифры 2, это однотрансформаторная модель. В противном случае в комплекте установка имеет два трансформатора.

- Буква Т — тупиковый тип оборудования.

- 100 – мощность установки (кВА).

- М – масляный (С – сухой) трансформатор.

- 6 – номинальное напряжение УВН (кВ).

- 0,4 – номинальное напряжение РУНН (кВ).

- У1 – климатическая зона, категория размещения.

В маркировке иногда используется обозначение конструктивного исполнения. КТПН-К состоит всего из одного строения. КТПН-Б имеет несколько модулей-блоков. Они составляют единую систему.

Требования по эксплуатации

КТПН 250, 400, 1000 и прочие разновидности должны эксплуатироваться в соответствии с инструкцией производителя и правилами безопасности. Для этого были разработаны специальные технические условия для работы оборудования:

- Температура воздуха должна находиться в пределах от -40 до +40ºС в условиях умеренного климата (У) и от -60 до +40ºС в условиях умеренного холодного климата (УХК). Если применяется трансформатор сухого типа, температура не должна опускаться ниже -1ºС.

- Высота возведения здания не должна превышать 1 км над уровнем моря.

- Скорость ветра не должна превышать 36 м/с.

Помимо перечисленных условий наружные трансформаторные объекты не должны строиться в пожароопасных районах, в местах хранения агрессивных веществ. При выполнении правил эксплуатации оборудование способно эффективно работать около 30 лет.

Ввод в эксплуатацию

Обеспечить правильное функционирование КТПН позволяет проведение монтажа в соответствии с установленными нормами. Производитель может поставлять подстанцию на место установки в полностью собранном виде или блоками. Схема сборки указывается на фасаде здания.

Транспортные блоки полностью подготовлены для монтажа. При этом не требуется производить разборку коммутационной аппаратуры. Монтажники при строповке блоков обязаны проверить качество болтовых и внутренних соединений.

Для удобства монтажа блоки или собранное сооружение имеют приспособления для перемещения и подъема при помощи спецтехники. Сооружение устанавливается на ровную поверхность (фундамент). Крепеж здания осуществляется при помощи специальных болтов или сваркой к закладным элементам основания. Перед вводом в эксплуатацию все системы подстанции тестируются.

Крепеж здания осуществляется при помощи специальных болтов или сваркой к закладным элементам основания. Перед вводом в эксплуатацию все системы подстанции тестируются.

Комплектация

При обустройстве КТПН может применяться различная комплектация. Самыми распространенными компонентами являются следующие системы:

- Рабочее освещение. Осуществляться при помощи различных ламп. Может включать в себя аварийное и наружное освещение.

- Вентиляция. Обустраивается естественная или принудительная вытяжка. Она способствует дополнительному охлаждению оборудования, предотвращает появление сырости.

- Отопление. Чаще всего применяются электрические конвекторы. Их включение может выполняться автоматически или вручную.

- Пожарная и охранная сигнализация. Возможно сообщение с пультом охраны и прочим внешним оборудованием.

- Средства индивидуальной защиты. Повышают безопасность работы персонала.

В зависимости от предпочтений пользователей перечень систем и комплектующих может меняться.

Преимущества

Современные наружные силовые сооружения разрабатываются с учетом возможности легкого доступа обслуживающего персонала к внутренней аппаратуре. Смотровые окна позволяют визуально оценить состояние оборудования. Конструкцию создают из высокопрочных, устойчивых к воздействию погодных условий материалов. Это способствует продлению срока эксплуатации объекта.

Конструкция наружных силовых объектов предоставляет возможность заменить трансформатор без проведения демонтажа входов НН и ВН. Если КТПН устанавливается в климатической зоне УХЛ1, применяется дополнительный подогрев приборов и коммуникаций. Это позволяет аппаратуре функционировать в соответствии с установленными требованиями.

Для обеспечения безопасной эксплуатации система имеет контур заземления. Это позволяет защитить обслуживающий персонал от поражения током, уравнивать потенциалы и защитить здание при попадании в него молнии.

Современные КТПН обладают различными техническими характеристиками. Благодаря этому наружные силовые строения используют в различных областях деятельности человека.

Благодаря этому наружные силовые строения используют в различных областях деятельности человека.

Трансформаторная подстанция

представляет собой такой вид электроустановки, который необходим для получения напряжения, а также для повышения или же его понижения в сети переменного тока.

Данная подстанция позволяет необходимым образом распределять электроснабжения различных объектов, таких видов как сельский, поселковый, городской и промышленный.

Комплектные трансформаторные подстанции

Комплектная трансформаторная подстанция состоит из совокупности устройств.

Комплектная трансформаторная подстанция включает в себя:

- силовой трансформатор, который, в свою очередь, служит для преобразования одной системы переменного тока в другую с целью обеспечения безопасной электроэнергии;

- электроустановка, служащая для распределения входящей электроэнергии по отдельным цепям, которая называется распределительное устройство;

- чтобы осуществлялась постоянная поддержка частоты тока на необходимом уровне применяется такой вид устройства, как автоматическое управление;

- специальных защитных устройств, которые осуществляют полное поддержание подстанции в необходимых рамках и применяются для силовых линий;

- не менее важную роль имеют вспомогательные сооружения.

Стоит отметить, что в перечень услуг компаний, которые занимаются производством подстанций, входит и обслуживание трансформаторных подстанций.

Типы и виды трансформаторных подстанций

Существуют несколько категорий, которые в полной мере могут охарактеризовать типы трансформаторных подстанций. Чтобы разобраться для чего, собственно, эти виды необходимы и оценить всю их важность, необходимо рассмотреть каждый вид отдельно.

Итак, главной целью понижающих подстанций является преобразование первичного напряжения данной электросети во вторичное, которое является значительно меньше, нежели первое.

Второй тип имеет название – повышающие трансформаторы. Их цель полностью противоположна понижающим. Главная их задача заключается в том, чтобы выработанное напряжение генераторами преобразовать в значительно высшее.

Виды трансформаторных подстанций также условно можно разделить на местные и районные. Главной их задачей является распределение электроэнергии по объектам – потребителям. Чтобы достигнуть конечной цели сначала подстанции принимают электроэнергию, затем осуществляется передача.

Чтобы достигнуть конечной цели сначала подстанции принимают электроэнергию, затем осуществляется передача.

Для технически верного решения по распределению электроэнергии существует схема трансформаторной подстанции.

Виды трансформаторных подстанций по значению напряжения

Всего существует четыре основных вида подстанций от значения напряжения, такие как:

- Узловая распределительная подстанция

– это подстанция, которая рассчитана на напряжение 110… 220 кВ. Она получает электроэнергию от энергосистемы и распределяет ее по подстанциям глубокого ввода, не осуществляя трансформаций. - Подстанция глубокого ввода

– подстанция для напряжения 35…220 кВ, которая получает питание от энергосистемы или центрального распределительного пункта. Используется для того, чтобы обеспечить группу подстанций либо крупные предприятия. - Главные понижательные

. Данный вид подстанций осуществляет распределение энергии по всему предприятию и, в свою очередь, подпитывается благодаря энергии всего района, трансформаторные подстанции питают непосредственно приемники полученного напряжения.

- Отдельным видом подстанций можно считать тяговые подстанции.

Они используются для того, чтобы обеспечить такие объекты-потребители, как трамваи, троллейбусы и другой транспорт электрической энергией.

Трансформаторные подстанции по типам получения энергии

Если говорить о типах получения энергии самой подстанции, то таких имеются два:

- тип понижающего принципа работы. Для последующего распределения по объектам он преобразовывает напряжение в более низкое;

- тип повышающего принципа работы. В свою очередь, данный тип наоборот намного повышает напряжение, чтобы достигнуть необходимого результата.

Трансформаторные подстанции по охвату территории

Охватываемая территория также является влияющим фактором, по которому можно классифицировать тип трансформаторной подстанции.

В таком разрезе можно выделить основные группы трансформаторных подстанций:

- Локальные.

Получают напряжение от одного до нескольких крупных объектов, которые находятся на небольшом расстоянии друг от друга либо непосредственно рядом. Примером может быть развлекательный комплекс и парк. - Местные,

которые осуществляют преобразование напряжения для набора объектов, находящихся в границах микрорайона. - Районные трансформаторные подстанции

несут ответственность за обработку (т.е. они могут преобразовывать, распределять) напряжение по всему населенному пункту.

Также абсолютно все подстанции оборудованы средствами защиты от перепадов и скачков при осуществлении подачи электроэнергии. На тот случай, когда подача напряжения прекратится, во множестве локальных систем электроснабжения предусмотрены средства, которые осуществляют автоматический ввод резерва, сокращенно – АВР.

Когда происходит спад либо сбой при подаче напряжения, это устройство подключает резервный источник электропитания. Данная система может визуально выглядеть шкафом, стойкой, панелью и монтирована разными способами. Эти способы можно также выделить в подвиды трансформаторных подстанций.

Эти способы можно также выделить в подвиды трансформаторных подстанций.

Например, столь популярная комплектная трансформаторная подстанция бывает различных типов:

- Столбового типа.

Имеют большую популярность ввиду того, что такие подстанции дешевы и монтируются на опору ЛЭП, хотя подвержены внешним факторам из-за слабой защищенности. - Мачтовая трансформаторная подстанция

– это самая компактная из группы подстанций, в отличие от столбового типа. Мачтовая трансформаторная подстанция монтируется не на опору линии электропередач. - Подстанции киоскового типа

, которые являются подстанциями наружной установки. Главной их задачей является прием электрической энергии, а именно переменного тока трех фаз. Киосковые подстанции являются сборносварочной конструкцией. - Наружной установки.

Такой тип служит для приема энергии, ее преобразования и распределения. В основном применяются в газовой промышленности.

- Внутренней установки.

Зачастую широко применяются в народном хозяйстве в районах, которые обладают умеренным климатом. Необходимо обратить внимание на то, что данный тип подстанций является довольно важным и с ним нужно разобраться более детально.

Закрытый тип подстанций делится на такие виды, как:

- Пристроенные

– это такие подстанции, которые являются примыкающими к основному зданию и никак иначе. - Встроенные

, еще их называют закрытыми подстанциями. Они являются вписанными в контур самого основного здания. - Внутрицеховые.

Они соответственно располагаются внутри самого здания.

Корпус подстанции играет значительную роль, ведь производя обслуживание трансформаторных подстанций, важно иметь в виду безопасность и нужно быть уверенным в том, что подстанция не будет повреждена внешними факторами, какого бы типа она ни была. Например, мачтовые трансформаторные подстанциине должны подвергаться вибрациям и ударам.

Особенности установки трансформаторных подстанций в зависимости от их типов

Необходимо знать, как и где правильно располагать подстанции, в том числе и мачтовые трансформаторные подстанции.

От места и способа разделяют несколько категорий присоединения подстанций к электрической цепи, а именно:

- тупиковые подстанции

получают энергию от определенной электроустановки по одной или же двум линиям, которые, в свою очередь, параллельны между собой. Тупиковые – это такие подстанции, которые получают питание по радиальным схемам и это является самым главным их отличием; - ответвительные

– это такой тип подстанции, которые присоединяются к проходящим линиям (одной или двум) глухой отпайкой; - проходные.

Главная их цель – это присоединение к сети при помощи захода одной или же двух линий, которые обладают только двусторонним питанием; - узловые.

К данной подстанции подсоединено несколько линий питающей сети, которые проходят от двух или более питающих электрических установок.

Схема трансформаторной подстанции необходима и важна, так как благодаря ей можно избежать множества нелепых ошибок и не допустить серьезных проблем. Следует только правильно ею пользоваться и уметь ее читать, и тогда работа пройдет точно и легко.

При разработке схем профессионалы пытаются максимально ее упростить и сделать более понятной для большой аудитории людей, однако, не смотря на все усилия, иногда допускаются неприятные ошибки, которые могут вести к серьезным сбоям и требуют исправления сразу на месте.

Таким образом, трансформаторные подстанции имеют широкие возможности применения и гибкие характеристики, которые позволяют использовать каждый тип подстанции для определенных объектов, в зависимости от поставленной проектировщиком задачи.

Ведущие заводы трансформаторных подстанций

По своей сути подстанция представляет собой специальную установку, используемую для формирования (повышения или понижения) необходимого напряжения и передачи электроэнергии. Такая установка включает силовые трансформаторы, устройства для передачи электроэнергии, а также автоматического управления и защиты и различные необходимые сооружения.

Такая установка включает силовые трансформаторы, устройства для передачи электроэнергии, а также автоматического управления и защиты и различные необходимые сооружения.

Практически каждый отечественный завод трансформаторных подстанций располагает технически современной производственной базой.

Наиболее известные производители трансформаторных подстанций, а также комплектующих к ним, которые ежегодно принимают участие в выставке «Электро» – это:

- ЗАО «Электронмаш»;

- ХК «Уралэлектротехника»;

- ЗАО «ЭлтКом»;

- ООО «ТМК–ЭНЕРГО»;

- ООО «Вертекс» и многие другие.

Производимые этими и многими другими предприятиями подстанции делятся на два типа. Повышающий тип подстанций монтируется, как показывает практика, по большей части именно на электростанциях. Такие установки изменяют напряжение, которое обеспечивают генераторы, в более высокое напряжение, подходящее для подачи электроэнергии по линиям электропередачи (ЛЭП).

Понижающие трансформаторные установки моделируют первичное напряжение электрической сети в более низкое, вторичное. Все отечественное оборудование отличается высоким качеством, долгим сроком эксплуатации, высокой надежностью и наличием гарантийного обслуживания.

Российские заводы имеют огромный опыт работы с самыми разными клиентами, их работу отличает применение передовых технологий и различных материалов, что гарантирует удовлетворение всех запросов даже самых требовательных клиентов.

За время работы каждый российский завод трансформаторных подстанций, который принимает участие в выставке «Электро»

, осваивает постоянно развивающиеся технологии, наладил производство передового оборудования, разработал собственные наработки, которые благодаря таким выставкам перенимают другие предприятия страны.

Стоит отметить, что любой участник выставки — это одновременно мощная производственная площадка, высококлассный конструкторский центр, современная лаборатория и сеть региональных представителей.

Больше о типах трансформаторных подстанций и заводов их производящих можно узнать на выставке «Электро»

Читайте другие наши статьи:

В данной статье мы разберем что такое КТП

, какие КТП бывают, для чего предназначены, в чем их конструктивное отличие и почему возникает путаница в их типах.

Для точности понимания нам понадобятся следующие определения:

п.4.2.6

(): Трансформаторная подстанция

(ТП)

— электроустановка, предназначенная для приема, преобразования и распределения энергии и состоящая из трансформаторов, РУ, устройств управления, технологических и вспомогательных сооружений.

п.4.2.10

(): КТП

— комплектная трансформаторная подстанция — ПС, состоящая из , блоков ( и ) и других элементов, поставляемых в собранном или полностью подготовленном на заводе-изготовителе к сборке виде.

Большой выбор типовых решений подстанций представлен в нашей »

»

в соответствующем .

Определения достаточно точны и емки, однако, привычно слышать, когда речь заходит о КТП, выполняемой по типовым ТУ от МОЭСКа

, беседующие стороны представляют себе разные устройства. Чтобы все стороны видели одинаковую картинку, рассмотрим вариации КТП.

Чтобы все стороны видели одинаковую картинку, рассмотрим вариации КТП.

Самая распространенная ТП для индивидуальных застроек, деревень, индивидуальных участков — это МТП

. Мачтовая трансформаторная подстанция является наиболее дешевой ТП, часто носит название «Колхозница»

из-за своей низкой стоимости и крайне простой конструкции.

Внешний вид и возможные габариты МТП представлены на рисунке ниже:

МТП

— открытая трансформаторная ПС, все оборудование которой установлено на конструкциях (в том числе на двух и более стойках опор ВЛ) с площадкой обслуживания на высоте, не требующей ограждения ПС. В данном случае важное замечание, что данный тип ПС не требует устройство ограждения ПС. МТП часто выполняется в габарите .

Не менее распространенная ТП для электроснабжения участков, индивидуальных коттеджей и прочих потребителей до

— СТП (ОСТП)

. СТП (ОСТП)

— Столбовая (Одностолбовая) трансформаторная подстанция представляет собой разновидность собирательного образа КТП, чаше всего распространена СТП собранная на одной опоре.

Внешний вид и возможные габариты СТП (ОСТП) представлены на рисунке ниже:

Оборудование СТП

:

1. .

2. Шкаф РУНН.

3. Предохранитель.

4. Вентильный разрядник (ограничитель перенапряжений).

5. Траверса 0,23 кВ.

6. Траверса 10 кВ.

СТП (ОСТП)

— открытая трансформаторная ПС, все оборудование которой установлено на одностоечной опоре ВЛ на высоте, не требующей ограждения ПС.

СТП (ОСТП) часто выполняется в габарите до 63 кВА

.

Следующий сегмент более дорогих ПС. КТПШ

— Комплектная трансформаторная подстанция шкафного типа представляет собой разновидность КТП, чаше всего распространена КТПШ собранная на 4 пасынках (стойках ) с наличием Шкафа РУНН и УВН.

В отличие от предыдущих вариаций КТПШ требует выполнения ограждения, как правило, оно сетчатое.

Внешний вид и возможные габариты КТПШ с расположением на пасынках (стойках ) представлены на рисунке ниже:

Как расшифровать обозначения комплектных трансформаторных подстанций?

Условные обозначения комплектных трансформаторных подстанций несут в себе практически полную информацию об изделии. Их расшифровка позволяет получить сведения не только о буквенном наименовании комплекса. Но, и о типах его исполнения и подключения, а также — количестве и мощности установленных трансформаторов. Указываются номиналы высокого и низкого напряжения на вводе и выводе с классификацией последних. Завершают код данные о категории размещения и климатической реализации.

Их расшифровка позволяет получить сведения не только о буквенном наименовании комплекса. Но, и о типах его исполнения и подключения, а также — количестве и мощности установленных трансформаторов. Указываются номиналы высокого и низкого напряжения на вводе и выводе с классификацией последних. Завершают код данные о категории размещения и климатической реализации.

Структура буквенно-цифрового кода

Для наглядности лучше разбирать структуру условного обозначения на реальном названии Например, таком — БКТП-Т-В-К/250/10/0,4-99/У1:

- Подстанция, которая используется в данном примере, является Блочной. Это показывает первая буква «Б». Если бы в ней применялось два трансформатора, первой бы стояла цифра «2». Так как для единственного трансформатора число не обозначается, код и начинается с буквы.

- Следующие три символа в пояснениях не нуждаются. Уже знакомая аббревиатура.

- «Т» — знак тупикового типа. Может быть и «П» — проходного.

- «В» — воздушный или комбинированный ввод на стороне высокого напряжения. Также может быть кабельным, обозначаемым, как «К».

- «К» — на этом месте стоит обозначение кабельного вывода на стороне низкого напряжения. Аналогично предыдущему пункту — встречается и комбинированный, и воздушный.

- «250» — уровень мощности трансформатора в киловольт-амперах (кВА).

- Затем идут два числа «10» и «0,4», показывающие класс и номинал напряжения на стороне НН трансформатора в киловольтах (кВ).

- Следующие два символа «98» означают две последние цифры того года, когда были разработаны рабочие чертежи проекта.

- Последняя в коде буква «У» символизирует готовность подстанции к эксплутации в условиях умеренного климата (+40/-45 оС). Возможны также «УХЛ» — умеренно-холодное (+40/-60 оС) и другие климатические исполнения.

Заключительная цифра «1» указывает, что подстанция предназначена для размещения на открытом воздухе. Другие категории (со 2-й по 5-ю) разрешают установку только в помещениях разной степени колебаний температуры и влажности. В подстанциях наружной установки (КТПН) они не используются.

Другие категории (со 2-й по 5-ю) разрешают установку только в помещениях разной степени колебаний температуры и влажности. В подстанциях наружной установки (КТПН) они не используются.

Комплектная трасформторная подстанция КТП — цены от производителя

Продукция Трансформаторные подстанции Подстанции трансформаторные комплектные КТП1(2)-63…400/10(6)/0,4 У1

Трансформаторные подстанции – подстанции, служащие для понижения и повышения напряжения в сети переменного тока, а также для распределения электроэнергии. Повышающие трансформаторные подстанции преобразуют напряжение, которое вырабатывают генераторы, в более высокое напряжение для передачи электроэнергии по линиям электропередачи. Понижающие трансформаторные подстанции преобразуют первичное напряжение сети в более низкое.

Трансформаторные подстанции включают в себя силовые трансформаторы, распределительные устройства, устройства защиты и автоматического управления, вспомогательные сооружения. Распределительное устройство подстанции может иметь или не иметь одну или две системы сборных шин. Наибольшее распространение получили трансформаторные подстанции с одной системой сборных шин. На некоторых подстанциях устанавливают дополнительно обходную систему шин, которая позволяет вести ремонтные и профилактические работы без прекращения электроснабжения.

Распределительное устройство подстанции может иметь или не иметь одну или две системы сборных шин. Наибольшее распространение получили трансформаторные подстанции с одной системой сборных шин. На некоторых подстанциях устанавливают дополнительно обходную систему шин, которая позволяет вести ремонтные и профилактические работы без прекращения электроснабжения.

Трансформаторные подстанции изготавливают на заводах и доставляют на место установки в уже собранном виде либо отдельными блоками. Такие подстанции называются комплектными (КТП).

КТП – одно- или двухтрансформаторные подстанции, служащие для приема электрической энергии трехфазного переменного тока напряжением 6, 10 кВ, частоты 50 Гц, преобразования в электроэнергии значительно меньшего напряжения и снабжению ее потребителей.

КТП может быть различного исполнения в зависимости от климатических условий:

— «У1» — умеренный климат, температура от -40°С до +40°С;

— «УХЛ1» — умеренный и холодный климат, температура от -45°С до +40°С;

— «ХЛ1» — холодный климат, температура от -55°С до +30°С.

КТП применяются на промышленных и сельскохозяйственных объектах, в системах электроснабжения, для электроснабжения населенных пунктов.

КТПО – комплектные трансформаторные подстанции однофазные мощностью 1,25, 2,5, 4, 10 кВА, напряжением 10/0,23 кВ предназначены для приема, преобразования и распределения электроэнергии в системах электроснабжения нужд ж/д электрических однофазных сетей. Данные КТПО используются в районах с умеренным климатом, температурой от -45 °С до +40 °С.

КТПО подключается к линии электропередачи 10/6 кВ с помощью разъединителя, который устанавливается на опоре контактной сети либо на отдельно стоящей опоре ЛЭП. Также на опоре ЛЭП монтируются разрядники, высоковольтные предохранители, трансформатор и низковольтный шкаф.

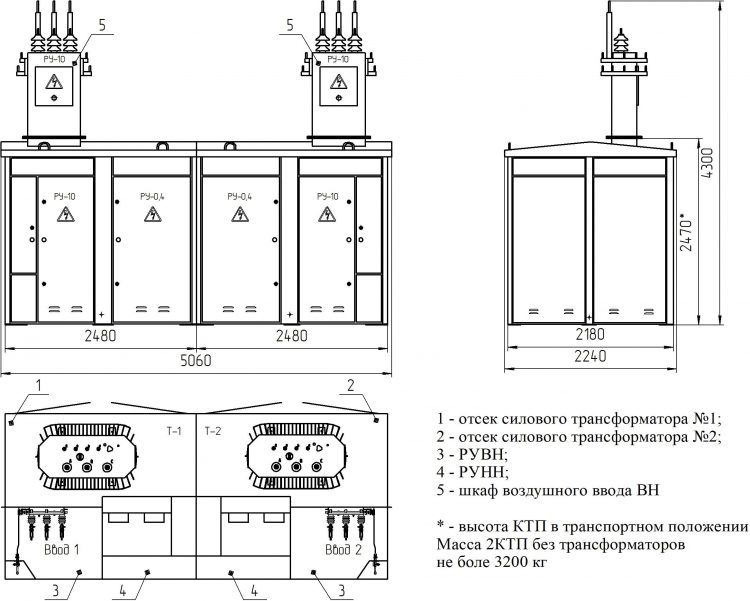

КТПН – комплектная трансформаторная подстанция наружной установки. КТПН служит для приема и распределения электроэнергии трехфазного тока напряжением 6, 10 кВ, частотой 50 Гц; преобразования и распределения энергии по трехфазной 4-х и 5-ти проводной сети с заземленной нейтралью при напряжении 0,4/0,23 кВ в сельских и городских электростанциях, на строительных площадках и небольших промышленных объектах. КТПН поставляются единым блоком. В однотрансформаторную КТПН входят устройство высокого напряжения, распределительное устройство низкого напряжения и силовой трансформатор, установленные в одном корпусе. Двухтрансформаторная 2 КТПН – это 2 корпуса, изготовленные аналогично однотрансформаторной подстанции и соединенные друг с другом шинным мостом на сторонах высокого и низкого напряжения. Корпус КТПН изготавливают из стального листа или металлосайдинга.

КТПН поставляются единым блоком. В однотрансформаторную КТПН входят устройство высокого напряжения, распределительное устройство низкого напряжения и силовой трансформатор, установленные в одном корпусе. Двухтрансформаторная 2 КТПН – это 2 корпуса, изготовленные аналогично однотрансформаторной подстанции и соединенные друг с другом шинным мостом на сторонах высокого и низкого напряжения. Корпус КТПН изготавливают из стального листа или металлосайдинга.

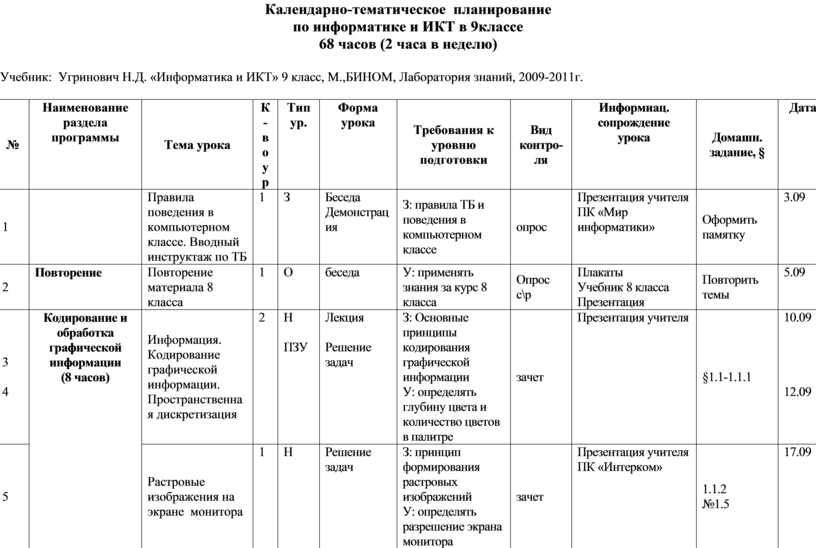

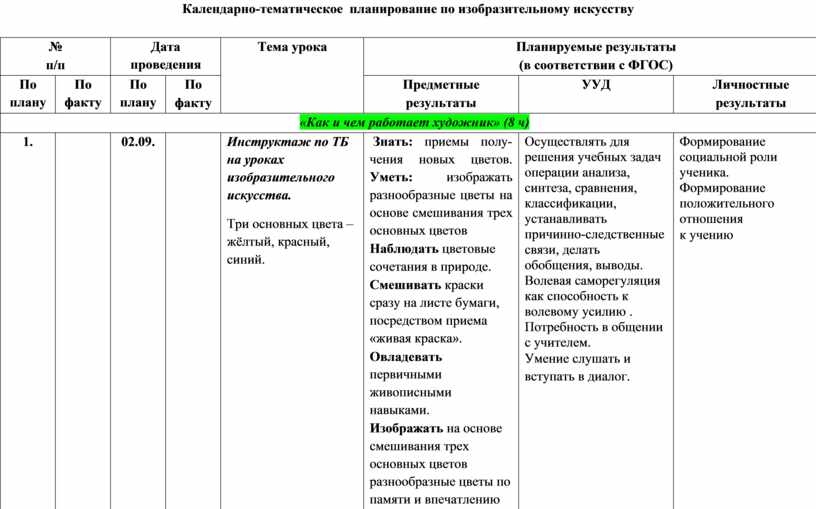

Технические данные

|

Обозначение

|

Мощность, кВА

|

Номинальный ток, А и количество отходящих линий

|

Масса, кг

|

|

|

63

|

63-2 шт.

|

1850*

|

|

КТП 1

|

100

|

63-2 шт., 80-1 шт., 100-1 шт.

|

1900*

|

|

(тупиковая)

|

160

|

80-1 шт., 100-1 шт., 160-2 шт.

|

2920*

|

|

|

250

|

100-2 шт., 200-2 шт.

|

2155*

|

|

|

400

|

100-2 шт., 160-1 шт., 200-1 шт.

|

2900*

|

|

|

63

|

63-2 шт., 80-1 шт.

|

2350

|

|

КТП 2

|

100

|

63-2 шт., 80-1 шт., 100-1 шт.

|

2400

|

|

(проходная)

|

160

|

80-1 шт., 100-1 шт., 160-2 шт.

|

2420

|

|

|

250

|

100-2 шт., 200-2 шт.

|

2655

|

|

|

400

|

100-2 шт.

|

3400

|

* Масса КТП 1 (тупикового типа) с высоковольтным кабельным вводом соответствует массе КТП 2(проходного типа) соответствующей мощности.

Масса КТП без трансформатора — от 722 до 1570 кг, в зависимости от типоисполнения. Габаритные, установочные размеры и схемы электрические принципиальные однолинейные приведены на рис. 1-4

Пример записи обозначения типоисполнения:

КТП 1 с тупиковой схемой ВН мощностью 250кВА с воздушным вводом ВН и воздушными выводами НН

КТП 1-250/10/0.4-92-У1 ТУ1Ш ИБДШ.674822.001 ТУ ввод ВН- воздушный, выводы НН — воздушные.

КТП 2 с тупиковой схемой ВН мощностью 400 кВА с кабельным вводом ВН и кабельным выводами НН:

КТП 2к-400/10/0,4-92-У1 ТУ1Ш ИБДШ. 674822.001 ТУ ввод ВН — кабельный, выводы НН — кабельные.

674822.001 ТУ ввод ВН — кабельный, выводы НН — кабельные.

Признаки классификации исполнения КТП | ||

| По назначению КТП | повышающие | |

| понижающие | ||

| По исполнению | столбовые (п. 4.2.11 ПУЭ изд. 7) — СТП | |

мачтовые (п. 4.2.11 ПУЭ изд. 7) — МТП | ||

шкафные (сельскохозяйственные, сельхозки) | ||

киосковые — КТПК | ||

| По материалу корпуса | металлические | |

| из сэндвич-панелей | ||

| бетонные | ||

| По типу силового трансформатора | с масляным трансформатором | типа ТМГ

(с гофрированным герметичным корпусом) |

| с трансформатором с сухой изоляцией | с трансформатором с литой изоляцией | |

| с трансформатором с геофолиевой изоляцией | ||

| с изоляцией типа «Номекс» | ||

| По способу выполнения нейтрали на стороне НН | с глухозаземленной нейтралью (большинство КТП общего назначения) | |

| с изолированной нейтралью (КТП специального назначения, например, для обогрева стрелок железнодорожных переездов — КТПОС) | ||

| По взаимному расположению изделий | однорядное | |

| двухрядное (с шинным мостом) | ||

| По числу применяемых трансформаторов | с одним трансформатором (аббревиатура — КТП) | |

| с двумя трансформаторами (аббревиатура — 2КТП) и более | ||

| По выполнению отходящих линий | с воздушными отходящими линиями | |

| кабелем (вниз или вверх) | ||

| шинами | ||

| По материалу корпуса | с металлическим корпусом (большинство КТП общего назначения) | |

| с бетонным корпусом (КТПБ) | ||

| с корпусом из сендвич-панелей | ||

| По климатическому исполнению и категории размещения | УХЛ1, УХЛ3 | |

| По степени защиты оболочки по ГОСТ 14254-80 | IP31 для УХЛ3 IP43 для УХЛ1 | |

| По типу устанавливаемых автоматических выключателей отходящих линий | со стационарными выключателями | |

| со втычными выключателями | ||

| с выкатными выключателями | ||

Столбовые и мачтовые подстанции КТП (СТП, МТП)

Столбовые и мачтовые трансформаторные подстанции типа КТП-С-6(10)/0,4 (также известны как СТП, МТП, КМТП) устанавливаются на железобетонной стойке типа СВ-105 (СВ-110). Основную нагрузку в составе изделия несёт на себе кронштейн крепления трансформатора, поэтому выполнен с большим запасом прочности.

Основную нагрузку в составе изделия несёт на себе кронштейн крепления трансформатора, поэтому выполнен с большим запасом прочности.

Столбовые подстанции нашего производства сертифицированы на применение трансформаторов мощностью до 160кВА. Возможно применение как трансформаторов ТМГ (от 16 до 160кВА), так и однофазных трансформаторов ОМП (до 10кВА).

Общий вид и габаритные размеры КТП-С и КТП-М:

Столбовые подстанции отличаются от мачтовых подстанций способом установки:

- столбовые трансформаторные подстанции КТП-С устанавливаются на одной железобетонной стойке (опоре) типа СВ-105 (СВ-110)

- мачтовые трансформаторные подстанции КТП-М устанавливаются между двух железобетонных стоек типа СВ-105 (СВ-110)

Типовые параметры столбовых и мачтовых подстанций:

| Мощность трансформатора, кВА | Сторона ВН | Сторона НН | ||||||

| Uном, кВ | Ток плавкой вставки, А | Линия 1 | Линия 2 | Линия 3 | Линия 4 | Реле уличного освещения | Счетчик электроэнергии | |

| 16 | 6 | 5 | 16А | 16А | — | — | опция | опция |

| 10 | 3,2 | |||||||

| 25 | 6 | 8 | 31,5А | 31,5А | — | — | опция | опция |

| 10 | 5 | |||||||

| 40 | 6 | 10 | 31,5А | 40А | — | — | опция | опция |

| 10 | 8 | |||||||

| 63 | 6 | 16 | 31,5А | 40А | 40А | — | опция | опция |

| 10 | 10 | |||||||

| 100 | 6 | 20 | 40А | 40А | 63А | 63А | опция | опция |

| 10 | 16 | |||||||

| 160 | 6 | 31,5 | 63А | 63А | 100А | 100А | опция | опция |

| 10 | 20 | |||||||

Примечание:

- Реле уличного освещения с магнитным пускателем устанавливается по требованию заказчика

- Счетчик электроэнергии в типовую поставку не входит.

Необходимо согласовывать модель счетчика при заказе.

Необходимо согласовывать модель счетчика при заказе.

Комплект поставки

По-умолчанию при заказе столбовая и мачтовая подстанции комплектуется:

- приемная траверса ВН под установку изоляторов ШФ-20 и ограничители напряжения

- рамка с установленными предохранителями ПКТ исполнения У1

- кронштейн для крепления трансформатора

- шкаф РУНН с оборудованием, согласованным по опросному листу и крепежом

- провод для соединения предохранителей ПКТ с вводами ВН трансформатора

- провод для соединения выводов НН трансформатора и вводного аппарата РУНН

- двустенная морозостойкая труба ПНД ф63 для прокладки провода 0,4кВ по опоре и ввода в РУНН

- комплект наконечников и маркировочных трубок для монтажа проводов

Комплект поставки подстанции продуманный и обеспечивает самые взыскательные требования монтажных организаций (по принципу «взял и поставил»).

Фотографии столбовой подстанции КТП-С (СТП)

Подстанция КТП -ТВв-250/10(6)/0,4

Мощностью от 25 до 1000 кВА

Общие сведения

Комплектная трансформаторная подстанция киосковая типа КТП мощностью 25-1000 кВА представляет собой одно(двух)трансформаторную подстанцию наружной установки и служит для приема электрической энергии трехфазного переменного тока частотой 50 Гц напряжением 6 или 10 кВ, преобразования ее в электроэнергию напряжением 0,4 кВ и энергоснабжения ею отдельных населенных пунктов и промышленных объектов.

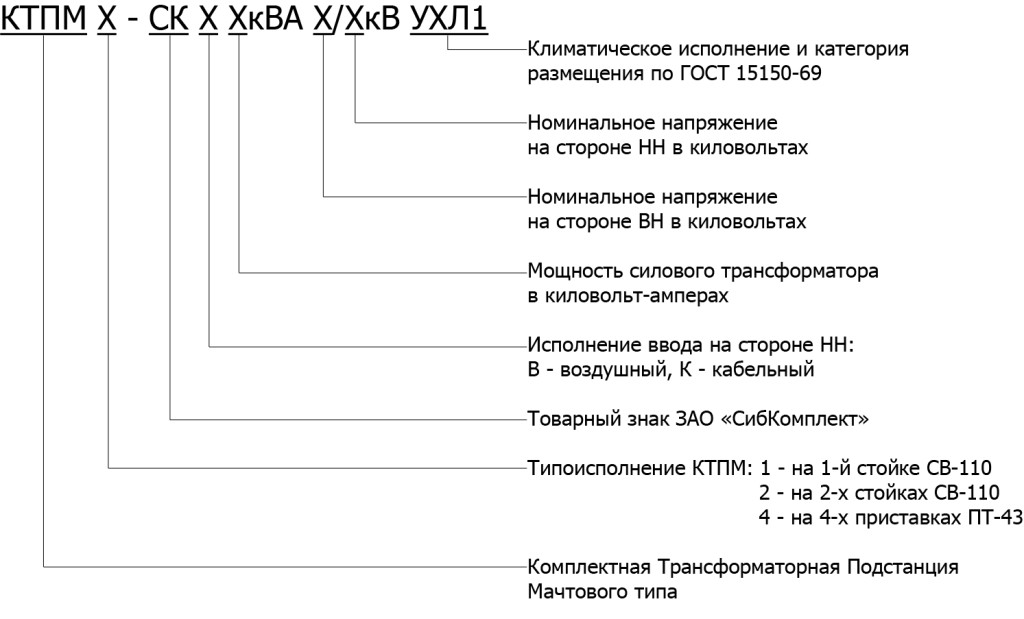

| Расшифровка условного обозначения КТПК | |

Комплектная трансформаторная подстанция киоскового типа | КТПК |

Схема подключения на стороне ВН | Т (тупиковая) |

Высоковольтный ввод/Низковольтный вывод: В- воздушный, К- кабельный | В/В, В/К |

Мощность силового трансформатора, кВ·А | 250 |

Номинальное напряжение трансформатора на стороне ВН, кВ | 6/10 |

Номинальное напряжение трансформатора на стороне НН, кВ | 0,4 |

Климатическое исполнение и категория размещения по ГОСТ 15150-69 | У1, УХЛ1 |

Технические характеристики

Наименование параметра | Значение параметра |

Тип* и мощность силового трансформатора, кВ·А | ТМ25, ТМ40, ТМ63,ТМ100, ТМ160, ТМ250, ТМ400, ТМ630, ТМ1000 |

Номинальное напряжение (линейное) на стороне высокого напряжения (стороне ВН), кВ | 6; 10 |

Номинальное напряжение на стороне НН, кВ | 0,4 |

Ток электродинамической стойкости на стороне ВН, кА | 51 |

Ток термической стойкости на стороне ВН, кА | 20 |

Количество отходящих линий, не более** | 5 |

Габаритные размеры, не более, мм | 1960х2100х2300 |

По виду оболочек и степени защиты по ГОСТ 14254-80 | IP23 |

Масса, не более, кг | 1000 |

* — Допускается замена трансформаторов типа ТМ на трансформаторы с аналогичными техническими параметрами типа ТМГ.

** -По заказу потребителя количество отходящих кабельных линий с автоматическими выключателями может быть увеличено до 10.

Перечень аппаратуры КТП ТВ

№ | Обозначение на схеме | Наименование | Кол-во |

1 | FV1-FV3 | Разрядник вентильный 10(6)кВ* | 3 |

2 | FV4-FV6 | Разрядник вентильный 0,4кВ* | 3 |

3 | FU1-FU3 | Предохранитель ПКТ 10(6)кВ | 3 |

4 | Q | Разъединитель 0,4 кВ | 1 |

5 | FU4-FU6 | Предохранитель 10 А | 3 |

6 | FU7-FU9 | Предохранитель 16 А | 3 |

7 | TA1-TA3 | Трансформатор тока | 3 |

8 | SA1-SA4 | Выключатель 380В/16А | 2 |

9 | SA2-SA3 | Переключатель 380В/10А | 2 |

10 | PI | Счетчик активной энергии | 1 |

11 | EK | Резистор подогрева 1OOW | 2 |

12 | BL, KL | Фотореле | 1 |

13 | KM | Пускатель магнитный ПМ | 1 |

14 | HL | Патрон потолочный Е27 | 1 |

15 | V | Вольтметр 0-500В | 1 |

16 | XS | Розетка штепсельная 36В | 1 |

17 | TV | Трансформатор понижающий 220/36В | 1 |

18 | QF1-QFn | Выключатель автоматический (или рубильник с предохранителями) | до 5 |

19 | T | Силовой трансформатор** | 1 |

* — На кабельные подстанции разрядники устанавливаются по заказу потребителя.

** — Силовой трансформатор в комплекте поставки не предусматривается, поставляется по заказу потребителя.Нормальная работа КТП обеспечивается в следующих условиях:

· высота установки над уровнем моря не более 1000 м;

· температура окружающего воздуха, соответствующая исполнению У категории размещения I — от минус 40 до плюс 40°С по ГОСТ 15150-69 и ГОСТ 15543. I-89;

· окружающая среда – промышленная атмосфера типа П по ГОСТ 15150-69, не взрывоопасная, не содержащая химически активных газов и паров в концентрациях, снижающих параметры КТП в недопустимых пределах;

· скорость ветра до 36 м/с (скоростной напор ветра до 800 Па) при отсутствии гололеда;

· скорость ветра до 15 м/с (скоростной напор ветра до 146 Па) при гололеде с толщиной льда до 20 мм. КТП не предназначены для:

· работы в условиях тряски, вибрации и ударов;

· ввода питания со стороны низкого напряжения;

· установки во взрывоопасных и пожароопасных зонах по ПУЭ и специальных средах по ГОСТ 24682-81.

КТП соответствует требованиям пожарной безопасности по ГОСТ12.1.004-91.

Требования безопасности по ГОСТ 12.2.007.0-75 и ГОСТ 12.2.007.4-75.

(PDF) Разработка и внедрение системы управления ключами e-KTP (Индонезийское электронное удостоверение личности)

общий секрет и особый алгоритм, известный

только авторизованным сторонам.

Преимущество протокола вызов-ответ,

в том, что каждой взаимодействующей стороне не нужно

синхронизироваться с токеном другой стороны. Поскольку

каждый раз предоставляет случайные вызовы, предыдущий токен

, использованный для предыдущей связи, не будет

действительным для дальнейшего процесса.С другой стороны, пользователи должны ввести дополнительные цифры

при использовании токена ответа

[4].

B. Код аутентификации сообщения

MAC, который означает код аутентификации сообщения,

представляет собой набор алгоритмов, которые позволяют отправителю отправить

сообщение получателю, где получатель может быть уверен, что

отправитель действительно создал сообщение [5]. Обычно для передачи данных используется MAC-адрес

Обычно для передачи данных используется MAC-адрес

.Сначала должно быть вычислено

, а затем добавлено к сообщению. Как только

получатель получил сообщение, он вычисляет

MAC сообщения и проверяет его, соответствует ли он

полученному MAC. Если это так, то сообщение остается тем же

, что и отправитель.

IV.

УПРАВЛЕНИЕ КЛЮЧАМИ Управление ключами — это практика, которая фокусируется на

методах и процедурах установления и

поддержания отношений ключей между авторизованными

объектами.Более того, ключевое отношение означает процесс обмена данными о криптографических методах между взаимодействующими сторонами [6].

Следует отметить, что шансы

кражи или компрометации ключа всегда существуют, но в методах управления ключами

есть методы, позволяющие уменьшить

воздействие. Один из способов сделать это — использовать разные ключи для разных целей. Этот метод называется ключевой

диверсификацией. Таким образом, ключ для цифровых подписей будет

Таким образом, ключ для цифровых подписей будет

отличаться от ключа для шифрования данных и так далее. В добавлении

для усиления безопасности может быть также реализовано создание ключа, где каждый из ключей

получен из разных мастер-ключей.

Другим передовым методом управления ключами является

использование динамических ключей, известных как «сеансовые ключи»

или «временные ключи». Он начинается с создания случайного числа

.Следующим шагом является передача случайного числа

с определенным значением другой стороне. Дальнейший процесс

зависит от того, какие криптографические алгоритмы используются для

.

Использование разных ключей для разных процессов делает смарт-карту

более устойчивой к атакам [7]. Например,

для одной DoS-атаки необходимо извлечь как минимум три разных

ключа, используемых картой. Более того, при создании ключа

, где каждый ключ является персонализированным, поскольку он получен из уникального значения карты

(серийный номер), таким образом, угадывание секретных ключей карты

практически невозможно для злоумышленников, как

, пока процесс получения не скомпрометирован.

Еще один способ усилить секретность ключей

— использовать разные версии ключа. Под

различными версиями подразумевается, что каждый мастер-ключ из

, из которого получены отдельные ключи, должен иметь срок службы

. Когда он действителен и когда он истечет

, должно быть указано четко. Смена ключей с одной версии

на другую не всегда должна ждать пока

будет скомпрометирована, лучше это делать периодически.

V. РЕЗУЛЬТАТ

A. Взаимная аутентификация

Рисунок 1. Взаимная аутентификация

Взаимная аутентификация запускается, когда смарт-карта

вставляется или обнаруживается считывателем/терминалом.

Цель состоит в том, чтобы проверить, авторизованы ли смарт-карта или терминал

для e-KTP. Предложенный

дизайн процесса взаимной аутентификации определен

шаг за шагом, как показано ниже,

Терминал запрашивает случайное число со смарт-карты

e-KTP

Терминал запрашивает серийный номер

карта

Терминал и карта генерируют сообщение

Код аутентификации (MAC) из случайного номера

, серийного номера и ключа карты e-KTP

(составленного из основного ключа e-KTP и серийный номер карты

) с помощью встроенной функции

BasicCard, которая называется OMAC. Эта функция использует алгоритм

Эта функция использует алгоритм

AES со 128-битным ключом и возвращает

16-байтовую строку ввода

Терминал отправляет вычисленный OMAC на карту

терминал сопоставляется с OMAC, сгенерированным

картой

Терминал создает случайное число для отправки

на карту и генерирует из него OMAC

Карта получает случайное число, генерирует

OMAC , затем отправляет его обратно на терминал

Терминал и карта генерируют сеансовый ключ

на основе обоих OMAC, сгенерированных друг другом

с использованием алгоритма SHA-256, и форматируют значение хэша

от 32 байт до 16 -byte hash

Карта открывает каталог для доступа к данным

Обобщенная многоканальная схема для безопасного шифрования изображений

Шифрование и дешифрование n алгоритмы

Начнем с определения общих терминов, относящихся к нашей схеме шифрования.Зашифрованное изображение называется простым изображением . Для простоты мы предполагаем, что наши простые изображения являются бинарными, т. е. каждый пиксель имеет значение 0 или 1. На рисунке 2 показан пример простого изображения, буква «D» размером 9 × 9. Здесь черные пиксели имеют значение 0, а белые пиксели имеют значение 1. Обычное изображение преобразуется в набор зашифрованных изображений с использованием алгоритма шифрования , математической процедуры, которая зависит от выбора ключ .Интуитивно цель шифрования состоит в том, чтобы «скрыть» информацию, присутствующую в простом изображении. На рис. 2 показаны шифровальные образы с C 1 по C 5 , сгенерированные с использованием определенного выбора ключа. Ни одно из изображений явно не напоминает букву «D». Выходное изображение генерируется путем применения алгоритма дешифрования к зашифрованным изображениям. Если для расшифровки используется тот же ключ, что и для шифрования, выходное изображение будет таким же, как и обычное изображение.

Для простоты мы предполагаем, что наши простые изображения являются бинарными, т. е. каждый пиксель имеет значение 0 или 1. На рисунке 2 показан пример простого изображения, буква «D» размером 9 × 9. Здесь черные пиксели имеют значение 0, а белые пиксели имеют значение 1. Обычное изображение преобразуется в набор зашифрованных изображений с использованием алгоритма шифрования , математической процедуры, которая зависит от выбора ключ .Интуитивно цель шифрования состоит в том, чтобы «скрыть» информацию, присутствующую в простом изображении. На рис. 2 показаны шифровальные образы с C 1 по C 5 , сгенерированные с использованием определенного выбора ключа. Ни одно из изображений явно не напоминает букву «D». Выходное изображение генерируется путем применения алгоритма дешифрования к зашифрованным изображениям. Если для расшифровки используется тот же ключ, что и для шифрования, выходное изображение будет таким же, как и обычное изображение. В общем, количество возможных ключей (размер пространства ключей ) должно быть достаточно большим, чтобы злоумышленник вряд ли угадал правильный ключ наугад.

В общем, количество возможных ключей (размер пространства ключей ) должно быть достаточно большим, чтобы злоумышленник вряд ли угадал правильный ключ наугад.

Рисунок 2

Алгоритмы шифрования и дешифрования. Двоичное изображение буквы «D» размером 9 ×9 пикселей вводится в алгоритм шифрования, который использует ключ для преобразования его в набор из 5, казалось бы, случайных зашифрованных изображений. Алгоритм дешифрования использует тот же ключ для извлечения изображения буквы «D».

Наше ключевое пространство неявно определяется набором математических функций дешифрования, где каждая функция записывается как сумма произведений (СОП) шифровальных образов. Расшифровка выполняется с помощью функции SOP на зашифрованных изображениях.Для изображений с C 1 по C n выходное изображение представляет собой сумму n s элементов, где каждый член является произведением n p 0 90 неповторяющихся изображений. Например, рассмотрим функцию SOP, показанную в зеленой рамке на рис. 2, {C 1 C 4 C 5 + C 1 C 3 C 4

Например, рассмотрим функцию SOP, показанную в зеленой рамке на рис. 2, {C 1 C 4 C 5 + C 1 C 3 C 4

+2090C 3 C 5 + C 2 C 3 C 4 + C 2 C 4 C 8 } Все операции выполняются попиксельно. В этом случае n = 5, n p = 3 и n s = 5 представляет собой целочисленную последовательность ключа SOP, которая представляет соответствующую клавишу SOP. Целое число перед двоеточием указывает количество зашифрованных образов (здесь n = 5), а целые числа после двоеточия представляют термины произведения. В заданном местоположении пикселя термин продукта вносит значение 1 в выходное изображение тогда и только тогда, когда все зашифрованные изображения в термине продукта имеют 1 в этом местоположении пикселя.Например, термин продукта C 1 C 4 C 5 в месте пикселя (4,7), указанном зеленым прямоугольником на рис. 2, создает белый пиксель, указанный на выходном изображении.

2, создает белый пиксель, указанный на выходном изображении.

Первый шаг алгоритма шифрования можно понимать как обратный расшифровке (синяя рамка на рис. 2). Для удобства мы называем пять терминов продукта в примере «ключевыми триплетами». Для n = 5 может быть не более 10 троек неповторяющихся целых чисел (исключая перестановки).Остальные пять триплетов, которые не появляются в ключе, называются «неключевыми триплетами». Каждому белому пикселю (значение 1) простого изображения случайным образом назначается триплет ключей, а 1 сохраняется в том же месте в составляющих его зашифрованных изображениях. Например, белый пиксель, выделенный зеленым прямоугольником в изображении буквы «D», соответствует триплету (1,4,5), так что зашифрованные изображения C 1 , C 4 и C 5 каждое имеют 1 в своих (4,7) пиксельных позициях. Этот подход равномерно делит пиксели «1» простого изображения среди его зашифрованных изображений, визуально маскируя информацию в обычном изображении.

На втором этапе алгоритма шифрования в каждое зашифрованное изображение вводятся отвлекающие пиксели. Это достигается путем присвоения каждому черному пикселю (значение 0) простого изображения случайно выбранному неключевому триплету и сохранению 1 в том же месте в составляющих его зашифрованных изображениях. Например, C 1 , C 2 и C 5 имеют 1 в своих (6,6) пиксельных позициях. Триплет (1,2,5) не появляется в ключе, а простое изображение имеет 0 в этом месте (выделено красной рамкой).Отвлекающие пиксели не позволяют злоумышленнику вывести ненулевые пиксели простого изображения, просто отмечая расположение любых ненулевых пикселей в зашифрованных изображениях. Более того, поскольку все пиксели простого изображения отображаются либо в ключевой триплет, либо в неключевой триплет, простая сумма всех зашифрованных изображений дает однородное изображение, лишенное информации. Этот момент проиллюстрирован примером в следующем разделе.

Заметим, что повторные применения алгоритма шифрования к одному и тому же простому изображению могут привести к разным наборам зашифрованных изображений, даже если ключ фиксирован. Это связано с элементом случайности в алгоритме, который возникает при назначении пикселей ключевым и неключевым терминам продукта.

Это связано с элементом случайности в алгоритме, который возникает при назначении пикселей ключевым и неключевым терминам продукта.

Включение защиты от атаки методом грубой силы

Чтобы алгоритм шифрования был устойчив к атаке методом грубой силы, пространство ключей должно быть достаточно большим, чтобы злоумышленник не мог вручную проверить все возможные ключи. Учитывая количество образов шифра, мы можем определить общее количество возможных ключей, N ключей с помощью комбинаторики.Этот расчет представлен в разделе «Методы». На рисунке 3a показан график log 2 ( N ключей ) по сравнению с n . Для справки: максимальный размер пространства ключей 2 256 для практического симметричного шифрования AES показан сплошной красной линией. Можно заметить, что общее количество ключей увеличивается в два раза экспоненциально с n и становится почти равным пределу AES для n = 10. силовая атака невозможна.

силовая атака невозможна.

Рисунок 3

Размер ключевого пространства. (a) Вариация лога 2 ( N ключи ) с n . Сплошная красная линия показывает ограничение AES в N ключей = 2 256 для симметричного шифрования. ( b) Вариация журнала 2 ( N ключей 7 ) с N P и N S на N = 10.

Обозначим количество ключей для фиксированного N , N P и N S как N ключей . Рисунок 3B показывает вариант журнала 2 (N клавиш ) с N P и N S для N = 10. Здесь N S колеблется от 1 до C (10, n p ) и n p колеблется от 1 до 10. Можно заметить, что n ключей является максимальным для \({n}_{p}= \left|\!{\underline{\,\,\,\,}}\right. 10/ 2 {\ влево. {\ подчеркнуть {\, \, \, \,}} \! \ вправо |} = 5 \) и \ ({n} _ {s} = \ влево | \! {\ подчеркнуть {\ ,\,\,\,}}\right.C(\mathrm{10,5})/2 {\left.{\underline{\,\,\,\,}}\!\right|}=126 \), где \(\left|\!{\underline{\,\,\,\,}}\right. x {\left. {\underline{\,\,\,\,}}\!\ right|}\) обозначает наибольшее целое число, меньшее или равное x . В общем случае следует выбирать \({n}_{p}= \left|\!{\underline{\,\,\,\,}}\right.п / 2 {\ влево. {\ underline{\,\,\,\,}}\!\right|}\) и \({n}_{s} = \left|\!{\underline{\,\,\,\, }}\right.C(n,{n}_{p})/2 {\left. {\underline{\,\,\,\,}}\!\right|}\), что максимизирует размер ключевого пространства (см. рис. 4 для числового примера с n = 10).

Можно заметить, что n ключей является максимальным для \({n}_{p}= \left|\!{\underline{\,\,\,\,}}\right. 10/ 2 {\ влево. {\ подчеркнуть {\, \, \, \,}} \! \ вправо |} = 5 \) и \ ({n} _ {s} = \ влево | \! {\ подчеркнуть {\ ,\,\,\,}}\right.C(\mathrm{10,5})/2 {\left.{\underline{\,\,\,\,}}\!\right|}=126 \), где \(\left|\!{\underline{\,\,\,\,}}\right. x {\left. {\underline{\,\,\,\,}}\!\ right|}\) обозначает наибольшее целое число, меньшее или равное x . В общем случае следует выбирать \({n}_{p}= \left|\!{\underline{\,\,\,\,}}\right.п / 2 {\ влево. {\ underline{\,\,\,\,}}\!\right|}\) и \({n}_{s} = \left|\!{\underline{\,\,\,\, }}\right.C(n,{n}_{p})/2 {\left. {\underline{\,\,\,\,}}\!\right|}\), что максимизирует размер ключевого пространства (см. рис. 4 для числового примера с n = 10).

Рисунок 4

Шифрование с использованием оптимальных системных параметров. (a) Бинарное изображение буквы «А» размером 50 × 40 пикселей. ( b) Зашифрованные изображения, сгенерированные путем шифрования буквы «A» изображение с использованием ключа с N = 10, N P = 5 и N S = 126.( c) Изображение, представляющее сумму всех зашифрованных изображений. ( d) Изображения, сгенерированные путем попытки дешифровки с использованием трех неверных ключей с N = 10, N P = 5 и N S = 126.

( b) Зашифрованные изображения, сгенерированные путем шифрования буквы «A» изображение с использованием ключа с N = 10, N P = 5 и N S = 126.( c) Изображение, представляющее сумму всех зашифрованных изображений. ( d) Изображения, сгенерированные путем попытки дешифровки с использованием трех неверных ключей с N = 10, N P = 5 и N S = 126.

для иллюстрации безопасности оптимизированная система против атак грубой силы, рассмотрим бинарное изображение буквы «А» размером 50 × 40 пикселей (рис. 4а), зашифрованное с помощью ключа с = 5 и н с = 126.Полученные зашифрованные изображения показаны на рис. 4b. Как видно, простой визуальный осмотр зашифрованных изображений не дает никакой значимой информации об обычном изображении. Более того, сумма всех зашифрованных изображений дает изображение с одинаковой интенсивностью, при этом все значения пикселей равны 5 (рис. 4c).

4c).

Предположим, что злоумышленник имеет доступ к шифровальным образам и системным параметрам, которые использовались для шифрования ( n , n p и n 99 s 99 s 80).Мы также предполагаем, что злоумышленник знает алгоритмы шифрования и дешифрования, но не имеет доступа к ключу шифрования. Итак, он прибегает к случайным образом пробовать небольшое количество ключей с N = 10, N P = 5 и N S = 126 и визуально проверяя выходные изображения для угадания зашифрованное простое изображение. На рис. 4d показаны выходные изображения для трех таких ключей, ни один из которых не является исходным ключом, используемым для шифрования.Здесь снова трудно собрать какую-либо информацию об обычном изображении, просто просматривая выходные изображения. Следовательно, можно было бы ожидать, что злоумышленник, полагающийся исключительно на визуальный осмотр, будет иметь очень низкую вероятность восстановления простого изображения, зашифрованного с помощью нашей схемы.

Включение защиты от более изощренных атак