Что такое индекс защиты IP66?

Часто при ознакомлении и приобретении камер видеонаблюдения, да и другого оборудования, мы встречаем фразу «Индекс защиты IP66». Что же это значит?

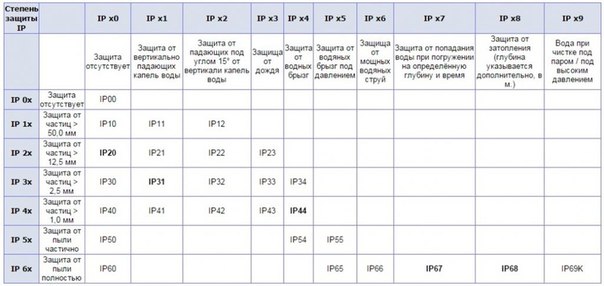

IP66 – это рейтинг, которым обладают, в основном, наружные и антивандальные камеры, означающий защиту оборудования от проникновения различных твердых предметов, пыли, влаги, которые в состоянии повредить или стать причиной поломки оборудования. Аббревиатура «IP» расшифровывается как «Ingress Protection», то есть «Степень Защиты».

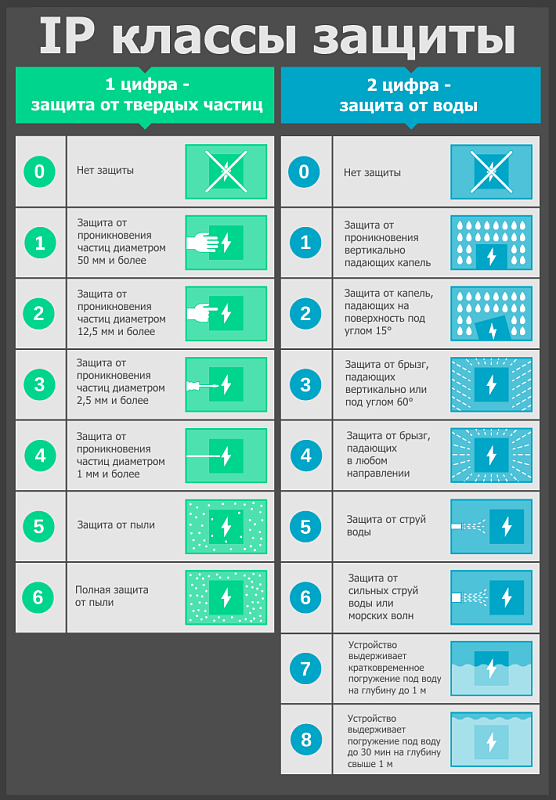

Первое число индекса (в нашем случае это «6») описывает защиту оборудования от твердых предметов. Оценка «1» как наименьшая означает, что внутренняя часть оборудования защищена от попадания твердых частиц или предметов размерами более 50 мм. Рейтинг «6», как самый высокий, означает, что внутренняя часть оборудования полностью защищена от попадания даже самых мелких твердых частиц, таких, как например пыль.

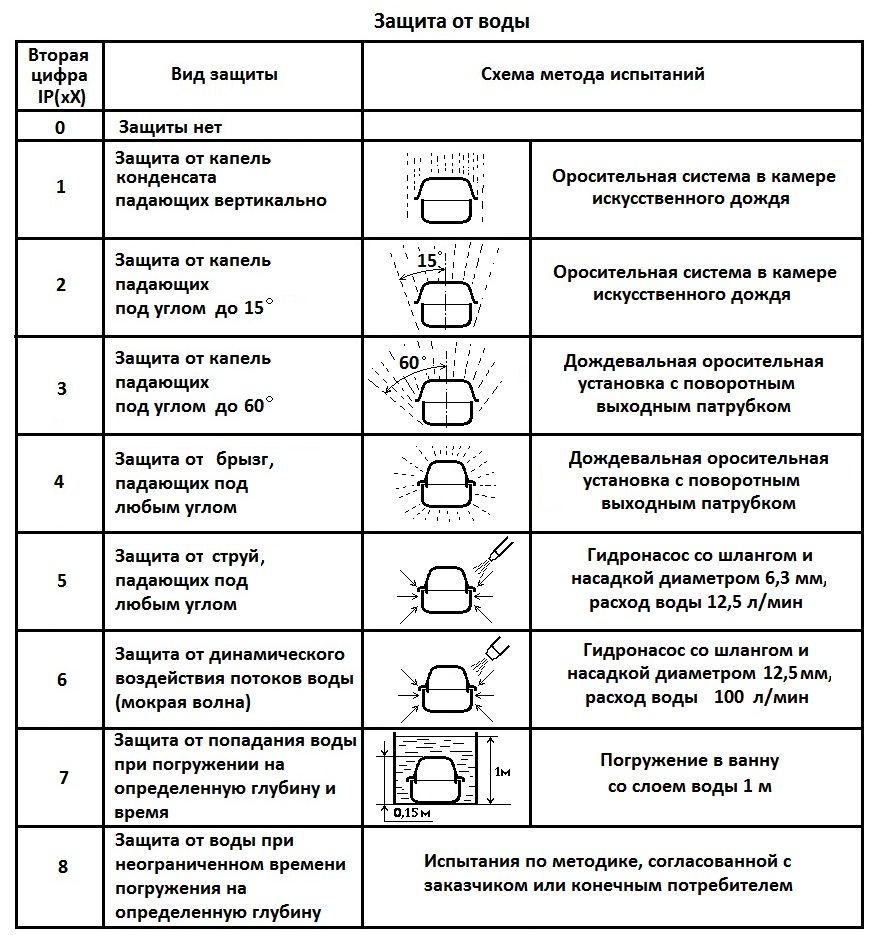

Вторая цифра индекса определяет, насколько хорошо внутренняя начинка оборудования защищена от попадания влаги. По аналогии с первой частью, индекс «1» говорит нам о том, что никакой специализированной защиты оборудования от влаги нет, а вот «8», как самое большое значение, дает понять, что оборудование надежно защищено и оно не выйдет из строя даже при длительном, полном погружении в воду.

По аналогии с первой частью, индекс «1» говорит нам о том, что никакой специализированной защиты оборудования от влаги нет, а вот «8», как самое большое значение, дает понять, что оборудование надежно защищено и оно не выйдет из строя даже при длительном, полном погружении в воду.

Приведенная ниже таблица поможет самостоятельно расшифровать индекс защиты, которым может обладать ваше оборудование:

Первая цифра: Защита от проникновения твердых предметов

0 Нет специализированной защиты

1 Защита от попадания во внутреннюю часть оборудования твердых предметов диаметром более 50мм

2 Защита от проникновения твердых предметов длиной не более 80 мм и диаметром более 12 мм

3 Защита от проникновения твердых предметов толщиной или диаметром более 2.5 мм

4 Защита от проникновения твердых предметов толщиной или диаметром более 1 мм

5 Неполная защита от пыли (пылезащита). Пыль может проникать во внутрь оборудования, однако ее количество не может вывести устройство из строя или служить причиной поломки

Пыль может проникать во внутрь оборудования, однако ее количество не может вывести устройство из строя или служить причиной поломки

6 Полная защита от пыли (пыленепроницаемость)

Вторая цифра: Защита от проникновения влаги

0 Нет специализированной защиты

1 Защита от вертикально падающих капель воды

2 Вертикально капающая вода не должна оказывать вредного воздействия при наклоне корпуса под любым углом до 15° от нормального положения

3 Распыленная до аэрозольных капель вода не должна оказывать вредного воздействия при наклоне корпуса под любым углом до 60° от нормального положения

4 Брызги воды на корпус в любом направлении не должны оказывать вредного влияния

5 Направленная струя воды на корпус в любом направлении не должны оказывать вредного влияния

6 Мощные струи воды (в том числе морской) на корпус в любом направлении не должны оказывать вредного влияния. Возможно небольшое проникновение воды в корпус устройства, однако в количествах которое не может служить причиной поломки устройства

Возможно небольшое проникновение воды в корпус устройства, однако в количествах которое не может служить причиной поломки устройства

7 Защита от прямого погружения устройства в воду при определенных условиях давления и времени

8 Оборудование может длительное время быть погруженным в воду при условиях, которые устанавливаются заводом-производителем

водонепроницаемость, свойства и разница с IP68

В характеристиках большинства гаджетов есть показатель защищенности IPxx, где xx – цифры. Часто это развод, маркетинговая уловка при отсутствии документальных подтверждений – испытаний устойчивости оболочки (корпуса устройства) к воздействию факторов внешней среды. Множество устройств среднего ценового диапазона имеют степень защиты IP67 или IP68. Рассмотрим, что скрывается за маркировкой и действительно ли смартфон и телефон с пылевлагозащитой выдержит снежную бурю и намокание под дождем.

Что такое IP

IP – сокращение и расшифровка от «International Protection Marking», что переводится приблизительно как «международная оценка защищенности». Это метод классификации защиты содержимого устройства его оболочкой, корпусом от проникновения влаги и мелких частиц (разного рода пыль, в том числе древесная, пластиковая, металлическая, песок) из окружающей среды.

Это метод классификации защиты содержимого устройства его оболочкой, корпусом от проникновения влаги и мелких частиц (разного рода пыль, в том числе древесная, пластиковая, металлическая, песок) из окружающей среды.

До недавних пор самым защищенным было устройство с маркировкой IP68 – полностью непроницаемая для пыли и влаги оболочка, выдерживающая длительное погружение в воду на глубину нескольких метров. Сейчас появился более агрессивный стандарт – IP69-K. Корпус не только пыль не пропускает, но и выдержит продолжительное погружение в горячую воду под давлением.

Что означают цифры

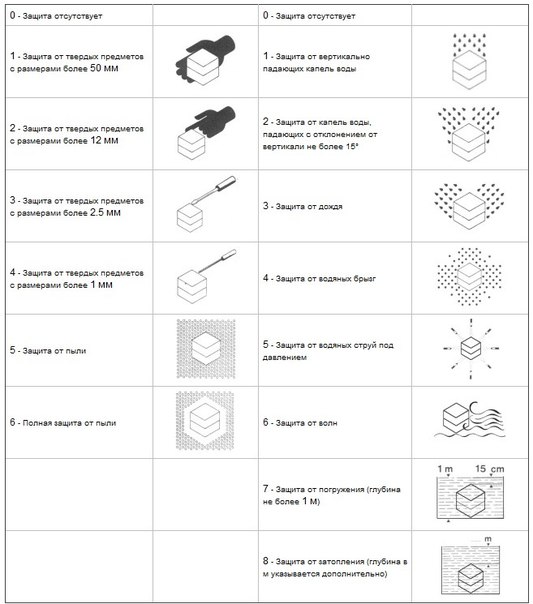

Первая цифра после IP отвечает за защищенность корпуса от проникновения внутрь посторонних предметов, в первую очередь, мелкодисперсных. Краткое описание:

- 0 – например, IP05 – отсутствие защиты.

- 1 – защищено от контакта с большими телами, чьи габариты превышают 50 мм.

- 2 – максимальный размер предмета, который может проникнуть внутрь устройства, не превышает 12,5 мм – защита от несознательного попадания пальцев.

- 3 – инструменты, большие провода и металлические крепления, предметы до 2,5 мм.

- 4 – предметы до 1 мм – для мелких соринок, острых предметов (иглы, гвозди) препятствий нет;

- 5 – пылезащита – полная защищенность от контакта с чем-либо, пыль может проникнуть в корпус, но на функционировании устройства никак не отразится.

- 6 – полная пылезащита.

Вторая цифра указывает на степень влагозащиты:

- 0 – полное отсутствие. Влага и вода могут беспрепятственно проникать в устройство.

- 1 – падающие вертикально капли воды не влияют на работу прибора.

- 2 – капли под углом до 150 не оказывают отрицательного влияние на функционирование механизма. Например, правильно установленная в стене розетка.

- 3 – защита от брызг, падающих под уклоном до 600 относительно вертикали.

- 4 – никакие брызги оболочке не страшны.

- 5 – класс защиты корпуса, при котором направленные струи влаги не оказывают воздействия функционирование устройства.

- 6 – защита от струй воды под давлением оболочке не страшны.

- 7 – выдерживает кратковременное погружение в воду на глубину до 100 см, попасть внутрь влага может, но на работоспособности не скажется (в таких ситуациях гаджет рекомендуется просушить).

- 8 – функционирование в погруженном в воду режиме (водяные насосы).

- 9 – предусмотрена продолжительная работа в водной среде при повышенном давлении и температуре.

Исходя из приведенных данных, можно дать характеристику классу защиты IP67: совершенная пылезащита, непродолжительное попадание в жидкую среду для такого устройства не страшно. В теории телефон или иной прибор с маркировкой IP67 характеризуется пылевлагозащитой – выдержит песчаную бурю, проливной дождь и попадание в глубокую лужу или ванную. Но без фанатизма.

ПРИМЕЧЕНИЕ! Разница между IP67 и IP68 – устройства со вторым классом защиты могут работать в воде, первые – выдерживают кратковременное погружение (обычно на глубину до 1 м.

).

Исключения и особенности

Нередко вторая цифра связана с первой: если корпус девайса закрыт от струй воды (4-5), он автоматически становится защищенным от контакта с посторонними предметами (5). Но бывают исключения – например, водонепроницаемые чехлы для гаджетов имеют стандарт IP38.

Степень защиты от влаги не кумулятивная после 6-го уровня: корпус может выдерживать погружение в жидкую среду (7), но быть уязвимым для разбрызгивания воды под давлением. Класс защиты для таких девайсов указывается дважды: IP65/IP68 – полная пылезащищенность, противостояние струям воды (не под давлением) и работа в жидкой среде – мощные струи оболочка может не выдержать.

Намеренно проверять соответствие заявленным стандартам на дорогостоящем гаджете строго не рекомендуется. В случае проблем в гарантийном обслуживании – скорее всего, будет отказано.

Что означает степень защиты ip — расшифровка обозначений

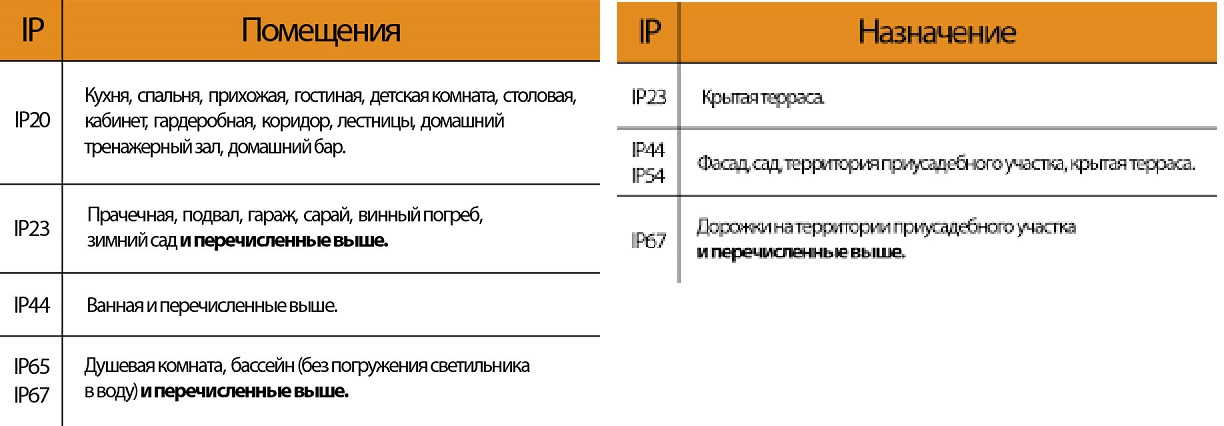

Современная цивилизация всецело построена на потреблении энергии. В быту и на производстве человек в основном использует электроэнергию, которая обеспечивает освещение, обогрев, кондиционирование, работу электроприборов и систем связи. Электрическая розетка или включатель на стене давно стали привычными деталями интерьера, и мы привыкли обращать внимание лишь на внешний вид этого электрооборудования, цвет или дизайн.

Приветствую всех посетителей на сайте «Электрик в доме» и в нашей сегодняшней статье мы рассмотрим очень важный параметр всех коммутирующих и раздающих электроэнергию устройств – степень защиты ip.

Вообще, проблема заключается в двух факторах. Первое – влага. Вода прекрасно проводит электрический ток, поэтому если в жилой комнате о проникновении воды можно не беспокоиться, то при размещении розетки или выключателя в ванной, беседке или сыром подвале необходимо обеспечить безопасность от поражения пользователя электрическим током или короткого замыкания, которые могут произойти от атмосферных осадков, водяных паров или сырости.

Первое – влага. Вода прекрасно проводит электрический ток, поэтому если в жилой комнате о проникновении воды можно не беспокоиться, то при размещении розетки или выключателя в ванной, беседке или сыром подвале необходимо обеспечить безопасность от поражения пользователя электрическим током или короткого замыкания, которые могут произойти от атмосферных осадков, водяных паров или сырости.

Второй фактор – проникновения внутрь электроприборов пыли и грязи. При размещении на улице, загрязнение может попадать внутрь распределительных щитков или розеток просто с помощью ветра и в итоге, существенно влиять на их работу, способствовать коррозии, окислению и искрению контактов, и, как следствие, несчастным случаям.

Для обеспечения безопасности, в промышленности приняты стандарты, которые регламентируют конструктивные особенности и применение активных и пассивных электроприборов и вводят понятие степень защиты IP.

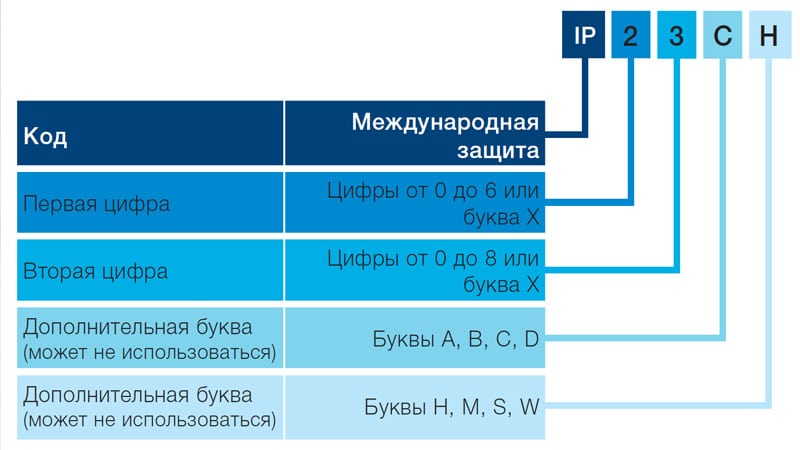

Если вы обратите внимание, то на любом электроприборе, кроме параметров напряжения питания, мощности или максимального тока, указывается надпись «IP ХХ», где ХХ – некие цифры, определяющие класс прибора по степени электрозащиты. Ориентируясь на эти параметры, пользователь может выбрать изделие, допустимое для использования в нужных ему условиях.

Ориентируясь на эти параметры, пользователь может выбрать изделие, допустимое для использования в нужных ему условиях.

Так, дизайнерский включатель освещения в гостиной может быть абсолютно неприемлем и даже опасен при установке его в подвале или в гараже. Это же касается розеток и выключателей, которые нужно устанавливать в санузлах. Прежде всего, при выборе электроприбора следует ориентироваться на безопасность использования. Соблюдение всех правил позволит избежать несчастных случаев и обеспечит долговременную службу электрооборудования.

Изучите нижеследующие данные и храните их в памяти при выборе выключателей, розеток и осветительных приборов.

Степень защиты оболочки оборудования

Разберем подробнее и расшифруем, что же означают эти символы. Идентификатор IP – это аббревиатура от английского «Ingress Protection Rating», что в переводе означает «Степень защиты корпуса». Степень электрозащиты каждого класса устройств регламентируется международными стандартами ЕС 60529 (аналог DIN 40050 и ГОСТ 14254-96).

Эти правила предъявляют требования изготовителям электротехники производить аппаратуру, в зависимости от условий эксплуатации и назначения, с разными степенями электрозащиты. Речь идет о градации уровня защиты в конструкции корпуса и применяемых материалах, от простого ограничения доступа человека к токоведущим контактам и механическим частям, до полной изоляции и герметизации устройства от внешней среды.

Что означает первая цифра в коде ip

Итак, с самой аббревиатурой вроде разобрались, теперь осталось понять, что означают цифры — степень защиты ip расшифровка цифрового кода.

Первая цифра после букв IP (от 0 до 6) говорит о способности защиты корпуса электрооборудования от проникновения во-внутрь твердых посторонних частиц или предметов. Эта цифра также говорит о степени защиты пользователя (человека) от токопроводящих частей конструкции устройства.

Бывает, встречается такое, что вместо первой цифры стоит буква «Х» (это не означает 10, так как максимальное значение по первой цифре 6) это означает, что необходимости в защите устройства от твердых частиц нет. Выглядеть такое обозначение будет следующим образом, например «IPХ2», расшифровка такого кода звучит так: защита от твердых тел – нет необходимости, защита от капель воды падающих под наклоном в 15 градусов.

Выглядеть такое обозначение будет следующим образом, например «IPХ2», расшифровка такого кода звучит так: защита от твердых тел – нет необходимости, защита от капель воды падающих под наклоном в 15 градусов.

Что означает вторая цифра в коде ip

Вторая цифра в коде после букв IP отвечает за класс защиты от влаги. Здесь градация защищенности описана цифрами от 0 до 8. Ниже мы опишем подробнее, что означает каждая из цифр. Сейчас отметим, что, как и с характеристикой защиты от грязи и пыли (первая цифра), в параметре защиты от воды бывают случаи, когда вместо цифры указывается буква Х. Это так же означает, что для этого вида оборудования такой параметр некритичен и его игнорируют.

Еще один важный момент состоит в том, что в обозначениях защиты могут указываться одновременно два параметра. Например, вы можете увидеть обозначение IP24/IP44.

Такие случаи возникают, когда электрооборудование может находиться в разных положениях. Типичный случай — розетка с защитной крышкой. Один параметр указывает про степень защиты в открытом положении, другой – в закрытом.

Один параметр указывает про степень защиты в открытом положении, другой – в закрытом.

Дополнительный код

В ряде случаях, к основному коду IP добавляются дополнительные буквенные символы латиницы. Этих букв может быть одна или две. Буквы обычно следуют за двумя цифрами, обозначающими пыле- и влагозащиту. Что они обозначают?

Первая буква (а их существует в обозначении четыре – A, B, C, D) характеризуют дополнительную детализацию защиты человека от поражения током. По сути, этот параметр просто дополняет первую цифру кода IP.

Вторая буква также указывает на подкласс защиты по мере возрастания и основываются на фактически проведенных испытаниях конкретного оборудования (их применяется три – H, M, S).

Как читать ip код – пример с расшифровкой

Расшифровать степень защиты ip, а точнее код довольно просто. Пользователю нужно помнить, что первая цифра — это защита от грязи и пыли, а вторая — от воды (влаги). Причем чем выше цифра, тем выше уровень защиты.

Приведем примеры.

1. Розетка для установки на din рейку имеет обозначение IP20. Что это означает? Розетка защищена от соприкосновения токопроводящих элементов с человеком, однако полностью отсутствует защита от воды. Когда указано обозначение IP40, это говорит, что обеспечена защита для человека и попадания внутрь конструкции предметов от 1 мм.

2. Распределительная коробка наружной установки имеет обозначение IP55. Такой параметр практически полностью исключает попадание внутрь прибора пыли и влаги. Абсолютно безопасен для человека.

3. Светодиодный прожектор имеет обозначение IP65. Такое устройство может использоваться в помещениях с повышенной влажностью, а также для установки под открытым небом (без навеса), т.к. первая цифра 6 – это полная защита от пыли, я вторая цифра 5 – полная защита от влаги под любым углом.

4. Розетка с защитной крышкой имеет обозначение IP54. Такое обозначение позволяет использовать розетку на улице, т.к. защита от влаги позволяет использовать ее даже при атмосферных осадках.

5. Обращайте внимание на обе цифры кода при выборе. Первая цифра- защищает от грязи, а вторая от влаги.

После запоминания нижеследующей информации у вас не возникнет никаких сложностей в выборе электрооборудования. Итак, продолжим.

Расшифровка степени защиты ip — таблица кодовых обозначений

Ниже представлена таблица в которой изложено краткая расшифровка и описание всех цифр ip кода.

| Первая цифра IP | Вид защиты | Описание |

| 0 | Защита отсутствует. | Это означает, что конструкция полностью открыта для загрязнения. Также, небезопасна для человека от поражения электрическим током. |

| 1 | Защищено от проникновения внутрь устройства предметов крупнее 50 мм. | Начальный уровень защиты. Частично предохраняет от случайных касаний человеком, полностью открыта для загрязнения. |

| 2 | Предохранение от попадания внутрь объектов крупнее 12,5 мм. | Обеспечивает защиту человека от контактов с токопроводящими элементами конструкции, однако не препятствует попаданию пыли. |

| 3 | Предохраняет от попадания внутрь предметов крупнее 2,5 мм. | Конструкция защищает от попадания предметов крупнее 2,5 мм. Исключает соприкосновение человека или инструмента с токопроводящими элементами. |

| 4 | Предохраняет от попадания внутрь конструкции объектов размером более 1,0 мм. | Более высокая степень защиты человека и внутренних элементов конструкции, однако не представляет препятствия от загрязнения пылью. |

| 5 | Частичная защита от пыли. | В данной конструкции защиты полностью исключен контакт человека с токопроводящими элементами, а также ограничено попадания внутрь пыли. |

| 6 | Полная защита от пыли. | Полная защита от проникновения предметов, пыли и т д. |

Расшифровка и описание для второй цифры IP кода

| Вторая цифра IP | Вид защиты | Описание |

| 0 | Защита отсутствует. | Влага свободно проникает внутрь конструкции не встречая преград. |

| 1 | Защита от капель влаги, падающих вертикально. | Начальный уровень влагоизоляции. Эта степень защиты предполагает, что вода не сможет навредить устройству только при падении сверху. Обычно речь идет о принципе навеса. |

| 2 | Защита от капель воды, падающих под углом до 15 градусов (гр.). | Как правило, речь идет об усовершенствованном навесе. |

| 3 | Защита от капель воды, падающих под углом до 60 градусов. | Более продвинутая степень защиты от атмосферных осадков, обеспечивает предохранение от попадания влаги при сильном ветре или брызг. |

| 4 | Предохраняет устройство от брызг, попадающих под любым углом. | Конструкция полностью защищена от атмосферных осадков при порывах ветра. |

| 5 | Защита от струй воды, падающих под любым углом. | Степень защиты, практически полностью обеспечивающая влагоизоляцию в бытовых условиях. При этом можно поливать конструкцию, например, из шланга. |

| 6 | Защита от динамического воздействия потоков воды (морская волна). | Эта степень позволяет использовать оборудование на палубах морских судов. |

| 7 | Обеспечивается водонепроницаемость при полном погружении в воду. | Погружение в воду на незначительную глубину, обычно до 1 м. |

| 8 | Полная влагозащита. | Обеспечивает водонепроницаемость при погружении на значительные глубины. Выдерживает давление воды, которое указывается отдельно. |

Дорогие друзья на этом наш сегодняшний урок подошел к концу, задавайте вопросы если у кого возникли. Добавляйтесь в социальных сетях.

Похожие материалы на сайте:

Понравилась статья — поделись с друзьями!

101 Советы по защите данных: как сохранить в безопасности свои пароли, финансовую и личную информацию в 2020 году

Мы собрали 101 совет по защите данных, которые помогут вам защитить свои пароли, финансовую информацию и личные данные в Интернете.

Хранение ваших паролей, финансовой и другой личной информации в безопасности и защите от внешних злоумышленников долгое время было приоритетом бизнеса, но для потребителей и частных лиц становится все более важным прислушиваться к советам по защите данных и использовать надежные методы для хранения вашей конфиденциальной личной информации безопасно и надежно.Существует множество информации для потребителей, семей и отдельных лиц о защите паролей, адекватной защите настольных компьютеров, ноутбуков и мобильных устройств от хакеров, вредоносных программ и других угроз, а также о передовых методах безопасного использования Интернета. Но информации так много, что легко запутаться, особенно если вы не разбираетесь в технологиях. Мы составили список из 101 простых и понятных передовых методов и советов по обеспечению конфиденциальности личной информации вашей семьи и защите ваших устройств от угроз.

Содержание:

Защита ваших устройств и сетей

1. Зашифруйте свои данные.

Шифрование данных не только для компьютерных фанатов; Современные инструменты позволяют кому угодно зашифровать электронную почту и другую информацию. «Раньше шифрование было прерогативой компьютерных фанатов и математиков, но за последние годы многое изменилось. В частности, различные общедоступные инструменты вывели из строя шифрование (и дешифрование) электронной почты и файлов.GPG для почты, например, представляет собой подключаемый модуль с открытым исходным кодом для программы Apple Mail, который упрощает шифрование, расшифровку, подписание и проверку электронной почты с использованием стандарта OpenPGP. А для защиты файлов новые версии операционной системы Apple OS X поставляются с FileVault, программой, которая шифрует жесткий диск компьютера. Те, кто работает под Microsoft Windows, имеют похожую программу. Это программное обеспечение будет шифровать ваши данные, но не защитит вас от правительственных органов, требующих ваш ключ шифрования в соответствии с Законом о регулировании следственных полномочий (2000 г.), поэтому некоторые поклонники рекомендуют TrueCrypt, программу с некоторыми очень интересными функциями, которые могут иметь был полезен Дэвиду Миранде », — объясняет Джон Нотон в статье для The Guardian.Twitter: @guardian

2. Сделайте резервную копию ваших данных.

Один из самых простых, но часто упускаемых из виду советов по защите данных — это резервное копирование данных. По сути, это создает дублирующую копию ваших данных, чтобы в случае потери, кражи или взлома устройства вы также не потеряли важную информацию. Как указывает Торговая палата США и страховая компания Nationwide: «По данным Nationwide, 68% малых предприятий не имеют плана аварийного восстановления. Проблема заключается в том, что чем дольше вы восстанавливаете свои данные, тем больше денег ты проиграешь.Gartner обнаружила, что такое время простоя может стоить компаниям до 300 000 долларов в час «. Twitter: @growwithco

3. Облако обеспечивает жизнеспособный вариант резервного копирования.

Хотя при использовании облако, оно может обеспечить идеальное решение для резервного копирования ваших данных. Поскольку данные не хранятся на локальном устройстве, они легко доступны, даже когда ваше оборудование оказывается скомпрометированным ». гарантия адекватного аварийного восстановления », — говорится в этом сообщении на TechRadar.Twitter: @techradar

4. Защита от вредоносных программ является обязательной.

Вредоносное ПО — серьезная проблема, беспокоящая многих пользователей компьютера, и известно тем, что оно появляется в незаметных местах без ведома пользователей. Защита от вредоносных программ необходима для создания основы безопасности ваших устройств. «Вредоносное ПО (сокращение от« вредоносное программное обеспечение ») — это программное обеспечение, предназначенное для проникновения или повреждения компьютера без вашего согласия. Вредоносное ПО включает компьютерные вирусы, черви, троянские программы, шпионское ПО, пугающее ПО и многое другое.Он может присутствовать на веб-сайтах и в электронной почте или быть скрытым в загружаемых файлах, фотографиях, видео, бесплатных или условно-бесплатных программах. (Однако следует отметить, что большинство веб-сайтов, условно-бесплатных или бесплатных приложений не содержат вредоносных программ.) Лучший способ избежать заражения — запустить хорошую программу антивирусной защиты, проводить периодические проверки на наличие шпионского ПО, избегать нажатия на подозрительные ссылки электронной почты или веб-сайты. Но мошенники коварны: иногда вредоносное ПО искусно маскируется под письмо от друга или полезный веб-сайт.«Даже самые осторожные пользователи Интернета, скорее всего, в какой-то момент подхватят инфекцию», — объясняет Кларк Ховард. Twitter: @ClarkHoward

5. Сделайте жесткие диски ваших старых компьютеров нечитаемыми. через старые вычислительные устройства, но вы можете защитить свои личные данные, сделав жесткие диски нечитаемыми перед их утилизацией ». Сделайте жесткие диски старых компьютеров нечитаемыми. После резервного копирования данных и переноса файлов в другое место следует произвести дезинфекцию путем измельчения диска, магнитной очистки диска или использования программного обеспечения для очистки диска.Уничтожьте старые компьютерные диски и ленты с резервными копиями », — говорится в сообщении генерального прокурора Флориды. Twitter: @AGPamBondi

6. Установите обновления операционной системы.

Обновления операционной системы — огромная боль для пользователей; это чистая правда . Но они неизбежное зло, поскольку эти обновления содержат критические исправления безопасности, которые защитят ваш компьютер от недавно обнаруженных угроз. Невозможность установить эти обновления означает, что ваш компьютер подвергается опасности. «Независимо от того, какую операционную систему вы используете, важно, чтобы вы регулярно его обновляете.Операционные системы Windows обычно обновляются не реже одного раза в месяц, обычно в так называемый «вторник исправлений». Другие операционные системы могут обновляться не так часто или регулярно. Лучше всего настроить вашу операционную систему на автоматическое обновление. «Метод для этого будет зависеть от вашей конкретной операционной системы», — говорится в сообщении PrivacyRights.org. Twitter: @PrivacyToday

7. Автоматизируйте обновления программного обеспечения.

Чтобы убедиться, что вы загружаете последние обновления безопасности из операционных систем и другого программного обеспечения, позволяют автоматические обновления.«Многие программы автоматически подключаются и обновляются для защиты от известных рисков. Включите автоматические обновления, если это возможно», — предлагает StaySafeOnline.org. Twitter: @StaySafeOnline

8. Защитите свою беспроводную сеть дома или на работе.

Ценный совет как для владельцев малого бизнеса, так и для отдельных лиц или семей. Всегда рекомендуется защищать беспроводную сеть паролем. Это предотвращает проникновение неавторизованных лиц в вашу беспроводную сеть.Даже если они просто пытаются получить бесплатный доступ к Wi-Fi, вы не хотите непреднамеренно делиться личной информацией с другими людьми, которые используют вашу сеть без разрешения. «Если у вас есть сеть Wi-Fi на рабочем месте, убедитесь, что она безопасна, зашифрована и скрыта. Чтобы скрыть сеть Wi-Fi, настройте точку беспроводного доступа или маршрутизатор так, чтобы имя сети не транслировалось, известное в качестве идентификатора набора услуг (SSID). Пароль защищает доступ к маршрутизатору », — говорится на сайте FCC.gov в статье, предлагающей советы по защите данных для малого бизнеса.Twitter: @FCC

9. Выключите компьютер.

Когда вы закончите пользоваться компьютером или ноутбуком, выключите его. Оставление компьютерных устройств включенными и, как правило, подключенными к Интернету, открывает дверь для мошеннических атак. «Оставляя свой компьютер подключенным к Интернету, когда он не используется, мошенники получают круглосуточный доступ без выходных для установки вредоносного ПО и совершения киберпреступлений. В целях безопасности выключайте компьютер, когда он не используется», — предлагает CSID, подразделение Experian. Twitter: @ExperianPS_NA

10.Используйте брандмауэр.

«Брандмауэры помогают блокировать опасные программы, вирусы или шпионское ПО до того, как они проникнут в вашу систему. Различные компании, выпускающие программное обеспечение, предлагают защиту брандмауэрами, но аппаратные брандмауэры, такие как те, которые часто встраиваются в сетевые маршрутизаторы, обеспечивают лучший уровень защиты. безопасность «, — говорит Geek Squad. Twitter: @GeekSquad

11. Практикуйте принцип наименьших привилегий (PoLP).

Информационные технологии Университета Индианы рекомендует следовать Принципу наименьших привилегий (PoLP): «Не входите в компьютер с правами администратора, кроме случаев, когда это необходимо для выполнения определенных задач.Запуск компьютера с правами администратора (или опытного пользователя в Windows) делает его уязвимым для угроз безопасности и эксплойтов. Простое посещение незнакомого Интернет-сайта с помощью этих учетных записей с высоким уровнем привилегий может нанести серьезный ущерб вашему компьютеру, например переформатировать жесткий диск, удалить все ваши файлы и создать новую учетную запись пользователя с административным доступом. Когда вам все же нужно выполнять задачи от имени администратора, всегда следуйте безопасным процедурам ». Twitter: @IndianaUniv

12.Используйте «пароли», а не «пароли».

В чем разница? «… мы рекомендуем использовать парольные фразы — серию случайных слов или предложение. Чем больше символов содержит ваша парольная фраза, тем она сильнее. Преимущество состоит в том, что их намного легче запомнить и ввести, но по-прежнему сложно для кибер-злоумышленников. взломать «. объясняет SANS. Twitter: @SANSAwareness

13. Шифруйте данные на USB-накопителях и SIM-картах.

Шифрование данных на съемных запоминающих устройствах может затруднить (хотя и не невозможно) злоумышленникам интерпретировать ваши личные данные в случае потери или кражи вашего устройства.USB-накопители и SIM-карты — отличные примеры съемных запоминающих устройств, которые можно просто подключить к другому устройству, что дает пользователю доступ ко всем данным, хранящимся на нем. Если, конечно, он не зашифрован. «Ваш USB-накопитель может быть легко украден и вставлен в другой компьютер, где они могут украсть все ваши файлы и даже установить вредоносное ПО или вирусы на ваш флеш-накопитель, которые заразят любой компьютер, к которому он подключен. Зашифруйте свою SIM-карту на случай, если ваша телефон когда-либо украли, или вытащите его, если вы продаете свой старый сотовый телефон », — сказал Майк Джуба в статье на Business2Community.Twitter: @EZSolutionCorp

14. Не храните пароли на портативном компьютере или мобильном устройстве.

Наклейка на наклейке, приклеенная к внешней стороне ноутбука или планшета, «сродни тому, что оставить ключи в машине», — говорится в заявлении директора отдела информационных технологий Университета штата Огайо. Точно так же не стоит оставлять ноутбук в машине. Это магнит для похитителей личных данных. Twitter: @OhioState

15. Отключите общий доступ к файлам и мультимедиа, если они вам не нужны.

Если у вас есть домашняя беспроводная сеть с несколькими подключенными устройствами, вам может быть удобно обмениваться файлами между машинами.Однако нет причин делать файлы общедоступными, если в этом нет необходимости. «Убедитесь, что вы предоставляете общий доступ к некоторым своим папкам только в домашней сети. Если вам действительно не нужно, чтобы ваши файлы были видны другим машинам, полностью отключите общий доступ к файлам и мультимедиа», — говорит Касперский. Twitter: @kaspersky

16. Создавайте зашифрованные тома для переносимых личных файлов данных.

HowToGeek предлагает серию статей с советами, приемами и инструментами для шифрования файлов или наборов файлов с помощью различных программ и инструментов.В этой статье описывается метод создания зашифрованного тома для простой передачи конфиденциальных данных для доступа на нескольких компьютерах. Twitter: @howtogeeksite

17. Перезаписать удаленные файлы.

Удаление информации с вычислительного устройства редко означает, что она действительно удалена навсегда. Часто эти данные все еще существуют на диске и могут быть восстановлены кем-то, кто знает, что делает (например, сообразительным преступником, решившим найти вашу личную информацию).Единственный способ действительно гарантировать, что ваши старые данные ушли навсегда — это перезаписать их. К счастью, есть инструменты, позволяющие упростить этот процесс. PCWorld охватывает инструмент и процесс для перезаписи старых данных в операционных системах Windows. Twitter: @pcworld

18. Не забудьте удалить старые файлы из облачных резервных копий.

Если вы стараетесь создать резервную копию своих данных и используете для этого безопасное облачное хранилище, вы движетесь в правильном направлении.Тем не менее, облачные резервные копии и любые резервные копии данных действительно создают дополнительный шаг, когда дело доходит до удаления старой информации. Не забудьте удалить файлы из ваших служб резервного копирования в дополнение к тем, которые вы удаляете (или перезаписываете) на своих локальных устройствах. «Если вы создаете резервную копию файлов в облаке, помните, что даже если вы удаляете их на своем компьютере или мобильном устройстве, они все равно хранятся в вашей облачной учетной записи. Чтобы полностью удалить файл, вам также необходимо удалить его из ваш резервный облачный аккаунт », — говорит re / code.Twitter: @Recode

Советы по защите данных для мобильных устройств

19. Сознательно проверяйте и настраивайте параметры конфиденциальности приложения.

Большинство приложений предлагают настройки конфиденциальности для пользователей, позволяющие определить, какой объем и какие типы информации передаются или хранятся. Всегда выбирайте наименьший возможный объем обмена данными. Кейси Чин из Wired объясняет: «Вы, вероятно, проводите много дня в приложениях: узнавайте новости, слушаете музыку и смотрите фильмы, поддерживаете связь с друзьями, гоняете героев мультфильмов по трассе и так далее.Однако время от времени стоит проводить аудит этих приложений, чтобы убедиться, что они не выходят за рамки своих полномочий — собирают больше данных о вас и контролируют больше ваших устройств, чем вы хотели бы ». Twitter: @ ПРОВОДНОЙ

20. Включите удаленное определение местоположения и очистку устройства.

«Если ваш гаджет потерян или украден, приложения отслеживания могут точно сказать вам, где находится ваш телефон. Эти приложения также позволяют удаленно стирать конфиденциальную информацию. Если ваш телефон попадает в чужие руки, вы можете хотя бы убедиться, что они не получат вашу информацию », — говорит Ким Командо.Twitter: @kimkomando

21. Позаботьтесь о настройках конфиденциальности сразу после настройки.

При настройке нового устройства или операционной системы настройка параметров конфиденциальности должна быть первым делом. Это гарантирует, что вы случайно не поделитесь конфиденциальной информацией при настройке стандартных приложений и служб. «В тот момент, когда вы загрузите и установите iOS 8, последнюю версию мобильной операционной системы Apple для iPhone и iPad, вы должны принять к сведению эти шаги по обеспечению конфиденциальности, чтобы заблокировать свое устройство.iOS 8 имеет ряд новых функций, привязанных к вашему местоположению. Он также имеет новые настройки конфиденциальности, позволяющие пользователям ограничивать продолжительность хранения данных, например функции истечения срока действия сообщений и новые настройки приватного просмотра … Прежде чем вы сделаете что-либо вроде настройки телефона, загрузки новых приложений или синхронизации ваших данных для «В первый раз эти первые семь настроек необходимо проверить и, при необходимости, изменить», — объясняет Зак Уиттакер в статье, опубликованной на ZDNet. Twitter: @zackwhittaker

22.Используйте MyPermissions.com, чтобы управлять разрешениями приложений одним махом.

Несмотря на то, что MyPermissions.com не является всеобъемлющим, это удобный инструмент, который позволяет вам проверять настройки разрешений для множества приложений, получать напоминания об очистке разрешений с помощью мобильных приложений и получать предупреждения, когда приложения обращаются к вашему личную информацию, чтобы вы могли удалить ее одним щелчком мыши. Twitter: @mypermissions

23. Заблокируйте свой смартфон и планшет.

В наши дни практически у всех есть смартфон, планшет или и то, и другое.Все, что для этого требуется, — это один-единственный случай, когда ваше устройство выскользнет из кармана или портфеля в ресторане или в общественном транспорте, и ваши данные могут оказаться в руках того, кто воспользуется ими злонамеренно. Однако вы можете принять меры для защиты своих данных в случае утери или кражи устройства, начиная с блокировки устройства. Когда ваше устройство заблокировано, вор должен взломать ваш пароль, прежде чем получить доступ к вашим приложениям или личной информации, добавив уровень защиты. К сожалению, многие не блокируют свои устройства, говорит Моника Андерсон из Pew Research: «Более четверти (28%) владельцев смартфонов говорят, что они не используют блокировку экрана или другие функции безопасности для доступа к своему телефону.»Twitter: @pewresearch

24. Не забудьте сделать резервную копию данных своего мобильного устройства.

Еще одна стратегия защиты данных, которая часто упускается из виду для мобильных устройств, — это необходимость резервного копирования данных с вашего мобильного устройства в дополнение к вашему компьютеру. данные компьютера или ноутбука.Существует несколько вариантов автоматического резервного копирования в облако, но эта статья о Yahoo Small Business Advisor предлагает интересную стратегию: использование IFTTT (If This Then That) для облегчения автоматического резервного копирования важных файлов, таких как фотографии или рабочие документы.Twitter: @Yahoo

25. Отключите автоматическую загрузку.

Некоторые устройства автоматически выполняют резервное копирование ваших данных в облако, а некоторые приложения, используемые на смартфонах или планшетах, хранят информацию на удаленных серверах. Да, иметь резервную копию ваших данных — это хорошо, но резервная копия должна быть доступна только вам или кому-то, кого вы уполномочили. Вы можете запретить своим устройствам делиться вашими личными фотографиями и другой информацией с облаком для всеобщего обозрения, отключив параметры автоматического резервного копирования на вашем устройстве и в отдельных приложениях.В статье на BBC Колин Баррас объясняет: «По мере роста облачных сервисов такие устройства, как смартфоны, по умолчанию загружают данные пользователей на удаленные серверы. сторонам, вероятно, неплохо проверить настройки телефона, чтобы увидеть, какие данные автоматически копируются в облако, и отключить автоматическую загрузку «. Twitter: @BBC_Future

26. Отключайте Bluetooth, когда вы его не используете.

Технология Bluetooth принесла невероятные удобства в мобильный мир, но она также открывает двери для уязвимостей. Большинство угроз, использующих соединение Bluetooth, зависят от активного соединения Bluetooth, и хотя они обычно не разрушительны или опасны, они определенно неудобны и могут быть серьезными. «Атаки Bluetooth зависят от использования процесса запроса / предоставления разрешения, который является основой подключения Bluetooth. Независимо от функций безопасности на вашем устройстве, единственный способ полностью предотвратить использование злоумышленниками этого процесса запроса / предоставления разрешения — отключить питание вашего устройства. Функция Bluetooth, когда вы ее не используете — не переводя ее в невидимый или необнаруживаемый режим, а полностью выключая (есть плохие приложения, которые могут снова включить ваше устройство, это еще одна причина, по которой общая безопасность приложений жизненно важна) », советует «Лаборатория Касперского».Twitter: @kaspersky

27. Получите защиту от вирусов или вредоносных программ для своих мобильных устройств.

Программное обеспечение для защиты от вредоносных программ является обязательным для большинства пользователей компьютеров, но многие потребители по-прежнему упускают из виду важность защиты мобильных устройств от растущего числа вредоносных программ, влияющих на все типы мобильных устройств. Однако всего несколько лет назад варианты безопасности для мобильных устройств предлагали в лучшем случае посредственную защиту от угроз. «Помимо антивирусного сканирования и сканирования вредоносных программ, приложения безопасности для Android также предлагают полный скриншот McAfee LiveSafe 2014 для Android. Пакет безопасности McAfee для Android с такими функциями, как определение местоположения устройства, удаленная очистка, резервное копирование и блокировка подозрительных URL-адресов.Эти дополнительные функции обычно требуют премиальной подписки, но большинство приложений предлагают минимальный базовый уровень защиты бесплатно, включая сканирование вредоносных программ », — говорится в статье на PCWorld. Twitter: @pcworld

28. Проверьте настройки push-уведомлений на мобильные устройства

Push-уведомления — это уведомления, размещаемые на главном экране вашего устройства, чтобы вы не пропустили важную информацию или обновления ». Многие приложения отправляют упреждающие уведомления на главный экран вашего телефона.В целом эти уведомления полезны и позволяют легко отслеживать, что происходит в ваших любимых приложениях. Приложения для личного здоровья также могут отправлять эти типы уведомлений. Если вы используете приложения, которые используют push-уведомления, просмотрите их, чтобы убедиться, что конфиденциальные данные не передаются неожиданно на ваш домашний экран. Вы не хотите, чтобы ваши личные данные о здоровье выкладывались на простом сайте на вашем телефоне », — говорится в статье на TrueVault. Twitter: @TrueVault

29.Включите Touch ID, если вы используете устройство Apple.

Если вы используете iPhone 5 или новее, вы можете воспользоваться дополнительной мерой безопасности, известной как Touch ID, технологически продвинутой тактикой защиты отпечатков пальцев. «Фактическое изображение вашего отпечатка пальца нигде не хранится, а вместо этого преобразуется в математическое представление отпечатка пальца, которое невозможно преобразовать в один. Это математическое представление хранится в Secure Enclave в чипе вашего телефона, и к нему никогда не обращается iOS или другие приложения, которые никогда не хранятся на серверах Apple и никогда не копируются в iCloud или где-либо еще.«

30. Настройте фильтры содержимого.

Если у вас есть дети, которые используют мобильные устройства, проверьте параметры безопасности, такие как фильтры содержимого, которые можно активировать либо через вашего провайдера беспроводной связи, либо на физическом устройстве. Эти фильтры ограничивают доступ к определенным типам контента, гарантируя, что ваши дети не смогут случайно перейти на веб-сайты или загрузить приложения, которые содержат неприемлемый или вредоносный контент. Verizon Wireless, например, предлагает ряд фильтров контента и параметров безопасности для семей.Twitter: @VerizonWireless

31. Настройте автоматическую блокировку устройства после определенного периода бездействия.

Большинство смартфонов и планшетов позволяют установить определенный период времени, по истечении которого устройство автоматически блокируется, если оно неактивно. Это означает, что если вы потеряете свой смартфон, но он не был заблокирован, он заблокируется самостоятельно, в идеале до того, как вор получит его и попытается получить доступ к вашей личной информации. «Настройте параметры так, чтобы устройство блокировалось через короткий промежуток времени», — говорит DeviceCheck.ca, ранее известный как ProtectYourData.ca. Twitter: @CWTAwireless

32. Обратите внимание на устанавливаемые вами приложения.

На рынок постоянно появляются новые приложения. Но слишком много приложений, работающих в фоновом режиме, не только замедляют работу вашего смартфона или планшета, но некоторые из них могут делиться вашей личной информацией, даже вашим текущим местоположением через GPS, без вашего ведома. Не устанавливайте приложения, если они не из надежных источников. «Проблема в том, что многие сторонние магазины приложений небезопасны.Если вы решите загрузить файл APK и установить его самостоятельно, вы можете установить вредоносное ПО на свое устройство. Вам также может быть отправлен файл APK по электронной почте или текстовое сообщение, или вам может быть предложено установить его после нажатия на ссылку в веб-браузере. Лучше не устанавливать их, если вы не уверены, что это безопасно », — говорится в статье на Digital Trends. Twitter: @DigitalTrends

33. Предотвратите кражу вашего смартфона.

При удаленном удалении данных и решениях для отслеживания местоположения отлично подходят для поиска вашего устройства и защиты ваших данных в случае его кражи, идеальное решение — в первую очередь избежать кражи вашего смартфона или другого устройства.«Один из ваших лучших способов предотвращения захвата — это беспроводная система сигнализации о сближении. Эти удобные комбинации приложений и устройств сообщают вам, когда ваш телефон достигает расстояния, превышающего предварительно установленный предел от устройства близости (которое обычно достаточно мало, чтобы на кольцо для ключей) », — рекомендует ComputerWorld. Twitter: @computerworld

34. Используйте на устройстве персональный брандмауэр.

Межсетевые экраны предназначены не только для серверов и браузеров; вы также можете получить персональный брандмауэр для своего мобильного устройства.MySecurityAwareness.com предлагает установить «персональный брандмауэр на устройстве для защиты интерфейсов мобильных устройств от прямых атак».

35. Сотрите устройства и установите заводские настройки по умолчанию перед передачей или удалением.

Не передавайте свои старые мобильные устройства кому-то другому, особенно незнакомому человеку, без предварительной очистки и восстановления заводских настроек. В противном случае вы по сути передаете все свои личные данные тому, кто получит ваш старый смартфон или планшет.«Многие эксперты по безопасности говорят, что сброс настроек на старом телефоне до заводских настроек — это именно то, что вы должны сделать, если планируете продать или подарить его. Согласно основным операторам беспроводной связи в стране, сброс приведет к удалению всей личной информации, например текстов , списки контактов, фотографии и важные пользовательские данные — из памяти вашего телефона », — сообщает WTHR.com. Но этот метод не является надежным; Фактически, 13 Investigates проверили эту теорию и обнаружили, что в некоторых случаях сброс к заводским настройкам приведет к очистке устройства.В других — нет. Решение? В качестве меры предосторожности выполните сброс к заводским настройкам, но изучите и определите лучший способ выбросить устройство или очистить его, прежде чем пожертвовать его на благотворительность. Twitter: @WTHRcom

36. Будьте осторожны с подслушивающими при совершении покупок через мобильное устройство в общественных местах.

Если у вас есть время убить в утренней поездке на работу, вы можете просматривать виртуальные торговые ряды, но не забывайте, кто сидит рядом с вами или позади вас. Преступники могут легко заглянуть вам через плечо и наблюдать, как вы вводите пароли, данные кредитной карты и другую информацию.»Долгая поездка на автобусе или поезде — идеальное время, чтобы сделать праздничные покупки, но остерегайтесь этого незнакомца, сидящего рядом с вами. Ваши соседи могут попытаться прочитать ваш экран и украсть номер вашей кредитной карты или другую информацию. Инвестирование экран или фильтр конфиденциальности могут значительно снизить риск подглядывания воров. Защитные пленки бывают всех форм и размеров, и в Best Buy вы можете найти ту, которая лучше всего подходит для вашего любимого технического гаджета », — советует BestBuy в статье, предлагающей советы обеспечение безопасности ваших цифровых данных в Киберпонедельник (и действительно, когда вы совершаете покупки в Интернете).Twitter: @BBYNews

Защита вашей личности

37. Решите, что вы определяете как информацию, позволяющую установить личность (PII).

ComputerWorld запрашивает у шести экспертов по конфиденциальности их рекомендации по защите данных в современную цифровую эпоху. «Традиционное определение идентифицирующей личность информации (PII) — медицинские записи, номера кредитных карт, номер социального страхования и т. Д. — соответствует 20-му веку. Наступает век больших данных в Интернете, и даже данные, которых раньше не было считающийся PII, может казаться очень личным, если рассматривать его в более широком контексте.«Биты данных, вместе взятые, могут многое рассказать о вас, — говорит Алекс Фаулер, директор по конфиденциальности Mozilla. Эти агрегированные биты, составляющие новую PII, могут включать такую информацию, как ваш адрес электронной почты, историю просмотров и историю поиска. «Определение PII — информации, в понимании и защите которой человек имеет законный интерес — будет расширяться по мере нашего продвижения в информационное общество», — говорит Фаулер. «Это не тот след, о котором когда-либо думали ваши родители.Подумайте о том, что вы считаете личной информацией, — добавляет Фаулер. «Вам нужно рабочее определение». «Twitter: @Computerworld

38. Используйте безопасные пароли.

[[{» fid «:» 25696 «,» view_mode «:» default «,» fields «: { «format»: «default», «alignment»: «», «field_file_image_alt_text [und] [0] [value]»: false, «field_file_image_title_text [und] [0] [value]»: false}, «type»: «media», «field_deltas»: {«1»: {«format»: «default», «alignment»: «», «field_file_image_alt_text [und] [0] [value]»: false, «field_file_image_title_text [und] [ 0] [значение] «: false}},» атрибуты «: {» стиль «:» высота: 265 пикселей; width: 400px; «,» class «:» media-element-file-default «,» data-delta «:» 1 «}}]]

Пароли легко взламываются хакерами, особенно если вы не используете звук методы создания паролей.Лучшие пароли содержат прописные и строчные буквы, цифры и специальные символы. Вам также следует избегать использования легко угадываемых слов или буквенно-цифровых комбинаций, таких как имена детей или домашних животных, даты рождения, адреса и аналогичная информация, которую можно легко угадать, просматривая ваш профиль в Facebook или используя поиск в Google. «Чем короче и менее сложен ваш пароль, тем быстрее киберпреступники придумают правильную комбинацию символов в вашем пароле.»предлагает CSA Alliance. Twitter: @CSAsingapore

39. Не используйте номера социального страхования, номера телефонов, адреса или другую личную информацию в качестве паролей.

Не используйте номера или комбинации, связанные с другими личностями идентифицирующая информация как все или даже часть ваших паролей ». Не используйте какую-либо часть вашего номера социального страхования (или любую другую конфиденциальную информацию, например, номер кредитной карты) в качестве пароля, идентификатора пользователя или личного идентификационного номера (PIN).Если кто-то получит доступ к этой информации, это будет одним из первых способов, которыми они попытаются войти в ваш аккаунт », — сообщает Bank of America. Twitter: @BofA_News

40. Будьте чрезмерно осторожны при передаче личной информации.

Этот совет применим как к онлайн, так и к офлайновым мирам: кто запрашивает вашу личную информацию, такую как номер социального страхования или данные кредитной карты? Зачем она им нужна? Как они будут ее использовать? Какие меры безопасности у них есть в место, чтобы гарантировать, что ваша личная информация остается конфиденциальной? По мнению Министерства юстиции, «передача личной информации другим лицам, которых вы не знаете лично, является одним из ваших самых больших рисков в Интернете.Передача конфиденциальной информации, такой как ваш адрес, номер телефона, имена членов семьи, информация об автомобиле, пароли, история работы, кредитный статус, номера социального страхования, дата рождения, названия школ, паспортные данные, номера водительских прав, номера страховых полисов, номера ссуд , номера кредитных / дебетовых карт, PIN-коды и информация о банковском счете опасны, и их следует избегать. Рассмотрите возможность удаления вашего имени с веб-сайтов, которые делятся вашей личной информацией, полученной из общедоступных записей (включая номер телефона, адрес, аватары в социальных сетях и изображения), с кем-либо в Интернете.”Twitter: @NDGAnews

41. Остерегайтесь подражателей.

В связи с предыдущим советом, есть много мошенников, которые пытаются обманом заставить ничего не подозревающих потребителей выдать свою конфиденциальную личную информацию, выдавая себя за банк, компанию по выпуску кредитных карт или другое лицо. Это может происходить по телефону или через Интернет, через фишинговые электронные письма или веб-сайты, которые имитируют внешний вид подлинной компании. «Убедитесь, что вы знаете, кто получает вашу личную или финансовую информацию.Не сообщайте личную информацию по телефону, почте или через Интернет, если вы не инициировали контакт или не знаете, с кем имеете дело. Если компания, которая утверждает, что у вас есть учетная запись, отправляет электронное письмо с просьбой предоставить личную информацию, не нажимайте на ссылки в письме. Вместо этого введите название компании в свой веб-браузер, перейдите на их сайт и свяжитесь с ними через службу поддержки. Или позвоните по номеру обслуживания клиентов, указанному в выписке по вашему счету. Спросите, действительно ли компания отправила запрос », — советует Федеральная торговая комиссия.Twitter: @FTC

42. Тщательно сообщайте пароли.

Это совет по защите данных, который подчеркивался многими экспертами по безопасности, но все еще есть много людей, которые не следуют этому совету. По правде говоря, в современных условиях это непрактично. Семьям необходимо сообщать супругам пароли к банковским счетам, кредитным картам и другим онлайн-сервисам, и многие используют один логин для таких сервисов, как Netflix. На рабочем месте существует множество причин, по которым коллегам может потребоваться совместное использование учетных данных.Вы не должны без опасений выдавать пароли; лучше определить, когда другому лицу на законных основаниях требуется доступ к вашей личной информации или учетной записи, и предоставить доступ в каждом конкретном случае. Если другому человеку нужен доступ для одной изолированной цели, измените свой пароль, когда задача будет завершена и ему больше не потребуется доступ. Другой вариант, предложенный в статье о PCMag, — использовать диспетчер паролей, который может делиться едиными учетными данными с другими людьми, при этом они фактически не могут просматривать или интерпретировать информацию для входа.Twitter: @PCMag

43. Не используйте один и тот же пароль для нескольких учетных записей или служб.

Диспетчер паролей кажется даже лучшей идеей, если учесть тот факт, что вы никогда не должны использовать один и тот же пароль для более чем одной учетной записи или службы. Подумайте об этом: если хакер взломает ваш пароль на одном веб-сайте, он внезапно взломает ваш пароль еще на дюжину. Но запомнить множество паролей, которые обычному человеку потребуется вспомнить для доступа к многочисленным учетным записям и службам, которые есть у большинства людей в наши дни, — непростое дело, если только у вас нет фотографической памяти.Вместо менеджера паролей вы можете последовать совету Дэнни Хейснера на сайте Cranking the Ranking и создать собственный алгоритм паролей, который упростит запоминание всех ваших паролей, даже не используя один и тот же дважды. Twitter: @cranktherank

44. Остерегайтесь кражи ваших государственных идентификационных номеров.

Воры не всегда ищут кредитные и дебетовые карты; иногда они крадут важные идентификационные номера, выданные государством, такие как номера водительских прав или номера социального страхования, пытаясь выдать личность другого человека.»Если вас уведомили о нарушении, связанном с вашими водительскими правами или другим государственным документом, обратитесь в агентство, выдавшее этот документ, и узнайте, что оно рекомендует в таких ситуациях. Вас могут попросить отменить документ и получить замену. Или агентство может вместо этого «пометить» ваш файл, чтобы злоумышленник не получил лицензию на ваше имя », — предлагает PrivacyRights.org. Twitter: @PrivacyToday

45. Не записывайте свои пароли.

Заманчиво хранить письменный список паролей или даже один пароль, записанный в блокноте или, что еще хуже, на стикерах.Но это плохая идея, так как это позволяет кому-то чрезвычайно легко украсть вашу регистрационную информацию и получить доступ к вашим учетным записям без вашего разрешения. «Записав свой пароль на« стикер »и приклеив его к монитору, людям, которые регулярно воруют пароли, очень легко получить ваш. Спрятать его под клавиатурой или ковриком для мыши не намного лучше, поскольку это обычные укрытия для паролей. Однако, если вам необходимо что-то записать, набросайте подсказку или подсказку, которая поможет пробудить вашу память, или сохраните записанный пароль в безопасном, запертом месте », — говорит SANS.орг. Twitter: @SANSInstitute

46. Организуйте свои пароли в логические группы.

Используя другую систему для создания паролей для разных типов веб-сайтов, таких как сайты социальных сетей, финансовые учреждения и другие членские сайты, вы гарантируете, что если хакер взломает один из ваших алгоритмов, они не смогут немедленно взломать пароли всех ваших учетных записей. «Прежде всего, сгруппируйте свои пароли по функциям — социальные сети, финансовая информация, работа — и используйте разные подходы для создания паролей в каждой группе.Таким образом, если хакер узнает ваш пароль на Facebook, он не сможет просто щелкнуть мышкой с вашего банковского счета », — объясняет статья на Boston Globe. Twitter: @BostonGlobe

47. Избегайте отправки по факсу конфиденциальной информации, если это абсолютно необходимо.

Отправка факсов может быть удобным способом быстрой отправки информации, но невозможно гарантировать, что предполагаемый получатель — это человек, который получает документ на другом конце, или что информация никому не видна. иначе в процессе транспортировки в другой отдел или отдельное лицо.«Личную информацию нельзя пересылать по факсу, за исключением случаев, когда ее необходимо быстро передать. Важно, чтобы были приняты достаточные меры предосторожности, чтобы гарантировать, что она будет получена только предполагаемым получателем», — говорит BCMJ.org. Twitter: @BCMedicalJrnl

48. Измельчите старые документы и заявления.

Большинство потребителей получают множество писем, которые в основном считаются спамом. Выписки по кредитным картам, выписки по банковскому счету, уведомления о других счетах, предложения по кредитным картам и многое другое мешает почтовым ящикам потребителей по всей территории США.S. В то время как онлайн-доступ к счетам сделал печатные отчеты практически ненужными, многие потребители просто выбрасывают эти документы, когда они их получают. Но если вы сделаете это без предварительного измельчения, ваша личная информация может попасть в руки воров. «По данным Федеральной торговой комиссии, кража личных данных — это жалоба номер один в стране. Одним из наиболее распространенных методов, используемых ворами для кражи личной информации, является ныряние в мусорное ведро, которое влечет за собой рыться в мусоре в поисках старых счетов или других документов, содержащих личную информацию. , — объясняет Кэти Делонг в статье для Fox 6 Now.Fellowes.com предлагает информативный список документов, которые следует уничтожить, а также передовые методы измельчения документов для обеспечения надлежащей защиты данных. Twitter: @FellowesInc

49. Избавьтесь от старых данных, которые вам больше не нужны.

Содержание вашего компьютера и мобильных устройств в чистоте — хороший способ обеспечить удобство использования, но также разумно удалить старые данные, которые вам больше не нужны. Зачем сообщать потенциальным преступникам больше информации, чем это абсолютно необходимо? «Храните только те данные, которые вам нужны для повседневного ведения бизнеса, безопасно архивируйте или уничтожайте старые данные и удаляйте их со всех компьютеров и других устройств (смартфонов, ноутбуков, флеш-накопителей, внешних жестких дисков)», — советует Массачусетский технологический институт.Twitter: @mit_istnews

50. Утилизируйте электронику надлежащим образом.

Это правда, что на самом деле ничего не удаляется навсегда с вычислительного устройства; хакеры и технически подкованные преступники (и, конечно же, ФБР) часто могут восстановить информацию с жестких дисков, если они не были должным образом утилизированы. «Уничтожение документов и переработка электроники — два наиболее эффективных способа избавиться от конфиденциальных записей, данных, документов и информации.Электронные устройства, даже когда они больше не используются, часто сохраняют конфиденциальную личную информацию, которая может попасть в чужие руки в случае неправильной утилизации «, — сообщает Better Business Bureau. Twitter: @bbb_media

Защита вашего кредита

51. Подпись при использовании дебетовых карт не вводите свой PIN-код.

По возможности попросите кассиров обработать вашу дебетовую карту как транзакцию кредитной карты. Не все розничные магазины позволяют это (это приводит к небольшой комиссии за обработку, которую розничный продавец), но большинство из них.Часто проще просто ввести свой PIN-код, но это также позволяет ворам украсть всю информацию, необходимую для совершения несанкционированных покупок с использованием вашей карты. «Если вы не вводите PIN-код на клавиатуре, это поможет снизить вероятность того, что хакер украдет и этот номер, — говорит Янг. — Мошенники могут нанести еще больший ущерб, используя ваш PIN-код, возможно, распечатав копию карты и вытащив деньги из банкомата», — говорит он. Во время взлома Target в прошлом году розничный торговец со скидками заявил, что хакеры получили доступ к PIN-кодам клиентов.Однако Home Depot заявила, что нет никаких признаков того, что PIN-коды были скомпрометированы в результате взлома в ее магазинах », — объясняет Джозеф Пасани в статье Associated Press, опубликованной в USA Today. Twitter: @USATODAY

52. Подпишитесь на рассылку уведомлений по электронной почте для транзакций.

Если ваш банк или компания, выпускающая кредитную карту, предлагает эту услугу, подпишитесь, чтобы получать уведомление по электронной почте, когда ваша карта была использована для транзакции. Это упрощает точное определение платежей, которые вы не производили, и принять быстрые меры, чтобы отменить карты.«Подпишитесь на уведомления по электронной почте, когда что-то списывается со счета. Не все банки будут предлагать это, но эти уведомления сообщают вам, когда была произведена новая транзакция с использованием вашей карты», — говорит CT Watchdog. Twitter: @ctwatchdog

53. Регулярно просматривайте свои утверждения.

«Регулярно просматривайте выписки из своего банка и кредитной карты на предмет подозрительных транзакций. Если у вас есть онлайн-доступ к своим банковским счетам и счетам кредитной карты, рекомендуется регулярно, возможно, еженедельно проверять их на наличие транзакций. это не твое.Немедленно свяжитесь со своим банком или эмитентом кредитной карты, чтобы сообщить о проблеме. В частности, пользователи дебетовых карт должны незамедлительно сообщать о потере карты или о несанкционированной транзакции. В отличие от федеральных мер защиты кредитных карт, которые ограничивают убытки от мошеннических платежей на уровне 50 долларов, предел вашей ответственности для дебетовой карты может составлять до 500 долларов или более, если вы не уведомите свой банк в течение двух рабочих дней после обнаружения потери или кражи. , «советует FDIC.gov. Twitter: @FDICgov

54. Следите за небольшими транзакциями.

Мошенники не всегда совершают крупные покупки с помощью украденных карт. На самом деле, были некоторые законные компании, которые обманывали своих клиентов, взимая небольшие суммы с кредитных и дебетовых карт, которые, по их мнению, остались бы незамеченными потребителями. Джек Аблин, главный инвестиционный директор BMO Private Bank в Чикаго, рассказывает ChicagoBusiness.com о своем опыте: «Г-н Аблин говорит, что те, кто платит в кредит, должны внимательно следить за своими счетами. Он вспоминает, что недавно он разместил онлайн-заказ на цветы, которые случайным образом взимаются за 1 доллар.На его счету 99 из неизвестного источника. Он обнаружил, что цветочная компания, которую он использовал, обманывала людей на эту небольшую сумму. Он полагает, что компания считала, что большинство людей не заметят относительно небольшую сумму. «Не обязательно искать в своем заявлении отпуск на Гавайях, — говорит г-н Аблин». Twitter: @CrainsChicago

55. Остерегайтесь предложений помощи после утечки данных.

Это печальная реальность, что утечка данных, затрагивающая крупную корпорацию и, следовательно, сотни тысяч ее клиентов, открывает возможности для воров.»Будьте очень осторожны, отвечая на незапрашиваемое электронное письмо, рекламирующее услуги кредитного мониторинга, поскольку многие из этих предложений являются мошенническими. Если вы заинтересованы в кредитном мониторинге, а ваш розничный торговец или банк не предлагает его бесплатно, сделайте свой собственный независимый ответ. исследование, чтобы найти надежную службу «, — предлагает FDIC.gov. Twitter: @FDICgov

56. Получайте оповещение о мошенничестве за один звонок.

Позвонив в одно из трех основных кредитных бюро (Experian, Equifax и TransUnion) и попросив предупредить о мошенничестве с помощью одного звонка, вы сможете отслеживать подозрительную активность.»Вам нужно всего лишь позвонить в одно из трех кредитных бюро. Одно из трех кредитных бюро должно связаться с двумя другими. Это предупреждение о мошенничестве с одним звонком будет оставаться в вашем кредитном файле не менее 90 дней. Предупреждение о мошенничестве требует, чтобы кредиторы связались перед открытием каких-либо новых счетов или увеличением кредитных лимитов для существующих счетов. Когда вы помещаете предупреждение о мошенничестве в свой кредитный отчет, вы имеете право на получение одного бесплатного кредитного отчета от каждого из трех кредитных бюро по запросу «, — предлагает прокурор Миннесоты. Генерал Лори Суонсон.

57. Делайте покупки на знакомых сайтах.

Существуют сотни тысяч интернет-магазинов, известных как поставщики электронной коммерции, некоторые из которых пользуются большим доверием, чем другие. Всегда выбирайте хорошо известный розничный продавец, с которым вы знакомы, а не небольшие незнакомые сайты, которые могут быть просто фасадом для кражи кредитных карт. «Когда дело доходит до покупок в Интернете, лучше использовать проверенный веб-сайт, а не выбирать случайный веб-сайт с помощью поисковой системы. Если вы знакомы с компанией и веб-сайтом, легче избежать мошенничества.Например, многие потребительские товары можно так же легко купить по конкурентоспособным ценам на Amazon.com, чем на поиске бутиков в Интернете. По данным NENS.com, у Amazon есть репутация и правила, которые необходимо поддерживать ». Кроме того, крупные интернет-магазины с большей вероятностью предложат варианты защиты от мошенничества и возможность вернуть поврежденные или дефектные товары. Twitter: @ 4NENS

58. Получите бесплатный кредитный отчет

Страховые компании Secura рекомендуют ежегодно получать копию вашего кредитного отчета.«Закон FACT от 2003 года дает вам право бесплатно получать кредитный отчет один раз в год из трех кредитных бюро. Отчеты следует проверять на предмет мошенничества. Чтобы получить бесплатный годовой кредитный отчет, либо закажите онлайн на сайте www.annualcreditreport.com, либо по телефону (877) 322-8228. Чтобы получить форму для отправки по почте, перейдите по адресу https://www.annualcreditreport.com/cra/ requestformfinal.pdf. «Это позволяет вам точно определять подозрительную активность и идентифицировать учетные записи, которые у вас нет» т открылся. Twitter: @SecuraInsurance

59.Будьте осторожны при покупках в Интернете — как для личных, так и для деловых покупок.

[[{«fid»: «25701», «view_mode»: «default», «fields»: {«format»: «default», «alignment»: «», «field_file_image_alt_text [und] [0] [значение] «: false,» field_file_image_title_text [und] [0] [значение] «: false},» type «:» media «,» field_deltas «: {» 2 «: {» format «:» default «,» alignment «:» «,» field_file_image_alt_text [und] [0] [value] «: false,» field_file_image_title_text [und] [0] [value] «: false}},» attributes «: {» style «:» height: 265px; width: 400px; «,» class «:» media-element file-default «,» data-delta «:» 2 «}}]]

Поскольку покупки в Интернете — это один из самых простых способов получить кредитную карту номер украден, некоторые эксперты предлагают сохранить отдельную кредитную карту с низким балансом специально для покупок в Интернете.«Безопасность онлайн-покупок — это проблема для всех, кто делает покупки в Интернете, но это также важная проблема для руководителей бизнеса, а не только для тех, кто работает в розничном секторе. Фирмы также ходят за покупками в Интернете, и их сотрудники часто делают деловые покупки на кредитная карта компании «. объясняет Служба безопасности. Twitter: @IBMSecurity

Защита ваших данных в социальных сетях

60. Не публикуйте слишком много информации в социальных сетях.

Социальные сети стали образом жизни для многих людей, но публикация слишком большого количества личной информации в своих профилях в социальных сетях может быть опасной. Например, многие хакеры успешно угадывают пароли методом проб и ошибок, используя комбинации общей информации (например, имена, адреса и другие данные детей), которые легко найти в профилях пользователей в социальных сетях. «Не публикуйте информацию, которая может сделать вас уязвимой, например ваш адрес или информацию о вашем расписании или распорядке.Если ваши знакомые публикуют информацию о вас, убедитесь, что объединенная информация не превышает того, что вам могут знать посторонние. Также будьте внимательны, публикуя информацию, в том числе фотографии, о ваших контактах «, — советует Группа готовности к компьютерным чрезвычайным ситуациям США (US-CERT). Twitter: @USCERT_gov

61. Настройте параметры конфиденциальности в социальных сетях.

Социальные сети как Facebook, позволяют пользователям настраивать свои параметры конфиденциальности.Например, на Facebook вы можете выбрать, кто может видеть публикуемый вами контент, а кто может просматривать информацию в вашем профиле, такую как место работы, дату рождения и родной город. Всегда выбирайте максимально возможный уровень конфиденциальности, чтобы гарантировать, что ваши личные данные не попадут в руки кого-то со злым умыслом. «Контент, который вы публикуете в Интернете, будет существовать в течение долгого времени, но вы можете настроить параметры конфиденциальности на большинстве сайтов социальных сетей. Это повлияет на то, кто может связываться с вами и кто может видеть публикуемую вами информацию.Будьте разборчивы: делиться информацией — это весело, но помните о своей репутации в Интернете. И если вы чрезмерно раскрываете информацию публично, похитители личных данных могут использовать ее для перехвата вашей личности », — предполагает Хроника защиты данных. Twitter: @HLPrivacy

62. Не доверяйте« друзьям », которые утверждают, что их ограбили или рассказывать другие невероятные истории.

Facebook стал опасной платформой для небрежных пользователей. В социальной сети предпринимались попытки мошенничества, некоторые из которых были успешными, с участием воров, маскирующихся под пользователей из списка друзей, с просьбой о финансовых помощь после якобы ограбления в чужой стране.Ничего не подозревающие пользователи, которые просто хотят помочь своим друзьям, могут переводить деньги этим преступникам, не распознав уловку. Согласно BBB, «не верьте всему, что вы читаете в Facebook Messenger, даже если кажется, что это написано кем-то, кого вы знаете и кому доверяете… особенно если это связано с получением или отправкой денег». Никогда не доверяйте никому, кто не может подтвердить, что они на самом деле тот, за кого себя выдают. Задавайте стратегические вопросы, ответы на которые недоступны в профиле пользователя или легко найти в Интернете.Если это кажется подозрительным, свяжитесь с человеком по телефону или другим способом, чтобы попытаться подтвердить историю. Twitter: @BBBLouisville

63. Блокируйте подозрительных или подозрительных пользователей на Facebook.

Для пользователей, которых вы не знаете за пределами Facebook, которые дружат с вами, а затем заставляют вас чувствовать себя некомфортно, задавая повторяющиеся личные вопросы или заставляя вас встречаться с ними в автономном режиме, блокировка является жизнеспособным вариантом. «У вас также есть функция« Черный список »в настройках конфиденциальности.«Если вы решите заблокировать людей, вы вообще не сможете взаимодействовать с ними на Facebook», — говорит Just Ask Gemalto. Блокировка теневых пользователей означает, что они не могут отправлять вам сообщения, связываться с вами или видеть, что вы в сети. Фактически, они не могут просматривать ваши Twitter: @JustAskGemalto

64. Защитите свои твиты.

Если вы используете Twitter для продвижения своего бизнеса, вы можете захотеть, чтобы ваши твиты были общедоступными. Однако если вы используете Twitter для личного общения , у вас есть возможность сделать ваши твиты личными, то есть только одобренные подписчики могут просматривать ваш контент.Узнайте больше о разнице между общедоступными и частными твитами здесь и о том, как изменить настройки здесь. Twitter: @twitter

65. Регулярно проверяйте настройки конфиденциальности.

Параметры конфиденциальности в социальных сетях постоянно меняются, поэтому не забывайте регулярно проверять свои личные настройки и вносить корректировки по мере необходимости. «Контент, загружаемый на платформы социальных сетей, не всегда безопасен, поэтому крайне важно понимать, как использовать функции конфиденциальности, которые могут предложить ваши сайты социальных сетей», — считает Social Media Examiner.Нажмите на полную статью, чтобы узнать, как обновить настройки конфиденциальности в каждой из популярных социальных сетей. Twitter: @SMExaminer

66. Знайте, кто ваши друзья.

Не принимайте случайные запросы дружбы на Facebook от людей, которых вы не знаете. «Одним из забавных моментов является создание большого круга друзей из разных сфер вашей жизни. Это не означает, что все друзья созданы равными. Используйте инструменты для управления информацией, которой вы делитесь с друзьями в разных группах или даже для нескольких веб-страниц.Если вы пытаетесь создать публичный образ блогера или эксперта, создайте открытый профиль или «фанатскую» страницу, которая поощряет широкое участие и ограничивает личную информацию. Используйте свой личный профиль, чтобы ваши настоящие друзья (те, кому вы доверяете) были более синхронизированы с вашей повседневной жизнью », — советует StaySafeOnline.org. Twitter: @StaySafeOnline

67. Используйте двухэтапную аутентификацию для LinkedIn.

«LinkedIn предлагает участникам возможность включить двухэтапную аутентификацию для своих учетных записей.Для этого потребуется пароль учетной записи и числовой код, отправляемый на ваш телефон по SMS всякий раз, когда вы пытаетесь войти в систему с устройства, которое ваша учетная запись LinkedIn не распознает », — говорится в сообщении в Business News Daily. Это гарантирует, что если кто-то взломает ваш пароль учетной записи, они не смогут войти в систему, если они не смогут получить доступ к вашей учетной записи, если они также не получат доступ к вашему коду, то есть они также должны будут владеть вашим мобильным устройством. Twitter: @BNDarticles

68 .Свяжитесь с социальной сетью, чтобы восстановить доступ, и сообщите друзьям, если вас взломали.

Иногда взлом ваших социальных сетей означает, что ваших друзей могут обмануть преступники, притворяющиеся вами. Или вы даже можете быть заблокированы для вашей учетной записи, если они изменили пароль или выполнили действия, которые привели к тому, что ваша учетная запись была заблокирована службой. «Если вы заблокированы или заблокированы для доступа к своей учетной записи, многие веб-службы предусматривают меры, позволяющие вам вернуться в нее.Например, в Facebook есть система, в которой вы можете использовать надежный источник, например друга, чтобы вернуть свою учетную запись. Поищите в справочном разделе каждой службы конкретные инструкции. Говоря о друзьях, вы должны сообщить своим знакомым, что вас взломали, и сообщить о проблеме на сайт. Кроме того, запустите сканирование вашего компьютера или мобильного устройства с помощью надежной и современной антивирусной программы », — советует re / code. Twitter: @Recode

Защита ваших данных в Интернете

69. Избегайте конфиденциальных транзакций в открытом доступе. Вай фай.

Работа в местной кофейне может иметь некоторую привлекательность, но использование общедоступного Wi-Fi-соединения означает, что ваши данные будут перехвачены посторонними. Избегайте проведения банковских операций и отправки другой конфиденциальной информации через общедоступную сеть Wi-Fi. Как отмечает FTC: «Если вы используете незащищенную сеть для входа на незашифрованный сайт — или сайт, который использует шифрование только на странице входа, — другие пользователи в сети могут видеть, что вы видите и что вы отправляете. Они может захватить вашу сессию и войти в систему как вы.»Twitter: @FTC

70. Используйте настройки конфиденциальности веб-сайта.

Веб-сайты, отличные от платформ социальных сетей, также предлагают некоторые варианты конфиденциальности. Например, YouTube (который, возможно, также может считаться платформой социальных сетей), позволяет пользователей, чтобы сделать видео приватными или доступными для просмотра только определенным лицам ». Часто элементы управления конфиденциальностью можно найти на сайте, перейдя в панель управления или меню настроек. Иногда веб-сайты привлекают внимание к элементам управления конфиденциальностью, а в других случаях они группируют их по более широким категориям, таким как «Настройки учетной записи».Контроль конфиденциальности также может быть предложен во время процесса регистрации для новой онлайн-службы или учетной записи. Чтобы наилучшим образом защитить вашу конфиденциальность, вы должны изучить и понять средства управления конфиденциальностью, доступные для вас на данном веб-сайте / платформе, прежде чем делиться личной информацией на сайте или с ним », — рекомендует TRUSTe. Twitter: @TRUSTe

71. Не забудьте