ГОСТ Р МЭК 61643-12-2011 Устройства защиты от импульсных… Часть 12.

ГОСТ Р МЭК 61643-12-2011

Группа Е71

ОКС 29.130.20

ОКП 34 2800

Дата введения 2013-01-01

Цели и принципы стандартизации в Российской Федерации установлены Федеральным законом от 27 декабря 2002 г. N 184-ФЗ «О техническом регулировании», а правила применения национальных стандартов Российской Федерации — ГОСТ Р 1.0-2004 «Стандартизация в Российской Федерации. Основные положения»

Сведения о стандарте

1 ПОДГОТОВЛЕН Автономной некоммерческой организацией «Научно-технический центр «Энергия» (АНО «НТЦ «Энергия», г.Москва и Обществом с ограниченной ответственностью «Всероссийский научно-исследовательский и конструкторско-технологический институт низковольтной аппаратуры» (ООО «ВНИИэлектроаппарат»), г.Ставрополь, на основе собственного аутентичного перевода на русский язык международного стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 331 «Низковольтная аппаратура распределения, защиты и управления»

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 6 декабря 2011 г. N 699-ст

N 699-ст

4 Настоящий стандарт идентичен международному стандарту МЭК 61643-12:2002*, издание 1.0 «Низковольтные устройства для защиты от импульсных перенапряжений. Часть 12. Устройства для защиты от импульсных перенапряжений в низковольтных силовых распределительных системах. Принципы выбора и применения» (IEC 61643-12:2002 «Low-voltage surge protective devices — Part 12: Surge protective devices connected to low-voltage power distribution systems — Selection and application principles».

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. — Примечание изготовителя базы данных.

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации и межгосударственные стандарты, сведения о которых приведены в дополнительном приложении ДА

Информация об изменениях к настоящему стандарту публикуется в ежегодно издаваемом указателе «Национальные стандарты», а текст изменений и поправок — в ежемесячно издаваемых информационных указателях «Национальные стандарты». В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ежемесячно издаваемом информационном указателе «Национальные стандарты». Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования — на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет

В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ежемесячно издаваемом информационном указателе «Национальные стандарты». Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования — на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет

Введение

Настоящий стандарт разработан с целью прямого применения в Российской Федерации международного стандарта МЭК 61643-12 «Низковольтные устройства для защиты от импульсных перенапряжений. Часть 12. Устройства для защиты от импульсных перенапряжений в низковольтных силовых распределительных системах. Принципы выбора и применения».

МЭК 61643-12 входит в серию стандарта МЭК 61643.

Требования и информационные материалы, содержащиеся в стандарте, позволяют осуществить ориентировочные расчеты по подбору УЗИП с необходимыми параметрами для защиты общих линий и конкретных электропотребителей в электроустановках зданий и сооружений различного назначения (производственные, жилые и административные здания и сооружения), оптимизировать построение защиты от импульсных перенапряжений грозового характера и возникающих вследствие коммутационных перенапряжений.

Приложения А, В, С, D, E, F, G, H, I, J, K и L носят исключительно информационный характер и позволяют на основе приведенных в них материалов по расчетам параметров возникающих перенапряжений, расчетам необходимых параметров УЗИП, примеров их применения, материалов по подбору необходимой резервной защиты выполнять подбор необходимой защитной аппаратуры объекта энергоснабжения от импульсных перенапряжений.

0.1 Основные положения

Настоящий стандарт предоставляет информацию для оценки, со ссылкой на МЭК 61024-1, МЭК 61662 и МЭК 60364, необходимости в применении УЗИП в низковольтных системах, выбора и координации УЗИП с учетом всех внешних условий, в которых они будут применяться. Примерами этих условий являются: защищаемое оборудование и характеристики систем, уровень изоляции, перенапряжения, способ установки, размещение УЗИП, координация УЗИП, режим отказа УЗИП и последствия отказа оборудования.

Настоящий стандарт также дает руководство для оценки риска, связанного с необходимостью применения УЗИП и определения энергетической стойкости УЗИП. Руководство по требованиям к координации изоляции изделия обеспечивается серией стандартов МЭК 60664.

Руководство по требованиям к координации изоляции изделия обеспечивается серией стандартов МЭК 60664.

Требования безопасности (огнестойкость, защита от сверхтоков и защита от электрического удара), требования к монтажу и установке приведены в стандарте МЭК 60364.

Серия стандартов МЭК 60364 предоставляет непосредственную информацию по условиям установки и монтажа УЗИП. Стандарт МЭК/ТО 62066 дает дополнительную информацию по научной основе защиты от импульсных перенапряжений.

0.2 Пояснения к структуре настоящего стандарта

Нижеприведенный перечень характеризует структуру настоящего стандарта и дает краткую справку об информации, содержащейся в каждом разделе и приложении. Главные разделы дают базовую информацию о факторах, учитываемых при выборе УЗИП. Потребители, желающие получить более подробную информацию, чем содержится в разделах 4 и 7, могут обратиться к соответствующим приложениям.

В разделе 1 оговорена область применения настоящего стандарта.

В разделе 2 приведен перечень нормативных ссылок на действующие стандарты.

В разделе 3 даны определения терминов, приводимых в настоящем стандарте.

В разделе 4 приведены параметры систем и соответствующих им УЗИП. К воздействиям грозового характера приравнены воздействия временных перенапряжений и импульсов, возникающих при коммутациях.

В разделе 5 приведен перечень параметров, применяемых для выбора УЗИП, и даны некоторые пояснения относительно этих параметров. Пояснения связаны с данными, приведенными в МЭК 60364.

Раздел 6 является основным в настоящем стандарте. В нем описаны воздействия и связанные с ними (как приведено в разделе 4) характеристики УЗИП (как приведено в разделе 5). На отводящей линии защита, обеспечиваемая УЗИП, может иметь обратное воздействие на установку. На разных этапах подбора УЗИП могут возникнуть проблемы координации при установке в одной линии нескольких УЗИП, применяемых в установке (уточнения по вопросам координации могут быть в приложении F).

В разделе 7 приведен анализ рисков (возникающих, когда применение УЗИП экономически выгодно).

Планируемый к введению раздел 8, в котором будут рассмотрены вопросы координации между вспомогательными и основными силовыми цепями, — в стадии рассмотрения.

Приложение А относится к информации по выбору и пояснениям процедур испытаний, применяемых в МЭК 60364-1.

В приложении В приведены примеры соотношений между двумя важными параметрами УЗИП — и , применяемыми для варисторов на основе окиси цинка, а также примеры соотношений между и связанным номинальным напряжением.

Приложение С дополняет информацию по импульсным помехам в низковольтных сетях, представленную в разделе 4.

Приложение D посвящено расчетам распределения грозового тока между различными заземленными системами.

Приложение Е посвящено расчетам временных перенапряжений, возникающих при авариях в высоковольтных системах.

Приложение F дополняет информацию, приведенную в разделе 6, по координации между несколькими УЗИП, примененными в системе.

В приложении G приведены специфические примеры применения настоящего стандарта.

В приложении Н приведены специфические примеры применения анализа рисков.

Приложение I дополняет информацию, приведенную в разделе 4, касающуюся перенапряжений в системах.

Приложение J дополняет информацию, приведенную в разделе 5, касающуюся выбора УЗИП.

Приложение K дополняет информацию, приведенную в разделе 6, касающуюся применения УЗИП в низковольтных системах.

Приложение L дополняет информацию, приведенную в разделе 7, касающуюся параметров применяемых при анализе рисков.

1 Область применения

Настоящий стандарт описывает принципы выбора, размещения и координации устройств защиты от импульсных перенапряжений (далее — УЗИП), предназначенных для подсоединения к силовым цепям переменного тока частотой 50-60 Гц или постоянного тока и к оборудованию на номинальное напряжение до 1000 В (действующее значение) переменного тока или 1500 В постоянного тока.

Примечание 1 — Для УЗИП специальных назначений, например для электрических тяговых установок и т.п., могут понадобиться дополнительные требования.

Примечание 2 — Следует заметить, что также применяются части МЭК 60364.

Примечание 3 — Настоящий стандарт распространяется только на УЗИП и не касается элементов УЗИП, встроенных в оборудование.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие международные стандарты*. При датированных стандартах должно применяться только то издание, которое указано. При недатированных ссылочных документах следует использовать последнее издание (включая изменения к нему) ссылочного документа.

_______________

* Таблицу соответствия национальных стандартов международным см. по ссылке. — Примечание изготовителя базы данных.

МЭК 60038 Стандартные напряжения по МЭК (IEC 60038, IEC standard voltage)

МЭК 60364-4-41 Электрические установки зданий. Часть 4-41. Защита для обеспечения безопасности. Защита от электрического удара (IЕС 60364-4-41, Electrical installations of buildings — Part 4-41: Protection for safety — Protection against electrical shock)

Часть 4-41. Защита для обеспечения безопасности. Защита от электрического удара (IЕС 60364-4-41, Electrical installations of buildings — Part 4-41: Protection for safety — Protection against electrical shock)

МЭК 60364-4-44 Электрические установки зданий. Часть 4-44. Защита для обеспечения безопасности. Защита от резких отклонений напряжения и электромагнитных возмущений (IEC 60364-4-41, Electrical installations of buildings — Part 4-41: Protection for safety — Protection against voltage disturbances and electromagnetic disturbances)

МЭК 60364-5-53 Электрические установки зданий. Часть 5-53. Выбор и установка электрического оборудования. Изоляция, коммутация и управление (IEC 60364-5-53, Electrical installations of buildings — Part 5-53: Selection and erection of electrical equipment — Isolation, switching and control)

МЭК 60529 Степени защиты, обеспечиваемые корпусами (Код IP) (IEC 60529, Degrees of protection provided by enclosures (IP Code))

МЭК 60664-1 Координация изоляции оборудования в низковольтных системах. Часть 1. Принципы, требования и испытания (IEC 60664-1, Insulation coordination for equipment within low-voltage systems — Part 1: Principles, requirements and tests)

Часть 1. Принципы, требования и испытания (IEC 60664-1, Insulation coordination for equipment within low-voltage systems — Part 1: Principles, requirements and tests)

МЭК 61000-4-5 Электромагнитная совместимость. Часть 4-5. Методики испытаний и измерений. Испытание на невосприимчивость к выбросу напряжения (IEC 61000-4-5, Electromagnetic compatibility (EMC) — Part 4: Testing and measurement techniques — Section 5: Surge immunity test)

МЭК 61008-1 Выключатели автоматические, работающие на остаточном токе, без встроенной защиты от сверхтоков бытовые и аналогичного назначения (RCBO’s). Часть 1: Общие правила (IEC 61008-1, Residual current operated circuit-breakers without integral overcurrent protection for household and similar uses (RCCBs). Part 1. General rules)

МЭК 61009 (все части) Выключатели автоматические, работающие на остаточном токе, со встроенной защитой от сверхтоков бытовые и аналогичного назначения (RCBO’s) (IEC 61009 (all parts), Residual current operated circuit-breakers with integral overcurrent protection for household and similar uses (RCBOs))

МЭК 61024-1 Защита зданий от удара молнии. Часть 1. Основные принципы (IEC 61024-1, Protection of structures against lightning — Part 1: General principles)

Часть 1. Основные принципы (IEC 61024-1, Protection of structures against lightning — Part 1: General principles)

МЭК 60312-1 Защита от наведенного электромагнитного импульса, вызванного молнией. Часть 1. Основные принципы (IEC 60312-1, Protection against lightning electromagnetic impulse — Part 1: General principles)

МЭК/ТО 60312-4 Защита от наведенного электромагнитного импульса, вызванного молнией. Часть 4. Защита оборудования в существующих зданиях (IEC/TS 60312-1, Protection against lightning electromagnetic impulse — Part 4: Protection of equipment in existing structures)

МЭК 61643-1 Устройства защиты от перенапряжений низковольтные. Часть 1. Устройства защиты от перенапряжений, подсоединенные к низковольтным системам распределения электроэнергии. Требования и испытания (IEC 61643-1, Surge protective devices connected to low-voltage power distribution systems — Part 1: Performance, requirements and testing methods)

МЭК/ПИ 61662 Оценка риска повреждений от удара молнии (IEC/TR 61662, Assessment of the risk of damage due to lightning)

3 Термины и определения

В настоящем стандарте применены следующие термины с соответствующими определениями:

3. 1

1

устройство защиты от импульсных перенапряжений (УЗИП) (surge protective device) (SPD): Устройство, которое предназначено для ограничения переходных перенапряжений и отвода импульсов тока. Это устройство содержит по крайней мере один нелинейный элемент. [МЭК 61643-1, статья 3.1] |

3.2

собственная потребляемая мощность (standby power consumption ): Мощность, потребляемая УЗИП при подаче максимального длительного рабочего напряжения при сбалансированных напряжениях и фазных углах при отсутствии нагрузки. [МЭК 61643-1, статья 3.12] |

3.3

максимальное длительное рабочее напряжение (maximum continuous operating voltage ): Максимальное напряжение действующего значения переменного или постоянного тока, которое длительно подается на выводы УЗИП. [МЭК 61643-1, статья 3.11] |

3.4

уровень напряжения защиты (voltage protection level ): Параметр, характеризующий УЗИП в части ограничения напряжения на его выводах, который выбран из числа предпочтительных значений. Данное значение должно быть выше наибольшего из измеренных ограниченных напряжений. [МЭК 61643-1, статья 3.15] |

3.5

измеренное предельное напряжение (measured limiting voltage): Максимальное значение напряжения, измеренного на выводах УЗИП при подаче импульсов заданной формы волны и амплитуды. [МЭК 61643-1, статья 3.16] |

3.6

остаточное напряжение (residual voltage ): Пиковое значение напряжения, появляющегося на выводах УЗИП вследствие прохождения разрядного тока. [МЭК 61643-1, статья 3.17] |

3.7

характеристика временного перенапряжения (ВПН) (temporary overvoltage (TOV) characteristic): Поведение УЗИП, когда оно подвергается временному перенапряжению в течение заданного промежутка времени . Примечание 1 — Названная характеристика может выражать либо способность выдерживать ВПН без недопустимых изменений параметров или функции, либо повреждение, как описано в МЭК 61643-1, подпункт 7.7.6.2. Примечание 2 — — значение перенапряжения, указанное изготовителем, при котором УЗИП обладает определенной характеристикой в течение заданного промежутка времени (что может выражать либо способность выдерживать ВПН без недопустимых изменений параметров или функций, либо повреждение, не представляющее опасности для персонала, оборудования или устройства). [МЭК 61643-1, статья 3.18, модифицирована] |

3. 8 временное перенапряжение сети (ВНП) (temporary overvoltage of the network ): Перенапряжение промышленной частоты относительно большой продолжительности, возникающее в определенном месте сети. ВПН могут быть вызваны повреждениями внутри низковольтной (НН) системы () либо внутри высоковольтной (ВН) системы ().

8 временное перенапряжение сети (ВНП) (temporary overvoltage of the network ): Перенапряжение промышленной частоты относительно большой продолжительности, возникающее в определенном месте сети. ВПН могут быть вызваны повреждениями внутри низковольтной (НН) системы () либо внутри высоковольтной (ВН) системы ().

Примечание — Временные перенапряжения, как правило, длительностью до нескольких секунд, как правило, возникают в результате коммутаций либо повреждений (например, внезапное отключение нагрузки, повреждение в однофазной цепи и т.д.) и/или в результате нелинейности (эффект феррорезонанса, гармоники и т.д.).

3.9

номинальный разрядный ток (nominal discharge current ): Пиковое значение тока, протекающего через УЗИП, с формой волны 8/20. Применяют в классификации УЗИП при испытаниях класса II, а также при предварительной обработке УЗИП при испытаниях классов I и II. [МЭК 61643-1, статья 3.8] |

3.10

импульсный ток (impulse current ): Определяется пиковым значением тока и зарядом . Испытания проводят в рабочем циклическом режиме. Применяют при классификации УЗИП для испытаний класса I. [МЭК 61643-1, статья 3.9, модифицирована] |

3.11

комбинированная волна (combination wave): Комбинированная волна, создаваемая генератором, который подает в разомкнутую цепь импульс напряжения 1,2/50 и в короткозамкнутую цепь — импульс тока 8/20. Напряжение, амплитуда тока и формы волны, подаваемой к УЗИП, определяются генератором и полным сопротивлением УЗИП, к которому прикладывается импульс. Отношение пикового напряжения разомкнутой цепи к пиковому току короткого замыкания составляет 2 Ом; оно определено как условное полное сопротивление . [МЭК 61643-1, статья 3.24] |

3.12

импульс тока 8/20 (8/20 current impulse): Импульс тока с фактическим значением фронта 8 мкс и полупериодом 20 мкс. [МЭК 61643-1, статья 3.23] |

3.13

импульс напряжения 1,2/50 (1,2/50 voltage impulse): Импульс напряжения с фактическим значением фронта (время подъема от 10% до 90% пикового значения) 1,2 мкс и полупериодом 50 мкс. [МЭК 61643-1, статья 3.22] |

3.14

температурный сбой (thermal runaway): Рабочее условие, при котором установившееся состояние рассеяния энергии УЗИП превышает способность корпуса и соединений рассеивать тепловую энергию, ведущее к повышению температуры внутренних элементов, приводящему к повреждению устройства. [МЭК 61643-1, статья 3.25] |

3.15

тепловая стабильность (thermal stability): Способность УЗИП сохранять термостабильность после испытания в рабочем режиме, вызвавшем превышение температуры, когда температура УЗИП со временем понижается и УЗИП работает при заданных максимальном дл |

Схема подключения ограничителя импульсных перенапряжений — советы электрика

Ограничитель импульсных перенапряжений и схема установки разрядника

Ограничитель перенапряжений это часто недооцениваемый, но очень важный элемент домашнего электрощитка. Этот элемент рекомендован к установке производителями электрооборудования, в то время как среди самих электриков мнения разделены.

Давайте разберёмся с этим делом.

Наиболее частые вопросы про ограничитель выглядит следующим образом: Каковы классы разрядников? Из чего он состоит и как работает? Как подключить ограничитель перенапряжений? Действительно ли он защищает электрические устройства?

Классы защиты ограничителей

В области напряжения ниже 1000 В ограничители делятся на 4 класса, обозначенные буквами алфавита: A, B, C и D.![]()

- Ограничитель класса А не используется в бытовых установках, а применяется для защиты линий электропередач.

- Протектор класса B используется для защиты от высоковольтовых скачков напряжения, например, вызванных ударом молнии к линии электропередач.

- Ограничитель класса C предназначен для защиты от перенапряжений со слегка более низкими значениями напряжения в сети. Защитные устройства класса B и C обычно устанавливаются в бытовых распределительных устройствах.

- Протектор класса D используется для прямой защиты выбранных электроустройств, чувствительных к импульсным помехам и всплескам в 220 В сети. Он монтируется в распределительном щите, за розеткой в электрической коробке или непосредственно в защищаемом устройстве.

Каждое устройство защиты ограничивает электрический потенциал только определенным уровнем. Чем ближе оборудование к А классу — тем более высокая мощность. Например:

- Класс A уменьшит уровень напряжения до 6 кВ,

- Класс B уменьшит уровень напряжения до 2,5 кВ,

- Класс C уменьшит уровень напряжения до 1,5 кВ,

- Класс D уменьшит уровень напряжения до 0,8 кВ.

Если здание многоэтажное, в главном распределительном щитке должны использоваться защитные устройства класса B, а ограничители класса C следует использовать в распределительных щитках в отдельных квартирах.

Если подключенное к розетке устройство чувствительно к скачкам напряжения, можем также использовать ограничители класса D. К ограничителям класса А у нас нет доступа, это забота энергетической компании.

Поскольку рассматривать будем домашнюю проводку, статья будет посвящена защитным устройствам класса B и класса C (типа I и II).

Обозначение на принципиальных схемах

Основные символы, используемые при обозначении разрядников перенапряжения, следующие:

- Общее обозначение разрядника

- Разрядник трубчатый

- Разрядник вентильный и магнитовентильный

- ОПН

Установка ограничителя перенапряжений

Стандартный разрядник B или C (возможно, B + C) состоит из двух компонентов:

- Основа ограничителя

- Сменная вставка с защитным элементом

Основа

Основание защитного устройства установлено на DIN-рейке TS35. Оно имеет два хомута. Подключите провод фазы ( L ) или нейтральный ( N ) на котором может появиться слишком большой электрический потенциал. С другой стороны подсоедините защитный провод PE, который подключен к защитной линии распределительного устройства.

Оно имеет два хомута. Подключите провод фазы ( L ) или нейтральный ( N ) на котором может появиться слишком большой электрический потенциал. С другой стороны подсоедините защитный провод PE, который подключен к защитной линии распределительного устройства.

Защитный проводник должен иметь минимальное поперечное сечение 4 мм2, но не повредит взять ещё больше. В конце концов есть вероятность, что будет течь очень высокий ток.

Есть 3 контакта под терминалом PE. По стандарту в комплект входит вилка, которая вставлена в нужное место и позволяет соединять провода.

Обратите внимание

Благодаря этим зажимам есть возможность удаленного уведомления в случае повреждения вставки или ее перегорания. Этот сигнал может быть подключен, например, к входу блока управления сигнализацией (смотрите схему).

В этом случае панель управления будет проинформирована о повреждении вставки размыканием электрической цепи между красным и зеленым проводами.

Вставка

Вставка содержит все наиболее важные элементы, благодаря которым защитник правильно функционирует:

- Класс B (тип I) — основным элементом является просто искровой промежуток.

- Класс C (тип II) — здесь деталь варистор является основным элементом.

Как работает защитник от перенапряжений

Защитой обеспечиваются устройства, питаемые от шнуров сети 220V, подключенных к разряднику в распределительной коробке. Это касается как фазных, так и нейтральных проводников (в зависимости от выбранного типа защиты).

Общее правило заключается в том, что на одной стороне защитного устройства соединяем фазные проводники и, возможно, нейтральный проводник, а с другой стороны — защитный провод.

Когда напряжение в системе в норме, сопротивление между проводами очень велико, порядка нескольких ГигаОм. Благодаря этому ток не течет через разрядник.

Когда происходит скачок напряжения в сети, ток начинает протекать через ограничитель на землю.

В защитных устройствах класса B основным элементом является искровой промежуток. При нормальной работе сопротивление его очень велико. В случае искрового промежутка это сопротивление является гигантским, поскольку искровой промежуток это фактически разрыв цепи.

Когда молния ударяет в элемент электрической установки напрямую, сопротивление искрового промежутка падает почти до нуля благодаря электрической дуге.

Из-за появления очень большого электрического потенциала в искровом промежутке между ранее разделенными элементами создается электрическая дуга.

Благодаря этому, например, фазовый провод, в котором имеется большой всплеск напряжения и защитный провод, создают короткое замыкание и большой ток протекает прямо на землю, минуя внутреннюю электрическую установку. После разряда искровой промежуток возвращается в нормальное состояние — то есть разрывает цепь.

Полезное: Схема подключения тахометра ВАЗ

Ограничитель класса C имеет внутри варистор.

Варистор представляет собой специфический резистор, который обладает очень высоким сопротивлением при низком электрическом потенциале.

Если в системе происходит скачок напряжения из-за разряда, его сопротивление быстро уменьшается вызывая протекание тока на землю и аналогичную ситуацию, как в случае искрового промежутка.

Разница между классом B и классом C заключается в том, что последний способен ограничивать всплески напряжения с меньшим потенциалом, чем прямой удар молнии. Недостатком этого решения является довольно быстрый износ варисторов.

Схема подключения ограничителя к сети

Как подключить ограничитель к домашнему щитку? Начнем с основ. У нас есть однофазная сеть и одномодульный разрядник. Мы хотим защитить им фазовый провод. Тип сети — TN-S.

Подключаем фазный проводник питания непосредственно к разряднику и подключаем разрядник с другой стороны к клеммной колодке PE.

Но в этом домашнем коммутаторе больше ничего, кроме импульсного ограничителя. Добавим недостающие элементы.

Добавим недостающие элементы.

Важно

Как видите, установка ограничителя перенапряжений не влияет на дальнейшую организацию компонентов в домашнем коммутационном щитке. Соединение устройства остаточного тока и автоматических выключателей осуществляется так же.

Вообще в распределительных устройствах разрядники перенапряжения класса B, C или B + C устанавливаются перед автоматическим выключателем (или автоматическими выключателями) и предохранителями токовой защиты. Но ограничитель является первым элементом, лежащим в основе защиты дома или квартиры.

Трехфазная установка

В трехфазной схеме увеличивается ширина ограничителя и количество защищаемых соединений. Однако принцип функционирования ограничителя остается неизменным. Наиболее часто используемые трехслойные системные защитные устройства, работающие в системе 4 + 0, что означает присоединение к разряднику следующих линий:

- 3-фазные провода

- 1 нейтральный провод

Каждый из проводов подлежащих защите имеет равные права, то есть возможные перенапряжения устраняются путем подачи тока на защитную установку и, как результат, на землю.

Конечно для установок TN-C (установка без отдельного защитного провода) можно приобрести защитные устройства только с 3 защищаемыми разъемами. Затем с нижней стороны подключите ограничитель к полосе PEN (нейтральная защита).

Безопасность и эффективность ограничителя

Каждый производитель рекомендует использовать дополнительный предохранитель защищающий сеть, в случае повреждения разрядника и короткого замыкания в фазовом проводе с защитным проводником.

В бытовых установках это не часто практикуется, потому что защита от короткого замыкания существует в виде прерывателя или предохранителя, а его малый номинальный ток безопасно защищает сеть от сбоев.

Параметры ограничителя перенапряжений

Перед тем как пойти в магазин и купить это устройство, нужно знать следующее:

- Количество модулей (терминалов) — зависит от типа вашей сети. 1 модуль можно купить когда есть однофазная система TN-C. 3 модуля, когда установка находится в сети TN-C трехфазной и 4 модуля когда сеть является трехфазной в TN-S или TT.

- Класс (тип) — можно выбирать между классами B, C или B + C. Если не уверены что перед вашей квартирой используется ограничитель типа B, стоит выбрать решение B + C. В противном случае ограничителя типа C будет достаточно.

- Номинальное напряжение, в котором работает ограничитель.

- Uc — рабочее напряжение протектора, то есть максимальный уровень напряжения который приведет к срабатыванию.

- In — номинальный ток ограничителя, то есть какой ток в случае короткого замыкания может протекать через разрядник.

- Imax — ток, который разрядник способен принимать во время атмосферного разряда. Обратите внимание, что оба значения (In = 30 000A и Imax = 60 000A) будут относительно большими по отношению к току при нормальной работе приборов в доме.

- Up — напряжение до которого уменьшается в случае разрыва. Например если потенциал достигает напряжения 10 000 В в случае всплеска — итоговое значение снижается до 150.

Стоит ли применять ограничитель в сети

Тем не менее редакция 2Схемы. ру настоятельно рекомендует оснастить сеть этим оборудованием. Если он защитит даже одно ценное устройство, расходы сразу окупятся и даже с избытком!

ру настоятельно рекомендует оснастить сеть этим оборудованием. Если он защитит даже одно ценное устройство, расходы сразу окупятся и даже с избытком!

Источник: https://2shemi.ru/ogranichitel-impulsnyh-perenapryazhenij-i-shema-ustanovki-razryadnika/

Установка УЗИП — схемы подключения, правила монтажа

Для всех нас стало нормой, что в распределительных щитках жилых домов, обязательна установка вводных автоматических выключателей, модульных автоматов отходящих цепей, УЗО или дифф.автоматов на помещения и оборудование, где критичны возможные утечки токов (ванные комнаты, варочная панель, стиральная машинка, бойлер).

Помимо этих обязательных коммутационных аппаратов, практически никому не требуется объяснять, зачем еще нужно реле контроля напряжения.

Устанавливать их начали все и везде. Грубо говоря оно защищает вас от того, чтобы в дом не пошло 380В вместо 220В. При этом не нужно думать, что повышенное напряжение попадает в проводку по причине недобросовестного электрика.

Вполне возможны природные явления, не зависящие от квалификации электромонтеров. Банально упало дерево и оборвало нулевой провод.

Также не забывайте, что любая ВЛ устаревает. И даже то, что к вашему дому подвели новую линию СИПом, а в доме у вас смонтировано все по правилам, не дает гарантии что все хорошо на самой питающей трансформаторной подстанции – КТП.

Там также может окислиться ноль на шинке или отгореть контакт на шпильке трансформатора. Никто от этого не застрахован.

Именно поэтому все новые электрощитки уже не собираются без УЗМ или РН различных модификаций.

Что же касается устройств для защиты от импульсных перенапряжений, или сокращенно УЗИП, то у большинства здесь появляются сомнения в необходимости их приобретения. А действительно ли они так нужны, и можно ли обойтись без них?

Подобные устройства появились достаточно давно, но до сих пор массово их устанавливать никто не спешит. Мало кто из рядовых потребителей понимает зачем они вообще нужны.

Мало кто из рядовых потребителей понимает зачем они вообще нужны.

Первый вопрос, который у них возникает: ”Я же поставил реле напряжения от скачков, зачем мне еще какой-то УЗИП?”

Совет

Никакое реле напряжения от этого не спасет, а скорее всего сгорит вместе со всем другим оборудованием. В то же самое время и УЗИП не защищает от малых перепадов в десятки вольт и даже в сотню.

Например устройства для монтажа в домашних щитках, собранные на варисторах, могут сработать только при достижении переменки до значений свыше 430 вольт.

Поэтому оба устройства РН и УЗИП дополняют друг друга.

Гроза это стихийное явление и просчитать его до сих пор не особо получается. При этом молнии вовсе не обязательно попадать прямо в линию электропередач. Достаточно ударить рядышком с ней.

Даже такой грозовой разряд вызывает повышение напряжения в сети до нескольких киловольт. Кроме выхода из строя оборудования это еще чревато и развитием пожара.

Даже когда молния ударяет относительно далеко от ВЛ, в сетях возникают импульсные скачки, которые выводят из строя электронные компоненты домашней техники. Современный электронный счетчик с его начинкой, тоже может пострадать от этого импульса.

Современный электронный счетчик с его начинкой, тоже может пострадать от этого импульса.

Общая длина проводов и кабелей в частном доме или коттедже достигает нескольких километров.

Сюда входят как силовые цепи так и слаботочка:

- видеонаблюдение

Все эти провода принимают на себя последствия грозового удара. То есть, все ваши километры проводки получают гигантскую наводку, от которой не спасет никакое реле напряжения.

Единственное что поможет и защитит всю аппаратуру, стоимостью несколько сотен тысяч, это маленькая коробочка называемая УЗИП.

Монтируют их преимущественно в коттеджах, а не в квартирах многоэтажек, где подводка в дом выполнена подземным кабелем. Однако не забывайте, что если ваше ТП питается не по кабельной линии 6-10кв, а воздушной ВЛ или ВЛЗ (СИП-3), то влияние грозы на среднем напряжении, также может отразиться и на стороне 0,4кв.

Обратите внимание

Поэтому не удивляйтесь, когда в грозу в вашей многоэтажке, у многих соседей одновременно выходят из строя WiFi роутеры, радиотелефоны, телевизоры и другая электронная аппаратура.

Молния может ударить в ЛЭП за несколько километров от вашего дома, а импульс все равно прилетит к вам в розетку. Поэтому не смотря на их стоимость, задуматься о покупке УЗИП нужно всем потребителям электричества.

Цена качественных моделей от Шнайдер Электрик или ABB составляет примерно 2-5% от общей стоимости черновой электрики и средней комплектации распредщитка. В общей сумме это вовсе не такие огромные деньги.

На сегодняшний день все устройства от импульсных перенапряжений делятся на три класса. И каждый из них выполняет свою роль.

Модуль первого класса гасит основной импульс, он устанавливается на главном вводном щите.

После погашения самого большого перенапряжения, остаточный импульс принимает на себя УЗИП 2 класса. Он монтируется в распределительном щитке дома.

Если у вас не будет устройства I класса, высока вероятность что весь удар воспримет на себя модуль II. А это может для него весьма печально закончится.

Однако давайте посмотрим, что говорит об этом не знакомый электрик, а ведущая фирма по системам грозозащиты Citel:

То есть в тексте прямо сказано, класс II монтируется либо после класса 1, либо КАК САМОСТОЯТЕЛЬНОЕ УСТРОЙСТВО.

Третий модуль защищает уже непосредственно конкретного потребителя.

Важно

Если у вас нет желания выстраивать всю эту трехступенчатую защиту, приобретайте УЗИП, которые изначально идут с расчетом работы в трех зонах 1+2+3 или 2+3.

Такие модели тоже выпускаются. И будут наиболее универсальным решением для применения в частных домах. Однако стоимость их конечно отпугнет многих.

Схема качественно укомплектованного с точки зрения защиты от всех скачков и перепадов напряжения распределительного щита, должна выглядеть примерно следующим образом.

На вводе перед счетчиком – вводной автоматический выключатель, защищающий прибор учета и цепи внутри самого щитка. Далее счетчик.

Между счетчиком и вводным автоматом – УЗИП со своей защитой. Электроснабжающая организация конечно может запретить такой монтаж. Но вы можете обосновать это необходимостью защиты от перенапряжения и самого счетчика.

Но вы можете обосновать это необходимостью защиты от перенапряжения и самого счетчика.

В этом случае потребуется смонтировать всю схемку с аппаратами в отдельном боксе под пломбой, дабы предотвратить свободный доступ к оголенным токоведущим частям до прибора учета.

Однако здесь остро встанет вопрос замены сработавшего модуля и срыва пломб. Поэтому согласовывайте все эти моменты заранее.

После прибора учета находятся:

- реле напряжения УЗМ-51 или аналог

- УЗО 100-300мА – защита от пожара

- УЗО или дифф.автоматы 10-30мА – защита человека от токов утечки

- простые модульные автоматы

Если с привычными компонентами при комплектации такого щитка вопросов не возникает, то на что же нужно обратить внимание при выборе УЗИП?

На температуру эксплуатации. Большинство электронных видов рассчитано на работу при окружающей температуре до -25С. Поэтому монтировать их в уличных щитках не рекомендуется.

Совет

Второй важный момент это схемы подключения. Производители могут выпускать разные модели для применения в различных системах заземления.

Например, использовать одни и те же УЗИП для систем TN-C или TT и TN-S уже не получится. Корректной работы от таких устройств вы не добьетесь.

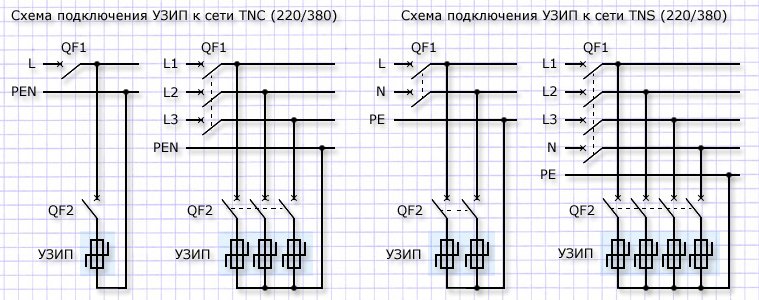

Вот основные схемы подключения УЗИП в зависимости от исполнения систем заземления на примере моделей от Schneider Electric. Схема подключения однофазного УЗИП в системе TT или TN-S:

Здесь самое главное не перепутать место подключения вставного картриджа N-PE. Если воткнете его на фазу, создадите короткое замыкание.

Схема трехфазного УЗИП в системе TT или TN-S:

Схема подключения 3-х фазного устройства в системе TN-C:

На что нужно обратить внимание? Помимо правильного подключения нулевого и фазного проводников немаловажную роль играет длина этих самых проводов.

От точки подключения в клемме устройства до заземляющей шинки, суммарная длина проводников должны быть не более 50см!

А вот подобные схемы для УЗИП от ABB OVR. Однофазный вариант:

Однофазный вариант:

Трехфазная схема:

Давайте пройдемся по некоторым схемкам отдельно. В схеме TN-C, где мы имеем совмещенные защитный и нулевой проводники, наиболее распространенный вариант решения защиты – установка УЗИП между фазой и землей.

Каждая фаза подключается через самостоятельное устройство и срабатывает независимо от других.

В варианте сети TN-S, где уже произошло разделение нейтрального и защитного проводника, схема похожа, однако здесь монтируется еще дополнительный модуль между нулем и землей. Фактически на него и сваливается весь основной удар.

Обратите внимание

Именно поэтому при выборе и подключении варианта УЗИП N-PE, указываются отдельные характеристики по импульсному току. И они обычно больше, чем значения по фазному.

Помимо этого не забывайте, что защита от грозы это не только правильно подобранный УЗИП. Это целый комплекс мероприятий.

Их можно использовать как с применением молниезащиты на крыше дома, так и без нее.

Особое внимание стоит уделить качественному контуру заземления. Одного уголка или штыря забитого в землю на глубину 2 метра здесь будет явно не достаточно. Хорошее сопротивление заземления должно составлять 4 Ом.

Принцип действия УЗИП основан на ослаблении скачка напряжения до значения, которое выдерживают подключенные к сети приборы. Другими словами, данное устройство еще на вводе в дом сбрасывает излишки напряжения на контур заземления, тем самым спасая от губительного импульса дорогостоящее оборудование.

Определить состояние устройства защиты достаточно просто:

- зеленый индикатор – модуль рабочий

- красный – модуль нужно заменить

При этом не включайте в работу модуль с красным флажком. Если нет запасного, то лучше его вообще демонтировать.

УЗИП это не всегда одноразовое устройство, как некоторым кажется. В отдельных случаях модели 2,3 класса могут срабатывать до 20 раз!

Чтобы сохранить в доме бесперебойное электроснабжение, необходимо также установить автоматический выключатель, который будет отключать узип. Установка этого автомата обусловлена также тем, что в момент отвода импульса, возникает так называемый сопровождающий ток.

Он не всегда дает возможность варисторному модулю вернуться в закрытое положение. Фактически тот не восстанавливается после срабатывания, как по идее должен был.

В итоге, дуга внутри устройства поддерживается и приводит к короткому замыканию и разрушениям. В том числе самого устройства.

Автомат же при таком пробое срабатывает и обесточивает защитный модуль. Бесперебойное электроснабжение дома продолжается.

При этом многие специалисты рекомендуют ставить в качестве такой защиты даже не автомат, а модульные предохранители.

Объясняется это тем, что сам автомат во время пробоя оказывается под воздействием импульсного тока. И его электромагнитные расцепители также будут под повышенным напряжением.

Это может привести к пробою отключающей катушки, подгоранию контактов и даже выходу из строя всей з

ГОСТ Р 54986-2012 (МЭК 61643-21:2009) Устройства защиты от импульсных перенапряжений низковольтные. Часть 21. Устройства защиты от импульсных перенапряжений в системах телекоммуникации и сигнализации (информационных системах). Требования к работоспособности и методы испытаний

ГОСТ Р 54986-2012

(МЭК 61643-21:2009)

Группа Е71

ОКС 29.130.20

ОКП 3420

Дата введения 2013-07-01

1 ПОДГОТОВЛЕН Обществом с ограниченной ответственностью «ВНИИэлектроаппарат» на основе собственного аутентичного перевода на русский язык международного стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 331 «Низковольтная коммутационная аппаратура и комплексные устройства распределения, защиты, управления и сигнализации»

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 17 сентября 2012 г. N 311-ст

4 Настоящий стандарт является модифицированным по отношению к международному стандарту МЭК 61643-21:2009* (издание 1.1) «Низковольтные устройства защиты от импульсных перенапряжений. Часть 21. Устройства защиты от импульсных перенапряжений в системах телекоммуникации и сигнализации. Требования к работоспособности и методы испытаний» (IEК 61643-21:2009, издание 1.1 «Low voltage surge protective devices — Part 21: Surge protective devices connected to telecommunications and signalling networks — Performance requirements and testing methods»).

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. — Примечание изготовителя базы данных.

При этом разделы 1-6 и приложения А-Е полностью идентичны.

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации и межгосударственные стандарты, сведения о которых приведены в дополнительном приложении ДА.

Раздел «Нормативные ссылки» изложен в соответствии с требованиями ГОСТ Р 1.5-2004*

________________

* На территории Российской Федерации документ не действует. Действуют ГОСТ Р 1.5-2012, ГОСТ Р 1.7-2008 в части раздела 8 и приложений Ж, И, К. — Примечание изготовителя базы данных.

5 ВВЕДЕН ВПЕРВЫЕ

Правила применения настоящего стандарта установлены в ГОСТ Р 1.0-2012 (раздел 8). Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе «Национальные стандарты», а официальный текст изменений и поправок — в ежемесячном информационном указателе «Национальные стандарты». В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя «Национальные стандарты». Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования — на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (gost.ru)

Введение

Целью настоящего стандарта является установление требований к устройствам защиты от импульсных перенапряжений (УЗИП), применяемых для защиты систем телекоммуникации и сигнализации, например цепей передачи данных, голосовой связи и аварийной сигнализации. Все эти системы могут подвергаться прямому или индукционному воздействию грозовых или коммутационных эффектов. Эти эффекты проявляются в виде перенапряжений или сверхтоков, достаточно высокого уровня.

В настоящем стандарте приведены испытания и требования к методам испытаний УЗИП, для определения их работоспособности.

УЗИП, рассматриваемые настоящим стандартом, могут содержать только компоненты защиты от перенапряжений, а также компоненты защиты от сверхтоков. Рассмотрение защитных устройств, содержащих исключительно компоненты защиты от сверхтоков, не является целью настоящего стандарта. Рассмотрение таких устройств приведено в приложении А.

Одно УЗИП может содержать несколько компонентов защиты от перенапряжений и сверхтоков. Все УЗИП испытывают по принципу «черного ящика», т.е. процедуру испытания определяет не число компонентов, содержащихся в УЗИП, а число его выводов. Конфигурации УЗИП приведены в 1.2. В случае многолинейных УЗИП каждую линию испытывают независимо от других, либо испытывают все линии одновременно.

Настоящий стандарт содержит ряд условий испытаний и требований, применяемых по усмотрению потребителя. Порядок применения требований настоящего стандарта к разным типам УЗИП рассмотрен в 1.3. Поскольку настоящий стандарт касается работоспособности УЗИП, некоторые из которых реализуются по заказу, вопросы о частоте повреждений УЗИП и их толковании оставлены на усмотрение потребителя. Принципы выбора и применения УЗИП рассматриваются в МЭК 61643-22.

Если известно, что УЗИП является однокомпонентным устройством, тогда оно должно соответствовать требованиям конкретного стандарта, а также требованиям настоящего стандарта.

1 Общие положения

1.1 Область применения

Настоящий стандарт распространяется на устройства защиты сетей телекоммуникации и сигнализации при прямом или косвенном воздействии грозовых или других переходных перенапряжений.

Назначением данных УЗИП является защита современного электронного оборудования в сетях телекоммуникации и сигнализации с паспортными напряжениями системы до 1000 В переменного тока и 1500 В постоянного тока.

1.2 Конфигурации УЗИП

Конфигурации УЗИП, приведенные в настоящем стандарте, показаны на рисунке 1. Каждая конфигурация УЗИП содержит один или более компонентов ограничивающих напряжение, и также может содержать токоограничивающие компоненты.

Рисунок 1 — Конфигурации УЗИП

Рисунок 1а — Двухвыводное УЗИП | Рисунок 1b — Трехвыводное УЗИП |

Рисунок 1с — Трехвыводное УЗИП | Рисунок 1d — Четырехвыводное УЗИП |

Рисунок 1е — Пятивыводное УЗИП | _______________ |

Рисунок 1f — Многовыводное УЗИП |

— компонент, ограничивающий напряжение; , — ограничивающие напряжение компоненты или их сочетание с токоограничивающими компонентами; , … — выводы питания; ,… — выводы защищаемой линии; — общий вывод

Рисунок 1 — Конфигурации УЗИП

1.3 Пользование настоящим стандартом

В настоящем стандарте рассматривают два основных типа УЗИП.

УЗИП первого типа в одном корпусе содержат не менее одного ограничивающего напряжение компонента и не содержат токоограничивающие компоненты. Все конфигурации УЗИП, представленные на рисунке 1, могут быть этого типа. Данные УЗИП должны отвечать требованиям 5.1, 5.2.1 и 5.3 (см. таблицу 1). УЗИП, представленные на рисунках 1b, 1d, 1е и 1f, между выводом питания и соответствующим выводом защищаемой линии могут содержать один линейный компонент. Данные УЗИП также должны соответствовать применимым требованиям 5.2.2.

УЗИП второго типа в одном корпусе содержат как ограничивающие напряжение, так и ограничивающие ток компоненты. Конфигурации УЗИП, представленные на рисунках 1b, 1d, 1е и 1f, применимы для УЗИП с ограничивающими напряжение и токоограничивающими компонентами. УЗИП данного типа должны соответствовать требованиям 5.1, 5.2.1, 5.2.2 и 5.3 (см. таблицу 1). Конфигурации защитных устройств, имеющих только токоограничивающие компоненты, представлены в приложении А.

В зависимости от своего назначения УЗИП могут удовлетворять дополнительным требованиям. Дополнительные требования изложены в 5.2.3 и 5.4 (см. таблицу 1).

В 5.2.3 предусмотрены испытания передачи данных, необходимые для соответствия УЗИП их назначению в информационных сетях. Выбор необходимых испытаний передачи данных выполняют по 5.2.3, исходя из назначения УЗИП. Таблица 1 предлагает общее руководство по выбору соответствующих испытаний.

В 5.4 предусмотрены требования к условиям окружающей среды, если УЗИП предназначены для применения исключительно в неконтролируемых условиях окружающей среды, как указано в 4.1.

УЗИП должны удовлетворять этим требованиям при наличии соглашения между изготовителем и потребителем. В таблице 1 приведены примеры требований к соответствию УЗИП разных типов.

Таблица 1 — Общие требования к УЗИП

Серия испытаний | Требования, испытания | Пункт, подпункт | Тип УЗИП | ||||||

УЗИП с единст- | УЗИП с двумя функциями ограниче- | УЗИП с функцией ограниче- | УЗИП с двумя функциями ограниче- | УЗИП с единстве- | УЗИП с двумя функциями ограниче- | ||||

1 | Общие испытания | Подраздел 6.1 | |||||||

Идентификация и документация | 6.1.1 | П | П | П | П | П | П | ||

Маркировка | 6.1.2 | П | П | П | П | П | П | ||

Испытания передачи информации | 6.2.3 | ||||||||

Емкость | 6.2.3.1 | П | В | В | В | П | В | ||

Потери при вводе | 6.2.3.2 | В | П | П | П | В | П | ||

Возвратные потери | 6.2.3.3 | В | В | В | П | В | В | ||

Продольный баланс | 6.2.3.4 | В | В | В | П | В | В | ||

Коэффициент погрешности бит (КПБ) | 6.2.3.5 | В | В | В | В | В | В | ||

Перекрестная наводка на передающем конце (ПНПК) | 6.2.3.6 | В | В | В | П | В | В | ||

Механические испытания | Подраздел 6.1 | ||||||||

Выводы и соединения | 6.3.1 | П | П | П | П | П | П | ||

Общая процедура испытаний | 6.3.1.1 | П | П | П | П | П | П | ||

Винтовые выводы | 6.3.1.2 | П | П | П | П | П | П | ||

Безрезьбовые выводы | 6.3.1.3 | П | П | П | П | П | П | ||

Соединения с проколом изоляции | 6.3.1.4 | П | П | П | П | П | П | ||

Испытание на вытягивание одножильных проводников на выводах УЗИП | 6.3.1.4.1 | П | П | П | П | П | П | ||

Испытание на вытягивание многожильных кабелей и шнуров на выводах УЗИП | 6.3.1.4.2 | П | П | П | П | П | П | ||

Механическая прочность (при монтаже) | 6.3.2 | П | П | П | П | П | П | ||

Защита от попадания твердых частиц и проникновения воды | 6.3.3 | П | П | П | П | П | П | ||

Защита от прямого прикосновения к токоведущим частям | 6.3.4 | П | П | П | П | П | П | ||

Огнестойкость | 6.3.5 | П | |||||||

Условные графические обозначения (УГО) для проектов системы видеонаблюдения

Автор: Евгений Озеров, проектировщик СС, блоггер, ведущий инженер ITV

Как сделать УГО по ГОСТ?

Проектирование системы видеонаблюдения можно разделить на ряд этапов:

- выявление реальной потребности заказчика и составление задания на проектирование;

- принятие и обоснование основных технических решений (ОТР) по системе;

- оформление основных технических решений в виде документации.

Типовым ошибкам в оформлении проектной и рабочей документации посвящена прошлая статья Проектная документация — теория и практика. В ней я попытался объяснить, почему при оформлении результатов проектирования следует придерживаться стандартов СПДС и ЕСКД. Стандартизация нужна для того, чтобы быстро находить нужную информацию в незнакомых технических решениях. Для этого требуется навык говорить на одном языке — именно он передается через стандарты.

УГО — о чем речь?

УГО — это условные графические обозначения. Те самые значки на планах объекта и структурных схемах систем. Они графически обозначают все оборудование, используемое при создании системы (в данном случае видеонаблюдения). Без УГО невозможно создать легко читаемую проектную либо рабочую документацию.

Зачем нужны УГО в проектах систем видеонаблюдения?

В состав системы видеонаблюдения входит ряд подсистем:

- средства фиксации: камеры видеонаблюдения, тепловизоры и даже радиолокационные радары-детекторы

- локальная вычислительная сеть (ЛВС) и структурированная кабельная система (СКС), волоконно-оптические линии связи (ВОЛС)

- управляющие серверы и программное обеспечение

- система хранения данных

- система отображения данных (видеостены, рабочие станции операторов видеонаблюдения)

- система электропитания (резервированного, бесперебойного)

- вспомогательные системы: защита оборудования от внешней среды, перенапряжения в линии питания и передачи информации (т.н. “грозозащита”), средства защиты информации и т.п.

Чтобы разобраться в чужом техническом решении, нужно иметь компактный вид подключения всех подсистем видеонаблюдения (на структурной схеме) и план расположения оборудования и кабельных линий (на планировках). Без УГО отобразить данную информацию крайне затруднительно.

Для каких устройств нужны условные графические обозначения?

Для всех устройств, входящих в состав технического решения по системе видеонаблюдения, а также для указаний по прокладке кабельных линий. Приведем лишь часть необходимых УГО:

|

№ п/п |

Тип оборудования |

Условное графическое обозначение |

Чем регламентируется? |

|---|---|---|---|

|

|

|

|

|

|

2 |

Видеокамера (купольная) |

|

Р 071-2017 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

узип — со всех языков на все языки

Все языкиАбхазскийАдыгейскийАфрикаансАйнский языкАканАлтайскийАрагонскийАрабскийАстурийскийАймараАзербайджанскийБашкирскийБагобоБелорусскийБолгарскийТибетскийБурятскийКаталанскийЧеченскийШорскийЧерокиШайенскогоКриЧешскийКрымскотатарскийЦерковнославянский (Старославянский)ЧувашскийВаллийскийДатскийНемецкийДолганскийГреческийАнглийскийЭсперантоИспанскийЭстонскийБаскскийЭвенкийскийПерсидскийФинскийФарерскийФранцузскийИрландскийГэльскийГуараниКлингонскийЭльзасскийИвритХиндиХорватскийВерхнелужицкийГаитянскийВенгерскийАрмянскийИндонезийскийИнупиакИнгушскийИсландскийИтальянскийЯпонскийГрузинскийКарачаевскийЧеркесскийКазахскийКхмерскийКорейскийКумыкскийКурдскийКомиКиргизскийЛатинскийЛюксембургскийСефардскийЛингалаЛитовскийЛатышскийМаньчжурскийМикенскийМокшанскийМаориМарийскийМакедонскийКомиМонгольскийМалайскийМайяЭрзянскийНидерландскийНорвежскийНауатльОрокскийНогайскийОсетинскийОсманскийПенджабскийПалиПольскийПапьяментоДревнерусский языкПортугальскийКечуаКвеньяРумынский, МолдавскийАрумынскийРусскийСанскритСеверносаамскийЯкутскийСловацкийСловенскийАлбанскийСербскийШведскийСуахилиШумерскийСилезскийТофаларскийТаджикскийТайскийТуркменскийТагальскийТурецкийТатарскийТувинскийТвиУдмурдскийУйгурскийУкраинскийУрдуУрумскийУзбекскийВьетнамскийВепсскийВарайскийЮпийскийИдишЙорубаКитайский

Все языкиАбхазскийАдыгейскийАфрикаансАйнский языкАлтайскийАрабскийАварскийАймараАзербайджанскийБашкирскийБелорусскийБолгарскийКаталанскийЧеченскийЧаморроШорскийЧерокиЧешскийКрымскотатарскийЦерковнославянский (Старославянский)ЧувашскийДатскийНемецкийГреческийАнглийскийЭсперантоИспанскийЭстонскийБаскскийЭвенкийскийПерсидскийФинскийФарерскийФранцузскийИрландскийГалисийскийКлингонскийЭльзасскийИвритХиндиХорватскийГаитянскийВенгерскийАрмянскийИндонезийскийИнгушскийИсландскийИтальянскийИжорскийЯпонскийЛожбанГрузинскийКарачаевскийКазахскийКхмерскийКорейскийКумыкскийКурдскийЛатинскийЛингалаЛитовскийЛатышскийМокшанскийМаориМарийскийМакедонскийМонгольскийМалайскийМальтийскийМайяЭрзянскийНидерландскийНорвежскийОсетинскийПенджабскийПалиПольскийПапьяментоДревнерусский языкПуштуПортугальскийКечуаКвеньяРумынский, МолдавскийРусскийЯкутскийСловацкийСловенскийАлбанскийСербскийШведскийСуахилиТамильскийТаджикскийТайскийТуркменскийТагальскийТурецкийТатарскийУдмурдскийУйгурскийУкраинскийУрдуУрумскийУзбекскийВодскийВьетнамскийВепсскийИдишЙорубаКитайский

Обозначения в графических схемах. Часть 2

Для удобства воспользуйтесь поиском, это комбинация клавиш Ctr+F

Таблица 6 (г):

| Наименование | Обозначение |

| 1. Постоянный ток, основное обозначение | |

| Примечание. Если невозможно использовать основное обозначение, то используют следующее обозначение | |

| 2. Полярность постоянного тока: а) положительная | |

| б) отрицательная | |

| 3. m проводная линия постоянного тока напряжением U, например: | |

| а) двухпроводная линия постоянного тока напряжением 110 В | |

| б) трёхпроводжная линия постоянного тока, включая средний провод, напряжением 110 В между каждым внешним проводником и средним проводом 220 В — между внешними проводниками | |

| 4. Переменный ток, основное обозначение | |

| Примечание. Допускается справа от обозначения переменного тока указывать величину частоты, например переменного тока частотой 10 кГц | |

| 5. Переменный ток с числом фаз m, частотой f, например переменный трёхфазный ток частотой 50 Гц | |

| 6. Переменный ток числом фаз m, частотой f, напряжением U, например: | |

| а) переменный ток, трёхфазный, частотой 50 Гц, напряжением 220 В | |

| б) переменный ток, трёхфазный, четырёхпроводная линия (три провода, нейтраль) частотой 50 Гц,напряжением 220/380 В | |

| в)переменный ток, трёхфазный, пятипроводная линия (три провода фаз, нейтраль, один провод защитный с заземлением) частотой 50 Гц, напряжением 220/380 В | |

| г) переменный ток, трёхфазный, четырёхпроводная линия (три провода фаз, один защитный провод с заземлением, выполняющий функцию нейтрали) частотой 50 Гц, напряжением 220/380 В | |

| 7. Частоты переменного тока (основные обозначения): а) промышленные | |

| б) звуковые | |

| в) ультразвуковые и радиочастоты | |

| г) сверхвысокие | |

| 8. Постоянный и переменный ток | |

| 9. Пульсирующий ток |

Таблица 6 (д)

| Наименование | Обозначение |

| 1. Однофазная обмотка с двумя выводами | |

| 2. Однофазная обмотка с выводом от средней точки | |

| 3. Две однофазные обмотки, каждая из которых с двумя выводами | |

| 4. Три однофазные обмотки, каждая из которых с двумя выводами | |

| 5. m однофазных обмоток, каждая из которых с двумя выводами | |

| 6. Двухфазная обмотка с раздельными фазами | |

| 7. Трёхфазная обмотка с раздельными фазами | |

| 8. Многофазная обмотка n с числом раздельных фаз m. Примечание. к пп. 6-8. Обозначения применяются для обмоток с раздельными фазами, для которых допускаются различные способы внешних соединений | |

| 9. Двухфазная трёхпроводная обмотка | |

| 10. Двухфазная четырёхпроводная обмотка | |

| 11. Двух-трёхфазная обмотка Т-образного соединения (обмотка Скотта) | |

| 12. Трёхфазная обмотка V-образного соединения двух фаз в открытый треугольник | |

| Примечание. Допускается указывать угол, под которым включены обмотки, например под углами 60 и 120 градусов | |

| 13. Трёхфазная обмотка, соединённая в звезду | |

| 14. Трёхфазная обмотка, соединённая в звезду, с выведенной нейтралью | |

| 15. Трёхфазная обмотка, соединённая в звезду, с выведенной заземлённой нейтралью | |

| 16. Трёхфазная обмотка, соединённая в треугольник | |

| 17. Трёхфазная обмотка, соединённая в разомкнутый треугольн |

Руководство по проектированию

OSPF — Cisco

Протокол OSPF, определенный в RFC 2328, представляет собой протокол внутреннего шлюза, используемый для распределения информации о маршрутизации в пределах одной автономной системы. В этой статье исследуется, как работает OSPF и как его можно использовать для проектирования и построения больших и сложных сетей.

Протокол OSPF

был разработан в связи с необходимостью в интернет-сообществе представить высокофункциональный непатентованный протокол внутреннего шлюза (IGP) для семейства протоколов TCP / IP.Обсуждение создания общего функционально совместимого IGP для Интернета началось в 1988 году и не было формализовано до 1991 года. Тогда рабочая группа OSPF обратилась с просьбой о рассмотрении OSPF на предмет продвижения к проекту стандарта Интернета.

Протокол OSPF основан на технологии состояния канала, которая отличается от векторных алгоритмов Беллмана-Форда, используемых в традиционных протоколах маршрутизации Интернета, таких как RIP. OSPF представил новые концепции, такие как аутентификация обновлений маршрутов, маски подсети переменной длины (VLSM), суммирование маршрута и т. Д.

В этих главах обсуждаются терминология, алгоритм OSPF, а также плюсы и минусы протокола при проектировании современных больших и сложных сетей.

OSPF по сравнению с RIP

Быстрый рост и расширение сегодняшних сетей довели RIP до предела. RIP имеет определенные ограничения, которые могут вызвать проблемы в больших сетях:

RIP имеет ограничение в 15 переходов. Сеть RIP, охватывающая более 15 переходов (15 маршрутизаторов), считается недоступной.

RIP не может обрабатывать маски подсети переменной длины (VLSM). Учитывая нехватку IP-адресов и гибкость, которую VLSM дает при эффективном назначении IP-адресов, это считается серьезным недостатком.

Периодические широковещательные рассылки полной таблицы маршрутизации потребляют большой объем полосы пропускания. Это серьезная проблема для больших сетей, особенно на медленных каналах и в облаках WAN.

RIP сходится медленнее, чем OSPF.В крупных сетях сходимость занимает несколько минут. Маршрутизаторы RIP проходят период удержания, сборки мусора и медленного ожидания информации, которая не была получена в последнее время. Это неприемлемо для больших сред и может вызвать несогласованность маршрутизации.

RIP не имеет понятия сетевых задержек и стоимости канала. Решения о маршрутизации основываются на количестве переходов. Путь с наименьшим числом переходов к месту назначения всегда предпочтителен, даже если более длинный путь имеет лучшую совокупную полосу пропускания и меньше задержек.

RIP-сети — это плоские сети. Нет понятия областей или границ. С введением бесклассовой маршрутизации и интеллектуального использования агрегирования и суммирования сети RIP, похоже, отстали.

Некоторые улучшения были внесены в новую версию RIP под названием RIP2. RIP2 решает проблемы VLSM, аутентификации и обновлений многоадресной маршрутизации. RIP2 не является большим улучшением по сравнению с RIP (теперь называется RIP 1), потому что он по-прежнему имеет ограничения, связанные с подсчетом переходов и медленной конвергенцией, которые необходимы в современных крупных сетях.

OSPF, с другой стороны, решает большинство ранее представленных проблем:

В OSPF нет ограничений на количество переходов.

Интеллектуальное использование VLSM очень полезно при распределении IP-адресов.

OSPF использует многоадресную рассылку IP для отправки обновлений состояния канала. Это обеспечивает меньшую обработку на маршрутизаторах, которые не прослушивают пакеты OSPF. Кроме того, обновления отправляются только в случае изменения маршрутизации, а не периодически.Это обеспечивает лучшее использование пропускной способности.

OSPF имеет лучшую конвергенцию, чем RIP. Это связано с тем, что изменения маршрутизации распространяются мгновенно, а не периодически.

OSPF позволяет лучше балансировать нагрузку.

OSPF позволяет логически определять сети, в которых маршрутизаторы можно разделить на области. Это ограничивает стремительный рост обновлений состояния каналов по всей сети. Это также обеспечивает механизм для агрегирования маршрутов и сокращения ненужного распространения информации о подсети.

OSPF позволяет маршрутизировать аутентификацию с использованием различных методов аутентификации по паролю.

OSPF позволяет передавать и маркировать внешние маршруты, вводимые в автономную систему. Это отслеживает внешние маршруты, введенные внешними протоколами, такими как BGP.

Это, конечно же, ведет к усложнению конфигурации и устранения неполадок сетей OSPF. Администраторы, привыкшие к простоте RIP, сталкиваются с проблемой объема новой информации, которую им необходимо изучить, чтобы не отставать от сетей OSPF.Кроме того, это увеличивает накладные расходы на выделение памяти и использование ЦП. Некоторые из маршрутизаторов с RIP, возможно, придется обновить, чтобы справиться с накладными расходами, вызванными OSPF.

Что мы подразумеваем под состояниями связей?

OSPF — это протокол состояния канала. Мы могли бы представить ссылку как интерфейс на маршрутизаторе. Состояние канала — это описание этого интерфейса и его отношения к соседним маршрутизаторам. Описание интерфейса может включать, например, IP-адрес интерфейса, маску, тип сети, к которой он подключен, маршрутизаторы, подключенные к этой сети, и так далее.Совокупность всех этих состояний ссылок сформировала бы базу данных состояний ссылок.

OSPF использует алгоритм «сначала короткий путь», чтобы построить и вычислить кратчайший путь ко всем известным пунктам назначения. Кратчайший путь рассчитывается с использованием алгоритма Дейкстры. Сам по себе алгоритм довольно сложный. Это очень высокий уровень, упрощенный способ рассмотрения различных шагов алгоритма:

При инициализации или из-за любого изменения информации маршрутизации маршрутизатор генерирует объявление о состоянии канала.Это объявление представляет собой совокупность всех состояний канала на этом маршрутизаторе.

Все маршрутизаторы обмениваются состояниями каналов посредством лавинной рассылки. Каждый маршрутизатор, который получает обновление состояния канала, должен сохранить копию в своей базе данных состояния канала, а затем распространить обновление на другие маршрутизаторы.

После того, как база данных каждого маршрутизатора заполнена, маршрутизатор вычисляет дерево кратчайшего пути ко всем пунктам назначения. Маршрутизатор использует алгоритм Дейкстры для вычисления дерева кратчайших путей.Пункты назначения, соответствующая стоимость и следующий переход для достижения этих пунктов назначения образуют таблицу IP-маршрутизации.

В случае, если в сети OSPF не происходит никаких изменений, таких как стоимость соединения или добавление или удаление сети, OSPF должен работать очень тихо. Любые происходящие изменения передаются с помощью пакетов состояния канала, и алгоритм Дейкстры пересчитывается, чтобы найти кратчайший путь.

Алгоритм помещает каждый маршрутизатор в корень дерева и вычисляет кратчайший путь к каждому пункту назначения на основе совокупной стоимости, необходимой для достижения этого пункта назначения.Каждый маршрутизатор будет иметь собственное представление о топологии, даже если все маршрутизаторы построят дерево кратчайших путей, используя одну и ту же базу данных состояний каналов. В следующих разделах показано, что необходимо для построения дерева кратчайшего пути.

Стоимость OSPF

Стоимость (также называемая метрикой) интерфейса в OSPF — это показатель накладных расходов, необходимых для отправки пакетов через определенный интерфейс. Стоимость интерфейса обратно пропорциональна пропускной способности этого интерфейса.Более высокая пропускная способность означает меньшую стоимость. Пересечение последовательной линии 56 КБ требует больше накладных расходов (более высокая стоимость) и временных задержек, чем пересечение линии 10М Ethernet. Формула, используемая для расчета стоимости:

Например, пересечение линии 10M Ethernet будет стоить 10 EXP8 / 10 EXP7 = 10, а пересечение линии T1 будет стоить 10 EXP8 / 1544000 = 64.

По умолчанию стоимость интерфейса рассчитывается на основе пропускной способности; вы можете задать стоимость интерфейса с помощью команды ip ospf cost

Дерево кратчайшего пути

Предположим, у нас есть следующая сетевая диаграмма с указанной стоимостью интерфейса. Чтобы построить дерево кратчайшего пути для RTA, нам нужно сделать RTA корнем дерева и рассчитать наименьшую стоимость для каждого пункта назначения.

Выше показан вид сети с точки зрения RTA. Обратите внимание на направление стрелок при расчете стоимости. Например, стоимость интерфейса RTB с сетью 128.213.0.0 не имеет значения при расчете стоимости 192.213.11.0. RTA может достигать 192.213.11.0 через RTB при стоимости 15 (10 + 5). RTA также может достигать 222.211.10.0 через RTC за 20 (10 + 10) или через RTB за 20 (10 + 5 + 5). В случае существования путей с одинаковой стоимостью к одному и тому же месту назначения, реализация Cisco OSPF будет отслеживать до шести следующих переходов к одному и тому же месту назначения.

После того, как маршрутизатор построит дерево кратчайших путей, он начнет соответственно строить таблицу маршрутизации. Доступ к напрямую подключенным сетям будет осуществляться по метрике (стоимости), равной 0, а для других сетей — в соответствии со стоимостью, рассчитанной в дереве.

Как упоминалось ранее, OSPF использует лавинную рассылку для обмена обновлениями состояния канала между маршрутизаторами. Любое изменение информации о маршрутизации рассылается по всем маршрутизаторам в сети. Введены области, чтобы ограничить бурный рост обновлений состояния каналов. Флудинг и вычисление алгоритма Дейкстры на маршрутизаторе ограничены изменениями в пределах области. Все маршрутизаторы в пределах области имеют точную базу данных о состоянии каналов. Маршрутизаторы, которые принадлежат нескольким областям и соединяют эти области с областью магистрали, называются граничными маршрутизаторами области (ABR).Поэтому ABR должны поддерживать информацию, описывающую области магистрали и другие присоединенные области.

Область зависит от интерфейса. Маршрутизатор, все интерфейсы которого находятся в одной области, называется внутренним маршрутизатором (IR). Маршрутизатор, имеющий интерфейсы в нескольких областях, называется пограничным маршрутизатором области (ABR). Маршрутизаторы, которые действуют как шлюзы (перераспределение) между OSPF и другими протоколами маршрутизации (IGRP, EIGRP, IS-IS, RIP, BGP, Static) или другими экземплярами процесса маршрутизации OSPF, называются граничным маршрутизатором автономной системы (ASBR).Любой маршрутизатор может быть ABR или ASBR.

Существуют различные типы пакетов состояния канала, которые вы обычно видите в базе данных OSPF (Приложение A). Различные типы показаны на следующей диаграмме:

Как указано выше, ссылки маршрутизатора являются индикатором состояния интерфейсов на маршрутизаторе, принадлежащем определенной области. Каждый маршрутизатор создает ссылку на маршрутизатор для всех своих интерфейсов. Сводные ссылки генерируются ABR; так информация о доступности сети распространяется между областями.Обычно вся информация вводится в магистраль (область 0), и, в свою очередь, магистраль передает ее в другие области. У ABR также есть задача распространения достижимости ASBR. Таким образом маршрутизаторы узнают, как добраться до внешних маршрутов в других AS.

Сетевые ссылки

генерируются назначенным маршрутизатором (DR) в сегменте (DR будут обсуждаться позже). Эта информация указывает на все маршрутизаторы, подключенные к определенному сегменту множественного доступа, например Ethernet, Token Ring и FDDI (также NBMA).

Внешние ссылки указывают на наличие сетей за пределами AS. Эти сети вводятся в OSPF посредством перераспределения. Задача ASBR — внедрить эти маршруты в автономную систему.

Включение OSPF на маршрутизаторе включает в себя следующие два шага в режиме конфигурации:

Включение процесса OSPF с помощью команды router ospf

Назначение областей интерфейсам с помощью команды network <сеть или IP-адрес>

Идентификатор процесса OSPF — это числовое значение, локальное для маршрутизатора. Он не должен совпадать с идентификаторами процессов на других маршрутизаторах. Можно запустить несколько процессов OSPF на одном маршрутизаторе, но это не рекомендуется, так как это создает несколько экземпляров базы данных, которые добавляют дополнительные накладные расходы на маршрутизатор.

Сетевая команда — это способ назначения интерфейса определенной области. Маска используется как ярлык и помогает разместить список интерфейсов в одной области с одной строкой конфигурации.Маска содержит биты подстановочных знаков, где 0 соответствует совпадению, а 1 — бит «безразлично», например 0.0.255.255 указывает совпадение первых двух байтов номера сети.

ID области — это номер области, в которой должен находиться интерфейс. ID области может быть целым числом от 0 до 4294967295 или может принимать форму, аналогичную IP-адресу A.B.C.D.

Вот пример:

RTA # интерфейс Ethernet0 IP-адрес 192.213.11.1 255.255.255.0 интерфейс Ethernet1 IP-адрес 192.213.12.2 255.255.255.0 интерфейс Ethernet2 IP-адрес 128.213.1.1 255.255.255.0 маршрутизатор ospf 100 сеть 192.213.0.0 0.0.255.255 область 0.0.0.0 сеть 128.213.1.1 0.0.0.0 область 23

Первый сетевой оператор помещает E0 и E1 в одну и ту же область 0.0.0.0, а второй сетевой оператор помещает E2 в область 23. Обратите внимание на маску 0.0.0.0, которая указывает полное соответствие IP-адреса. Это простой способ разместить интерфейс в определенной области, если у вас возникли проблемы с поиском маски.

Существует возможность аутентифицировать пакеты OSPF, чтобы маршрутизаторы могли участвовать в доменах маршрутизации на основе предварительно определенных паролей. По умолчанию маршрутизатор использует нулевую аутентификацию, что означает, что обмен маршрутизацией по сети не аутентифицируется. Существуют два других метода аутентификации: аутентификация с простым паролем и аутентификация с помощью дайджеста сообщения (MD-5).

Простая аутентификация по паролю

Простая аутентификация по паролю позволяет настроить пароль (ключ) для каждой области.Маршрутизаторы в той же области, которые хотят участвовать в домене маршрутизации, должны быть настроены с одним и тем же ключом. Недостаток этого метода в том, что он уязвим для пассивных атак. Любой, у кого есть анализатор ссылок, может легко получить пароль по сети. Чтобы включить аутентификацию по паролю, используйте следующие команды:

Вот пример:

интерфейс Ethernet0 IP-адрес 10.10.10.10 255.255.255.0 ip ospf authentication-key mypassword роутер ospf 10 сеть 10.10.0.0 0.0.255.255 область 0 зона 0 аутентификация

Аутентификация дайджеста сообщения

Дайджест-аутентификация сообщения — это криптографическая аутентификация. Ключ (пароль) и идентификатор ключа настраиваются на каждом маршрутизаторе. Маршрутизатор использует алгоритм, основанный на пакете OSPF, ключе и идентификаторе ключа для создания «дайджеста сообщения», который добавляется к пакету. В отличие от простой аутентификации, обмен ключами по сети не происходит. Неубывающий порядковый номер также включен в каждый пакет OSPF для защиты от атак повторного воспроизведения.

Этот метод также обеспечивает непрерывный переход между ключами. Это полезно для администраторов, которые хотят изменить пароль OSPF, не прерывая связи. Если интерфейс настроен с новым ключом, маршрутизатор отправит несколько копий одного и того же пакета, каждая из которых будет аутентифицирована разными ключами. Маршрутизатор перестанет отправлять дублирующиеся пакеты, как только обнаружит, что все его соседи приняли новый ключ. Ниже приведены команды, используемые для аутентификации профиля сообщения:

Вот пример:

интерфейс Ethernet0 IP-адрес 10.10.10.10 255.255.255.0 ip ospf дайджест-ключ-сообщение 10 md5 mypassword роутер ospf 10 сеть 10.10.0.0 0.0.255.255 область 0 дайджест сообщения аутентификации области 0

OSPF имеет особые ограничения, когда задействовано несколько областей. Если настроено более одной области, одна из этих областей должна быть областью 0. Это называется магистралью. При проектировании сетей рекомендуется начинать с области 0, а затем расширять ее в других областях.

Магистраль должна находиться в центре всех остальных областей, т.е.е. все области должны быть физически связаны с магистралью. Причина этого заключается в том, что OSPF ожидает, что все области будут вводить информацию о маршрутизации в магистраль, и, в свою очередь, магистраль будет распространять эту информацию в другие области. Следующая диаграмма иллюстрирует поток информации в сети OSPF:

На приведенной выше схеме все области напрямую подключены к магистрали. В редких ситуациях, когда вводится новая область, которая не может иметь прямого физического доступа к магистрали, необходимо настроить виртуальный канал.Виртуальные ссылки будут обсуждаться в следующем разделе. Обратите внимание на разные типы маршрутной информации. Маршруты, которые генерируются внутри области (пункт назначения принадлежит области), называются внутризонными маршрутами . Эти маршруты обычно представлены буквой O в таблице IP-маршрутизации. Маршруты, исходящие из других областей, называются межзонными или сводными маршрутами . Обозначение для этих маршрутов — O IA в таблице IP-маршрутизации.Маршруты, которые исходят из других протоколов маршрутизации (или других процессов OSPF) и вводятся в OSPF посредством перераспределения, называются внешними маршрутами , . Эти маршруты представлены O E2 или O E1 в таблице IP-маршрутизации. Предпочтительно использовать несколько маршрутов к одному и тому же пункту назначения в следующем порядке: внутриобластный, межобластный, внешний E1, внешний E2. Внешние типы E1 и E2 будут объяснены позже.

Виртуальные ссылки используются для двух целей:

Зоны, физически не связанные с Зоной 0